1、前言

这篇文章主要是说一下这个用于横向移动的SMB隧道,已经如何使用smb隧道去进行横向移动。

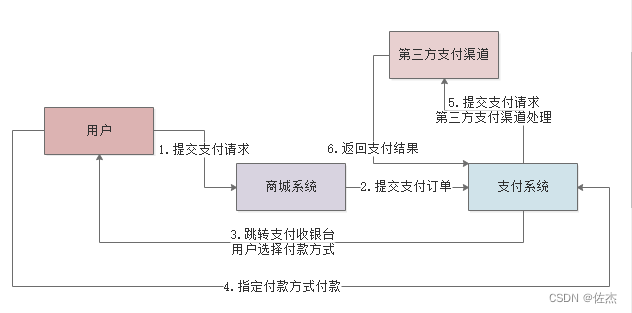

2、实验环境

实验环境和上一篇的差不多,主要是加了个防火墙。

windows server2012

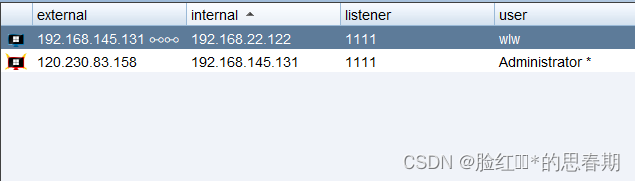

192.168.145.131(外网)

192.168.22.134(内网)

win10

192.168.22.122

192.168.33.167

windows server2016(做了入站规则限制,只允许访问web服务)

192.168.33.132

192.168.44.241

windows server2008(入站规则限制,只允许访问打印机服务)

192.168.44.1433、cs上线

3.1、windows server2012上线

这个就跳过不说了。

3.2、Windows10上线

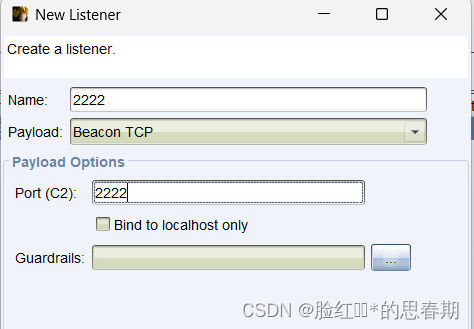

这个上篇说过了,配置一个正向连接的监听器。

再用这个监听器生成一个木马,放到win10上面去运行,最后用windows server2012去连接他即可。

connect 192.168.22.122 2222

3.3、windows server2016上线

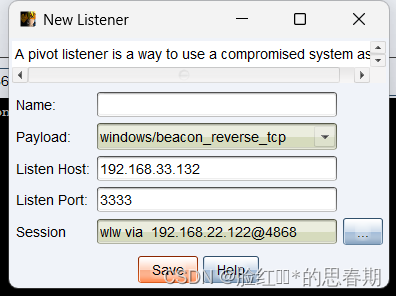

这台主机由于做了入站规则的限制,所以正向连接肯定不行的。既然正向连接不行,那么我们就使用反向连接嘛。但是,这台主机是不出网的,也就是说反向连接它找不到我们的攻击机。那咋办捏,上面我们不是控制了win10嘛,我们可以让它反向连接到win10,然后让win10转发流量到我们的攻击机上。

右键win10会话->点击代理转发->选择转发上线,这里Listen Host填我们win10 33网段的地址,会话选win10的,然后生成监听器。

用这个监听器生成木马,放到windows server2016上面去运行,即可上线。

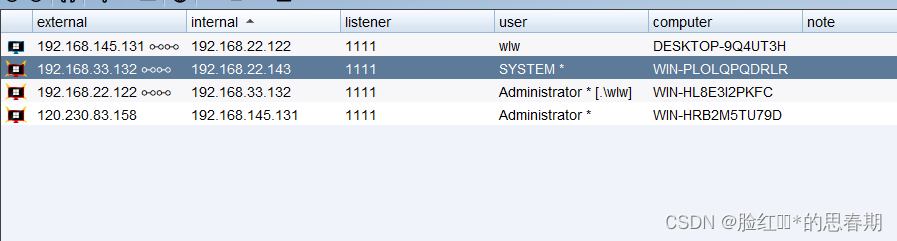

看一下导图,server2012反向连接我们的攻击机,正向连接win10,然后server2016反向连接win10。

3.4、windos server2008上线

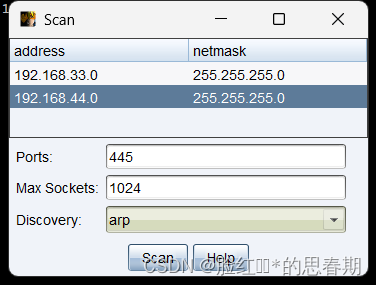

对于server2008也是有入站规则限制了,只允许访问打印机服务。既然开启了打印机服务,那么445端口就是开启的,我们可以用smb隧道进行上线。那为啥不可以反向连接到server2016呢,因为2016做了入站规则限制嘛。你反向连接会受到2016的入站规则限制,正向连接的话收到2008的入站规则限制,所以只能用隧道技术。

先探测一下445端口,这里我们选44网段,因为server2008在44网段嘛。

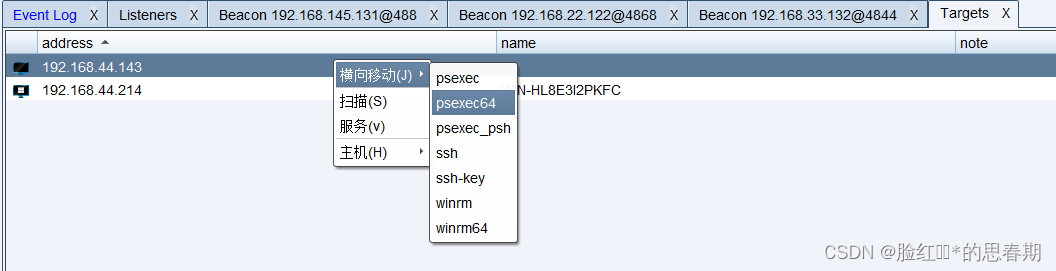

然后在目标列表里可以查看开放了445端口的主机,可以看到我们server2008,也就是192.168.44.143开启了445端口。

然后再配置一个smb监听器,这个监听器只是一个单纯的隧道,它没有连接的ip和监听的端口,无法创建木马。

由于无法创建木马,那么只能使用横向移动让它上线了。

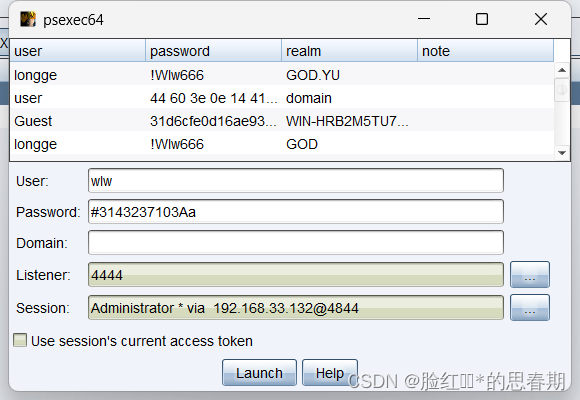

这里的账号密码是我们前期信息收集得来的,如果你账号密码不对的话,那么这台主机应该也是上不了线的。我们这里上帝视角就之间填上去了,但在实际场景中势必会更加复杂。监听器选择我们刚刚创建的,会话选择server2016的,点击launch即可。

稍等一下,成功上线。可以看到上线的主机是system权限的,说明是通过server2016利用漏洞去攻击server2008来获得权限的。

最后看下视图

4、总结

以上就是本篇文章的内容。

最后,以上仅为个人的拙见,如何有不对的地方,欢迎各位师傅指正与补充,有兴趣的师傅可以一起交流学习。