本文对方案的总结是靠 Kimi 阅读相关论文后生成的,我只看了标题和摘要感觉确实是这么回事,并没有阅读原文。

行文逻辑:是我自己设定的,但我并不是这个研究领域的,所以如果章节划分时有问题,期待指出,并请见谅。

文章内容:个人感觉比较浮于表面,没有太多算法解释之类的东西,也没有和其他的编码工作产生联动。如果你需要找对 LDPC 码的权威的横向纵向测评,这篇文章不适合你;如果你只是想像外行领导一样调查一下LDPC码是什么东西,可以继续看一看。

前置阅读:【HUST】信道编码|翻译《An LDPC Code Based Physical Layer Message Authentication Scheme With Prefect Security》

文章目录

- 基于LDPC码的物理层安全编码方案

- 1 基于LDPC码的物理层安全编码方案

- 1.1 LDPC码的基本原理

- 1.2 LDPC码的相关工作

- 1.2.1 有线窃听信道模型

- 1.2.2 无线窃听信道模型

- 1.3 LDPC码在5G中的应用

- 参考文献

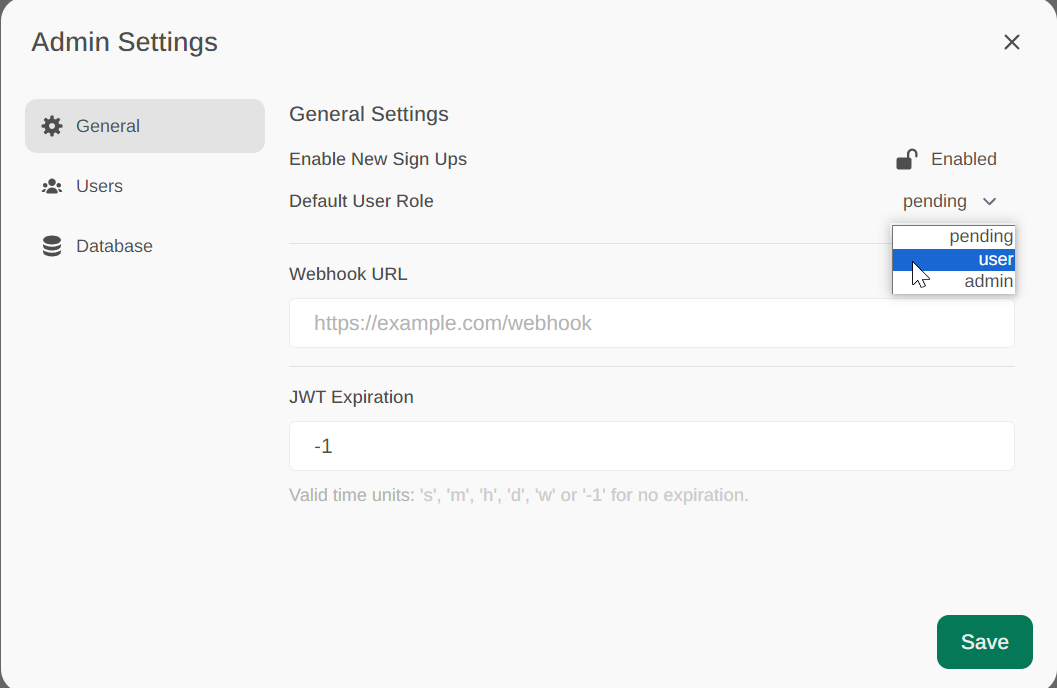

每一小节最开头的图片,是这一小节的省流版概括汇报PPT截图。

基于LDPC码的物理层安全编码方案

1 基于LDPC码的物理层安全编码方案

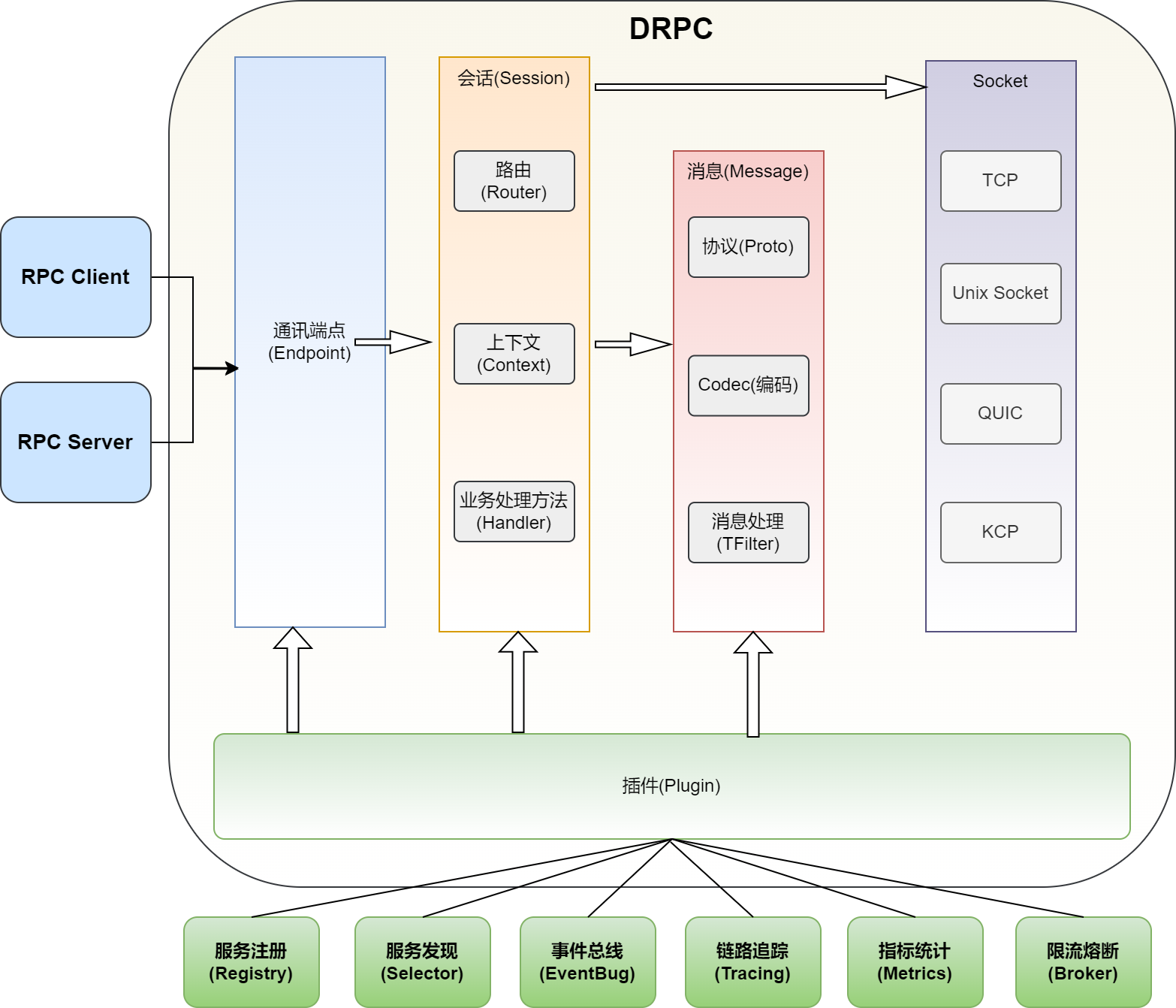

在本节中,我们介绍 LDPC码的基本概念并综述基于LDPC码的物理层安全编码方案的相关工作。

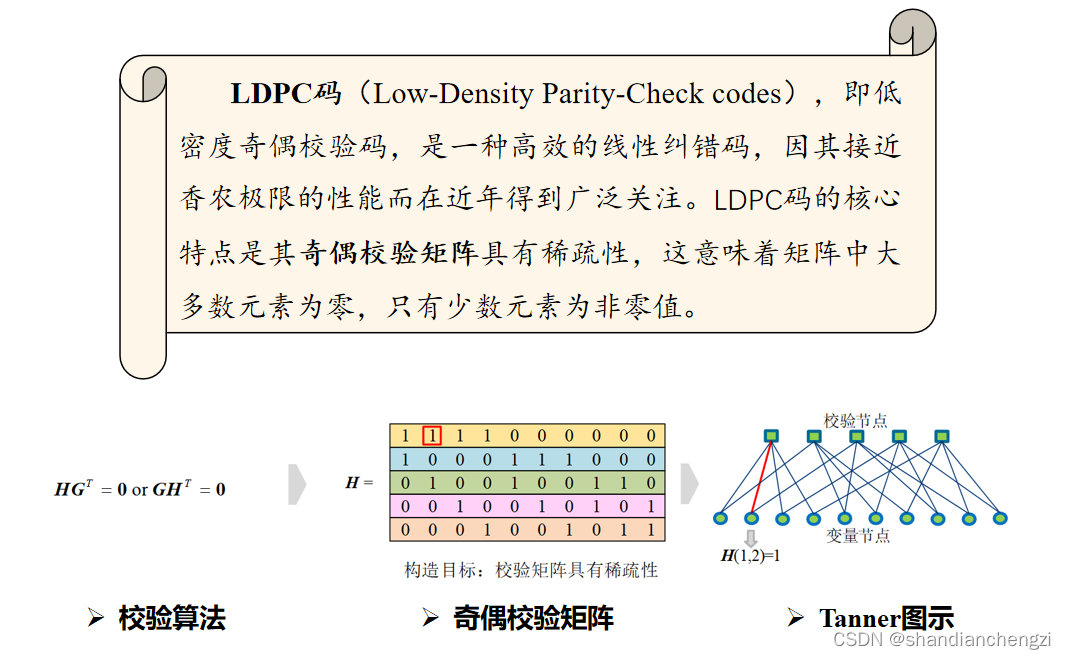

1.1 LDPC码的基本原理

LDPC码(Low-Density Parity-Check codes),即低密度奇偶校验码,是一种高效的线性纠错码,最初由Robert G. Gallager[1]在1960年代提出,因其接近香农极限的性能而在近年得到广泛关注。LDPC码的核心特点是其奇偶校验矩阵具有稀疏性,这意味着矩阵中大多数元素为零,只有少数元素为非零值,LDPC码的校验矩阵、Tanner图如图1所示。这种稀疏性使得LDPC码的编码和解码过程更加高效。因为这种结构不仅简化了编码过程,而且使得解码过程可以通过高效的迭代算法来执行。LDPC码的编码涉及将信息比特通过奇偶校验矩阵转换为校验比特,而解码则通常采用置信传播算法或其变种,这些算法利用图论和概率论原理,通过迭代过程不断改进解码结果。

LDPC码的主要优势在于其出色的错误校正能力和高数据传输速率,这使得它们能够接近香农极限,即在给定的信噪比下实现最高的数据传输速率。此外,LDPC码的迭代解码算法支持并行处理,进一步提高了解码速度和效率。这些优势使得LDPC码在多种通信系统中得到应用,包括无线通信、有线通信和数据存储等。特别是在5G移动通信标准中[2],LDPC码因其卓越的性能被选为主要的信道编码方案之一。随着研究的深入,LDPC码在物理层安全领域的应用也逐渐显现,例如,通过使用LDPC码的对偶来实现安全传输,这表明LDPC码不仅在提高通信效率方面,在保障通信安全方面也具有重要价值。

1.2 LDPC码的相关工作

LDPC码最初由Gallager[1]在1962年提出,其特点是具有稀疏的校验矩阵,这使得LDPC码在错误更正方面表现出色。但直到近年来随着计算能力的提升,它们才开始在实际通信系统中得到广泛应用。近年来,LDPC码在物理层安全领域的应用受到了越来越多的关注。在有线窃听信道模型的研究中,LDPC码被用于设计能够抵抗窃听攻击的编码方案。在无线物理层安全方面,LDPC码同样展现出巨大的潜力。

1.2.1 有线窃听信道模型

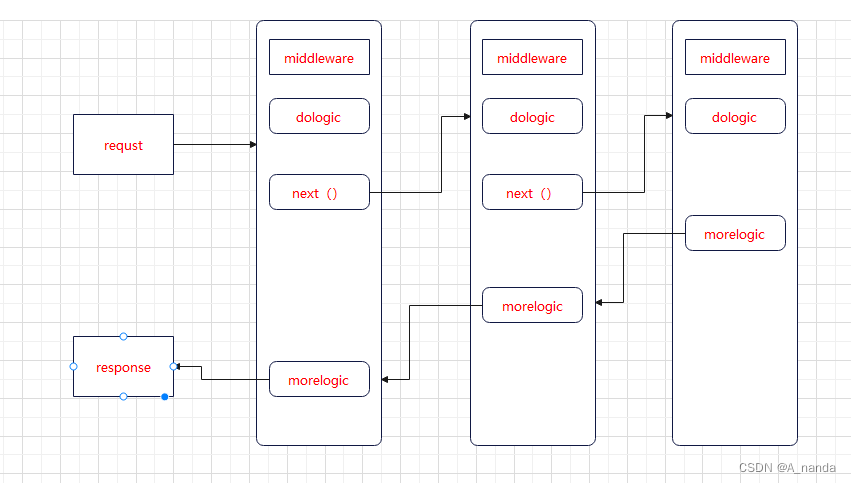

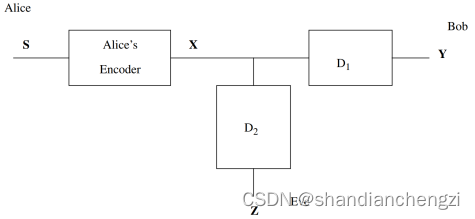

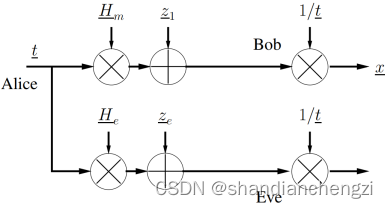

在物理层安全的研究中,一个关键的概念是1975年Wyner[3]的有线窃听信道模型。在这个模型中,发送方(Alice)和接收方(Bob)之间的通信可以被窃听者(Eve)通过一个不同的信道所监听,如图2所示。Wyner展示了在某些条件下,可以设计出即使在Eve拥有无限计算能力的情况下,也能确保信息完全保密的编码方案。

LDPC码在物理层安全中的应用不仅限于理论模型的探讨,还需要考虑实际的系统实现。1981年,Tanner[4]等人在他们的研究中,展示了LDPC码在实际通信系统中的编码和解码过程,以及如何通过优化LDPC码的参数来提高系统的安全性和可靠性。

LDPC码在有线窃听信道中的应用得到了广泛研究。例如,2007年Thangaraj等人[5]探讨了使用LDPC码在有线窃听信道中实现完美安全通信的可能性。他们展示了LDPC码的解码阈值与其抵抗窃听的能力之间的联系,并为特定情况下的有线窃听信道提供了实用的编码构造。

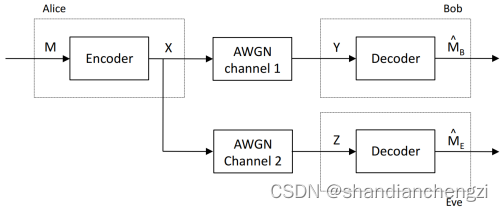

在实际应用中,LDPC码的设计和实现需要考虑到有限的信道长度和有限的计算资源。2009年,Klinc等人[6]提出了一种基于LDPC码的高斯有线窃听信道的编码方案,高斯有线窃听信道模型如图3所示。他们展示了即使在Eve拥有比Bob更低的信噪比(SNR)时,该方法也能有效地隐藏数据,使得Eve的比特错误率(BER)非常接近0.5。

在物理层安全的研究中,除了考虑窃听者的被动监听行为,还需要考虑主动攻击的情况。2011年,Wong等人[7]针对BPSK(Binary Phase-Shift Keying)受限的高斯有线窃听信道,提出了一种基于LDPC码的秘密共享方案。他们展示了如何利用LDPC码的随机集合来实现渐近于BPSK受限高斯有线窃听信道密钥容量的秘密共享。

1.2.2 无线窃听信道模型

除了传统的有线窃听信道模型,LDPC码也被用于无线物理层安全中。无线通信的开放性使得传输的数据容易受到窃听者的威胁,无线信道模型示意如图4所示。LDPC码的应用可以提高无线通信系统的安全性,通过在物理层引入错误更正和数据隐藏技术,增强系统的抗窃听能力。例如,2011年,Etesami和Henkel[8]针对无线物理层密钥生成和协调过程,提出了一种基于特别设计的LDPC码的协调过程。他们优化了LDPC码以适应同一码字中的两种不同噪声方差,这在无线通信中尤为重要。

为了进一步提高物理层安全的性能,研究人员还探索了结合LDPC码与其他技术的混合方案。2017年,Haj Taieb和Chouinard[9]提出了一种结合BCH(Bose-Chaudhuri-Hocquenghem)码和LDPC码的传输技术,这些技术结合了反馈机制以增强无线通信系统的物理层安全性。他们通过一种混合自动重传请求(HARQ)协议,允许接收方请求重传编码的数据包。

综上所述,基于LDPC码的物理层安全编码方案是一个活跃的研究领域,具有巨大的应用潜力。从最初的理论提出到具体的编码方案设计,再到结合反馈机制和适应特定信道条件的优化,LDPC码在确保通信安全方面发挥着越来越重要的作用。

1.3 LDPC码在5G中的应用

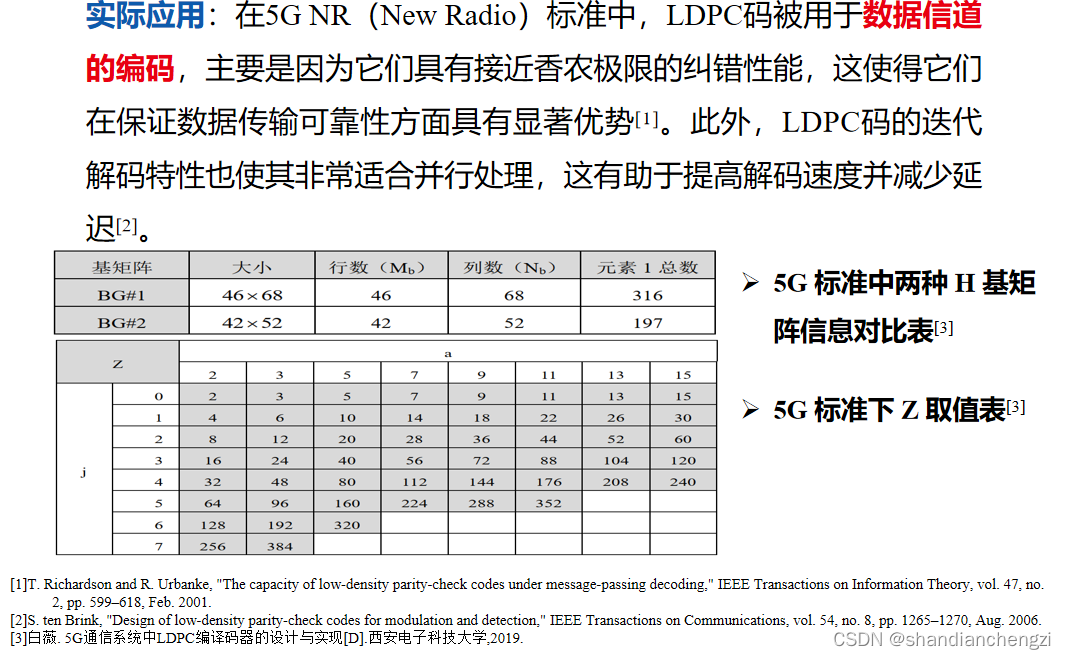

在5G NR(New Radio)标准中,LDPC码被用于数据信道的编码,主要是因为它们具有接近香农极限的纠错性能,这使得它们在保证数据传输可靠性方面具有显著优势[10]。此外,LDPC码的迭代解码特性也使其非常适合并行处理,这有助于提高解码速度并减少延迟[11]。

5G NR标准还定义了LDPC码的特定参数,如码率匹配和分段,以适应不同的传输块大小和信道条件。这些参数的优化有助于进一步增强LDPC码在5G数据信道中的性能[12]。通过精心设计的编码方案,LDPC码能够适应5G网络中的多样化需求,包括高移动性、高数据吞吐量和高阶调制技术。

总之,LDPC码因其在纠错能力、解码效率和适应性方面的卓越表现,成为5G数据信道编码的理想选择。它们不仅能够提高数据传输的可靠性,还能够支持5G网络的高速率和低延迟需求,为用户带来更加流畅和可靠的通信体验。

参考文献

[1] R. G. Gallager, “Low-Density Parity-Check Codes,” IRE Transactions on Information Theory, vol. 21, pp. 21-28, 1962.

[2] D. Chen et al., “An LDPC Code Based Physical Layer Message Authentication Scheme With Prefect Security,” IEEE Journal on Selected Areas in Communications, vol. 36, no. 4, pp. 748-761, April 2018.

[3] A. D. Wyner, “The Wire-Tap Channel,” Bell System Technical Journal, vol. 54, pp. 1355-1387, 1975.

[4] R. M. Tanner, “A Recursive Approach to Low Complexity Codes,” IEEE Transactions on Information Theory, vol. 27, pp. 533-547, 1981.

[5] A. Thangaraj, S. Dihidar, A. R. Calderbank, S. W. McLaughlin, and J.-M. Merolla, “Applications of LDPC Codes to the Wiretap Channel,” IEEE Transactions on Information Theory, vol. 53, pp. 2933-2945, 2007.

[6] D. Klinc, J. Ha, S. W. McLaughlin, J. Barros, and B.-J. Kwak, “LDPC Codes for Physical Layer Security,” in IEEE GLOBECOM 2009.

[7] C. W. Wong, T. F. Wong, and J. M. Shea, “Secret-Sharing LDPC Codes for the BPSK-Constrained Gaussian Wiretap Channel,” IEEE Transactions on Information Forensics and Security, vol. 6, pp. 551-563, 2011.

[8] J. Etesami and W. Henkel, “LDPC Code Construction for Wireless Physical-Layer Key Reconciliation,” in IEEE International Conference on Communications in China (CTS), 2012.

[9] M. Haj Taieb and J.-Y. Chouinard, “Physical Layer Security using BCH and LDPC Codes with Adaptive Granular HARQ,” in IEEE Conference on Communications and Network Security (CNS), 2017.

[10] T. Richardson and R. Urbanke, “The capacity of low-density parity-check codes under message-passing decoding,” IEEE Transactions on Information Theory, vol. 47, no. 2, pp. 599–618, Feb. 2001.

[11] S. ten Brink, “Design of low-density parity-check codes for modulation and detection,” IEEE Transactions on Communications, vol. 54, no. 8, pp. 1265–1270, Aug. 2006.

[12] 3GPP TS 38.212, “NR; Multiplexing and channel coding,” 3rd Generation Partnership Project; Technical Specification Group Radio Access Network; Multiplexing and channel coding, Release 15, 2018.

本账号所有文章均为原创,欢迎转载,请注明文章出处:https://blog.csdn.net/qq_46106285/article/details/139044376。百度和各类采集站皆不可信,搜索请谨慎鉴别。技术类文章一般都有时效性,本人习惯不定期对自己的博文进行修正和更新,因此请访问出处以查看本文的最新版本。