NAT的转换方式:

1.静态转换:固定的一对一IP地址映射。

interface GigabitEthernet0/0/1

ip address 122.1.2.24

nat static global 122.1.2.1 inside 192.168.1.1 #在路由器出接口 公网地址 私网地址。

2.动态转换:Basic NAT

nat address-group 1 122.1.2.1 122.1.2.3

acl 2000

rule 5 permit source 192.168.1.0 0.0.0.255

quit

interface GigabitEthernet0/0/1

nat outbound 2000 address-group 1 no-pat #定义一个地址组,再定义acl策略进行绑定

3.端口多路复用PAT:复用的端口只能是1025-65535

nat outbound 2000 address-group 1 #和前面一样,最后一句去掉no-pat

4.Easy IP:当你无法知道运营商分配的地址时

acl 2000

rule 5 permit source 192.168.1.0 0.0.0.255

quit

interface GigabitEthernet0/0/1

nat outbound 2000 # 在接口配置,不写公网IP。

5.NAT Server:NAT具有屏蔽内网主机的作用,但有时内网需向外网提供服务。

此时使用NAT Server 以便外网用户随时访问内网服务器。

nat server protocol tcp global 122.1.2.1 www inside 192.168.1.2 www

协议端口可以不写

防火墙上配置NAT

nat-policy

rule name abc

source-zone trust

action source-nat address-group group1# 配置NAT策略规则“abc”的动作,对匹配NAT策略规则的流量做源NAT转换,

并采用地址池“group1”作为转换后的源地址。

案例:

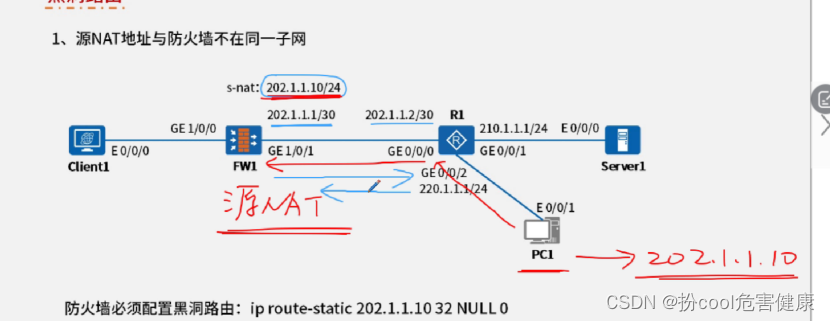

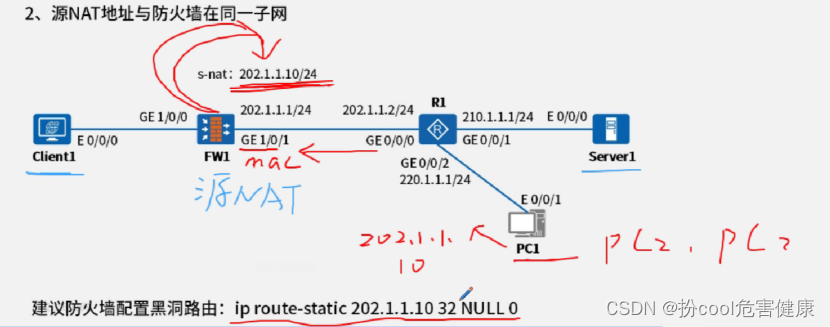

nat环路问题,pc1发送查找202.1.1.10的路由 经过由路由器r1交给防火墙,防火墙30位掩码地址段只有.1和.2两个地址,snat地址不在其中。

根据默认路由规则又交还给r1,两者反复直到包的ttl为0才丢弃。

因此外部主机去访问源公网地址池必须配置黑洞路由直接丢弃,防环。

另外源nat地址与防火墙在同一子网也建议配置黑洞路由,

源nat是为了client通过公网去访问server1,

但是如果pc1请求202.1.1.10 路由器R1会发送arp请求查询此地址的mac地址,防火墙收到后会回应给r1自己的mac地址,

并且继续发送arp广播,但是不会回应,如果多个pc1pc2…发送,会浪费防火墙性能。

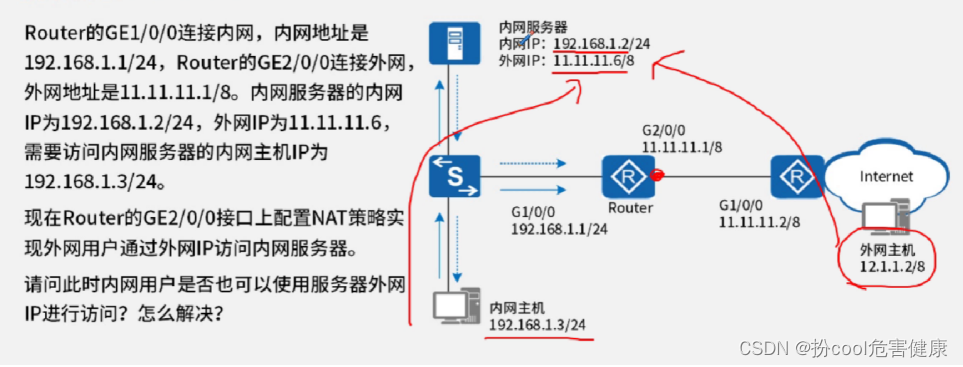

去年的经典老题:

为什么内网主机没法通过外网ip访问内网服务器?

可能是nat-server,nat-static没配置好,或者acl策略有限制,但假设这些都已经配置完了。问题还会是?

分析查看流量走向,流量(源1.3 目的11.6)经交换机到达Router后会转换目的ip,此时(源1.3,目的1.2),接下来可以到达内网服务器,内网服务器收到报文后,要返回流量。返回时,源目地址交换(源1.2,目的1.3),流量到达交换机(1.2–1.3)后,因为统一网段可直接发给内网主机。

而主机当初发送的是1.3-11.6?内网主机发现自己没有访问1.2,那么会把这个第三步的报文丢掉,导致内网用户没法通过公网ip访问内网服务器。

此是问题所在,解决方法为配置双向nat。

在第二部配置源地址转换,配置目的地址转换。

例如:

192.168.1.3转换成了13.13.13.13

11.11.11.6转换成了192.168.1.2

可以向内网服务器发送,内网服务器返回时的源地址是1.2,目的地址是12.12。

此时报文会回到路由器,路由器查nat表,再把12.12.12.12转回1.3。

总结为:

配置双向nat,使得内网用户通过公网ip访问内网服务器。

![[ROS 系列学习教程] 建模与仿真 - URDF 建模实践](https://img-blog.csdnimg.cn/direct/bc0104b3ddfd45309df5c295080cb9c0.png#pic_center)

![BUUCTF靶场[MISC]wireshark、被嗅探的流量、神秘龙卷风、另一个世界](https://img-blog.csdnimg.cn/direct/25715a70b4ee4f5d86a2660a4d1c27ee.png)