文章目录

- 1. 信息加密技术

- 1.1 数据加密

- 1.2 对称密钥加密算法

- 1)数据加密标准(DES)

- 2)三重DES(Triple-DES)

- 3)国际数据加密算法(IDEA)

- 4)高级加密标准(AES)

- 1.3 非对称密钥加密算法

- 1)概述

- RSA算法

- 2. 密钥管理技术

- 2.1 秘钥的使用控制

- 1)密钥标签

- 2)控制矢量

- 2.2 密钥的分配

- 1)获得共享秘钥的方式

- 2.3 公钥加密体制的密钥管理

- 1)公开发布

- 2)公用目录表

- 3)公钥管理机构

- 4)公钥证书

- 2.4 公钥加密分配单钥密码体制的密钥

本章对应教材:4.4信息加解密技术、4.5 密钥管理技术

1. 信息加密技术

1.1 数据加密

- 作用:防止未经授权的用户访问敏感信息的手段

- 密码学(Cryptography):研究数据加密的科学

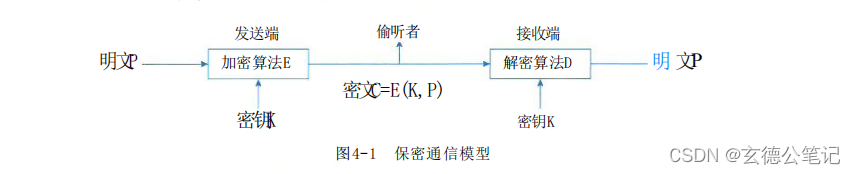

- 加密过程

- 发送端把明文P 用加密算法E 和密钥 K 加密(即 密文C=E(K,P))

- 接收端利用解密算法D 和密钥K 对C 解密得到明文P(即P=D(K,C)

- 这里加/解密函数E 和D 是公开的,而密钥K是秘密的

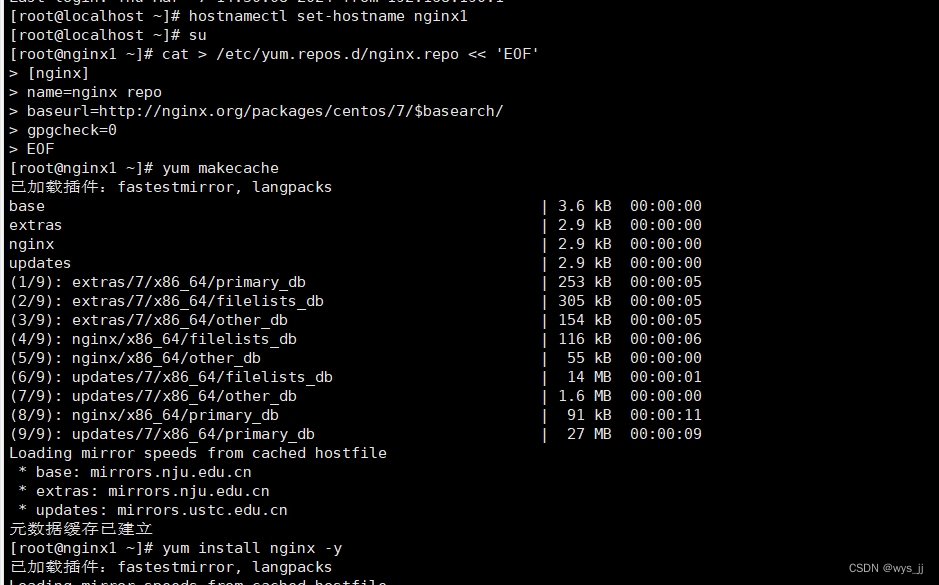

1.2 对称密钥加密算法

- 概述:加密密钥和解密密钥是相同的,称为共享密钥算法或对称密钥算法

1)数据加密标准(DES)

- Data Encryption Standard

- 制定:1977年1月,美国国家安全局(National Security Agency) 根据IBM的专利技术Lucifer制定了DES。

- 加密过程:

- 明文被分成64位的块

- 对每个块进行19次变换

- 其中16次变换由

56位密钥的不同排列形式控制 - 而IBM使用128为秘钥,而DES减少了秘钥长度

- 其中16次变换由

- 最后产生64位的密文块

2)三重DES(Triple-DES)

- 概述:两把密钥对报文做三次 DES加密,克服了DES密钥长度较短的缺点

- 秘钥:112位

- 因为三次加密中,第一层和第三层秘钥相同,因此秘钥长度 56x2=112位 (而不是56x3)

- 若只使用两层加密,第2层DES不安全,它对一种称为“中间可遇”的密码分析攻击极为脆弱

- 算法的步骤:

- 用密钥 K1 进行 DES加密

- 用K2 对步骤(1)的结果进行 DES解密。

- 对步骤(2)的结果使用密钥 K 1 进行DES 加密。

3)国际数据加密算法(IDEA)

- International Data Encryption Algorithm

- 秘钥:128位

- 步骤:把明文分成64位的块,进行8轮迭代加密

- 优点:可以用硬件或软件实现、比DES快

4)高级加密标准(AES)

- 全称 Advanced Encryption Standard

- 秘钥:支持支持128、192、256

- 可以通过软件或硬件实现。

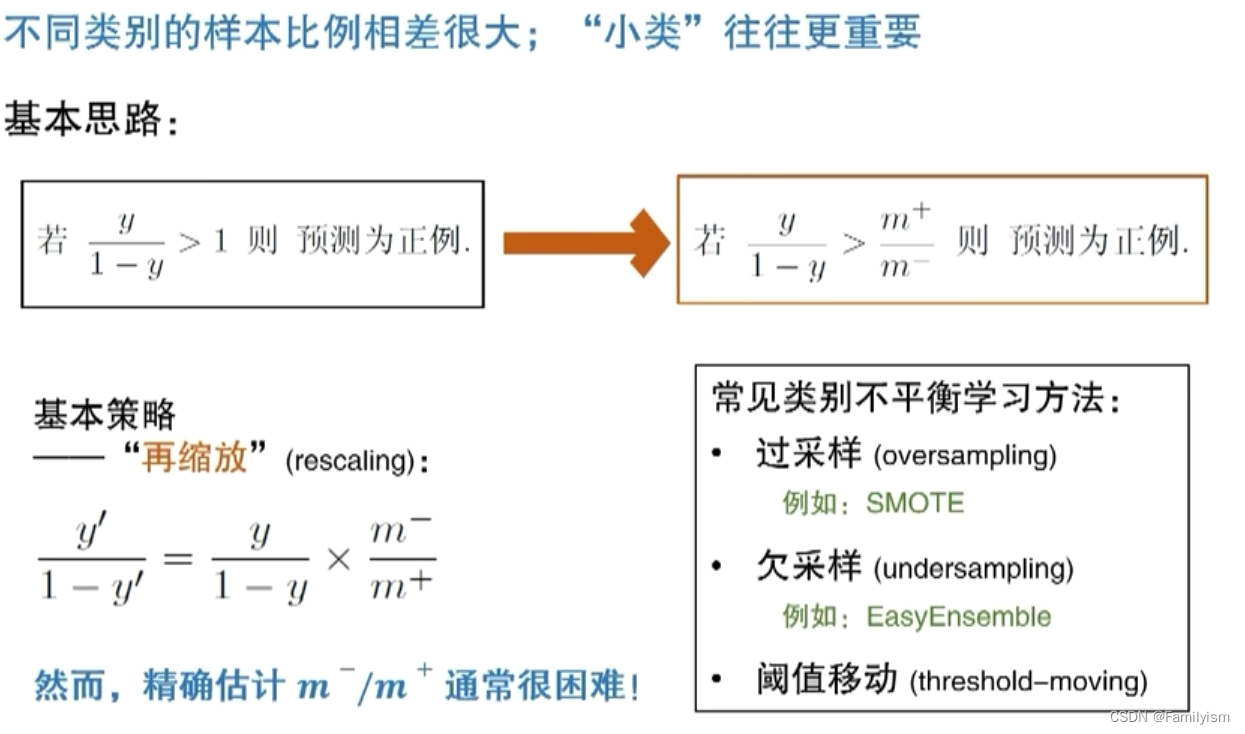

1.3 非对称密钥加密算法

1)概述

-

概念:如题,加密密钥和解密密钥是不同的

-

满足的条件

- D( E ( P ) ) = P

- 不能由E导出D

- 选择明文攻击不能破解E

明文攻击:选择任意明文-密文对以确定未知的密钥

-

加密传输和签名

- 用公钥加密,私钥解密,可实现保密通信

- 用私钥加密,公钥解密,可实现数字签名

RSA算法

- 概念:RSA(Rivest Shamir and Adleman) 是一种公钥加密算法

- 基于大素数分解的困难性

具体方法不用考虑,教材写的错误很多

2. 密钥管理技术

2.1 秘钥的使用控制

两个用户(主机、进程、应用程序)在进行保密通信时,必须拥有一个共享的并且经常更新的秘密密钥

秘钥控制技术:

1)密钥标签

- DES 的密钥控制

- 将DES的8个校验位作为控制这个密钥的标签

- 前3位分别代表了该密钥的不:主/会话密钥、加密、解密

- 缺陷:由于长度限制,且须经解密方能使用,带来了一定的不便性

- 将DES的8个校验位作为控制这个密钥的标签

2)控制矢量

- 概念:

- 用若干字段说明秘钥在一定环境下,是否允许被使用

- 由秘钥中心产生,并加入秘钥中

- 其长度可变

2.2 密钥的分配

1)获得共享秘钥的方式

-

方法一(人工发送)

- 秘钥选取:A 选取

- 发送:A ==> B

- 媒介:物理手段发送

- 问题:网络中秘钥数目过多

如网络中N个用户都要求支持加密服务,则每一对用户都需要一个共享秘钥,数目将达到 N(N-1)/2

-

方法二(人工发送)

- 秘钥选取:第3方选取密钥

- 发送:第三方 ===> A、B

- 媒介:物理手段发送

- 问题:同上

-

方法三

- 秘钥选取:A选取

- 发送:A <用已有秘钥加密(新密钥)> ==> B

-

问题:

- B一旦获得秘钥,则可获得后期秘钥。

- 网络中秘钥数目过多(同上)

-

方法四:

- 秘钥选取:由秘钥中心(KDC)选取

- 发送:

- KDC == 保密通道A ==> A

- KDC == 保密通道B ==> B

- 分配过程

- KDC有一个共享密钥,即主密钥

- 通过主密钥分配给每对用户会话密钥

- 通信结束后立会话秘钥立即销毁

- KDC的分层结构

- 每个小范围建立一个本地KDC

- 不同范围间使用一个全局KDC

2.3 公钥加密体制的密钥管理

1)公开发布

- 概念:指用户将自己的公钥发给每一其他用户,或向某一团体广播

- 缺点:任何人都可以伪造密钥公开发布

2)公用目录表

- 概念:一个公用的公钥动态目录表,由某个可信的实体或组织)承担该共用目录表的建立、维护以及公钥的分布等

- 过程:

- 管理员

- 为每个用户在目录表中建立一个目录

- 每个目录包括:用户名、用户的公开钥

- 定期公布和更新目录表

- 用户

- 使用合法方式向管理者注册自己的公钥

- 可通过合法手段更新自己的公钥

- 管理员

- 缺点:管理员秘密钥一旦被攻击者获取,所有用户将面临被假冒的危险

3)公钥管理机构

- 与公用目录的区别

- 由秘钥管理机构维护动态公钥目录

- 过程:

- 每一个用户都知道管理机构的公钥

- A向管理机构发出请求

- 管理机构使用私钥加密,发送给A

- A 使用管理机构的公钥解密

- 缺点

- 管理机构容易成为瓶颈

- 管理机构的公钥目录容易成为攻击目标

4)公钥证书

-

证书形式:CA=ESKCA[T,IDA,PKA]

- C A则是用户 A 产生的证书

- ESKCA是 CA 的秘密钥

- T是当前的时戳

- IDA是用户A 的身份

- PKA是 A 的公钥,

-

解决公钥中心成为瓶颈的问题:

- 用户将自己的公钥通过公钥证书发给另一用户

- 而接受方则可用 C A的公钥 PKCA对证书加以验证

如是,通过证书交换用户之间的公钥而无须再与公钥管理机构联系,从而避免了由统一机构管理所带来的不便和安全隐患。

2.4 公钥加密分配单钥密码体制的密钥

-

公钥加密体制的加密速度比较慢,适合单钥密码体制的密钥分配

-

建立共享会话密钥的步骤

- A 将用B 的公钥加密得到的身份IDA和一个用于唯一标志这个业务的一次性随机数N1,发往 B

- 预使A 确定对方是B, 则 B 用 A 的公钥加密N1和另一新产生的随机数N2 因为只有B 能解读①中的加密。

- A用 B 的公钥 PKB对N2 加密后返回给 B , 以使B 相信对方确是A。

- A 将 M=EPKB[ESKA[KS]] 发送给B , 其中KS为会话密钥,用 B 的公开钥加密是为保证只有B 能解读加密结果,用 A 的秘密钥加密是保证该加密结果只有A 能发送。

- B 以DPKA[DSKB[M]]恢复会话密钥。

-

优点:

- 保密性和认证性均非常强

- 既可防止被动攻击,又可防止主动攻击