挖个洞先

https://mp.weixin.qq.com/s/hnrm-snkETuR-gqPOSnQXQ

“ 以下漏洞均为实验靶场,如有雷同,纯属巧合 ”

01

—

漏洞证明

一、反射型XSS

“ 文件名回显,能否触发XSS?”

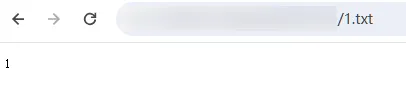

1、灯塔扫到敏感文件,发现1.txt会在页面回显文件名

2、修改文件名为del标签

payload:

<del>123</del>

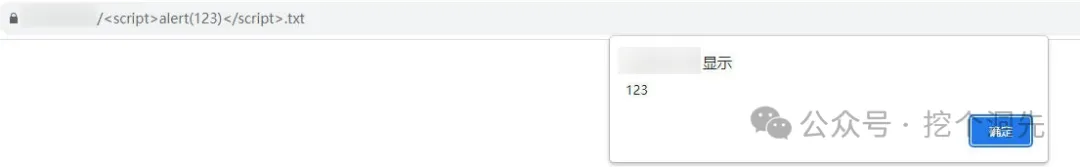

3、修改文件名为script标签,触发XSS漏洞

payload:

<script>alert(123)</script>

二、URL重定向

“ 文件名回显,能否触发URL重定向?”

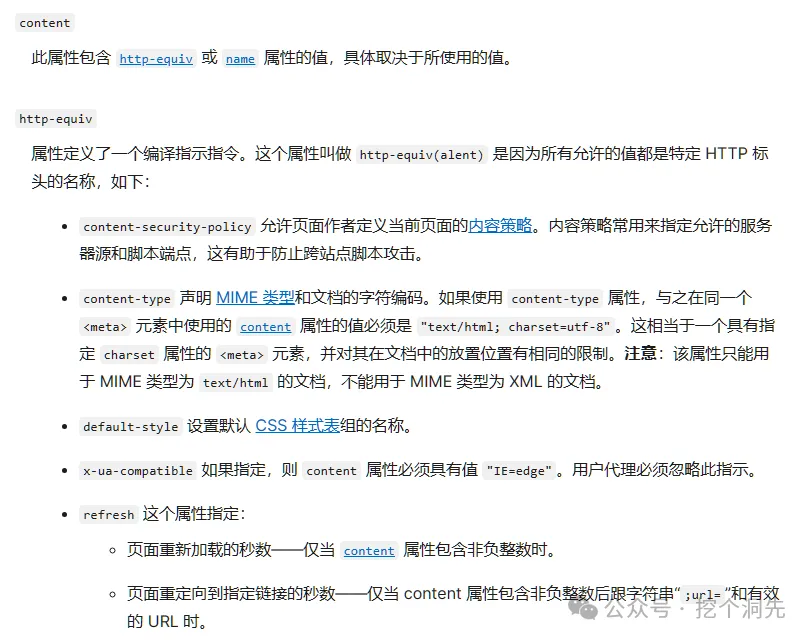

1、参考mdn对meta标签中content和http-equiv属性的定义

Web 开发技术 > HTML(超文本标记语言) > HTML 元素参考 >

https://developer.mozilla.org/zh-CN/docs/Web/HTML/Element/meta

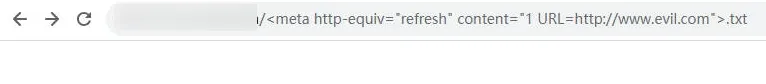

2、修改文件名为meta标签,延迟1秒,自动重定向到第三方网站

payload:

<meta http-equiv="refresh" content="1 URL=http://www.evil.com">

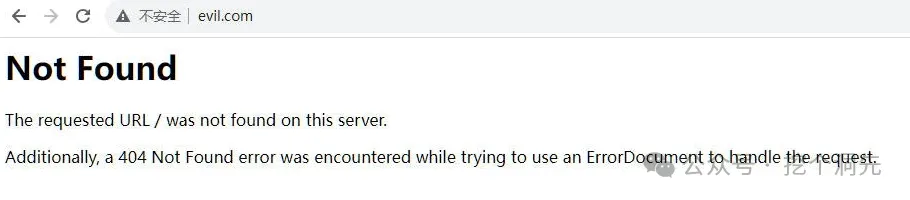

3、重定向到第三方网站

02

—

漏洞危害

1、反射型XSS获取用户cookie或者执行恶意JS操作

2、URL重定向到仿冒网站导致用户账户被盗