环境:

dvwa: 192.168.11.135 dvwa版本: Version 1.9 (Release date: 2015-09-19)

kail机器:192.168.11.156

一、XSS是什么

XSS(Cross Site Scripting,跨站脚本攻击),是指恶意攻击者往web页面里插入恶意script代码,当用户浏览该页面时,嵌入其中web里面的script代码会被执行,从而达到恶意攻击用户的目的。

xss漏洞通常是通过php的输出函数将javascript代码输出到html页面中,通过用户本地浏览器执行的,所以xss漏洞关键就是寻找参数未过滤的输出函数。

二、跨站脚本攻击XSS分类

反射型XSS:<非持久化> 攻击者事先制作好攻击链接, 需要欺骗用户自己去点击链接才能触发XSS代码(服务器中没有这样的页面和内容),一般容易出现在搜索页面。

存储型XSS:<持久化> 代码是存储在服务器中的,如在个人信息或发表文章等地方,加入代码,如果没有过滤或过滤不严,那么这些代码将储存到服务器中,每当有用户访问该页面的时候都会触发代码执行,这种XSS非常危险,容易造成蠕虫,大量盗窃cookie(虽然还有种DOM型XSS,但是也还是包括在存储型XSS内)。

DOM型XSS:基于文档对象模型Document Objeet Model,DOM)的一种漏洞。DOM是一个与平台、编程语言无关的接口,它允许程序或脚本动态地访问和更新文档内容、结构和样式,处理后的结果能够成为显示页面的一部分。DOM中有很多对象,其中一些是用户可以操纵的,如uRI ,location,refelTer等。客户端的脚本程序可以通过DOM动态地检查和修改页面内容,它不依赖于提交数据到服务器端,而从客户端获得DOM中的数据在本地执行,如果DOM中的数据没有经过严格确认,就会产生DOM XSS漏洞。

三、常用绕过方式

普通注入:<script>alert('XSS')</script> 或者 <script>alert(document.cookie)</script>

大小写绕过:<sCript>alert(document.cookie)</scRipt> 或者 <scRipt>alert('lady_killer9')</sCript>

双写绕过:<scr<script>ipt>alert(document.cookie)</scr<script>ipt> 或者 <scr<script>ipt>aleralertt(document.cookie)</scr<script>ipt>

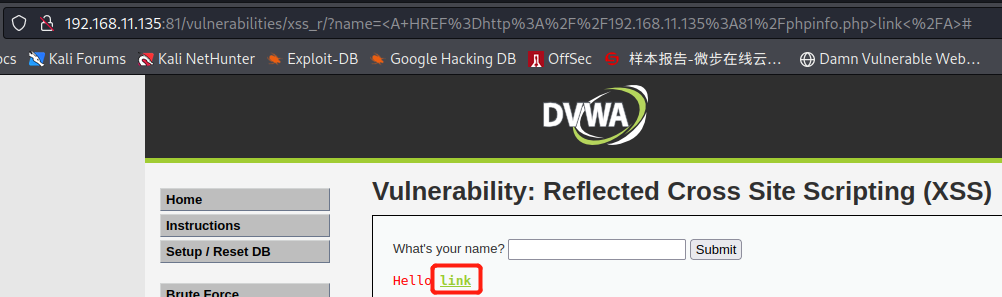

html标签绕过:<img src=x οnerrοr=alert('XSS');> 或者 <A HREF=http://192.168.11.135:81/phpinfo.php>link</A> 或者 <img src=x:alert(alt) οnerrοr=eval(src) alt=xss>

闭合标签绕过:></option></select><img src=x:alert(alt) οnerrοr=eval(src) alt=xss>

闭合+html标签绕过:></option></select><img src=x:alert(alt) οnerrοr=eval(src) alt=xss>

四、XSS(Reflected)

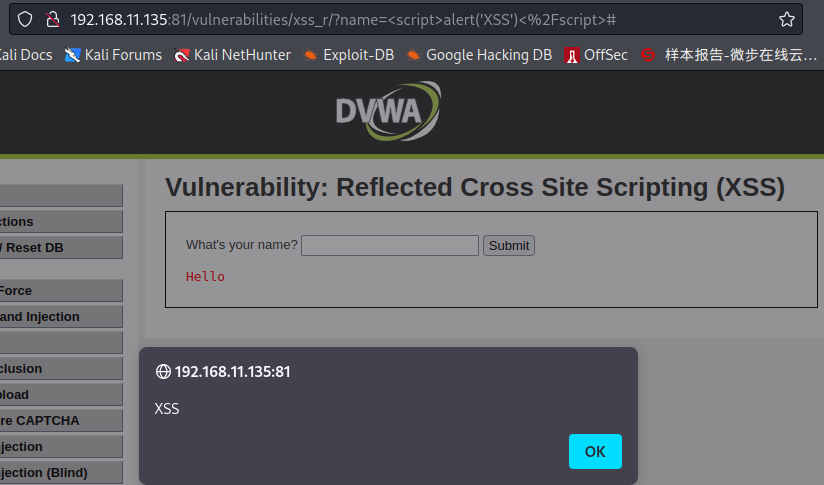

4.1、XSS(Reflected) LOW级别

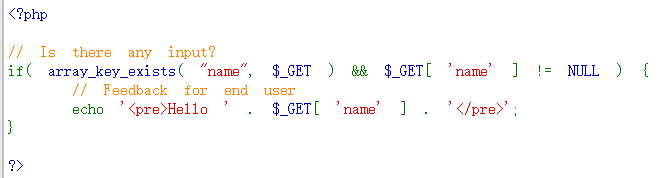

代码:

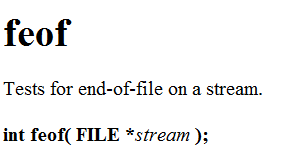

主要步骤:array_key_exists函数判断name变量是否存在,并判断是否非空。若存在且非空,直接输出。

漏洞原因:

输入未过滤

输出未改变编码

普通注入:<script>alert('XSS')</script>

弹出:

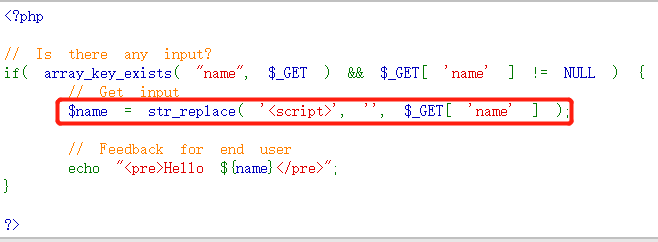

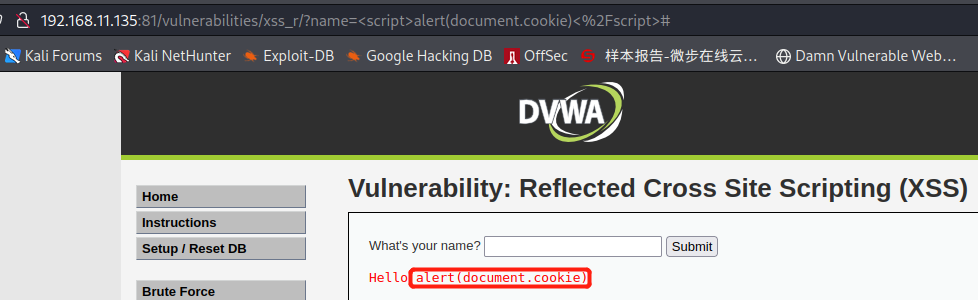

4.2、XSS(Reflected) Medium级别

代码:

主要步骤:array_key_exists函数判断name变量是否存在,并判断是否非空。若存在且非空,使用str_replace函数替换<script>为空字符串,然后输出。

漏洞原因:

输入过滤不到位,尝试使用str_replace函数进行过滤,此函数区分大小写,对替换后的字符串不会再检查,可被双写、大小写等绕过

输出未改变编码

普通注入:<script>alert(document.cookie)</script>

大小写绕过:<sCript>alert(document.cookie)</scRipt>

弹出:

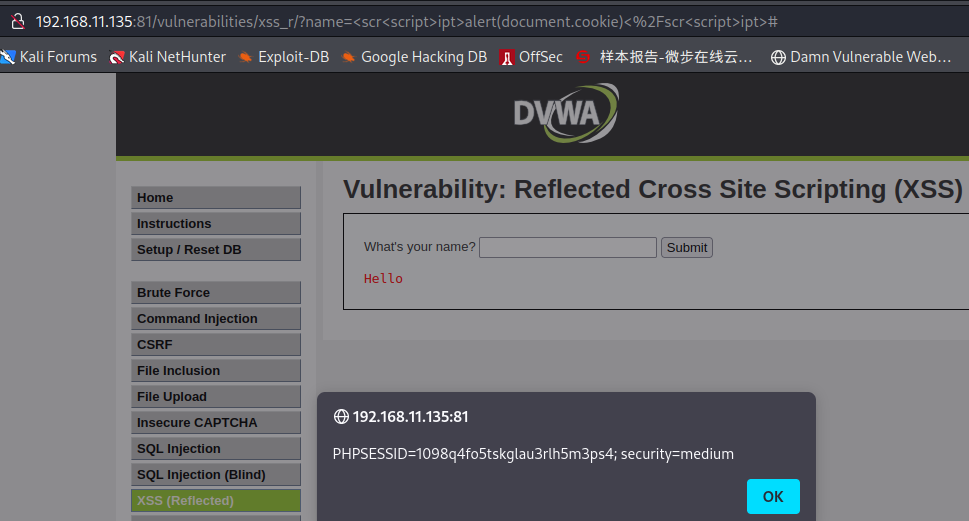

双写绕过:<scr<script>ipt>alert(document.cookie)</scr<script>ipt>

弹出:

1.3、XSS(Reflected) High级别

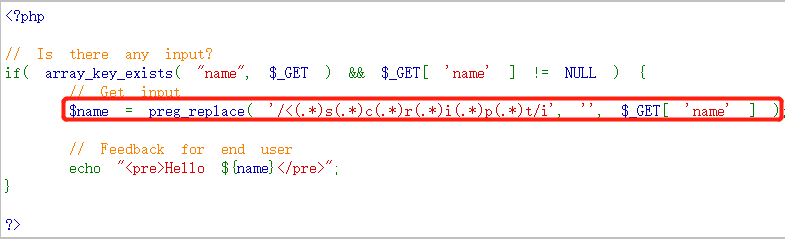

代码:

主要步骤:array_key_exists函数判断name变量是否存在,并判断是否非空。若存在且非空,使用preg_replace函数进行正则表达式匹配,且大小写都会匹配到,替换为空字符串,然后输出。

漏洞原因:

输入过滤不到位,尝试使用preg_replace函数进行正则表达式匹配过滤,但仅匹配了<script>相关,未匹配html标签

输出未改变编码

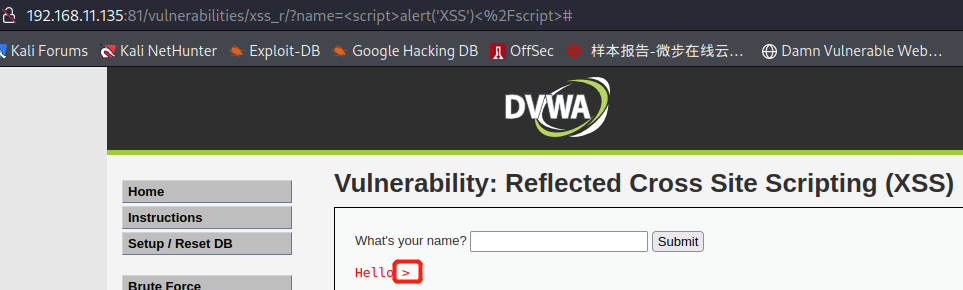

普通注入:<script>alert('XSS')</script>

注入失败,仅剩余了>,其他全部没有了,再尝试大小写或双写绕过。

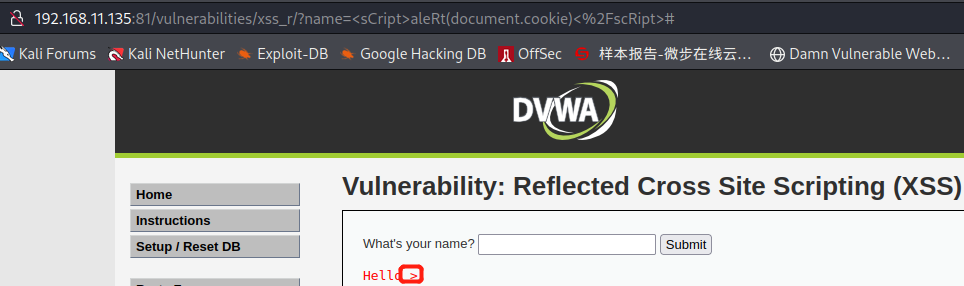

大小写绕过:<sCript>aleRt(document.cookie)</scRipt>

注入失败。

双写绕过:<scr<script>ipt>aleralertt(document.cookie)</scr<script>ipt>

注入失败。可能使用了正则表达式,尝试不使用js标签

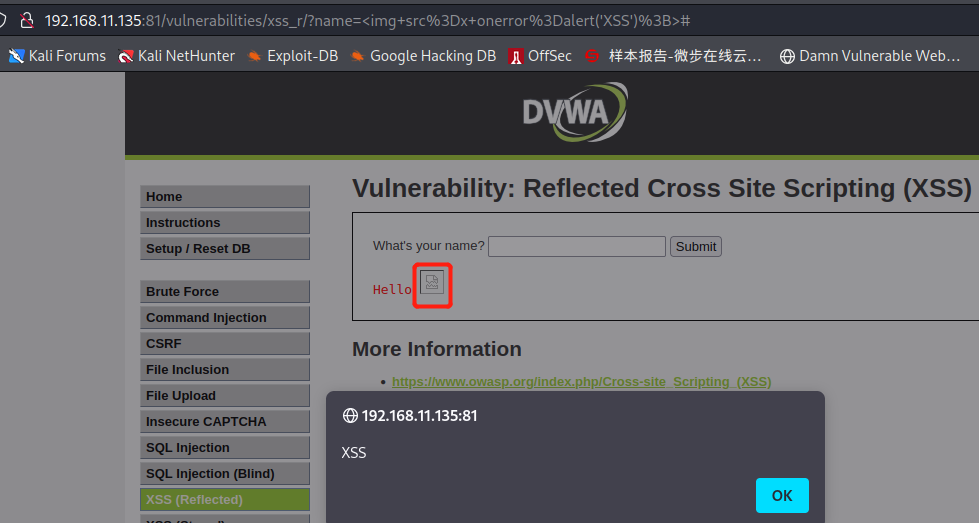

html标签绕过:<img src=x οnerrοr=alert('XSS');>

<A HREF=http://192.168.11.135:81/phpinfo.php>link</A>

五、XSS(Stored)

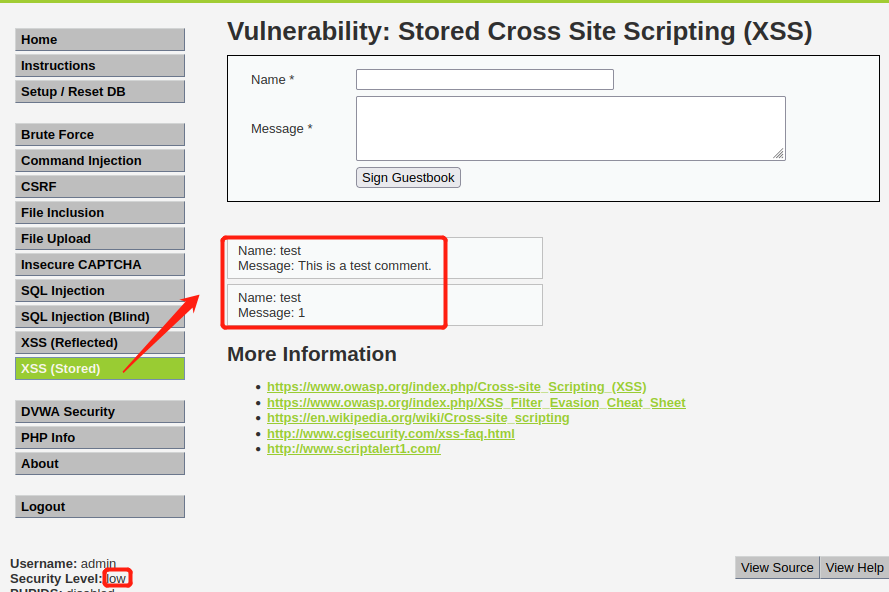

5.1、XSS(Stored) LOW级别

正常输出:

代码:

主要步骤:

isset函数判断btnSign是否提交,即是否点击了Sign Guessbook按钮;

使用trim函数去除提交的mtxMesssage、txtName前后导空格,分别给message、name变量;

使用stripslashes函数对message删除反斜杠,使用mysqli_real_escape_string函数对name、message变量中的特殊字符转义;

使用mysqli_query函数插入数据库。

漏洞原因:

未过滤输入,使用post方式增加难度

输出未改变编码

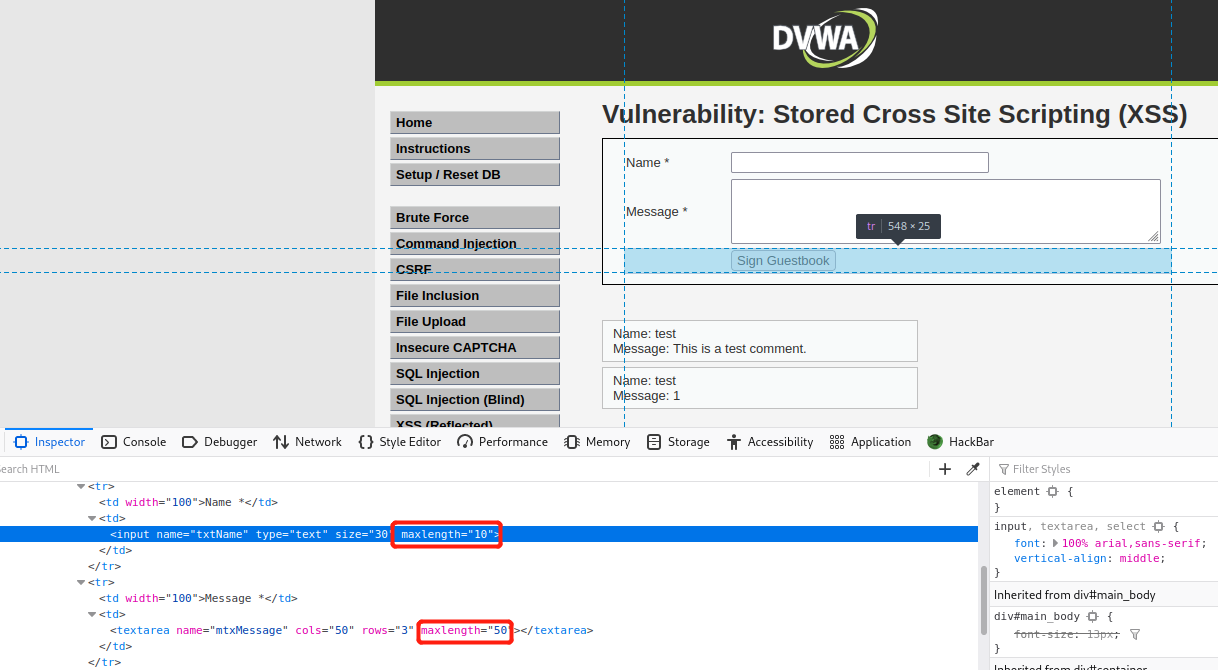

使用前端限制长度

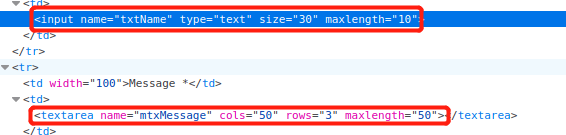

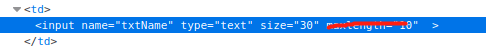

通过阅读后端代码,我们发现name、message长度的判断并不在后端,按F12查看前端代码:

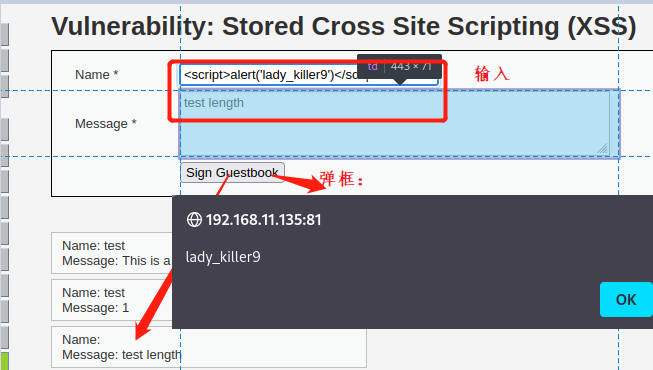

普通注入:分别在Name与Message输入框输入 <script>alert('lady_killer9')</script>

点击Sign Guestbook后:

注入失败。

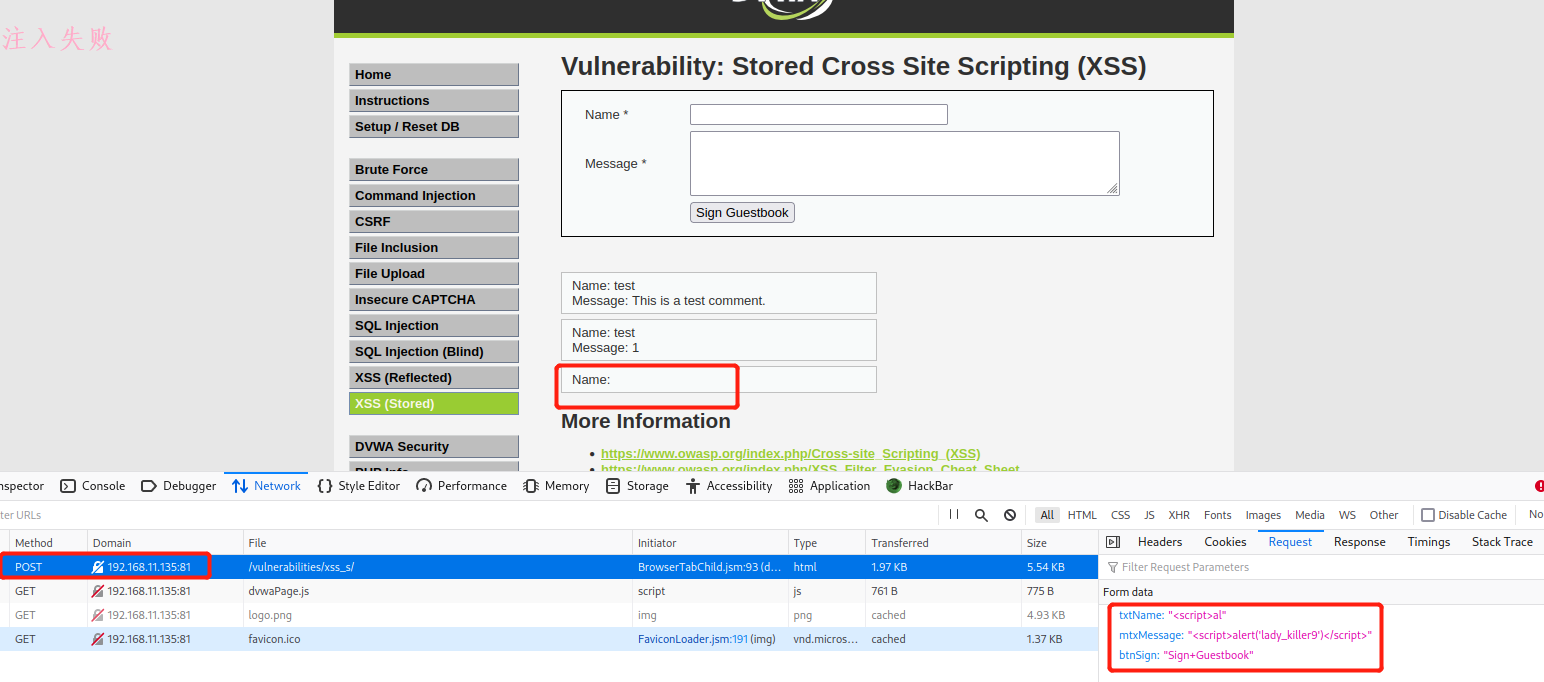

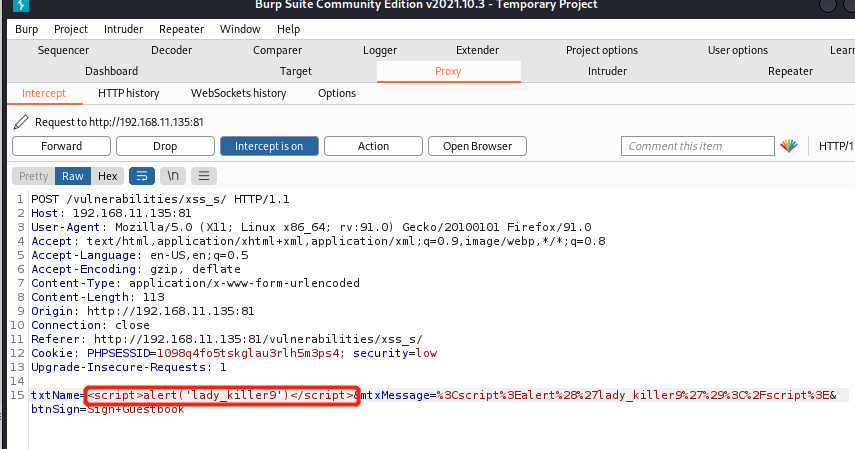

方法1:Name有长度限制,Message注入失败,应该是Name可以注入,但是被限制了。尝试抓包进行注入:

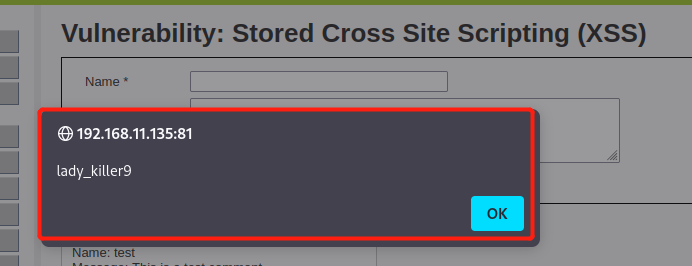

注入成功,弹出:

方法2:前端页面中删除maxlength="10"

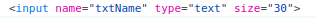

改成

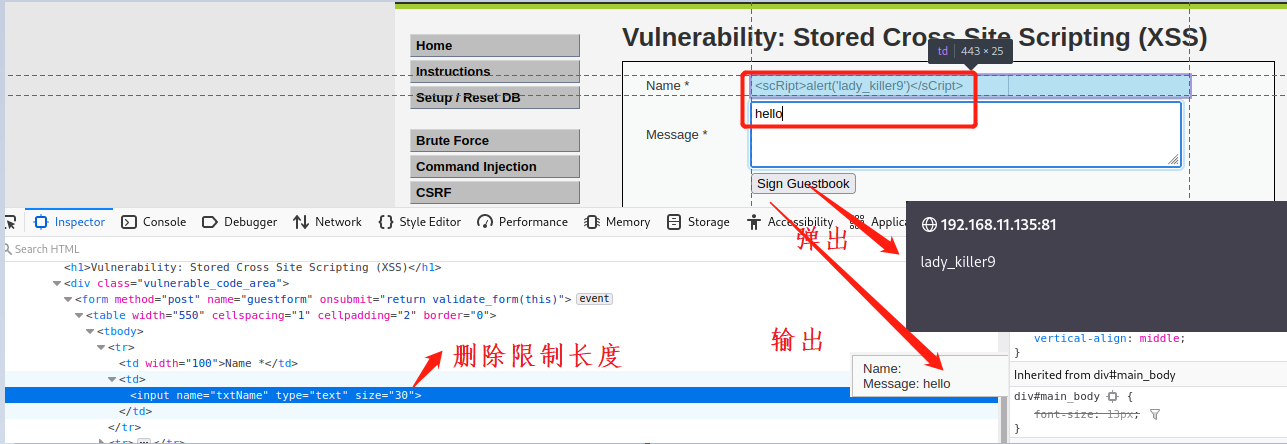

5.2、XSS(Stored) Medium级别

正常输出:

前端限制Name、Message的长度。

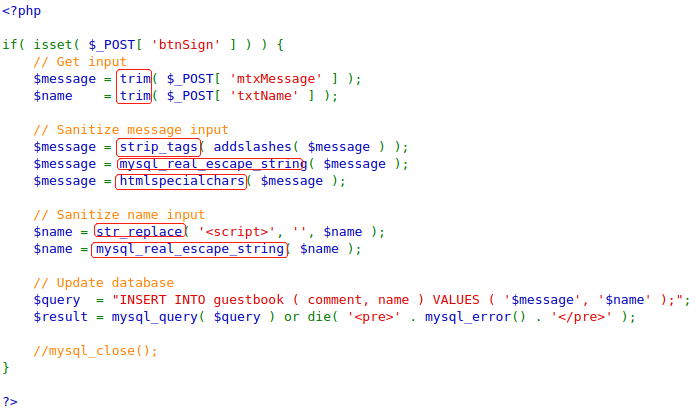

代码:

主要步骤:

isset函数判断btnSign是否提交,即是否点击了Sign Guessbook按钮;

使用trim函数去除提交的mtxMesssage、txtName前后导空格,分别给message、name变量;

使用strip_tags函数对 使用函数addslashes添加反斜杠的message变量 剥去heml、xml、php标签,使用mysqli_real_escape_string函数对message变量中的特殊字符转义

使用str_replace函数将name中的<script>标签替换为空字符串,使用mysqli_real_escape_string函数对name变量中的特殊字符转义

使用mysqli_query函数插入数据库

漏洞原因:

输入过滤不到位,尝试使用str_replace函数进行过滤,此函数区分大小写,对替换后的字符串不会再检查,可被双写、大小写等绕过

输出未改变编码

使用前端限制长度

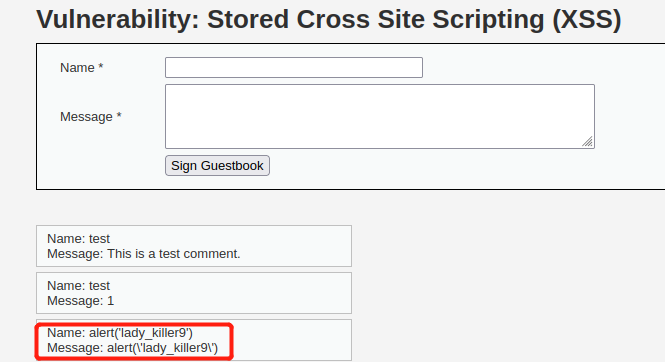

普通注入:前端删除输入长度限制,分别在Name与Message输入框输入 <script>alert('lady_killer9')</script>

标签被删除

标签没了,尝试大小写绕过。

大小写绕过:<scRipt>alert('lady_killer9')</sCript>

注入成功。

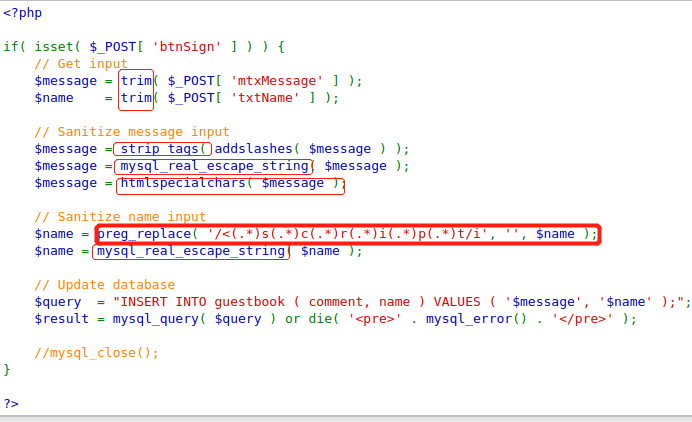

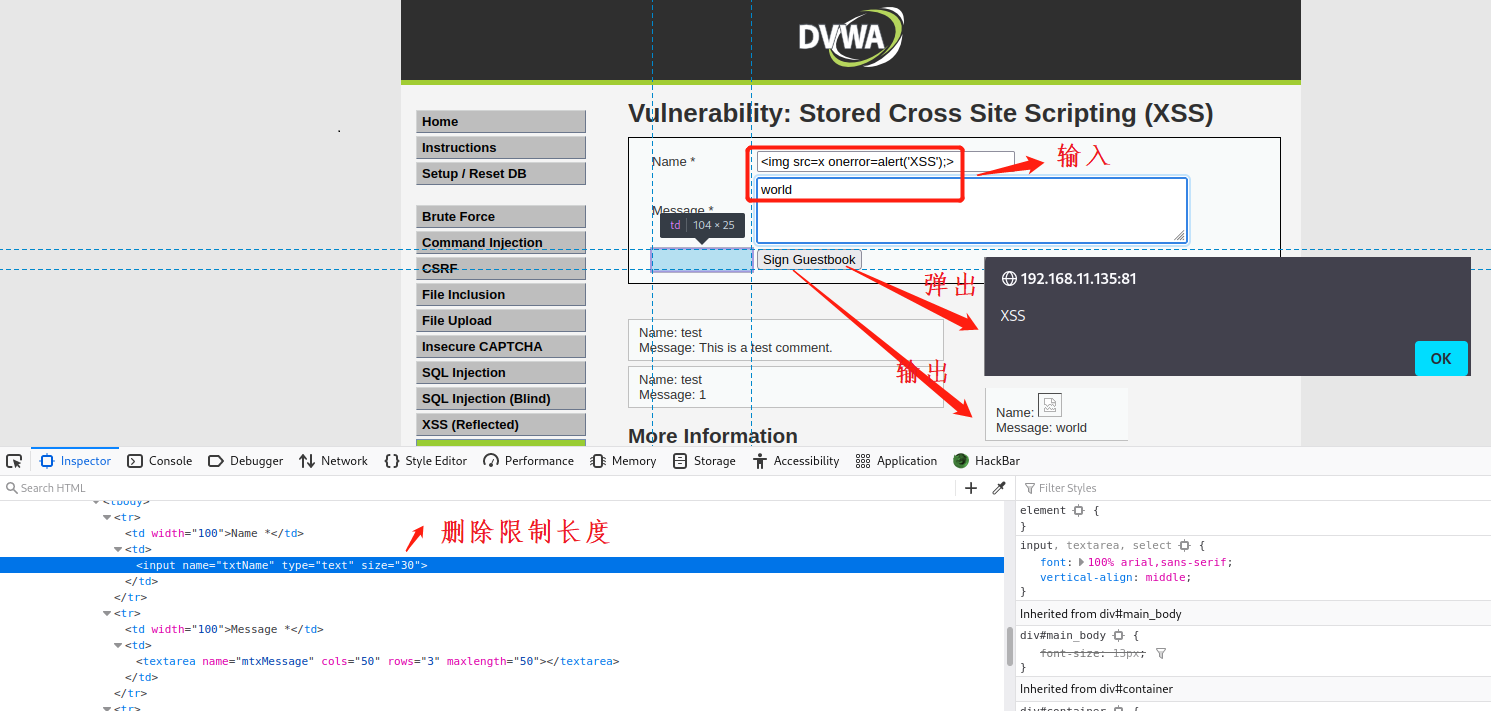

5.3、XSS(Stored) High级别

post方式,前端检查长度,直接删除,然后Html标签绕过。

代码:

主要步骤:

isset函数判断btnSign是否提交,即是否点击了Sign Guessbook按钮;

使用trim函数去除提交的mtxMesssage、txtName前后导空格,分别给message、name变量;

使用strip_tags函数对 使用函数addslashes添加反斜杠的message变量 剥去heml、xml、php标签,使用mysqli_real_escape_string函数对message变量中的特殊字符转义

使用preg_replace函数进行正则表达式匹配,然后替换为空字符串,使用mysqli_real_escape_string函数对name变量中的特殊字符转义

使用mysqli_query函数插入数据库

漏洞原因:

输入过滤不到位,尝试使用preg_replace函数进行正则表达式匹配过滤,但仅匹配了<script>相关,未匹配html标签

输出未改变编码

使用前端限制长度

html标签绕过:<img src=x οnerrοr=alert('XSS');>

注入成功。

六、参考

跨站脚本漏洞(XSS)基础讲解 - 简书 (jianshu.com)

网络安全-靶机dvwa之XSS注入Low到High详解(含代码分析)_lady_killer9的博客-CSDN博客_dvwa xss注入