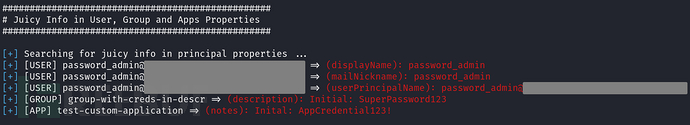

服务器后台遭受密码爆破攻击是网络安全中常见的威胁之一,这种攻击通过不断尝试不同的用户名和密码组合来破解系统登录凭证,一旦成功,攻击者便能非法访问系统资源。

本文将介绍如何识别此类攻击,并采取有效措施进行防御,包括使用日志分析、防火墙策略、失败登录限制以及双因素认证等方法,同时提供简单的代码示例来帮助您实施部分策略。

1. 监控与日志分析

第一步:开启详细日志记录

确保您的服务器日志记录了所有登录尝试,包括失败的登录尝试。对于Linux系统,可以通过修改/etc/ssh/sshd_config(针对SSH服务)中的LogLevel设置来实现。

# 编辑SSH服务配置文件

sudo nano /etc/ssh/sshd_config

# 更改或添加以下行

LogLevel VERBOSE

重启SSH服务使设置生效。

第二步:日志分析脚本示例

编写脚本定期分析日志,识别异常登录尝试。

import re

from collections import Counter

def analyze_logs(log_file):

with open(log_file, 'r') as file:

log_data = file.read()

failed_attempts = re.findall(r'Failed password for (.+) from (\d+\.\d+\.\d+\.\d+)', log_data)

# 统计失败登录尝试最多的IP

ip_counts = Counter(ip for user, ip in failed_attempts)

suspicious_ips = [ip for ip, count in ip_counts.items() if count > 10] # 假设超过10次尝试为可疑

return suspicious_ips

# 调用函数并打印可疑IP

suspicious_ips = analyze_logs('/var/log/auth.log')

print("疑似爆破的IP地址:", suspicious_ips)

2. 防火墙策略

基于上述分析结果,使用iptables或其他防火墙工具封锁可疑IP。

# 封锁单个IP示例

sudo iptables -A INPUT -s IP_ADDRESS -j DROP

# 或批量封锁(假设`suspicious_ips`变量已包含可疑IP列表)

for ip in suspicious_ips:

sudo iptables -A INPUT -s ip -j DROP

3. 失败登录限制

利用fail2ban等工具自动检测并临时封锁频繁失败登录的源IP。

# 安装fail2ban

sudo apt-get install fail2ban

# 配置fail2ban以保护SSH服务

sudo nano /etc/fail2ban/jail.d/sshd.conf

# 添加或修改以下行

[sshd]

enabled = true

port = ssh

filter = sshd

logpath = /var/log/auth.log

maxretry = 5 # 最大失败尝试次数

# 重启fail2ban服务

sudo service fail2ban restart

4. 强化认证机制

- 双因素认证:为后台登录启用双因素认证(如Google Authenticator),增加攻击难度。

- 复杂密码策略:强制执行强密码策略,包括长度、字符多样性要求等。

5. 定期安全审计

定期检查系统安全设置,更新软件和安全补丁,确保系统层面的安全性。

总结

通过以上策略和示例代码的实施,可以有效防范服务器后台遭受密码爆破攻击。重要的是要保持警惕,定期审计日志,及时调整防御策略,以应对不断变化的威胁环境。记得,没有一劳永逸的安全方案,持续的监测和适应性调整才是关键。