安全之安全(security²)博客目录导读

目录

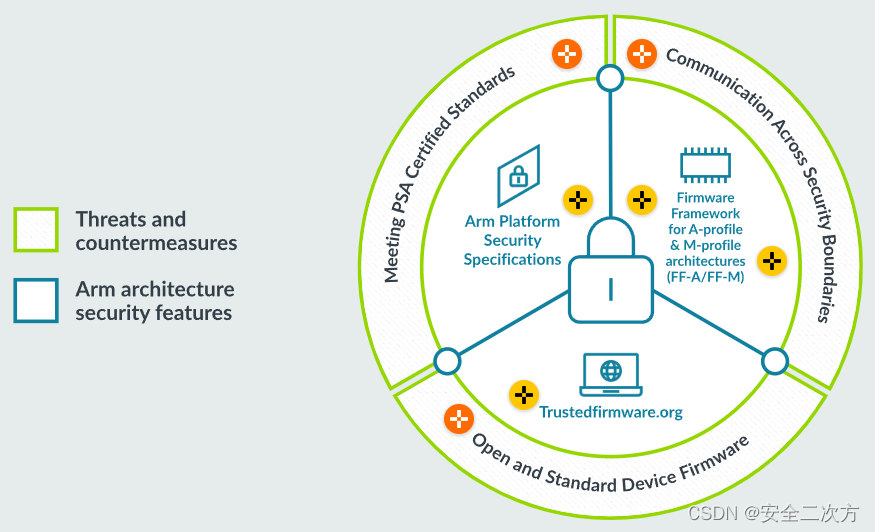

一、符合PSA认证标准

二、Arm平台安全规范

三、跨安全边界通信

四、FF-A

五、FF-M

六、开放和标准设备固件

七、Trustedfirmware.org

在一个需要高度信任设备的世界中,每个设备都必须是独一无二的可识别的、不可克隆的,并且必须被证明正在运行厂商官方软件。设计一个可以在十年或更长时间内受信任的产品需要一个庞大的专家团队。直到最近,每个 OEM 都不得不在安全性限制和巨额投资之间做出选择。通过在信任边界上开发和推广标准固件和软件架构,简化了对基础硬件安全架构的先进技术的采用,并使系统软件更具可移植性。

一、符合PSA认证标准

为了保证安全,所有设备都需要一个信任根(RoT),并且必须根据广泛的安全要求清单进行验证。如果不使用公开可用的框架,市场无法确定产品是否具有抵御攻击的正确水平。

二、Arm平台安全规范

威胁模型、规范和指南帮助开发人员在基于arm的平台上获得PSA认证。

三、跨安全边界通信

非标准接口可能以新颖的方式存在安全隐患。它们需要进行专门的安全分析和威胁评估。

标准接口能够实现软件的可移植性和组合性。

四、FF-A

FF-A概述了A-profile应用程序上安全应用程序的标准编程环境和基本信任根(RoT)。该框架描述了如何使用虚拟化扩展(S-EL2)来隔离不同厂商提供的软件镜像。

五、FF-M

FF-M概述了M-Profile设备上安全应用程序的标准编程环境和基本信任根(RoT)。该框架描述了标准化各种软件镜像之间通信的接口,包括安全世界和普通世界中镜像之间的通信。

六、开放和标准设备固件

为Armv8-A和Armv8-M提供的安全世界软件的参考实现,为SoC开发人员和OEM厂商提供了符合相关Arm规范的参考可信代码库。

七、Trustedfirmware.org

Arm是开放社区项目trustedfirmware.org的一部分,旨在通过合作开发高质量的、开源的安全世界固件,覆盖Arm生态系统的各个方面。

通过与Linaro的合作,Trusted Firmware可以快速、简便地移植到现代芯片和平台上。这为在应用处理器上建立信任根、可信执行环境,或者在微控制器上建立安全处理环境打下了基础。

详情可参考该博客:ARM可用的可信固件项目简介