1、网络拓扑结构在网络攻击中的作用

查明目标网络的拓扑结构,有利于找到目标网络的关键节点,从而提高攻击效率,达到最大攻击效果。

2、网络侦查在网络攻击中的作用

识别潜在目标系统,确认目标系统适合哪种类型的攻击。

3、百度搜索引擎常用命令的功能与用法

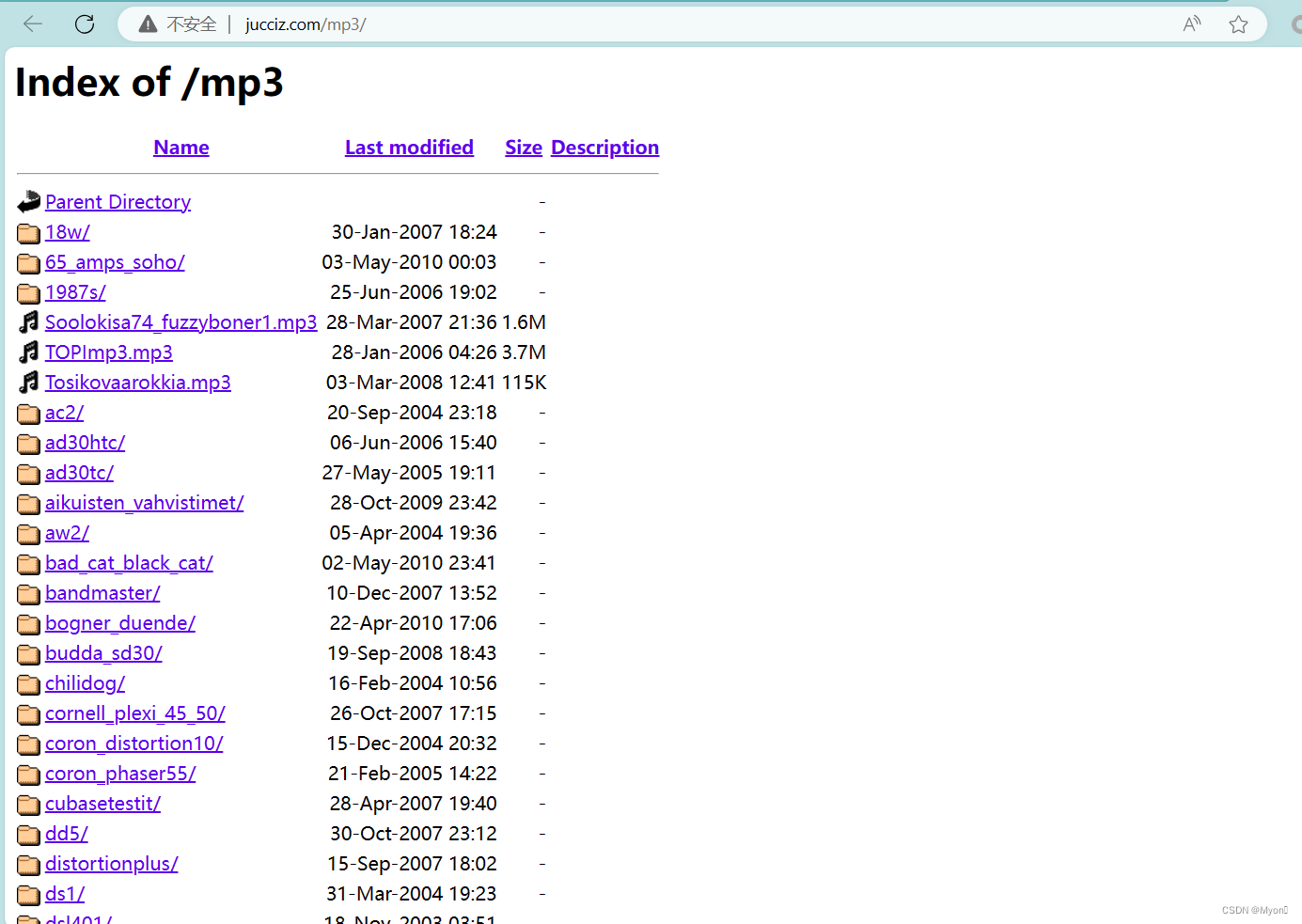

(1)index of mp3

找到 mp3 资源列表

(2)intitle:检索条件

检索标题中含有特定文本的页面

比如我们检索标题中包含"系统"二字的页面:

intitle:系统

(3)site:域

返回与特定域相关的检索结果

比如检索 .vip 的域名:

site:.vip

当然,也可以具体指定:

site:baidu.com

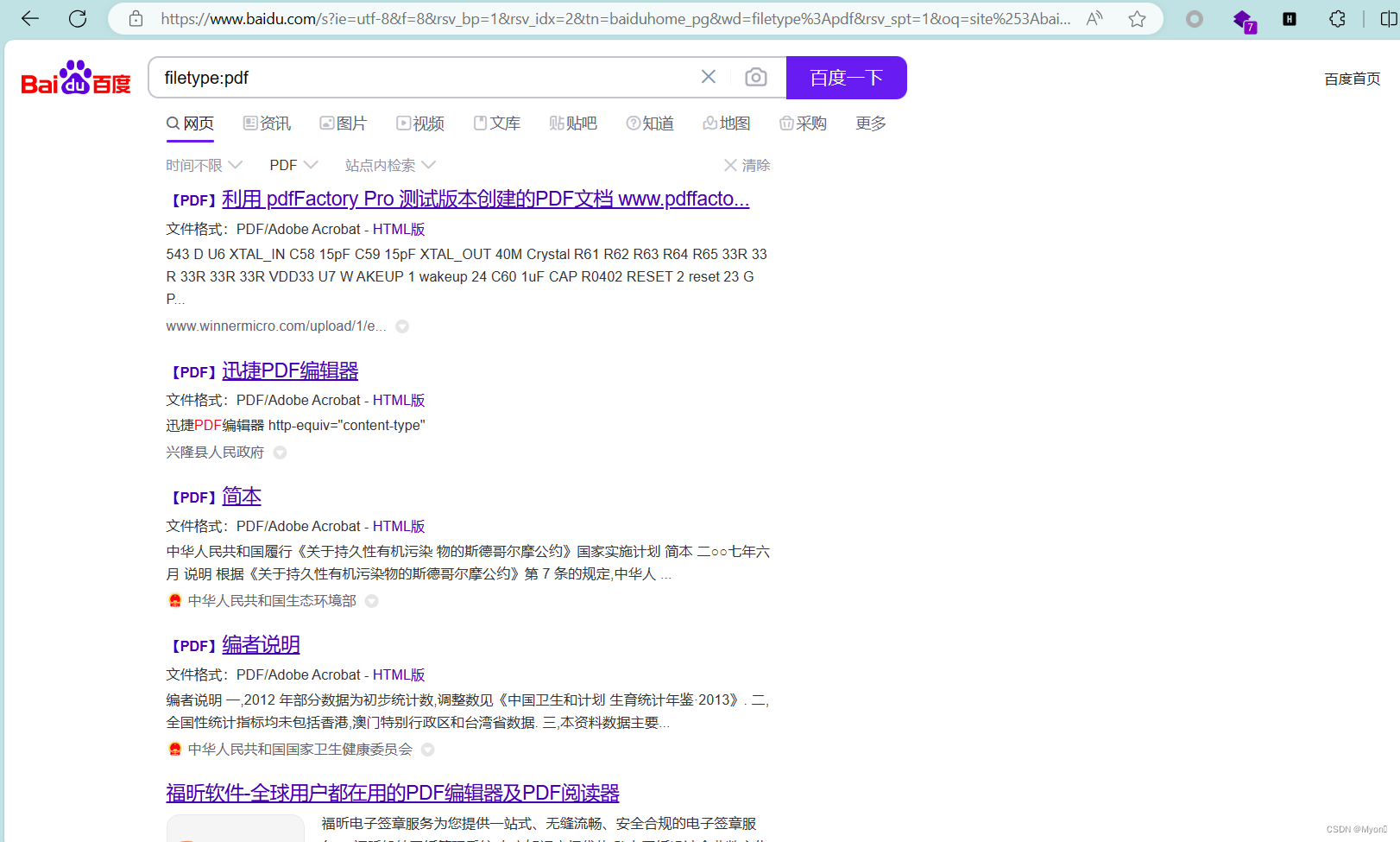

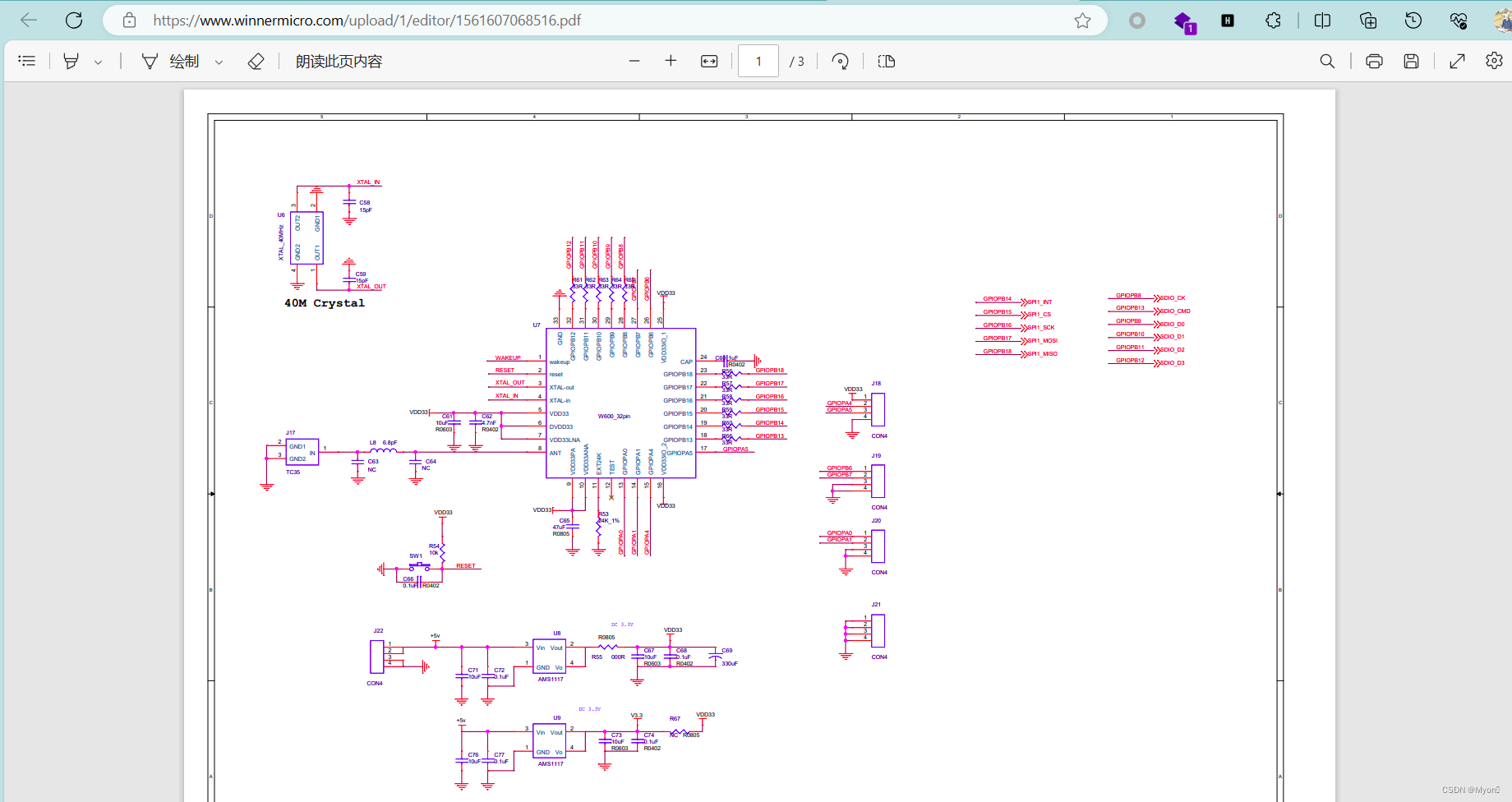

(4)filetype:文件后缀

检索特定类型的文件

比如我们检索 pdf 类型的文件:

filetype:pdf

打开链接都是 pdf 类型的文件

(5)inurl:关键字

检索 URL 中存在指定字符

比如我们检索管理员后台登录页面:

inurl:admin

打开即是登录页面

(6) -(删除)

过滤掉指定字符的信息

(7)|(并行)

相当于就是逻辑或

4、网络侦查的防御方法

(1)防御搜索引擎侦查

建立严格的信息披露策略。

(2)防御 whois 查询

保证注册记录中没有额外可被利用的信息。

(3)防御 DNS 侦查

限制 DNS 区域传送,使用 DNS 分离技术,即在几台不同的 DNS 服务器上分散存储 DNS 信息。

(4)防御社工攻击和垃圾搜索

进行二次身份认证;对带有敏感信息的东西进行粉碎或焚烧处理,合理使用碎纸机、光盘粉碎机。

5、主机扫描的目的是什么?主机扫描的方法

(1)判断目标主机的工作状态

(2)判断目标主机的端口工作状态(开了什么服务)

(3)判断目标主机的操作系统类型

(4)判断目标主机可能存在的安全漏洞

方法:主机发现,端口扫描,操作系统识别,漏洞扫描。

6、端口扫描的目的是什么?端口扫描方法及策略

目的:获取目标主机端口的工作状态,推断主机开放了哪些网络服务方法。

方法:TCP 扫描、FTP 代理扫描、UDP 扫描

策略:隐匿性策略

(1)调整扫描的次序

(2)减缓扫描速度

(3)对数据包中的一些字段进行随机化处理

(4)利用虚假的源地址

(5)五采用分布式扫描

7、分析 TCP SYN 扫描的优缺点

优点:隐蔽性较好,因为大部分系统不会记录这种不完整的 TCP 连接,扫描不易被发现。

缺点:对于用户权限要求较高,通常只有管理员权限才能构造 TCP SYN 数据包,普通用户无法执行 TCP SYN 扫描。

8、分析TCP FIN 扫描存在的问题

(1)扫描时间增加,如果发生丢包,会得出错误结论。

(2)并非所有操作系统都遵循 RFC793 规定,比如 Windows 收到 FIN 标志位为 1 的报文时,相应端口无论是否开放,都会回应一个 RST 标志位为 1 的报文,这样TCP FIN 扫描就无法发挥区分作用。

(3)构造 FIN 扫描报文也要求用户有较高权限。

9、操作系统识别的目的是什么?方法?

目的:明确目标主机所运行的操作系统,便于攻击者采取最有效的攻击方法和手段。

方法:通过旗标信息识别、端口信息识别、TC/IP 协议栈指纹识别。

![[JNI]使用jni实现简单的Java调用本地C语言代码](https://img-blog.csdnimg.cn/direct/b1a2c2ef448c44a5951dadc5696a33ed.png#pic_center)