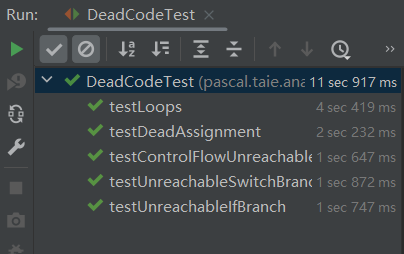

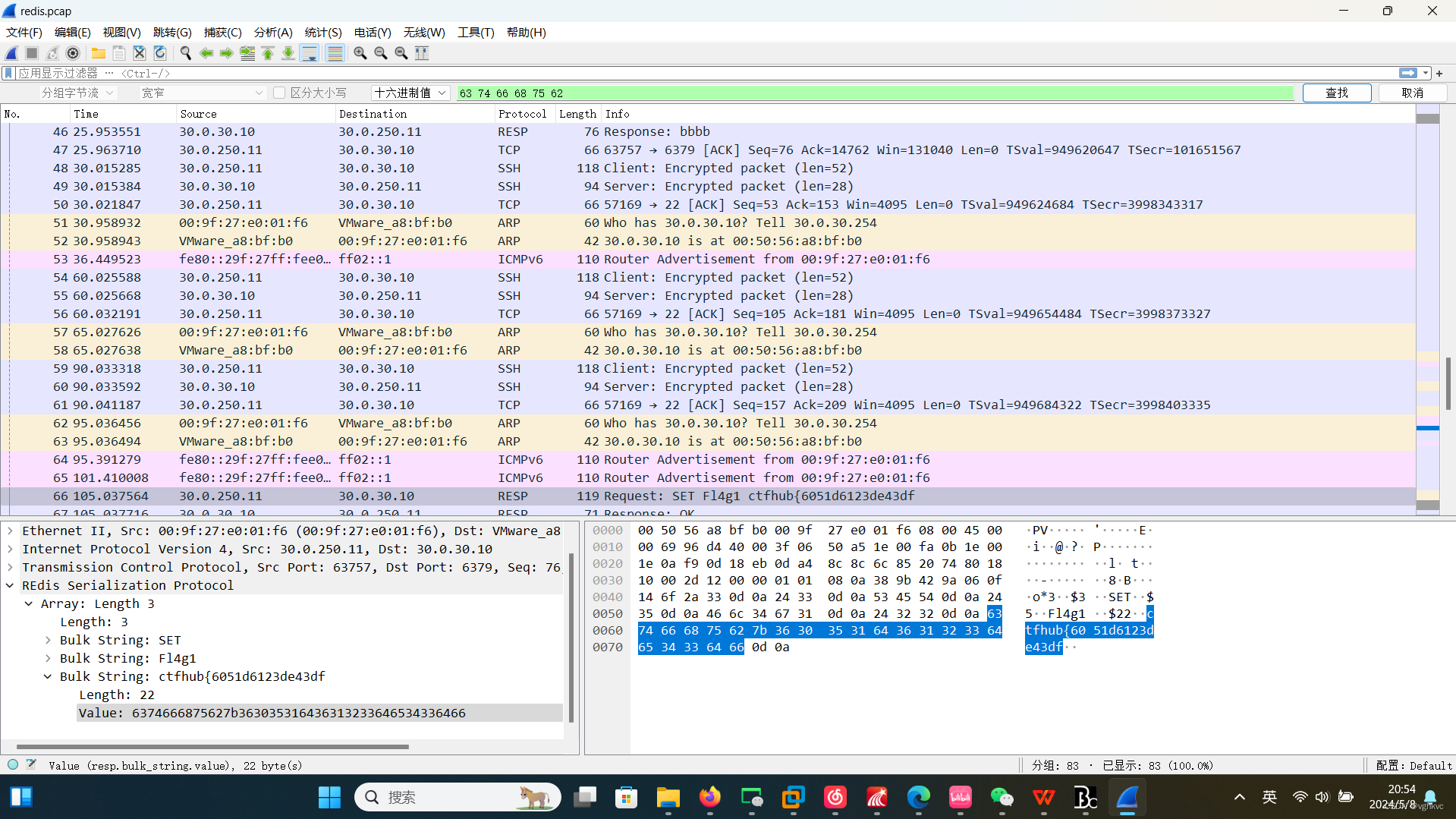

数据库类流量分析

MySQL流量

常规操作,查找flag ctfhub{} 注意要选择字符集

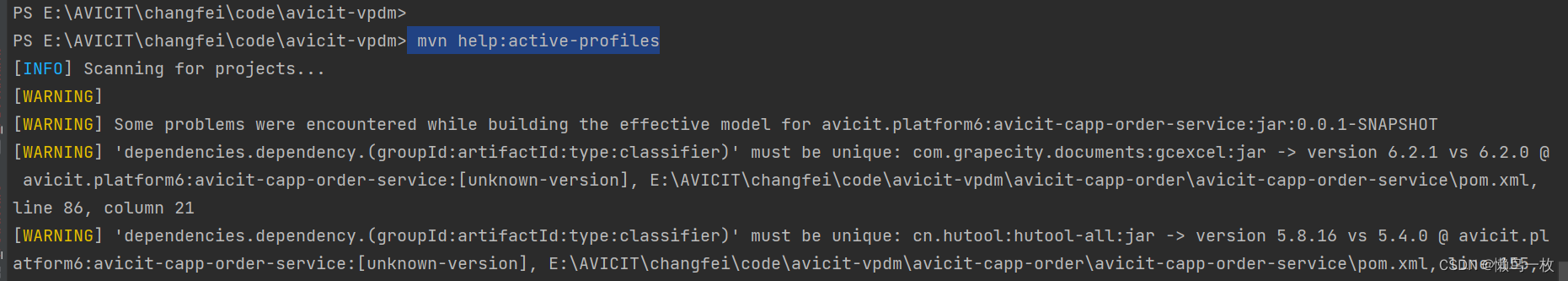

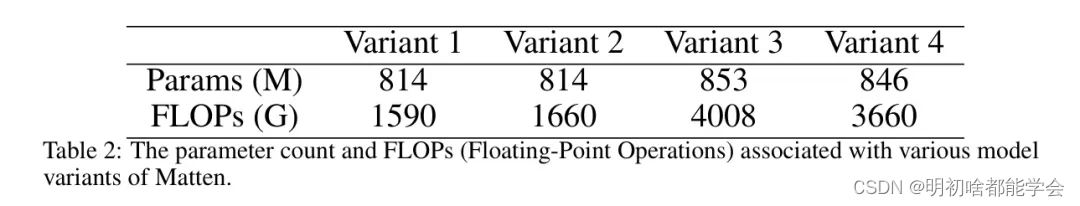

Redis流量

查找ctfhub结果没找到 尝试把其变成十六进制继续进行查找 看到了前半段flag 接着往下看 找到了后半段的flag

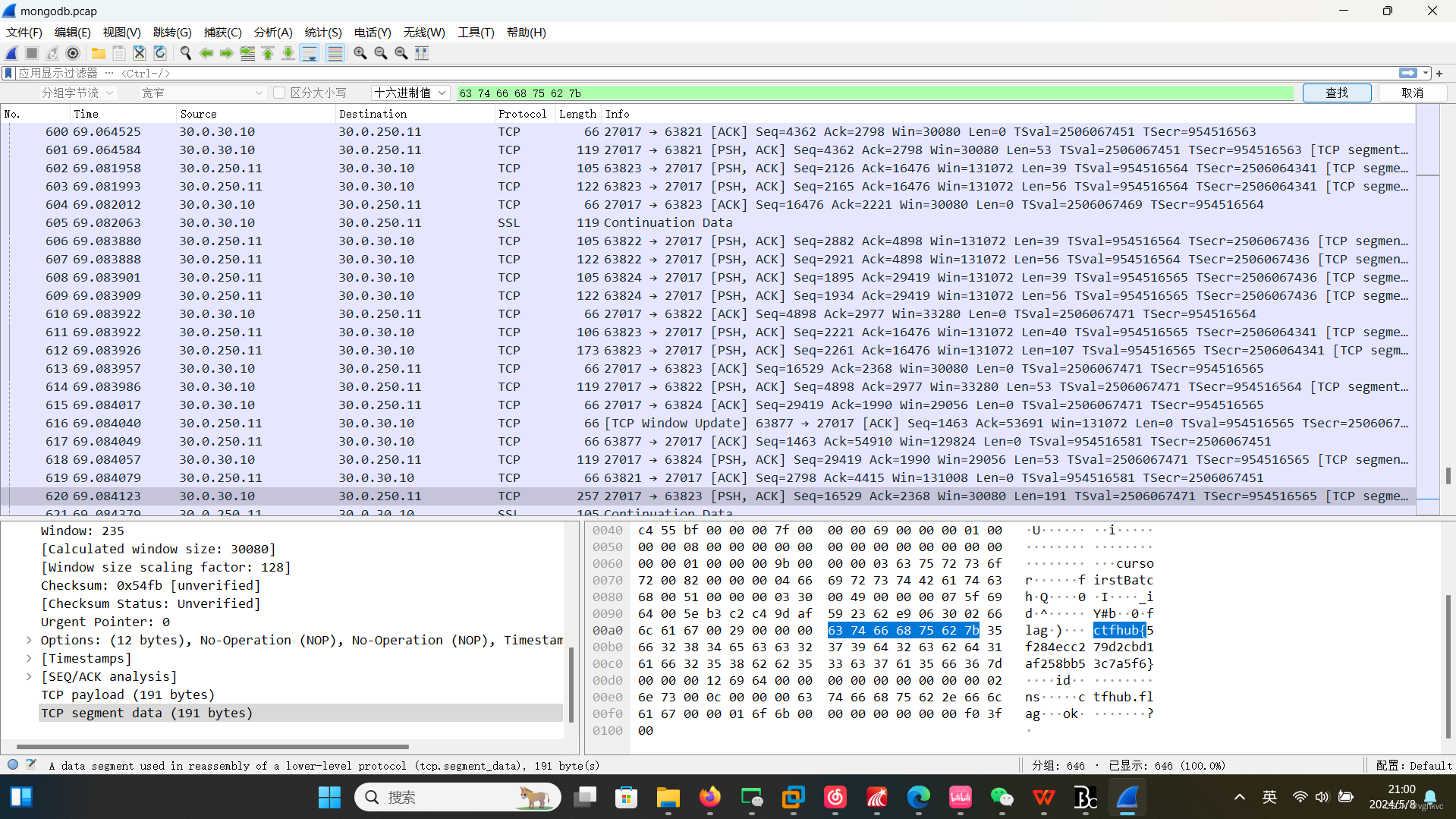

MongoDB流量

还是一样查找ctfhub 字符串没找到 转成十六进制也没找到 尝试转ctfhub{为十六进制 即可找到flag

协议类流量分析

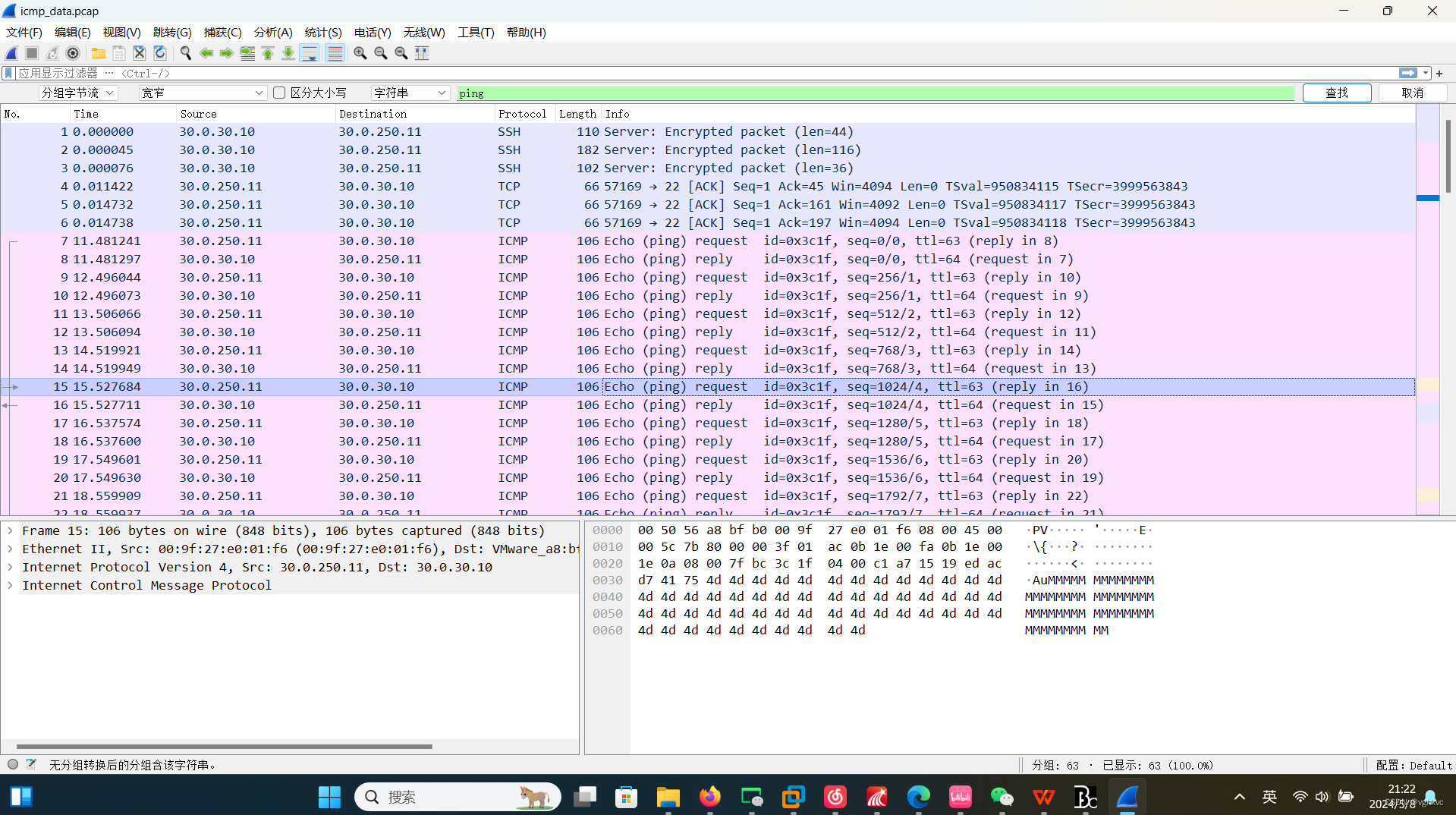

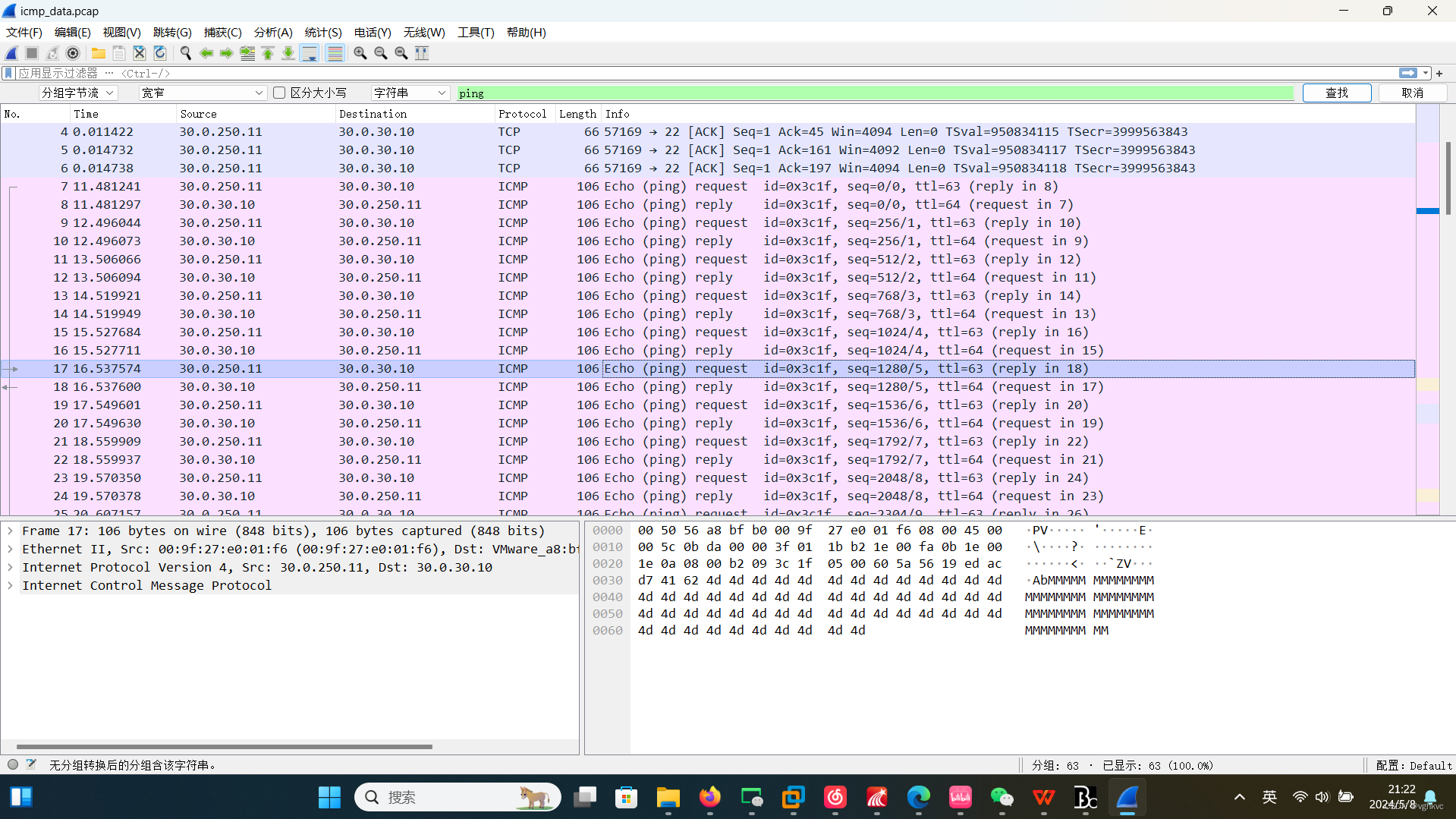

ICMP类型

ICMP(Internet Control Message Protocol)互联网控制消息协议

帮助网络管理员检测网络中各种发生的问题,根据问题原因做出诊断和解决。

大类上来分主要是两类

1)询问报告(ping)

询问一下目标主机是否可以连通并做出回答

2)差错报告(traceroute)

网关发现目标网络不可达或者主机发现访问的UDP端口不可达 需要把错误报告给原主机

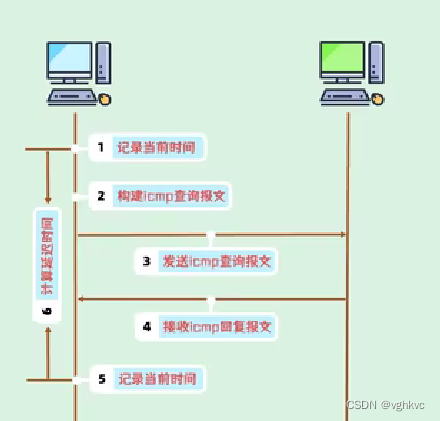

ping的工作原理

(执行ping命令会发生什么)

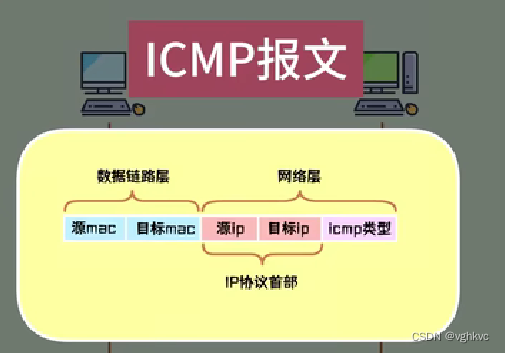

ICMP的构成

还有一种可能是目标主机不存在或者目标主机存在但回复报文丢了,那么原主机就会等待一段时间后超时,打印出来超时信息表示目标主机无法联通。

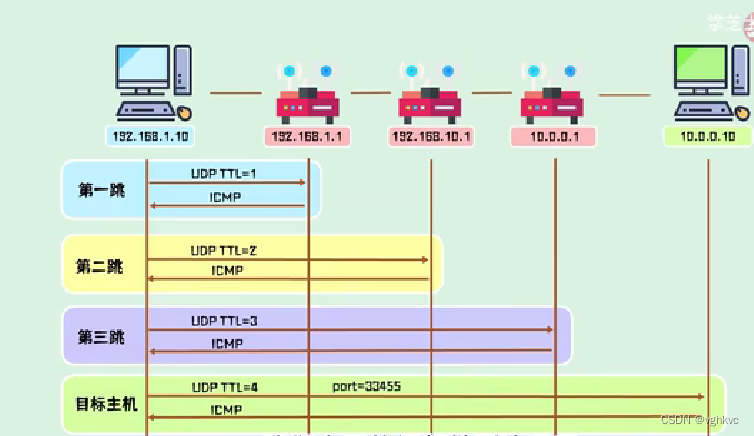

icmp差错报告功能

192.168.1.1原主机 10.0.0.10目标主机

不在同一个网端,使用ping命令只能检测这两台主机网络是否联通

这时使用traceroute工具即可得到

两台主机之间通信经过了哪些网关的转发 并且IP地址都是多少

原理图如下:

Data

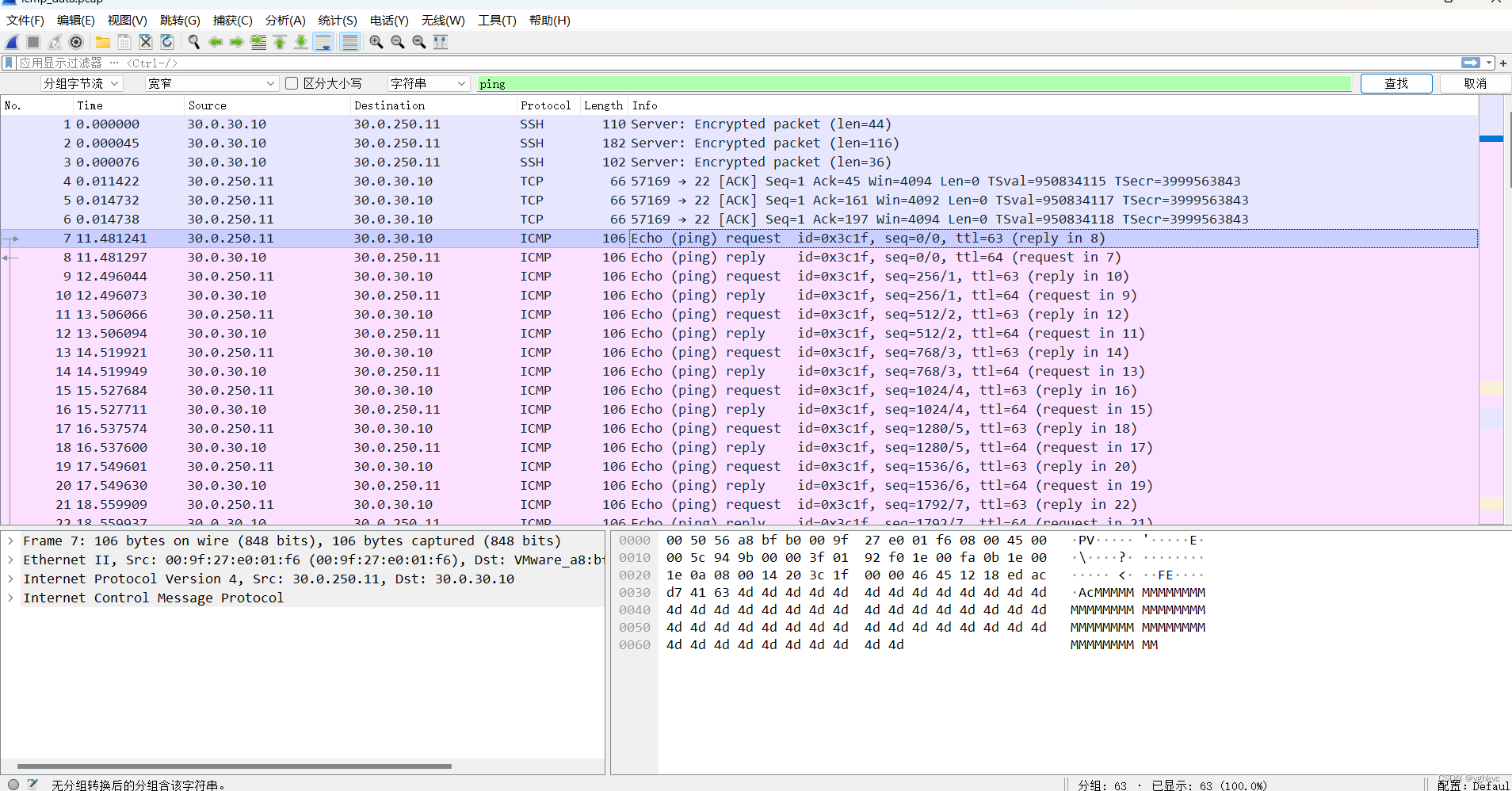

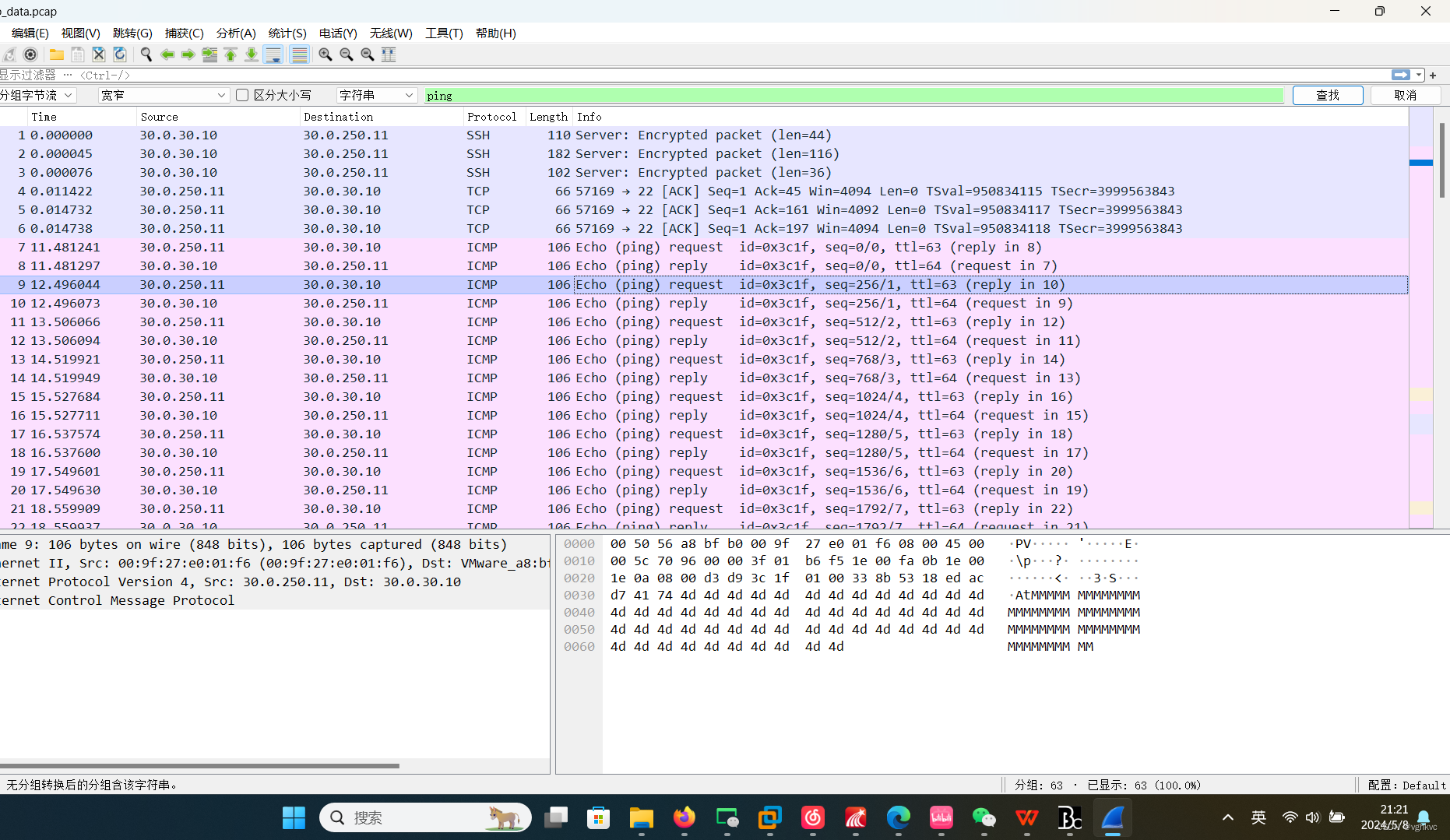

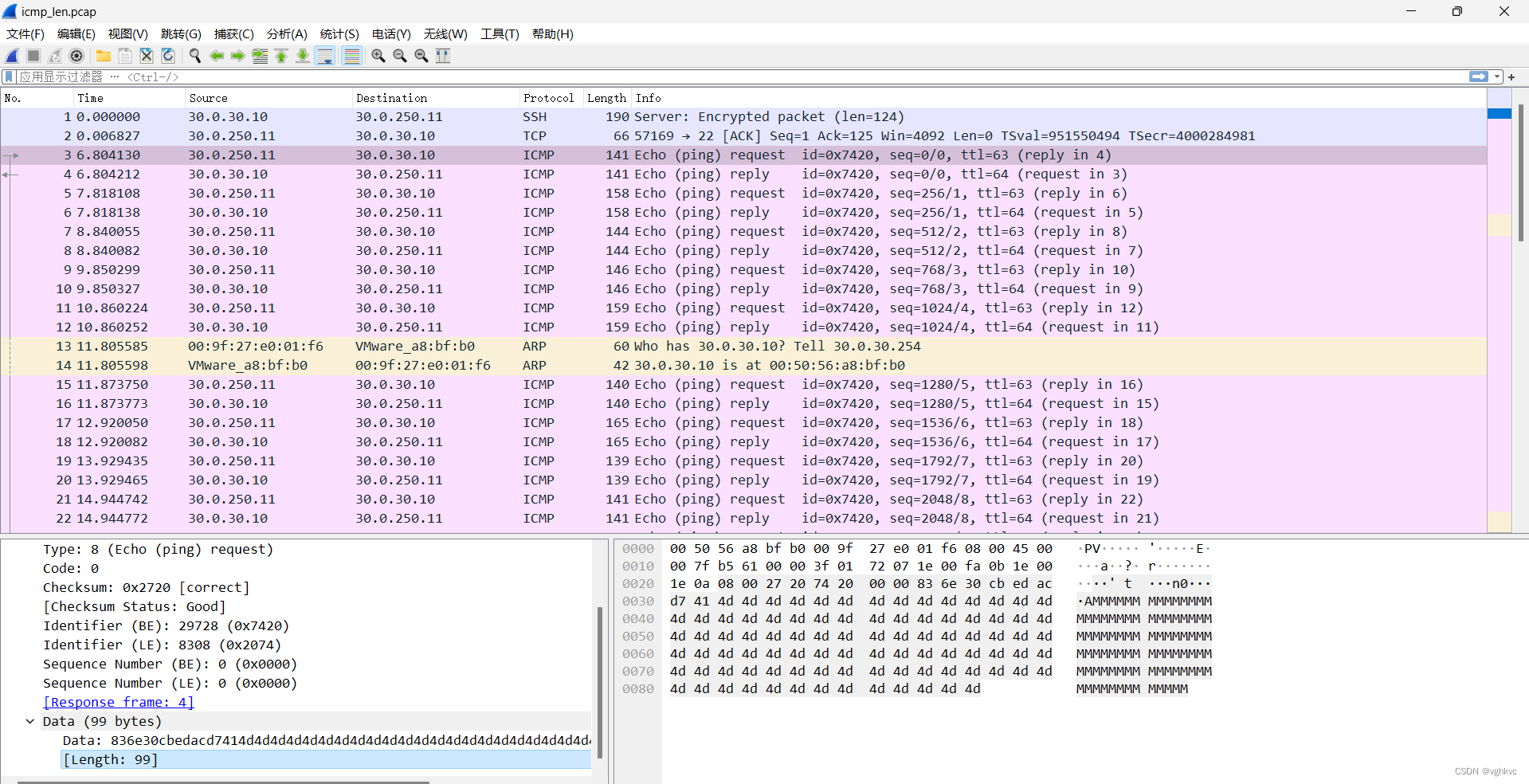

提示:ping 也可以携带数据?

于是在打开文件之后,注意ping的内容,观察发现每一段数据包含一个有用的字母,连起来即可得到ctfhub{c87eb99796406ac0b}

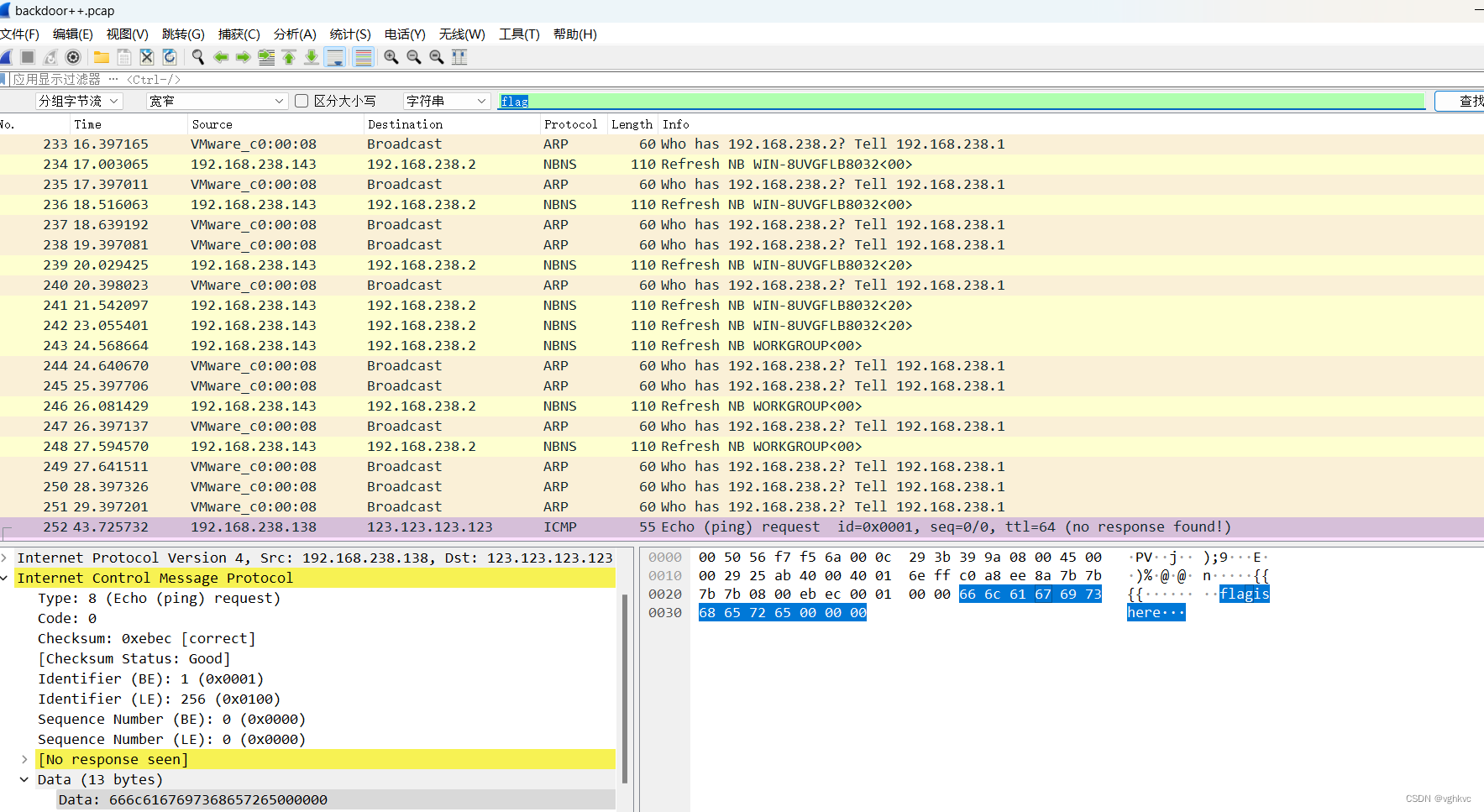

特殊后门

首先还是查看flag 找到了flag is here 之后观察到了一个数据包就有一个有用字母,跟上一题一样,于是得到本题的flag: flag{Icmp_backdoor_can_transfer-some_infomation}

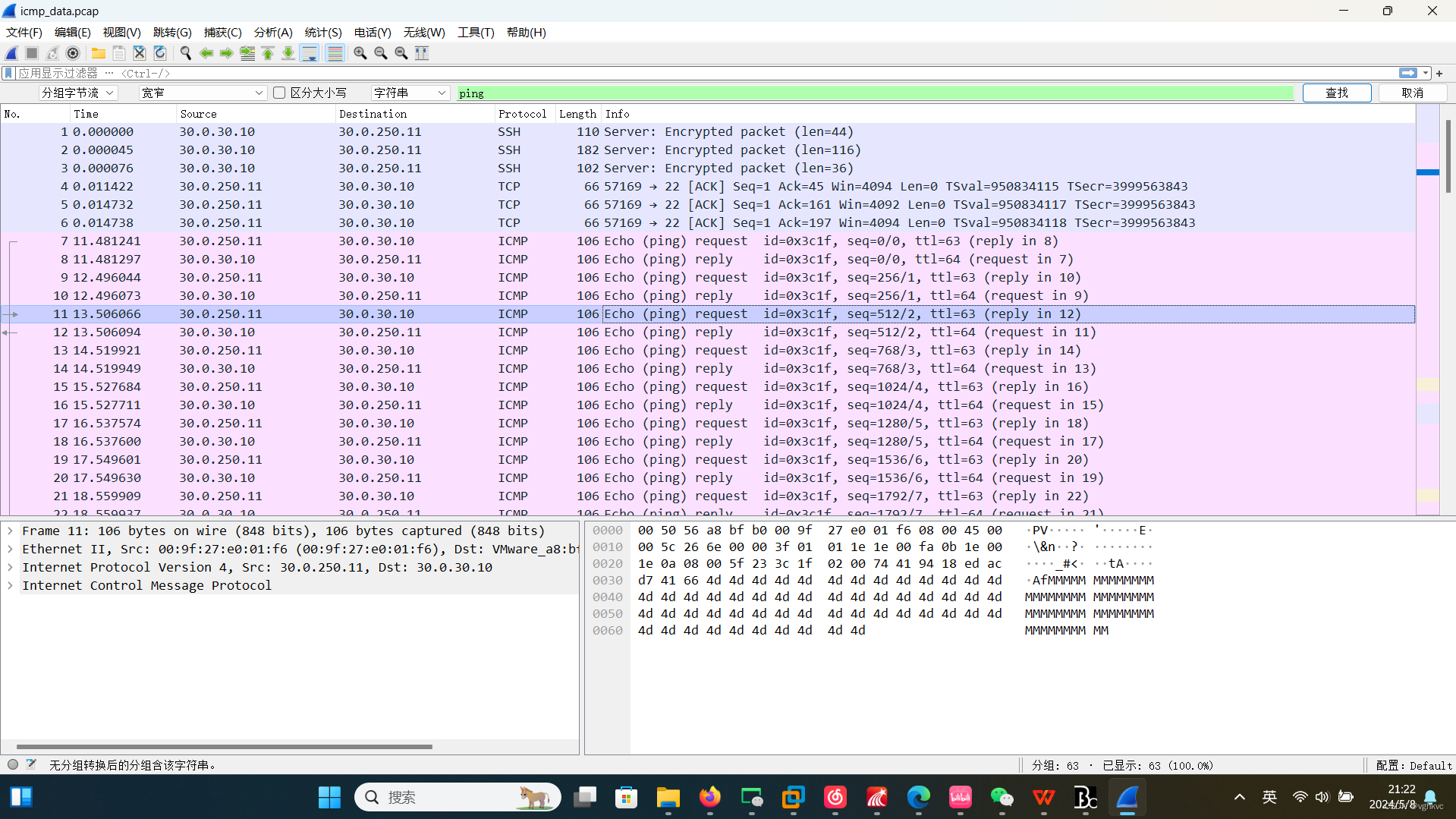

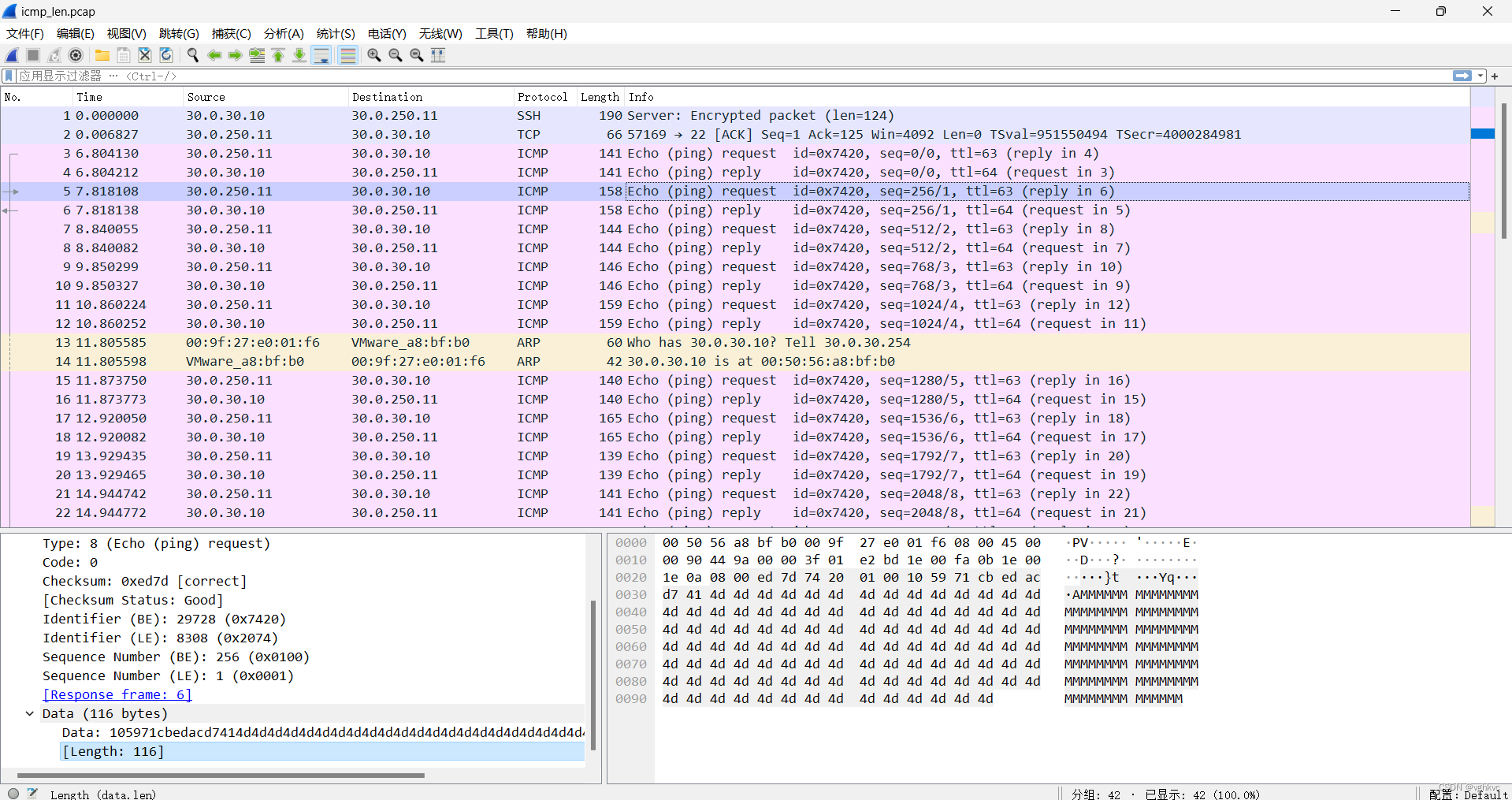

Length

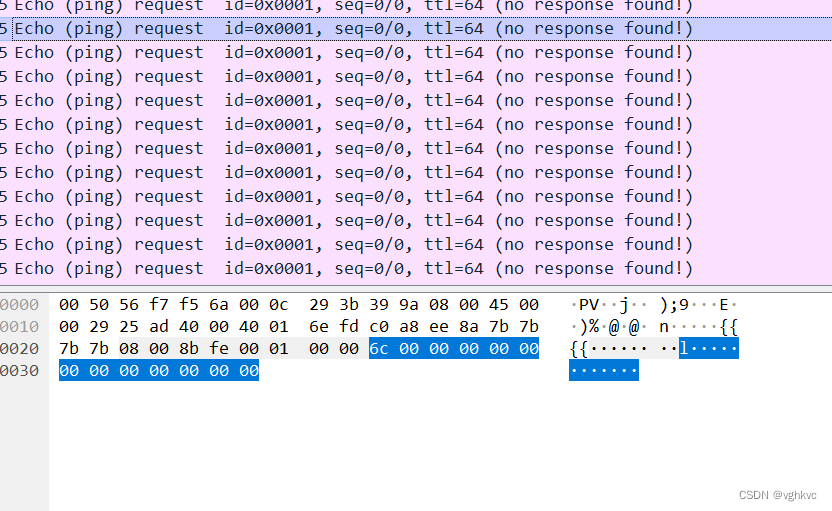

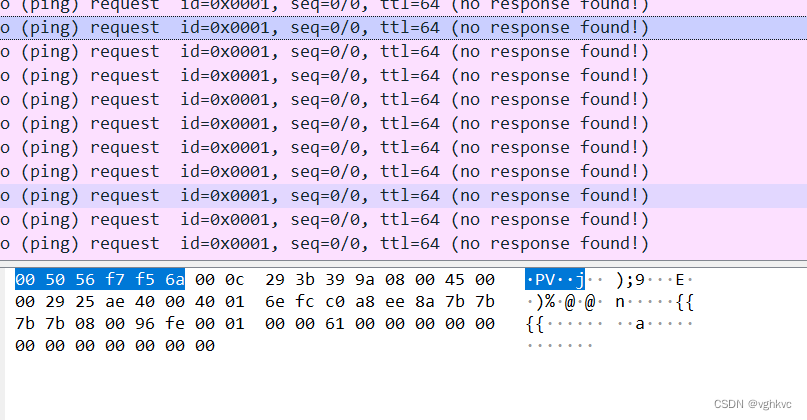

题目提示:ping 包的大小有些奇怪

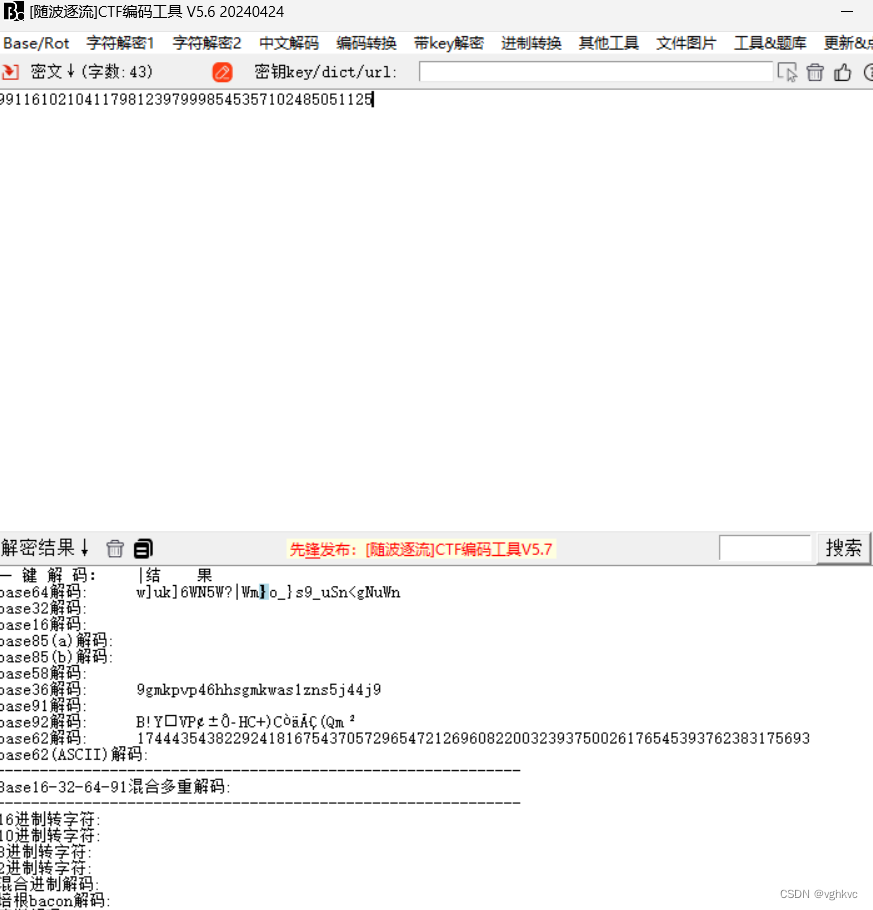

于是我们查看ping中的length,没发现什么,于是尝试把长度连接起来:9911610210411798123979998545357102485051125

接着尝试解码,随波逐流跑一下,没看到什么,应该是转Ascii码,于是尝试把长度逐一进行转化,看到了ctfhub,于是最后得到了flag: ctfhub{acb659f023}

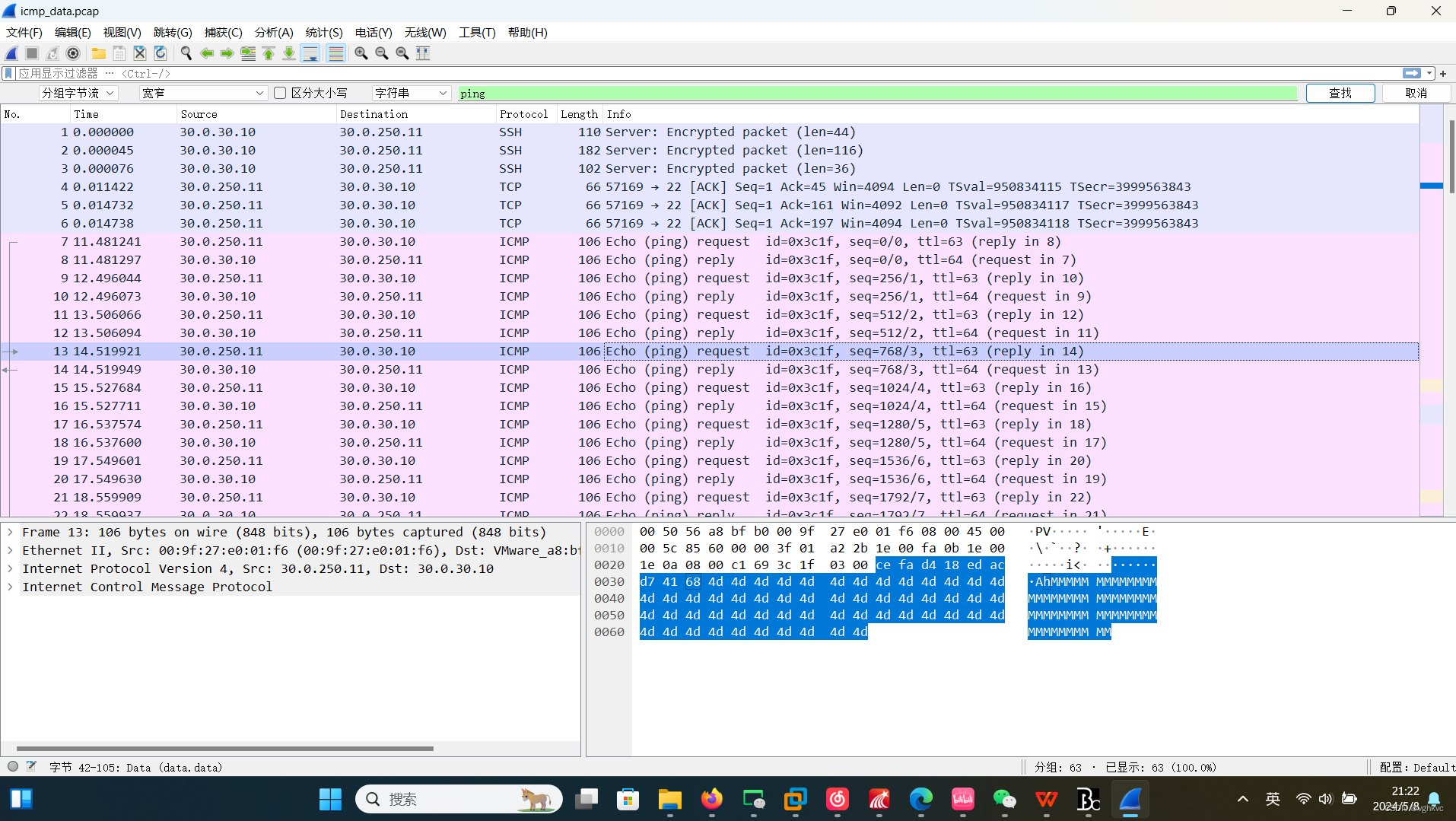

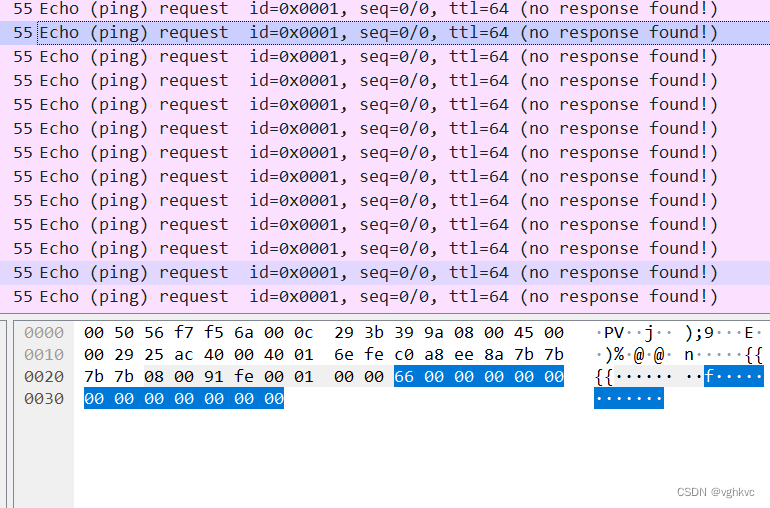

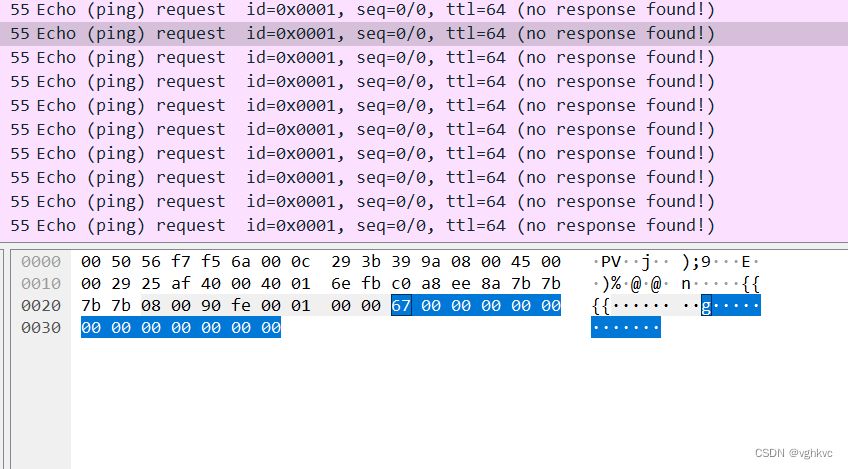

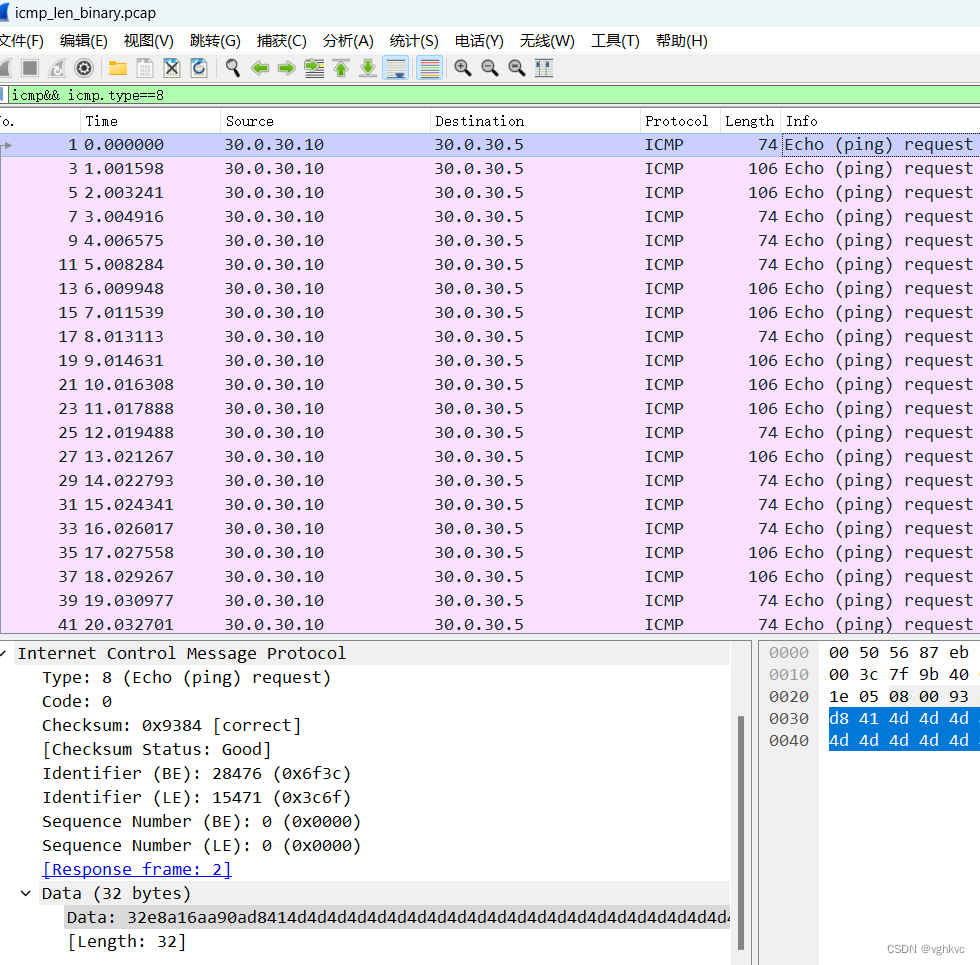

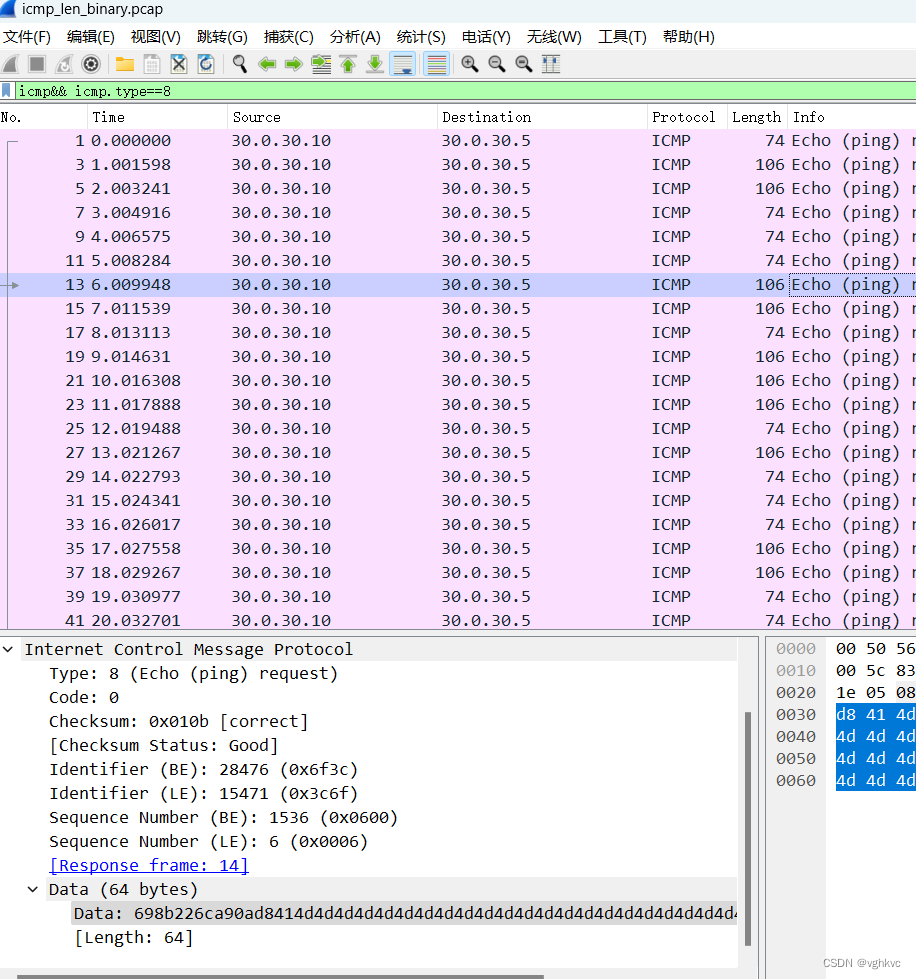

LengthBinary

题目提示:ping 包的大小有些奇怪

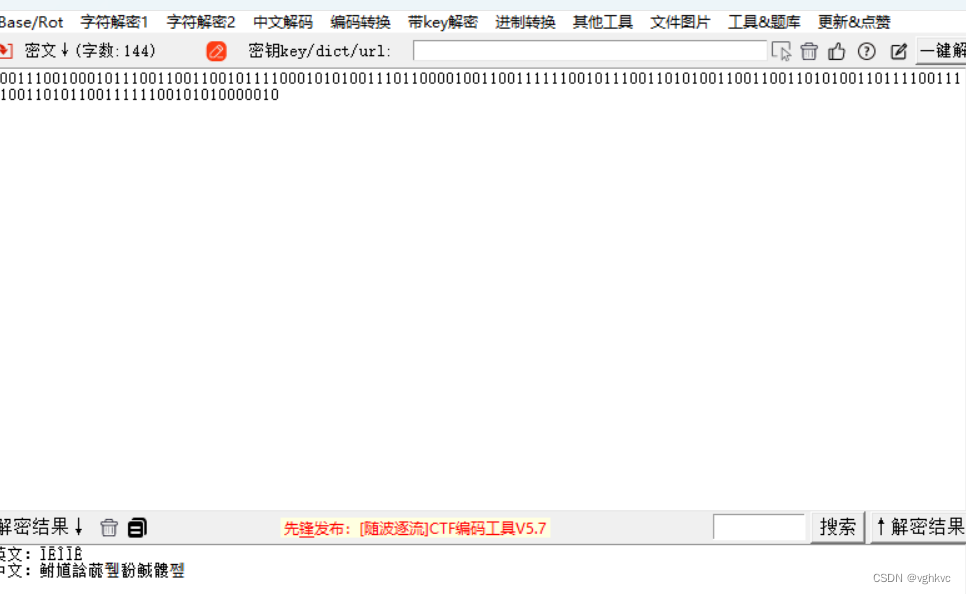

这题同样给了ping的提示,于是注意ping,发现长度不是32就是64 发现其是二进制文件 所以应该是32为0或者为1相应的64为1或者是0,据此进行转换,可以得到两串代码

011000110111010001100110011010000111010101100010011110110011000000110100011001010110011001100101011001000011000101100101001100000011010101111101

100111001000101110011001100101111000101010011101100001001100111111001011100110101001100110011010100110111100111010011010110011111100101010000010

将这两串代码分别进行进制转化 成ASII码 于是得到了本题的flag

ctfhub{04efed1e05}

图片提取

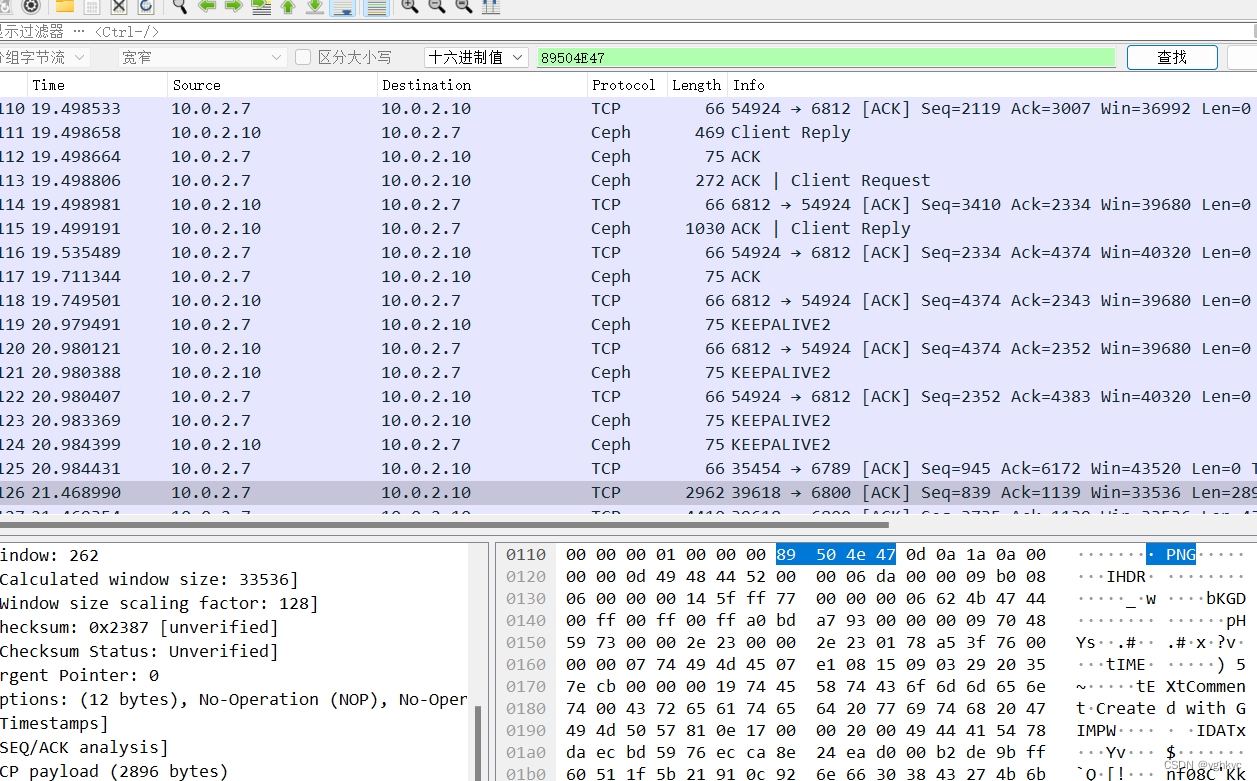

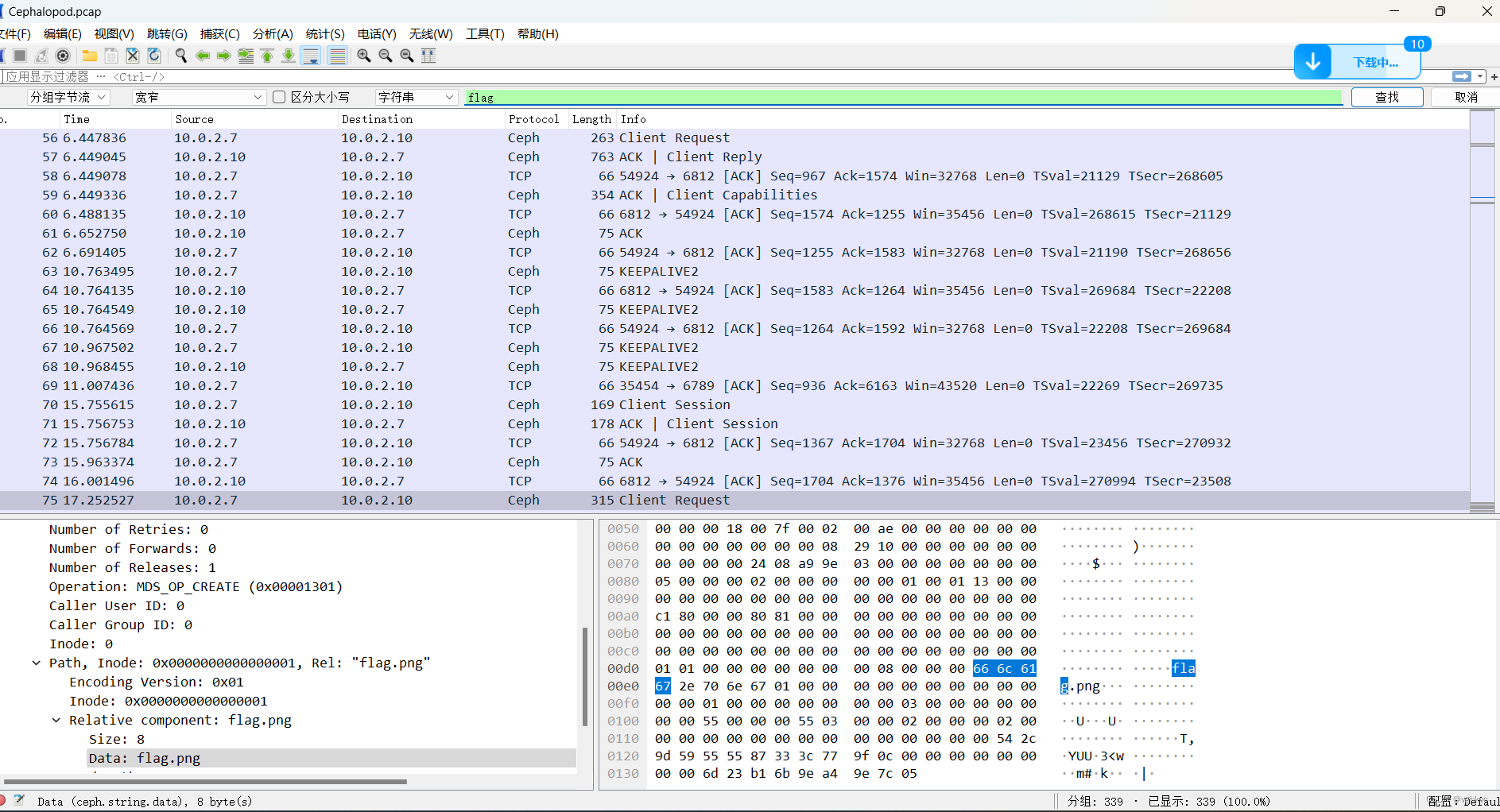

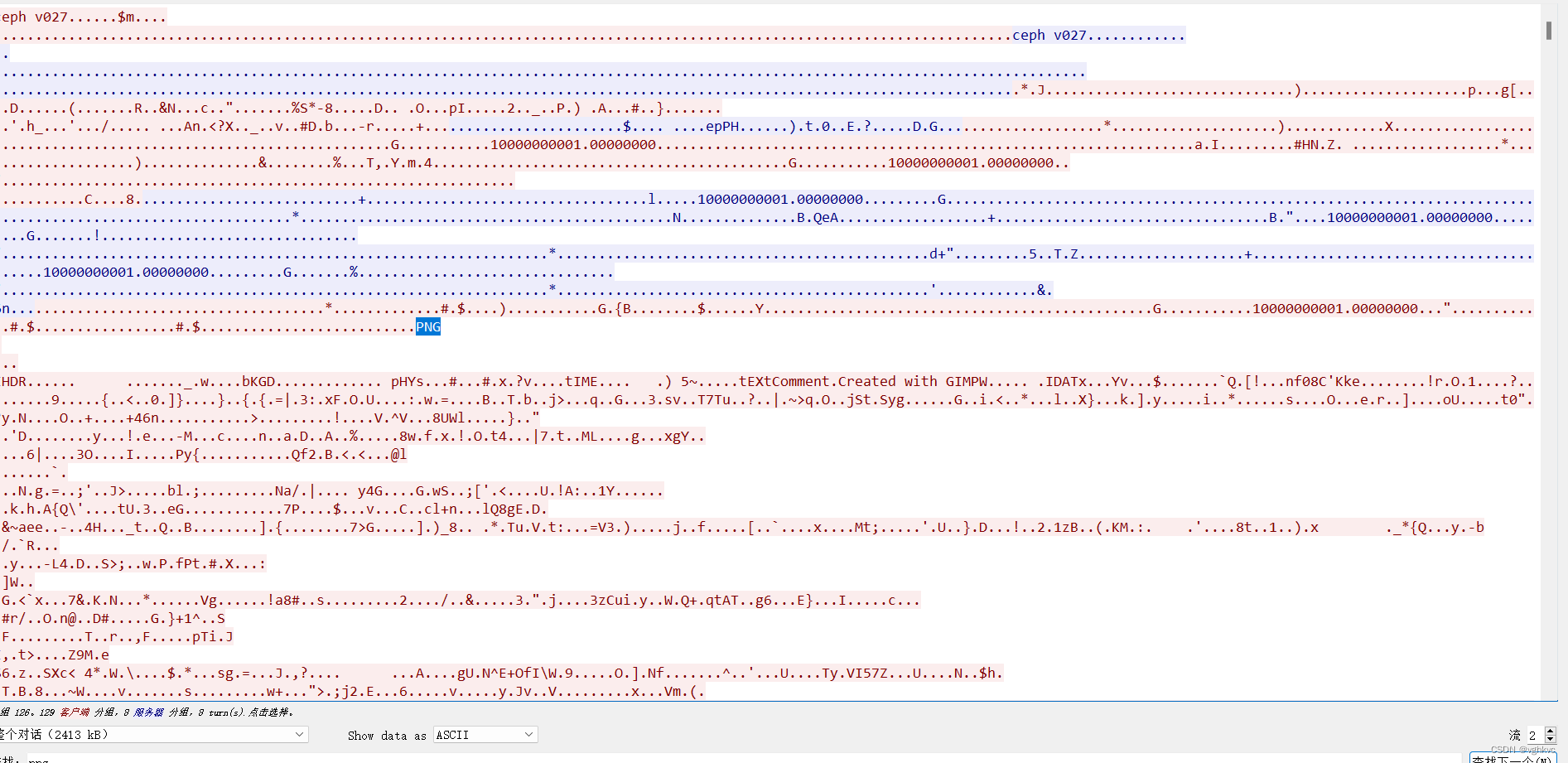

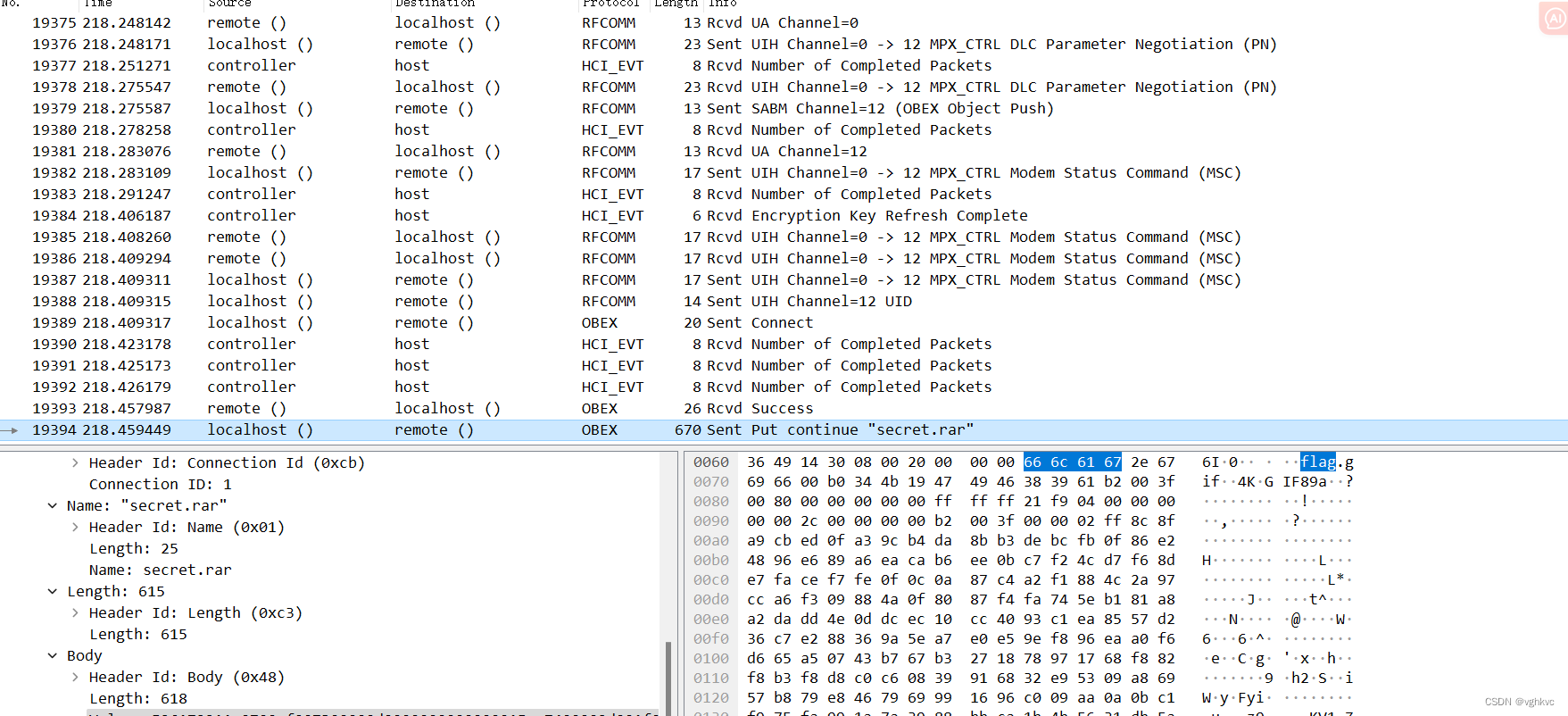

Cephalopod

首先按照以往思路 查找flag 看到了png 于是查找用png的十六进制 找到之后 进行保存 存成.png的形式 然后使用010或者winhex进行查找 把png后面的复制去转成图片 即可得到本题的flag

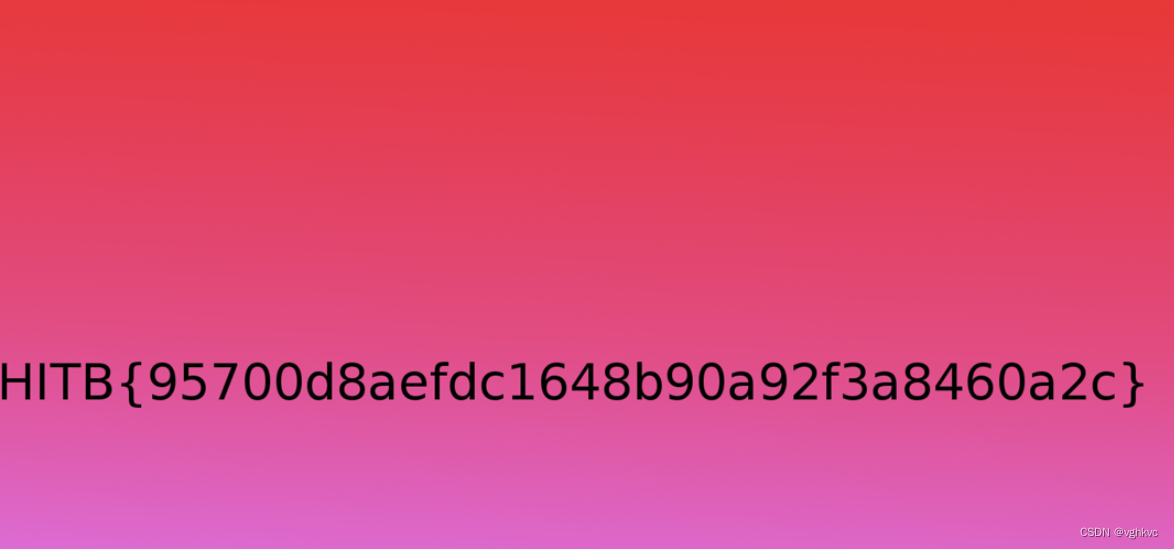

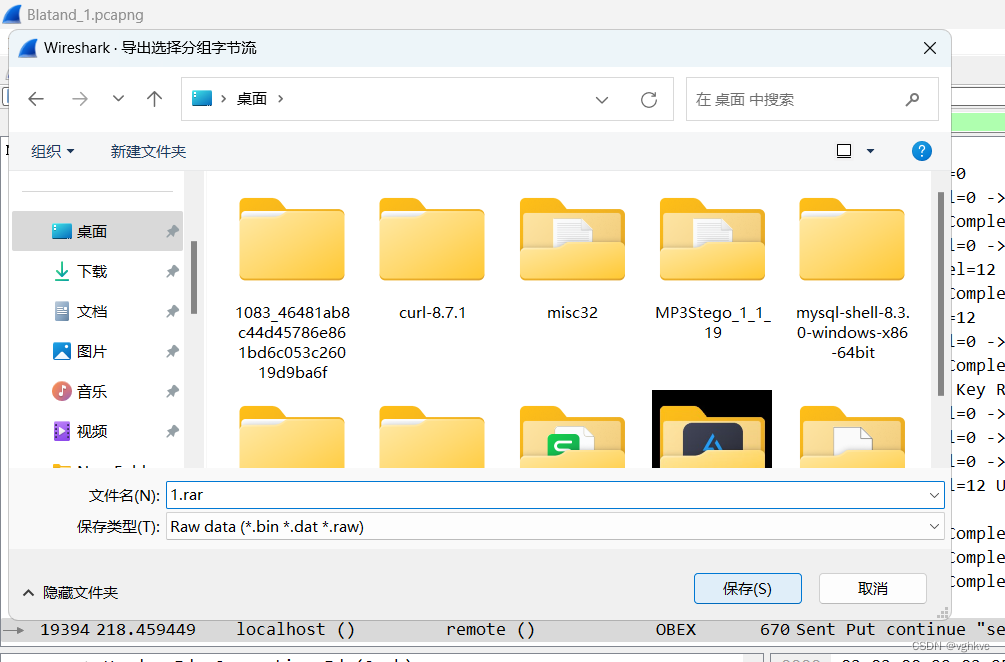

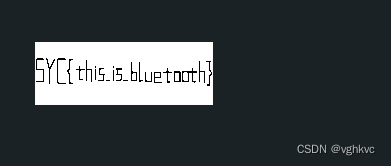

手机热点(蓝牙传输协议obex,数据提取)

Blatand_1.pcapng

首先依然是查找flag 找到了很多 但是一个是rar 比较可疑 将其保存成.rar文件 之后解压 即可找到本题的flag

参考资料

http://t.csdnimg.cn/G33ug

【一条视频讲清楚什么是ICMP协议-pin】https://www.bilibili.com/video/BV1cW4y1P7Av

http://t.csdnimg.cn/Iv2zQ