在Docker中,容器的根文件系统默认是由root用户拥有的。如果想要在映射到宿主机的路径时设置为非root用户权限,可以通过以下几种方式来实现:

1. 使用具有特定UID和GID的非root用户运行容器:

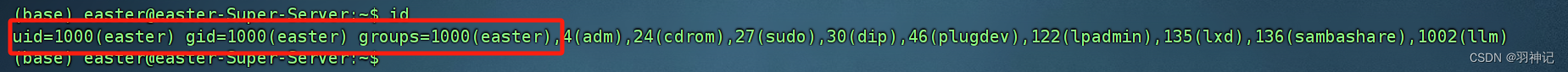

在运行容器时,你可以使用-u或–user参数来指定用户ID(UID)和/或组ID(GID)。例如:

docker run -v /宿主机路径:/容器内路径 -u "1000:1000" -d your_image

这里,1000:1000分别是用户ID和组ID。确保这两个ID在宿主机上是有效的,并且对应于你想要运行容器的用户和组。

2. 创建具有适当权限的卷:

使用docker volume create命令创建一个具有适当权限的卷,并在运行容器时使用这个卷。

docker volume create --name myvolume --label "user=1000" --label "group=1000"

docker run -v myvolume:/容器内路径 -d your_image

–label参数可以用来存储元数据,但在这个例子中,它被用来传递UID和GID信息。然后,需要在容器内部适当地配置这些值。

3. 修改宿主机上的文件权限:

在宿主机上,可以手动修改映射路径的文件权限,以允许非root用户访问。

sudo chown -R 1000:1000 /宿主机路径

这里,1000:1000分别是用户ID和组ID,应该与容器内想要使用的用户和组相匹配。

4. 使用chmod和chown命令:

在Dockerfile中使用chmod和chown命令来设置文件和目录的权限。

RUN mkdir -p /容器内路径 && \

chown 1000:1000 /容器内路径 && \

chmod 755 /容器内路径

这将在构建镜像时设置目录的权限。

5. 使用docker-compose:

如果使用docker-compose,可以在docker-compose.yml文件中指定UID和GID。

version: '3'

services:

app:

image: your_image

volumes:

- type: bind

source: /宿主机路径

target: /容器内路径

uid: '1000'

gid: '1000'

请注意,当使用宿主机的文件系统时,Docker容器内的root用户可能与宿主机的root用户权限不同。此外,UID和GID映射可能需要Docker守护进程的配置,这可以通过dockerd命令的–userns-remap选项来设置。

在处理文件和目录权限时,请确保你了解这些更改的安全含义,避免不必要的安全风险。