Telnet的三种配置

实验配置思路:

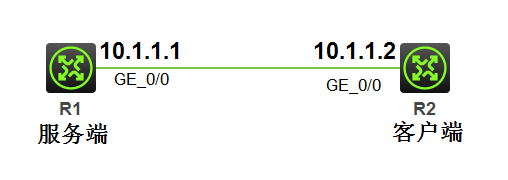

配置接口IP地址:

R1——配置接口IP地址

R2——配置接口IP地址

认证模式为none的配置

R1——认证模式配置为none

R2——测试Telnet连接R1设备

认证模式为passwrd的配置

R1——认证模式配置为password

R2——测试Telnet连接R1设备

认证模式为scheme的配置

R1——认证模式配置为scheme

R2——测试Telnet连接R1设备

实验拓扑图:

实验配置思路:

配置接口IP地址

配置SW1设备Telent远程登录none认证

配置SW1设备Telent远程登录password认证

配置SW1设备Telent远程登录schemeren认证

配置接口IP地址:

R1——配置接口IP地址

<H3C>system-view //进入全局配置模式

[H3C]sysname R1 //改名

[R1]int g0/0 //进入接口

[R1-GigabitEthernet0/0]ip address 10.1.1.1 24 //配置IP地址

[R1-GigabitEthernet0/0]quit //退出

[R1]

R2——配置接口IP地址

<H3C>system-view //进入全局配置模式

[H3C]sysname R2 //改名

[R2]int g0/0 //进入接口

[R2-GigabitEthernet0/0]ip address 10.1.1.2 24 //配置IP地址

[R2-GigabitEthernet0/0]quit //退出

[R2]

认证模式为none的配置

R1——认证模式配置为none

表示下次使用该用户登录时不需要进行用户名和密码认证,任何人都可以登录到设备上,这种情况可以回带来安全隐患

[R1]telnet server enable //开启Telent服务

[R1]line vty 0 4 //用户指定虚拟用户终端接口

[R1-line-vty0-4]authentication-mode none //配置认证模式为none

[R1-line-vty0-4]user-role level-15 //配置权限登记15

[R1-line-vty0-4]quit //退出

[R1]

R2——测试Telnet连接R1设备

<R2>telnet 10.1.1.1 //Telent登录10.1.1.1设备

Trying 10.1.1.1 ...

Press CTRL+K to abort

Connected to 10.1.1.1 ...

------

- Copyright (c) 2004-2017 New H3C Technologies Co., Ltd. All rights reserved.*

- Without the owner's prior written consent, *

- no decompiling or reverse-engineering shall be allowed. *

------

<R1> //直接登录上来

认证模式为passwrd的配置

R1——认证模式配置为password

表示下次使用该用户登录时,需要输入密码,只有密码正确,用户才能登录到设备上

[R1]telnet server enable

[R1]line vty 0 4 //用户指定虚拟用户终端接口

[R1-line-vty0-4]authentication-mode password //配置认证模式为password

[R1-line-vty0-4]set authentication password simple admin //配置密码

[R1-line-vty0-4]user-role level-15 //配置权限登记为15

[R1-line-vty0-4]quit //退出

[R1]

R2——测试Telnet连接R1设备

<R2>telnet 10.1.1.1 //Telent登录10.1.1.1设备

Trying 10.1.1.1 ...

Press CTRL+K to abort

Connected to 10.1.1.1 ...

------

- Copyright (c) 2004-2017 New H3C Technologies Co., Ltd. All rights reserved.*

- Without the owner's prior written consent, *

- no decompiling or reverse-engineering shall be allowed. *

------

Password: //需要输入密码

<R1> //登录成功

认证模式为scheme的配置

R1——认证模式配置为scheme

表示下次使用用户登录设备时需要进行用户名和密码认证,用户名或密码错误,均会导致登录失败

[R1]telnet server enable //开启Telent服务

[R1]line vty 0 4 //用户指定虚拟用户终端接口

[R1-line-vty0-4]authentication-mode scheme //配置认证模式为scheme

[R1-line-vty0-4]quit //退出

[R1]local-user admin //配置用户名

[R1-luser-manage-admin]authorization-attribute user-role level-15 //配置权限等级15

[R1-luser-manage-admin]password simple admin //配置密码

[R1-luser-manage-admin]service-type telnet //配置服务类型Telent

[R1-luser-manage-admin]quit //退出

[R1]

R2——测试Telnet连接R1设备

<R2>telnet 10.1.1.1 //Telent登录10.1.1.1设备

Trying 10.1.1.1 ...

Press CTRL+K to abort

Connected to 10.1.1.1 ...

------

- Copyright (c) 2004-2017 New H3C Technologies Co., Ltd. All rights reserved.*

- Without the owner's prior written consent, *

- no decompiling or reverse-engineering shall be allowed. *

------

login: admin //需要输入用户名

Password: //需要输入密码

<R1> //登录成功

H3C SSH远程管理登录配置

一、 SSH简介

SSH 为 Secure Shell 的缩写,SSH 为建立在应用层基础上的安全协议。SSH 是较可靠,专为远程登录会话和其他网络服务提供安全性的协议。利用 SSH 协议可以有效防止远程管理过程中的信息泄露问题。SSH最初是UNIX系统上的一个程序,后来又迅速扩展到其他操作平台。SSH在正确使用时可弥补网络中的漏洞。SSH客户端适用于多种平台。

传统的网络服务程序,如:ftp、pop和telnet在本质上都是不安全的,因为它们在网络上用明文传送口令和数据,别有用心的人非常容易就可以截获这些口令和数据。而且,这些服务程序的安全验证方式也是有其弱点的, 就是很容易受到“中间人”(man-in-the-middle)这种方式的攻击。所谓“中间人”的攻击方式, 就是“中间人”冒充真正的服务器接收你传给服务器的数据,然后再冒充你把数据传给真正的服务器。服务器和你之间的数据传送被“中间人”一转手做了手脚之后,就会出现很严重的问题。通过使用SSH,你可以把所有传输的数据进行加密,这样"中间人"这种攻击方式就不可能实现了,而且也能够防止DNS欺骗和IP欺骗。使用SSH,还有一个额外的好处就是传输的数据是经过压缩的,所以可以加快传输的速度。SSH有很多功能,它既可以代替Telnet,又可以为FTP、PoP、甚至为PPP提供一个安全的"通道"。

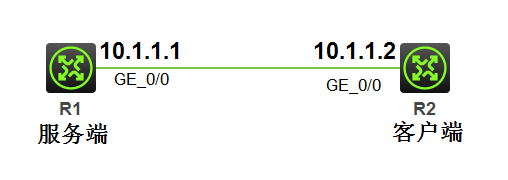

二、实验拓扑

三、配置需求

PC可以在内网通过SSH协议远程管理机房的交换机。本实验环境中,用交换机模拟pc。

四、配置步骤

- SW上开启SSH服务

[SW]ssh server enable

2. 配置ssh服务的用户名、密码

用户名admin、密码admin

[SW]local-user admin

New local user added.

[SW-luser-manage-admin]password simple admin

[SW-luser-manage-admin]

- 配置改用户的权限为网络管理级别

network-admin是最高级管理员权限

[SW-luser-manage-admin]authorization-attribute user-role network-admin

- 配置该用户可以管理的协议为ssh

[SW-luser-manage-admin]service-type ?

ftp FTP service

http HTTP service type

https HTTPS service type

pad X.25 PAD service

ssh Secure Shell service

telnet Telnet service

terminal Terminal access service

[SW-luser-manage-admin]service-type ssh

[SW-luser-manage-admin]quit

- 设置SSH客户端登录用户界面的认证方式为scheme方式

[SW]line vty 0 63

[SW-line-vty0-63]authentication-mode scheme

[SW-line-vty0-63]quit

[SW]

- 配置IP地址,使PC和交换机在内网互通

[SW]interface Vlan-interface 1

[SW-Vlan-interface1]ip a 10.1.1.1 24

[SW-Vlan-interface1]quit

[SW]

[PC]interface Vlan-interface 1

[PC-Vlan-interface1]ip a 10.1.1.2 24

[PC-Vlan-interface1]quit

[PC]

五、配置验证

<PC>ssh2 10.1.1.1

Username: admin

Press CTRL+C to abort.

Connecting to 10.1.1.1 port 22.

admin@10.1.1.1's password:

Enter a character ~ and a dot to abort.

------

- Copyright (c) 2004-2017 New H3C Technologies Co., Ltd. All rights reserved.*

- Without the owner's prior written consent, *

- no decompiling or reverse-engineering shall be allowed. *

------

<SW>