1 [WUSTCTF2020]情书

题目

Premise: Enumerate the alphabet by 0、1、2、..... 、25

Using the RSA system

Encryption:0156 0821 1616 0041 0140 2130 1616 0793

Public Key:2537 and 13

Private Key:2537 and 937

flag: wctf2020{Decryption}

解题

前提:用0、1、2、……枚举字母表25

使用RSA系统

加密:0156 0821 1616 0041 0140 2130 1616 0793

公钥:2537和13

私钥:2537和937

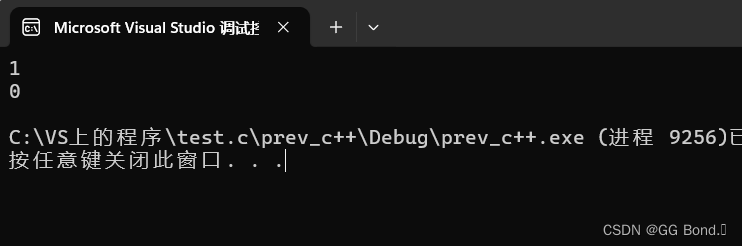

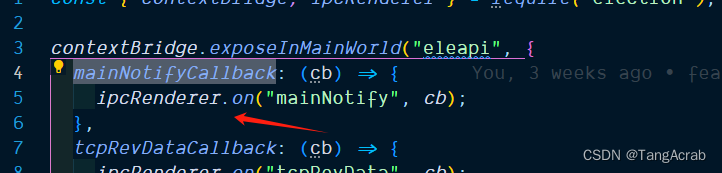

import gmpy2

from Crypto.Cipher import PKCS1_OAEP

from Crypto.PublicKey import RSA

from Crypto.Util.number import long_to_bytes

n = 2537

e = 13

d = 937

c = '0156 0821 1616 0041 0140 2130 1616 0793'.split(' ')

p = 43

q = 59

phi = (q-1) * (p-1)

m=[]

for x in c:

m.append(chr(int(gmpy2.powmod(int(x),d,n))+ord('a')))

print(''.join(m))

运行得到结果:iloveyou

答案

flag{iloveyou}

2 密码学的心声

l = [111,114,157,166,145,123,145,143,165,162,151,164,171,126,145,162,171,115,165,143,150]

res = ''

for i in l:

i = str(i)

res += chr(int(i,8))

print(res)

flag{ILoveSecurityVeryMuch}

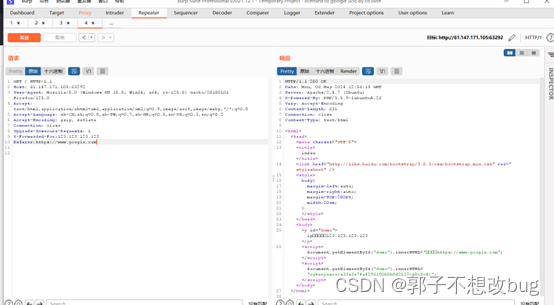

4 SameMod

共模攻击

{6266565720726907265997241358331585417095726146341989755538017122981360742813498401533594757088796536341941659691259323065631249,773}

{6266565720726907265997241358331585417095726146341989755538017122981360742813498401533594757088796536341941659691259323065631249,839}

message1=3453520592723443935451151545245025864232388871721682326408915024349804062041976702364728660682912396903968193981131553111537349

message2=5672818026816293344070119332536629619457163570036305296869053532293105379690793386019065754465292867769521736414170803238309535

import gmpy2 as gp

def exgcd(a, b):

if b==0:

return 1, 0, a

x2, y2, r = exgcd(b, a%b)

x1 = y2

y1 = x2-(a//b)*y2

return x1, y1, r

def get_flag(string):

flag=''

i=0

j=1

while i < len(string):

if int(string[i:i+j]) >= 33 and int(string[i:i+j]) <=126:

flag+=chr(int(string[i:i+j]))

i=i+j

j=1

else:

j+=1

print(flag)

if __name__ == '__main__':

e1=773

e2=839

n=6266565720726907265997241358331585417095726146341989755538017122981360742813498401533594757088796536341941659691259323065631249

message1=3453520592723443935451151545245025864232388871721682326408915024349804062041976702364728660682912396903968193981131553111537349

message2=5672818026816293344070119332536629619457163570036305296869053532293105379690793386019065754465292867769521736414170803238309535

r1, r2, t = exgcd(e1, e2)

m = gp.powmod(message1, r1, n) * gp.powmod(message2, r2, n) % n

get_flag(str(m))

flag{whenwethinkitispossible}

5 not rsa

from Crypto.Util.number import getPrime as getprime ,long_to_bytes,bytes_to_long,inverse

from secret import flag,p,q

from sympy import isprime,nextprime

import random

m=bytes_to_long(flag)

n=p*q

g=n+1

r=random.randint(1,n)

c=(pow(g,m,n*n)*pow(r,n,n*n))%(n*n)

print "c=%d"%(c)

print "n=%d"%(n)

'''

c=29088911054711509252215615231015162998042579425917914434962376243477176757448053722602422672251758332052330100944900171067962180230120924963561223495629695702541446456981441239486190458125750543542379899722558637306740763104274377031599875275807723323394379557227060332005571272240560453811389162371812183549

n=6401013954612445818165507289870580041358569258817613282142852881965884799988941535910939664068503367303343695466899335792545332690862283029809823423608093

'''

import gmpy2

c=29088911054711509252215615231015162998042579425917914434962376243477176757448053722602422672251758332052330100944900171067962180230120924963561223495629695702541446456981441239486190458125750543542379899722558637306740763104274377031599875275807723323394379557227060332005571272240560453811389162371812183549

n=6401013954612445818165507289870580041358569258817613282142852881965884799988941535910939664068503367303343695466899335792545332690862283029809823423608093

p= 80006336965345725157774618059504992841841040207998249416678435780577798937819

q = 80006336965345725157774618059504992841841040207998249416678435780577798937447

assert p*q==n

phi=(p-1)*(q-1)

c1=pow(c,phi,n*n)-1

c2=c1/n

m=(c2*gmpy2.invert(phi,n))%n

print hex(m)[2:].decode("hex")

flag{5785203dbe6e8fd8bdbab860f5718155