1、top 查看进程使用情况,进程名为 kswapd0 用了180%的CPU,我的机器是2C的,所以基本上算是吃掉了所有的CPU资源,很明显罪魁祸首就是它。

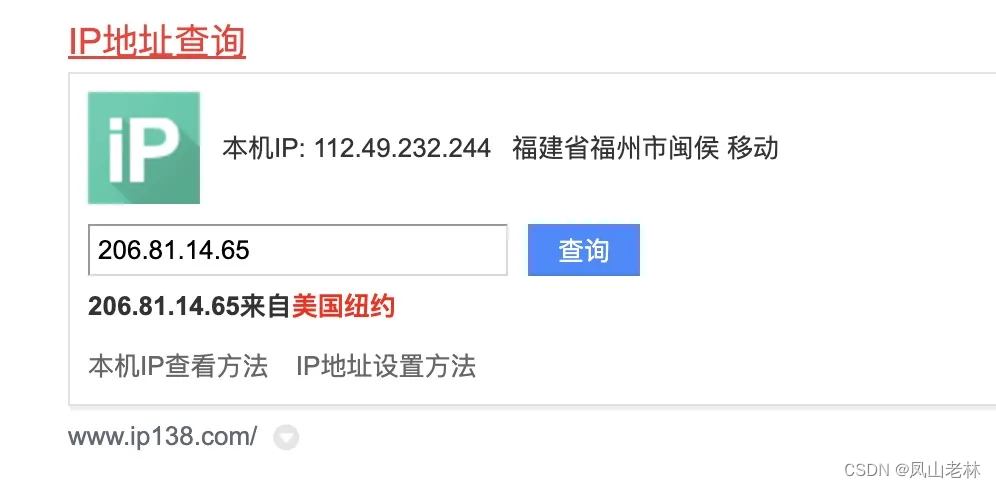

2、执行命令 netstat -antlp | grep kswapd0 查询该进程的网络信息,发现一个与本机端口通信的是一个美国纽约的ip【206.81.14.65】

3、执行命令netstat -antlp | grep 194.36.190.30 查询该地区ip的其他网络占用情况,发现只有这一个进程。

4、我们来到/proc/目录下查找对应的pid号,可以在这目录下找到kswapd0进程的详细信息。

ll /proc/PID发现 exe -> /root/.configrc5/a/kswapd0

5、查看进程的工作空间,执行以下命令,执行完后可以看到进程的pid以及进程相关文件的位置

ps -ef | grep kswapd06、切换到木马程序目录并删除

rm -rf /root/.configrc57、清理定时任务

crontab -l发现如下内容

5 6 * * 0 /root/.configrc5/a/upd>/dev/null 2>&1

@reboot /root/.configrc5/a/upd>/dev/null 2>&1

5 8 * * 0 /root/.configrc5/b/sync>/dev/null 2>&1

@reboot /root/.configrc5/b/sync>/dev/null 2>&1

0 0 */3 * * /tmp/.X2o-s-unix/.rsync/c/aptitude>/dev/null 2>&1将这些定时任务全部清除

crontab -e清除后将定时任务里的相关文件都清理干净,若有其他用户,将其他用户的定时任务也清理。

8、最好把木马程序和定时任务都清理完了再杀掉,要不然还会自动重启。

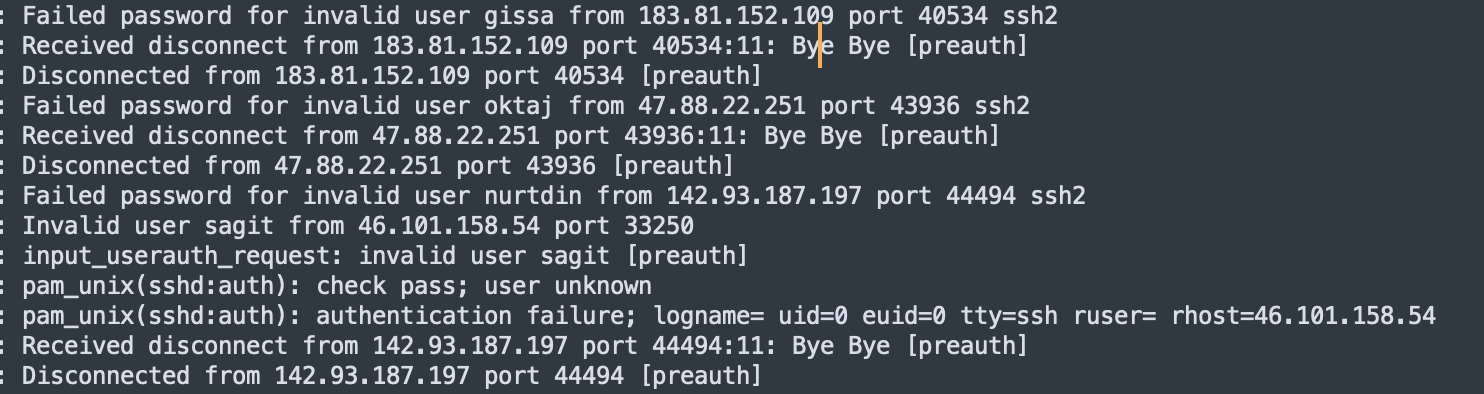

9、查安全日志 /var/log/secure,查看登录情况

grep "Accepted" /var/log/secure发现一条异常IP登录情况

![]()

和上面通信的IP一样,也就是说是被SSH登录了root用户的。

10、查看暴力破解情况

grep "Failed password" /var/log/secure|perl -e 'while($_=<>){ /for(.*?) from/; print "$1\n";}'|uniq -c|sort -nr

可以看到有很多登录失败,也就是说是被暴力破解密码登录的。

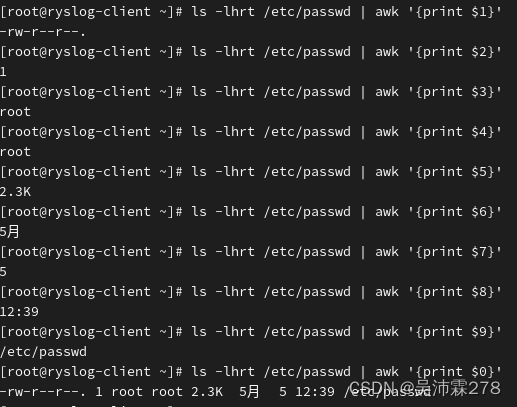

11、最后查询是否有陌生的用户

cat /etc/passwd