目录

前言

一,SQL注入是什么

二,SQL注入产生的条件

三,学习环境介绍

四、SQL注入原理

五,SQL中常用的函数

六,关于Mysql数据库

前言

在网络安全领域中,sql注入是一个无法被忽视的关键点,曾经多少的网站都因此被攻破,直到现在很多网站依旧存在很多sql注入的漏洞和风险点。Sql注入的原理简单,但变化和危害特别严重,属于“上有政策,下有对策”的风险点,也是从事渗透攻防必不可少的一个知识点。本人因近期学习渗透测试相关内容,特此记录学习过程中的笔记,若你也是刚入门渗透安全,或许会有帮助,也希望可以一起交流。

一,SQL注入是什么

SQL注入是一种常见的Web应用程序安全漏洞,攻击者利用该漏洞向应用程序的数据库中插入恶意的SQL查询,从而实现对数据库的非授权访问或执行未经授权的操作。

SQL注入攻击地点主要涉及在用户输入字段中插入或“注入”SQL代码,如果Web应用程序的安全措施不足,这些代码可以被包含在数据库查询中执行。攻击者通过这种方式可以读取、修改或删除存储在数据库中的数据,甚至执行其他恶意操作。这种攻击可能发生在任何接受用户输入并将其直接用于SQL查询的系统上,特别是在输入未经验证或转义的情况下。

防止SQL注入:应该采取参数化查询和存储过程的使用,以及对用户输入进行适当的验证和 转,限制数据库权限和特权

二,SQL注入产生的条件

- 传递给后端的

参数是可以控制的参数内容会被带入到数据库查询- 变量未存在过滤或者过滤不严谨

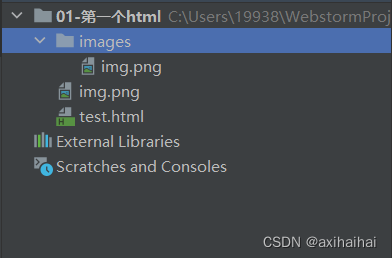

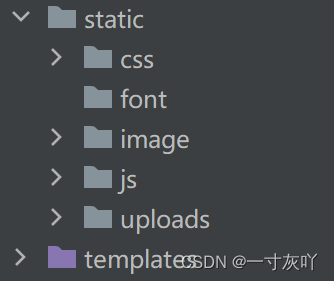

三,学习环境介绍

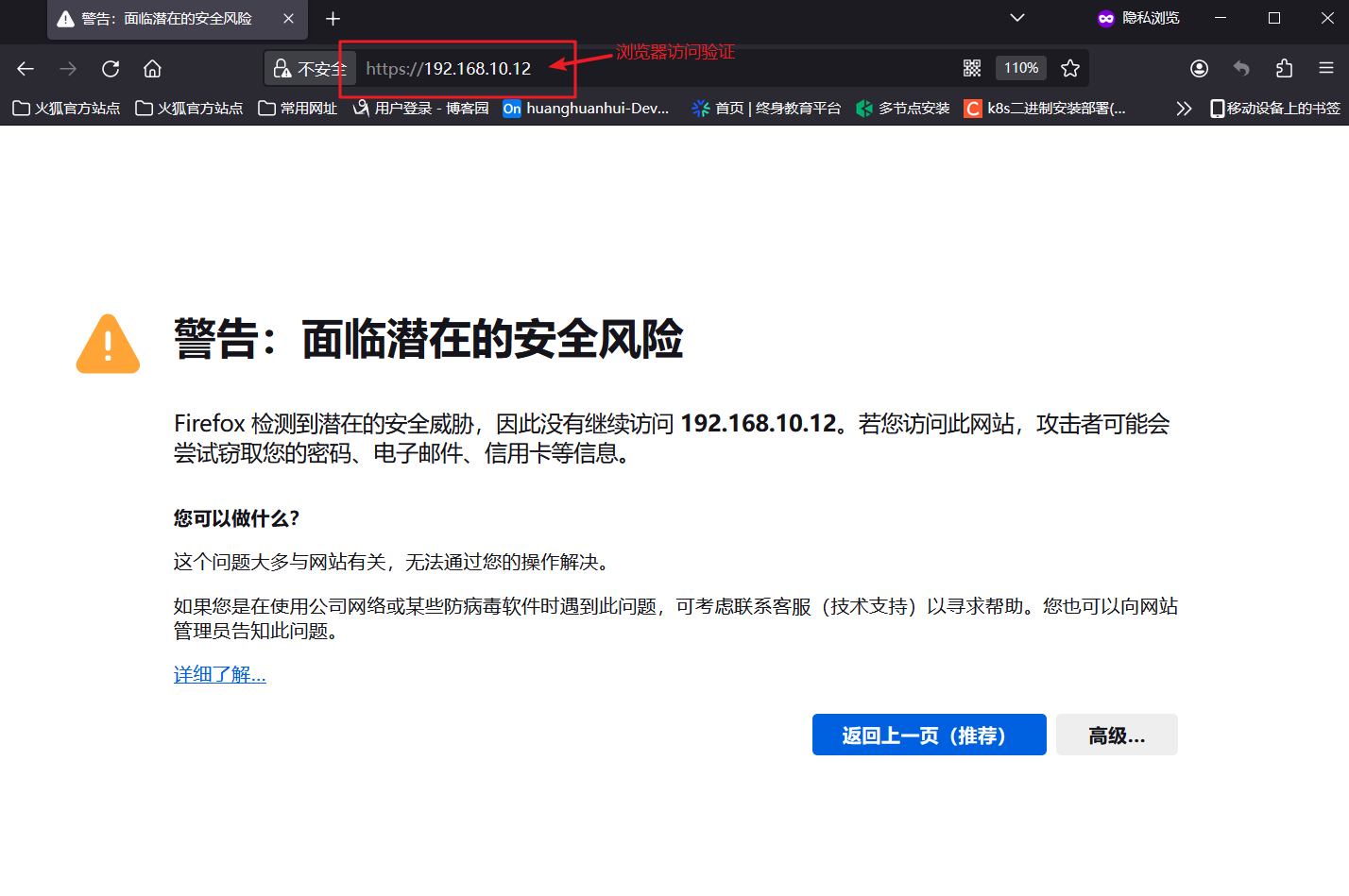

我本次所有的sql注入笔记都基于sqli-labs靶场进行演示,链接如何安装sqli-labs靶场,sqlilabs是一个印度程序员写的,用来学习 sql 注入的一个游戏教程,sqlilabs需要apache+php+mysql的环境,我使用phpstudy搭建了集成环境

四、SQL注入原理

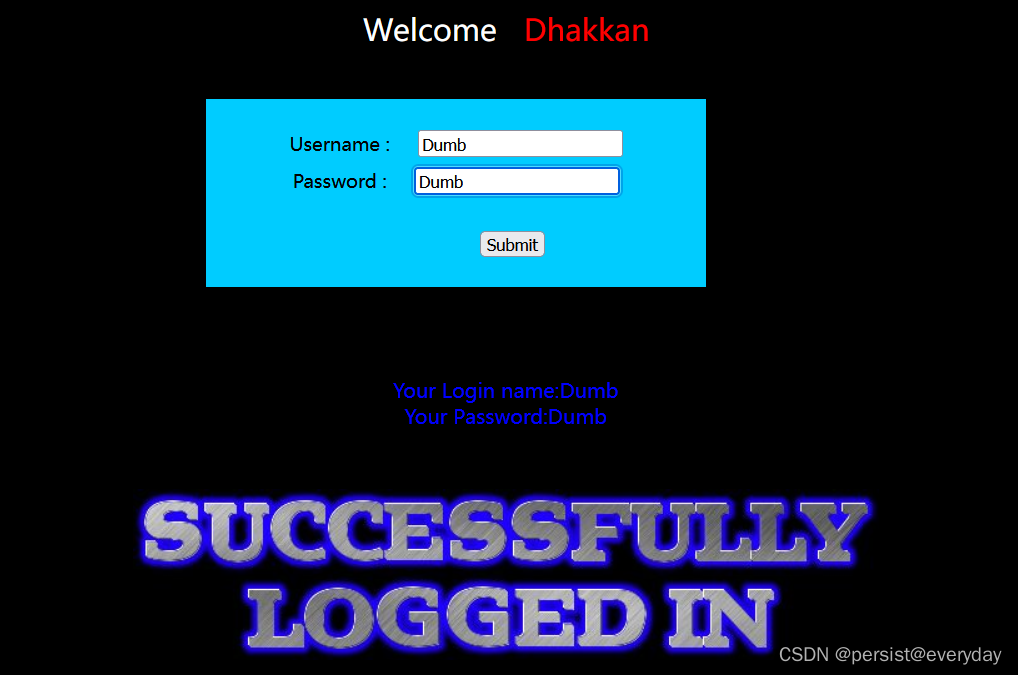

首先让我们来看一个实例,这是sqlilabs的less-11中post注入的实例,也是我们平时碰到比较多的登录界面,有一个正确的用户名密码对均为Dumb,当我们输入后显示登录成功。

显然这背后的sql逻辑代码为:

显然这背后的sql逻辑代码为:

SELECT username, password FROM users WHERE username='$uname' and password='$passwd' LIMIT 0,1;其中users表是该数据库中存储用户登录信息的表,usernmae和password对应数据库用户名和密码的字段,而$uname和$passwd则是php网页中传入用户名和密码的两个参数。对应于我们使用Dumb登录时,mysql处理的语句就变为:

SELECT username, password FROM users WHERE username='Dumb' and password='Dumb' LIMIT 0,1; 这一句sql语句的含义为从users表中查询用户名和密码都为Dumb的用户(limit 0,1的含义则是控制查询结果,返回第一条记录),并把他的username和password字段值返回。sqlilabs数据库查看后发现执行成功,返回了Dumb的用户名和密码。

mysql查询后返回给php进行逻辑判断,存在记录,因此登录成功,若用户名或密码不正确,则查询不到记录,因此无法登录,这就是登录界面的基本原理,在正常情况下不会出现任何问题。

现在有一个计算机专业的同学张三,他只知道Dumb的用户名,而不知道他的密码,但是他想登录Dumb的账号,是不是没有任何办法了呢?可能有人会说用暴力破解,确实对于这个实例可以暴力破解,但是如果有验证码该怎么办呢,是不是也没有办法了呢?此时张三灵机一动,不按套路出牌,他往用户名输入了这样的一串字符“Dumb’ #”,而密码随便输入了“123456”,这样居然成功登录了,返回和前面一样的界面!这就是最简单的一个sql注入,让我们来看看这里面发生了什么吧。当张三提交输入后,sql语句变成了:

SELECT username, password FROM users WHERE username='Dumb’#' and password='123456' limit 0,1; 把这一句sql语句可以直观的看出“#”起到了注释的作用,将后面的语句全部注释,而’将前面username字段参数的区间闭合,因此构成了一个正确的sql语句,等同于:

SELECT username, password FROM users WHERE username='Dumb’这一句sql语句的含义为从users表中查询用户名为Dumb的用户,且返回他的username和password字段值,这样屏蔽了对于密码的判断条件,因此成功登录。这便是最简单sql注入的原理了

五,SQL中常用的函数

# 一些SQL注入常用的函数

version() # 查看数据库版本

database() # 查看当前数据库名

user() # 查看当前数据库用户

system_user() # 查看系统用户名concat() # 把数据库中的某列数据或某几列数据合并为一个字符串

group_concat() # 把数据库中的某列数据或某几列数据合并为一个字符串

@@datadir # 查看数据库路径

@@version_compile_os # 查看操作系统

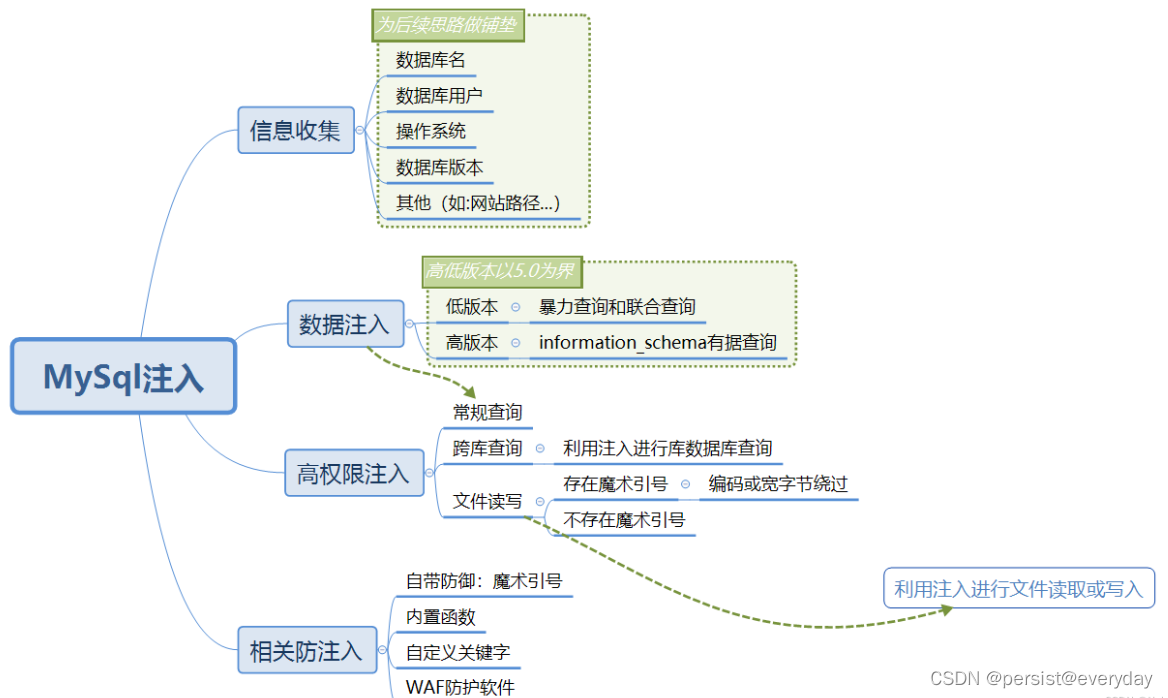

六,关于Mysql数据库

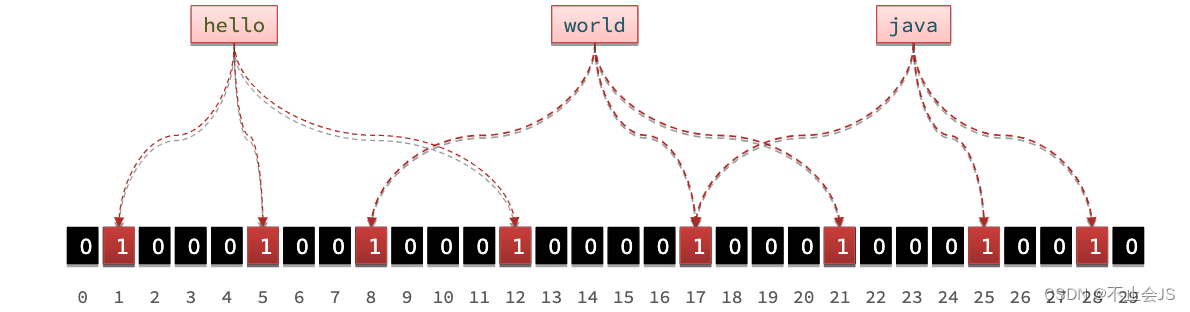

在 MySQL5.0 版本后,MySQL 默认在数据库中存放一个information_schema的数据库,该数据库中包含了当前系统中所有的数据库、表、列、索引、视图等相关的元数据信息,是MySql自身信息元数据的存储库,我们需要记住三个表名,分别是 schemata,tables,columns。

schemata # 存储的是该用户创建的所有数据库的库名,要记住该表中记录数据库名的 字段名为 schema_name。

tables # 存储该用户创建的所有数据库的库名和表名,要记住该表中记录数据库 库名 和表名的字段分别是 table_schema 和 table_name.

columns # 存储该用户创建的所有数据库的库名、表名、字段名,要记住该表中记录 数据库库名、表名、字段名为 table_schema、table_name、column_name。

# 查询所有的数据库名

select schema_name from information_schema.schemata limit 0,1

# 查询指定数据库security中的所有表名

select table_name from information_schema.tables where table_schema='security' limit 0,1

# 查询指定数据库security中的指定数据表users的所有列名

select column_name from information_schema.columns where table_schema='security' and table_name='users' limit 0,1