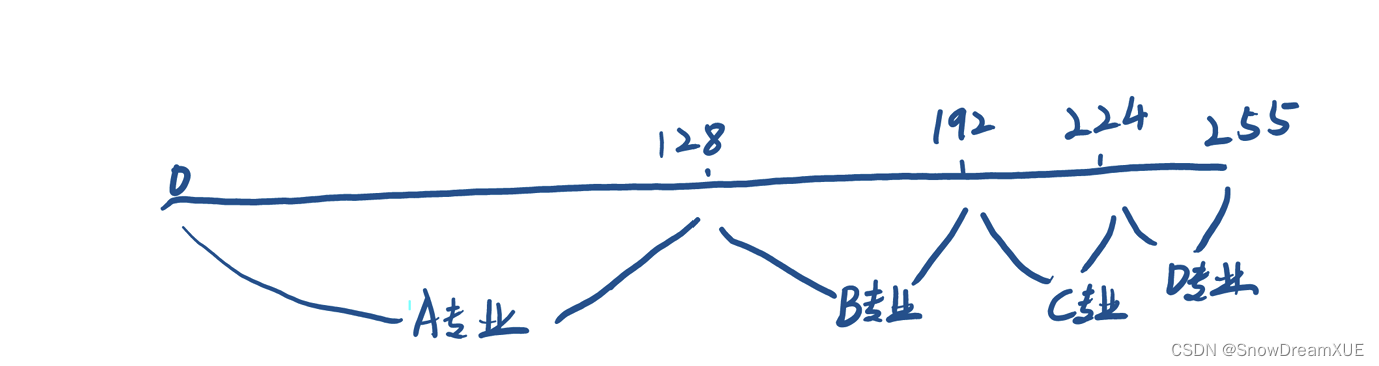

某个院系有4个专业,A专业有100台主机,B专业有58台主机,C专业有30台主机,D专业有28台主机,现申请了一个C类地址:192.32.250.0。

(1)请尝试为他们分配请按要求划分子网,使每个每个专业都满足要求。

(2)并将每个子网的网络号、广播地址及有效主机范围写出来。

分析

需要为四个不同专业的主机分配子网。每个专业需要的主机数分别是:A专业100台,B专业58台,C专业30台,D专业28台。有一个C类地址192.32.250.0可用于子网划分。

首先需要确定每个子网的子网掩码。为了满足每个专业的主机数量需求,可以使用以下子网掩码:

- A专业:需要容纳100台主机,所以至少需要7位主机位((2^7-2 = 126) 台主机),因此子网掩码为255.255.255.128,即/25。

- B专业:需要容纳58台主机,所以至少需要6位主机位((2^6-2 = 62) 台主机),因此子网掩码为255.255.255.192,即/26。

- C专业:需要容纳30台主机,所以至少需要5位主机位((2^5-2 = 30) 台主机),因此子网掩码为255.255.255.224,即/27。

- D专业:需要容纳28台主机,所以至少需要5位主机位((2^5-2 = 30) 台主机),因此子网掩码为255.255.255.224,即/27。

接下来,我们可以分配子网地址:

A专业:

网络号:192.32.250.0

广播地址:192.32.250.127

有效主机范围:192.32.250.1 到 192.32.250.126

B专业:

网络号:192.32.250.128

广播地址:192.32.250.191

有效主机范围:192.32.250.129 到 192.32.250.190

C专业:

网络号:192.32.250.192

广播地址:192.32.250.223

有效主机范围:192.32.250.193 到 192.32.250.222

D专业:

网络号:192.32.250.224

广播地址:192.32.250.255

有效主机范围:192.32.250.225 到 192.32.250.254

拓展

IP地址和子网掩码

- IP地址由32位二进制数构成,通常分为4个字节(每个字节8位),用点分十进制表示,例如192.32.250.0。

- 子网掩码用来确定IP地址中哪些部分代表网络地址,哪些部分代表主机地址。例如255.255.255.0表示前24位是网络地址,后8位是主机地址。

网络号和广播地址

- 网络号是子网中第一个地址,用来标识子网。它的主机部分全为0。

- 广播地址是子网中最后一个地址,用来进行广播传输。它的主机部分全为1。

有效主机范围

- 有效主机范围是指除去网络号和广播地址之外,子网中可分配给设备的IP地址范围。

计算步骤

- 确定主机数需求:根据每个专业所需的主机数,确定至少需要多少位二进制来表示这些主机。例如,如果需要100台主机,至少需要7位二进制((2^7=128)),因为我们需要留出一个网络号和一个广播地址。

- 计算子网掩码:根据主机数需求,确定子网掩码。(具体见下方)

- 分配子网地址:从给定的C类地址开始,根据子网掩码分配子网。每个子网的第一个地址是网络号,最后一个地址是广播地址。

- 计算有效主机范围:网络号之后的第一个地址是有效主机范围的开始,广播地址之前的最后一个地址是有效主机范围的结束。

计算子网掩码的过程涉及到将IP地址的主机部分划分出足够的位数来容纳所需的主机数量,同时保留网络部分。这里是具体的计算步骤:

- 确定主机数量:首先,你需要知道每个子网需要支持的最大主机数量。这个数量决定了你需要多少个主机位。

- 计算主机位数:对于每个子网,计算能够容纳该数量主机的二进制位数。公式是 (2^n - 2 ≥ \geq ≥主机数量),其中 (n) 是主机位数,2的 (n) 次方减去2是因为每个子网中有一个网络地址和一个广播地址不能用作主机地址。

- 确定子网掩码:一旦你知道了需要多少个主机位,你就可以计算子网掩码。子网掩码是32位的,其中网络位是1,主机位是0。例如,如果你需要7个主机位,那么子网掩码的前25位是网络位(1),后7位是主机位(0),所以子网掩码是255.255.255.128,或者写作/25。

- 转换为点分十进制:最后,将子网掩码的二进制形式转换为点分十进制形式。每8位二进制数转换为一个十进制数,四个十进制数由点分隔。

举个例子,如果你需要容纳100台主机,你至少需要7位主机位(因为 (2^7 - 2 = 126)),所以子网掩码是255.255.255.128或/25。

![[SpringBoot] JWT令牌——登录校验](https://img-blog.csdnimg.cn/direct/f3e15d2da1614faab321b80c96743d14.png)