网络原理

- Kubernetes网络原理详解:

- 一、Kubernetes 网络实现

- 1.容器到容器(同一Pod内)通信流程:

- 2. pod之间的通信(以Calico为例):

- 二、CNI 网络模型

- 三、网络策略

- 四、开源的容器网络方案

- 五、 常见网络通信问题及排查思路

Kubernetes网络原理详解:

Kubernetes 作为容器编排领域的佼佼者,为管理容器化应用程序提供了强大的功能。

网络是 Kubernetes 中至关重要的一环,理解 Kubernetes 的网络原理对于构建和运行高可用、可扩展的应用程序至关重要。

本文将从入门到进阶,深入解析 Kubernetes 的网络实现、CNI 网络模型、网络策略和开源的容器网络方案,带您全面掌握 Kubernetes 网络知识。

一、Kubernetes 网络实现

Kubernetes 网络的设计目标是提供一种简单、可扩展且易于管理的网络解决方案,以满足容器化应用程序的通信需求。为了实现这一目标,Kubernetes 网络采用了分层的架构,主要由以下几个组件组成:

- Pod 网络: 每个 Pod 都拥有自己的虚拟网络,Pod 之间的通信可以通过 Pod 网桥或 veth pair 进行。

- Service 网络: Service 是一种抽象概念,用于定义一组 Pod 的访问入口。Service 网络负责将来自外部的请求转发到后端 Pod 的集合中。

- 集群网络: 集群网络负责将 Kubernetes 集群内部的 Pod 和 Service 连接起来,并提供与外部网络的通信能力。

Kubernetes 网络的实现主要依赖于以下两个核心技术:

- Container Networking Interface (CNI): CNI 是一种标准接口,用于在 Kubernetes 集群中配置和管理容器网络。

- Flexkube-dns: Flexkube-dns 是一种 DNS 服务器,负责为 Kubernetes 集群中的 Pod 和 Service 提供域名解析服务。

Kubernetes网络的设计致力于解决四个问题。

(1)容器到容器之间的直接通信。

(2)抽象的Pod到Pod之间的通信。

(3)Pod到Service之间的通信。

(4)集群内部与外部组件之间的通信。

1.容器到容器(同一Pod内)通信流程:

在Kubernetes中,默认情况下,同一Pod内的所有容器共享相同的网络命名空间,这意味着它们可以通过localhost直接通信。

不涉及物理网卡和网桥,因为它们都在同一个虚拟网络环境里,可以通过进程间通信(IPC)或者网络套接字在同一网络命名空间内直接交流。

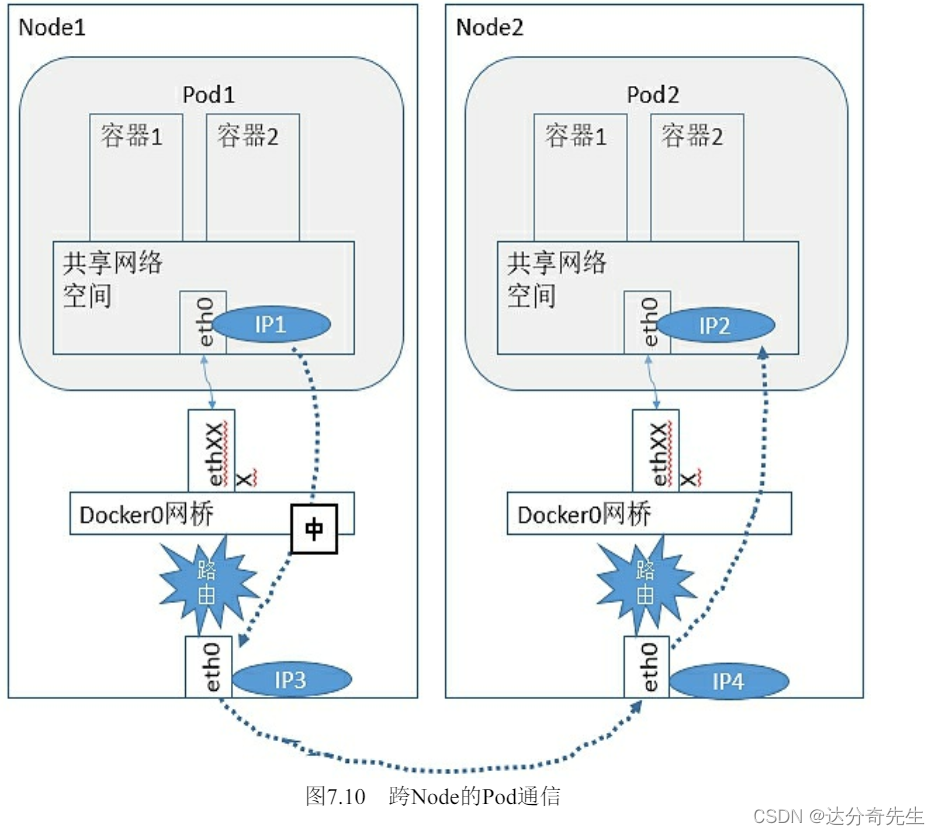

2. pod之间的通信(以Calico为例):

- 当创建Pod时,Calico CNI插件会为Pod分配一个全局唯一IP地址,并将其添加到Calico创建的BGP网络中。

- Pod的数据包通过veth pair虚拟网卡进行传输,每个Pod都有一个veth对,一端连接到Pod的网络命名空间,另一端连接到主机上的Calico网桥(比如cali+随机字符串)。

- 主机上的Calico节点代理(bird/bird6)将Pod的IP地址及其所在主机的信息通过BGP协议传播到集群内的其他节点。

- 当一个Pod需要与另一个Pod通信时,数据包首先通过其veth对发送到Calico网桥,然后由Calico节点代理根据BGP路由表进行转发。

- 如果目标Pod在本地节点,则直接通过内核路由到目标Pod的veth对,进而进入目标Pod的网络命名空间。

- 如果目标Pod在远程节点,则数据包通过主机的物理网卡(如eth0)发送到数据中心网络,通过交换机到达目标节点的物理网卡,然后再通过该节点上的Calico网络栈将数据包路由到目标Pod。

二、CNI 网络模型

CNI 网络模型是 Kubernetes 网络实现的基础。CNI 插件负责将 Kubernetes 的网络配置转换为具体的网络实现。常用的 CNI 插件包括 Flannel、Calico、Weave Net 等。

CNI 网络模型主要包含以下几个组件:

- CNI 配置文件: CNI 配置文件定义了容器网络的配置信息,例如 Pod 网段、网关地址等。

- CNI 插件: CNI 插件负责将 CNI 配置文件转换为具体的网络实现。

- CNI Runner: CNI Runner 负责执行 CNI 插件,并将其输出结果应用到容器的网络配置中。

三、网络策略

网络策略是一种安全机制,用于控制 Pod 之间的通信。网络策略可以根据 Pod 的标签、命名空间等属性来定义细粒度的访问控制规则。

Kubernetes 提供了两种类型的网络策略:

- NetworkPolicy: NetworkPolicy 是 Kubernetes 内置的网络策略类型,支持基本的安全控制功能。

- Third-party NetworkPolicy: 第三方网络策略提供了更强大的安全控制功能,例如基于身份认证的授权、流量管控等。

四、开源的容器网络方案

目前,有多种开源的容器网络方案可供选择,其中最常用的包括:

- Flannel: Flannel 是一种基于 overlay 网络的 CNI 插件,使用 UDP 协议封装容器网络流量,并借助外部网络进行路由。

- Calico: Calico 是一种基于 BGP 的 CNI 插件,使用 BGP 协议进行路由和策略管理,并支持 VXLAN 等 overlay 网络。

- Weave Net: Weave Net 是一种基于 overlay 网络的 CNI 插件,使用 Weave Net 自研的协议进行路由和策略管理。

选择合适的容器网络方案需要根据具体的业务需求和环境进行综合考虑。

五、 常见网络通信问题及排查思路

在日常运维工作中,我经常遇到以下与 Kubernetes 网络相关的常见问题:

-

Pod 之间无法通信: 这种情况可能是由于 Pod 网段配置错误、Pod 网络策略限制或网络不通畅导致的。

-

Service 无法访问: 这种情况可能是由于 Service 配置错误、Service 网络策略限制或负载均衡问题导致的。

-

外部无法访问集群内部服务: 这种情况可能是由于集群网络配置错误、防火墙规则限制或负载均衡问题导致的。

针对这些问题,我的排查思路一般如下:

检查 Pod 网络配置: 确认 Pod 网段是否正确配置,是否存在 IP 地址冲突等问题。

检查 Service 配置: 确认 Service 类型、选择器和端口映射是否正确配置。

检查网络策略: 确认 Pod 和 Service 是否受到网络策略的限制。

检查网络状况: 使用 ping、traceroute 等工具检查网络是否通畅。

检查防火墙规则: 确认防火墙规则是否允许 Pod 和 Service 之间的通信。

检查负载均衡配置: 确认负载均衡配置是否正确,是否存在单点故障等问题。

- 实用排错技巧

除了上述排查思路之外,我还积累了一些实用的排错技巧,分享给大家:

使用 kubectl exec 进入 Pod: 使用 kubectl exec 命令进入 Pod,可以检查 Pod 的网络配置和运行状态。

使用 kubectl logs 查看日志: 查看 Pod 和 kube-proxy 的日志,可以帮助定位问题原因。

使用 tcpdump 抓取网络包: 使用 tcpdump 工具抓取网络包,可以分析网络流量走向和问题细节。

使用 Cilium 等网络可视化工具: Cilium 等网络可视化工具可以直观地展示 Kubernetes 网络拓扑和流量情况,方便排查问题。