实验内容网址:https://xv6.dgs.zone/labs/requirements/lab4.html

本实验的代码分支:https://gitee.com/dragonlalala/xv6-labs-2020/tree/traps2/

Backtrace

关键点:trapframe、栈

思路:

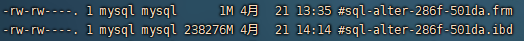

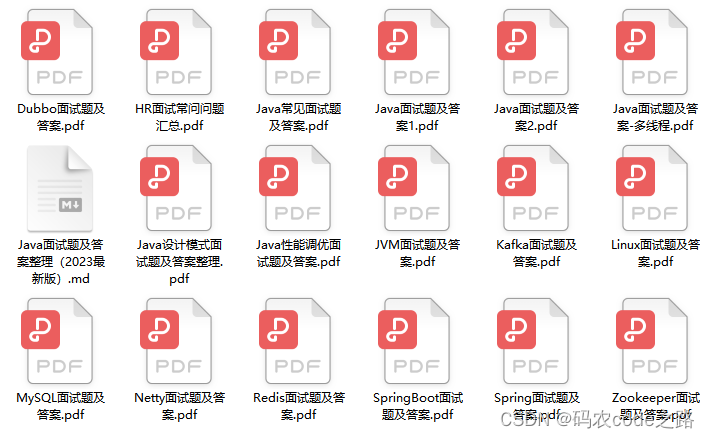

这道题的关键是栈结构,先阅读xv6中关于栈的知识(https://mit-public-courses-cn-translatio.gitbook.io/mit6-s081/lec05-calling-conventions-and-stack-frames-risc-v/5.5-stack)。

![[图片]](https://img-blog.csdnimg.cn/direct/d7b3b369bbc64a5389748ccf916802a4.png)

阅读链接的资料,我们可以知道,

- 每调用一个函数,函数都会为自己创建一个Stack Frame。

- 栈是从高地址开始向低地址使用。所以栈总是向下增长。

- Return address总是会出现在Stack Frame的第一位,指向前一个Stack Frame的指针也会出现在栈中的固定位置

- 第一个寄存器是SP(Stack Pointer),它指向Stack的底部并代表了当前Stack Frame的位置。第二个寄存器是FP(Frame Pointer),它指向当前Stack Frame的顶部。FP-8位是返回地址,FP-16位是上一个stack frame的fp地址。

- 保存前一个Stack Frame的指针的原因是为了让我们能跳转回去。

XV6在内核中以页面对齐的地址为每个栈分配一个页面。你可以通过PGROUNDDOWN(fp)和PGROUNDUP(fp)(参见kernel/riscv.h)来计算栈页面的顶部和底部地址。

步骤&代码:

- 将下面的函数添加到kernel/riscv.h

static inline uint64

r_fp()

{

uint64 x;

asm volatile("mv %0, s0" : "=r" (x) );

return x;

}

- 在kernel/defs.h中添加backtrace的原型,在printf.c中定义backtrace函数。

void

backtrace(void){

// 读取当前Frame Pointer

uint64 fp = r_fp();

while(PGROUNDUP(fp) - PGROUNDDOWN(fp) == PGSIZE){

// 返回地址保存在-8偏移的位置

uint64 ret_addr = *(uint64*)(fp-8);

printf("%p\n",ret_addr);

// 前一个帧指针保存在-16偏移的位置

fp = *(uint64*)(fp-16);

}

}

- 在sys_sleep中添加对backtrace函数的调用。

uint64

sys_sleep(void)

{

int n;

uint ticks0;

if(argint(0, &n) < 0)

return -1;

acquire(&tickslock);

ticks0 = ticks;

while(ticks - ticks0 < n){

if(myproc()->killed){

release(&tickslock);

return -1;

}

sleep(&ticks, &tickslock);

}

release(&tickslock);

backtrace();// 新添加

return 0;

}

未解:

这里说的stack是存放在用户页表中的吗

Alarm

关键点:从用户空间陷入陷阱、epc寄存器、trapframe

思路:(参考自https://xv6.dgs.zone/labs/answers/lab4.html)

这项练习要实现定期的警报。首先是要通过test0,如何调用处理程序是主要的问题。程序计数器的过程是这样的:

- ecall指令中将PC保存到SEPC

- 在usertrap中将SEPC保存到p->trapframe->epc

- p->trapframe->epc加4指向下一条指令

- 执行系统调用

- 在usertrapret中将SEPC改写为p->trapframe->epc中的值

- 在sret中将PC设置为SEPC的值

可见执行系统调用后返回到用户空间继续执行的指令地址是由p->trapframe->epc决定的,因此在usertrap中主要就是完成它的设置工作。

接下来要通过test1和test2,要解决的主要问题是寄存器保存恢复和防止重复执行的问题。考虑一下没有alarm时运行的大致过程 - 进入内核空间,保存用户寄存器到进程陷阱帧

- 陷阱处理过程

- 恢复用户寄存器,返回用户空间

而当添加了alarm后,变成了以下过程 - 进入内核空间,保存用户寄存器到进程陷阱帧

- 陷阱处理过程

- 恢复用户寄存器,返回用户空间,但此时返回的并不是进入陷阱时的程序地址,而是处理函数handler的地址,而handler可能会改变用户寄存器

因此我们要在usertrap中再次保存用户寄存器,当handler调用sigreturn时将其恢复,并且要防止在handler执行过程中重复调用。

步骤&代码:

根据题目的提示进行编程 - 需要修改Makefile以使alarmtest.c被编译为xv6用户程序。

UPROGS=\

...

$U/_zombie\

$U/_alarmtest\

- 在user/user.h中放入函数声明:

int sigalarm(int ticks, void (*handler)());

int sigreturn(void);

- 更新user/usys.pl(此文件生成user/usys.S)、kernel/syscall.h和kernel/syscall.c以允许alarmtest调用sigalarm和sigreturn系统调用。

# user/usys.pl文件中

...

entry("sleep");

entry("uptime");

entry("sigalarm");

entry("sigreturn");

// syscall.h文件添加

#define SYS_sigalarm 22

#define SYS_sigreturn 23

// syscall.c文件中

...

extern uint64 sys_uptime(void);

extern uint64 sys_sigalarm(void);// 新添加

extern uint64 sys_sigreturn(void);// 新添加

...

[SYS_mkdir] sys_mkdir,

[SYS_close] sys_close,

[SYS_sigalarm] sys_sigalarm,// 新添加

[SYS_sigreturn] sys_sigreturn,// 新添加

...

- 在sysproc.c文件中添加函数

// 新添加

uint64 sys_sigalarm(void){

return 0;

}

uint64 sys_sigreturn(void){

return 0;

}

- 根据提示在struct proc 的定义中添加新字段,分别代表报警间隔,指向处理程序函数的指针,用于跟踪自上次调用到进程的报警处理程序间经历了多少滴答。

int alarm_interval; // 报警间隔

void (*alarm_handle); // 报警处理函数

int last_tick_time; // 上次报警的滴答时刻

- 初始化进程时初始化上面的三个新参数。

// 在allocproc函数中添加

...

memset(&p->context, 0, sizeof(p->context));

p->context.ra = (uint64)forkret;

p->context.sp = p->kstack + PGSIZE;

p->alarm_handle = 0;

p->alarm_interval = 0;

p->last_tick_time = 0;

...

- 根据提示,每一个滴答声,硬件时钟就会强制一个中断,这个中断在kernel/trap.c中的usertrap()中处理。因此在usertrap()中添加如下代码

// give up the CPU if this is a timer interrupt.

if(which_dev == 2){

// 获取当前的时钟数

int xticks;

acquire(&tickslock);

xticks = ticks;

release(&tickslock);

if(xticks - p->last_tick_time >= p->alarm_interval && p->alarm_interval != 0 && p->alarm_handle != 0 ){

// 调用处理函数

p->trapframe->epc = (uint64)p->alarm_handle;

// 更新上次的时钟

p->last_tick_time = xticks;

}

yield();

}

上面这个代码中获取时间的方式可能比较的弯弯绕绕。其实可以添加一个tick_count的字段,因为每次滴答中断都会进入这段代码,直接对这个变量进行累积即可。

8. 对sys_sigalarm函数进行编写,获得报警间隔和报警处理函数,并将值赋给新添加的字段

uint64 sys_sigalarm(void){

int interval;

uint64 handle;

if(argint(0, &interval) < 0)

return -1;

if(argaddr(0, &handle) < 0)

return -1;

myproc()->alarm_interval = interval;

myproc()->alarm_handle = (void *)handle;

return 0;

}

上面8个步骤可以通过test0。但通不过test1 2,会出现panic。原因是执行完报警处理函数后返回用户空间,但此时返回的并不是进入陷阱时的程序地址,而是处理函数handler的地址,而handler可能会改变用户寄存器。必须确保完成报警处理程序后返回到用户程序最初被计时器中断的指令执行。必须确保寄存器内容恢复到中断时的值,以便用户程序在报警后可以不受干扰地继续运行。

8. 为了实现备份寄存器与防止对处理程序的重复调用,在struct proc定义中添加2个新字段。

struct trapframe *trapframe_copy; // data page for trampoline.S copy

int is_alarming;

- 初始化进程时对这两个字段进行初始化。在allocproc函数中添加如下代码:

...

// Allocate a trapframe page.

if((p->trapframe = (struct trapframe *)kalloc()) == 0){

release(&p->lock);

return 0;

}

// Allocate a trapframe page(copy).

if((p->trapframe_copy = (struct trapframe *)kalloc()) == 0){

release(&p->lock);

return 0;

}

...

...

p->alarm_interval = 0;

p->last_tick_time = 0;

p->is_alarming = 0;

...

- 进程释放时也要对新增的trapframe进行释放,因为开辟了一页内存空间,需要释放,在freeproc函数中添加:

if(p->trapframe)

kfree((void*)p->trapframe);

p->trapframe = 0;

if(p->trapframe_copy)

kfree((void*)p->trapframe_copy);

p->trapframe_copy = 0;

...

- 在usertrap函数中,进入报警处理函数前,需要备份一下trapframe。修改usertrap函数代码

// give up the CPU if this is a timer interrupt.

if(which_dev == 2){

// 获取当前的时钟数

int xticks;

acquire(&tickslock);

xticks = ticks;

release(&tickslock);

if(xticks - p->last_tick_time >= p->alarm_interval && p->alarm_interval != 0 && p->alarm_handle != 0 && p->is_alarming == 0){

// 设置为正处于报警程序

p->is_alarming = 1;

// 备份trapframe

memmove(p->trapframe_copy, p->trapframe, sizeof(struct trapframe));

// 调用处理函数

p->trapframe->epc = (uint64)p->alarm_handle;

// 更新上次的时钟

p->last_tick_time = xticks;

}

yield();

}

- 补充sys_sigreturn函数,这个函数是由测试程序调用的。在执行完报警处理函数后执行。使得trapframe中寄存器的值恢复成报警前的状态。

uint64 sys_sigreturn(void){

// 还原寄存器

memmove(myproc()->trapframe, myproc()->trapframe_copy, sizeof(struct trapframe));

myproc()->is_alarming = 0;

return 0;

}

![[大模型]TransNormerLLM-7B FastApi 部署调用](https://img-blog.csdnimg.cn/direct/bcc645ec8fce4d7a911690b33de6c4f9.png#pic_center)