随着互联网的发展,网络安全问题越来越引人关注。其中,高风险IP的来源成为了研究和讨论的焦点之一。高风险IP指的是那些经常涉及到网络攻击、恶意软件传播以及其他不良行为的IP地址。它们的存在不仅对个人和组织的网络安全构成威胁,还可能给整个互联网生态带来负面影响。

高风险IP的来源主要可以归结为以下几个方面:

1. 恶意软件感染的主机:许多高风险IP来自已感染了恶意软件的主机。这些主机可能是个人电脑、服务器或物联网设备等。一旦被恶意软件感染,这些主机就可能成为攻击者用来发动攻击、传播恶意软件或进行其他违法活动的工具。

2. 代理服务器和匿名网络:有些高风险IP来自代理服务器或匿名网络,这些网络通常被用于隐藏攻击者的真实IP地址,使其更难被追踪和识别。攻击者通过这些网络进行攻击活动,往往更加难以阻止和打击。

3. 恶意活动组织:一些恶意活动组织可能拥有大量高风险IP资源,并将其用于发动网络攻击、进行网络欺诈或传播恶意软件。这些组织通常具有组织化的管理结构和专业的技术团队,他们利用高风险IP来掩盖自己的身份和行踪,从而逃避法律的制裁。

4. 受感染的网络设备:某些网络设备,特别是物联网设备,由于安全性较差或未及时更新补丁,容易被攻击者利用进行入侵和攻击活动。这些受感染的设备可能会产生大量高风险IP,对网络安全造成严重威胁。

高风险IP的存在给网络安全带来了严重的威胁和挑战。首先,高风险IP可能被用于发动各种类型的网络攻击,如分布式拒绝服务(DDoS)攻击、网络钓鱼、勒索软件攻击等,给个人、企业甚至整个国家的网络基础设施造成严重破坏和损失。其次,高风险IP的存在还会导致网络欺诈和个人隐私泄露等问题,给用户带来经济损失和个人信息泄露的风险。最后,高风险IP的大量存在也会影响整个互联网的安全和稳定,降低其可用性和可靠性,对互联网生态产生不利影响。

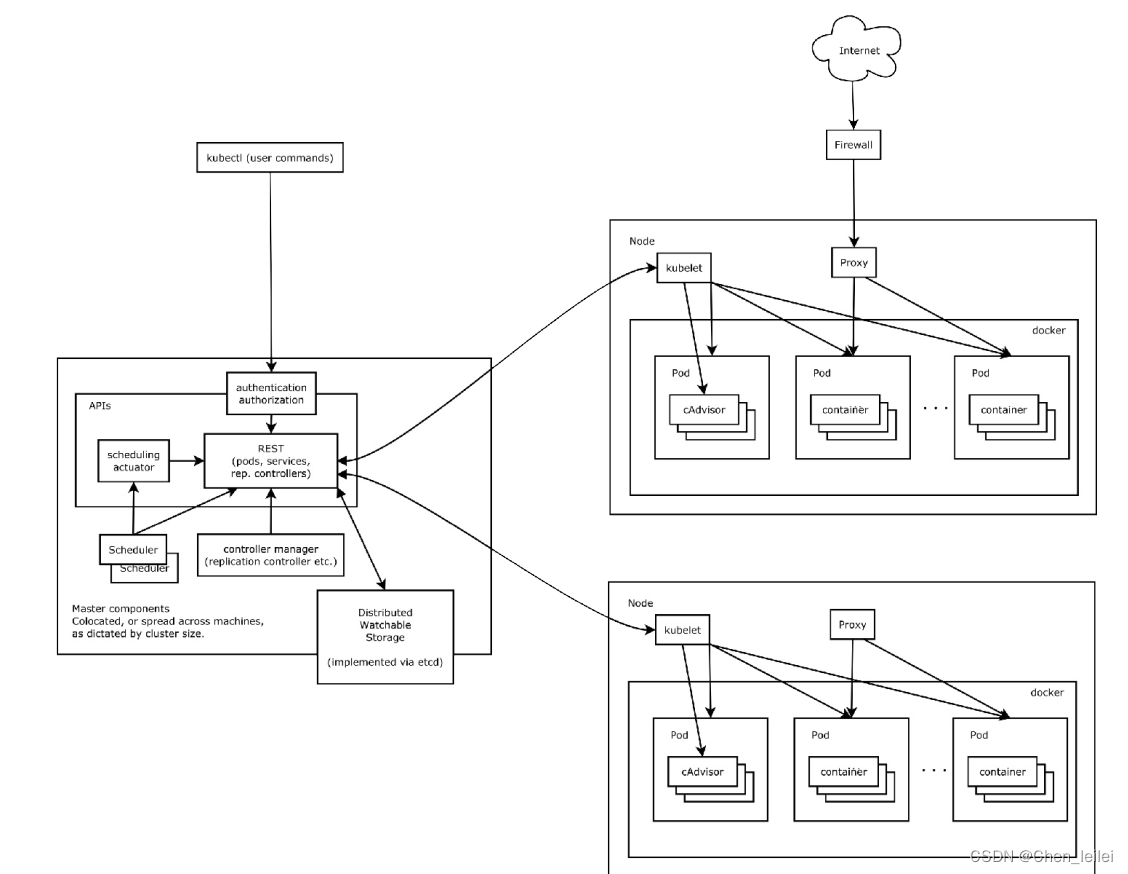

为了有效防范高风险IP的威胁,我们需要采取一系列措施。首先,加强网络安全意识,提高用户和组织对网络安全的重视程度,培养正确的网络安全行为习惯。其次,加强网络安全技术和工具的研发和应用,包括入侵检测系统、防火墙、反垃圾邮件系统等,及时发现并阻止高风险IP的恶意活动。