大家好,我是石头~

在数字化浪潮席卷全球的今天,JSON Web Token(JWT)作为身份验证的利器,已成为众多Web应用的首选方案。

然而,正如硬币有两面,JWT的强大功能背后也隐藏着潜在的安全风险,其中“重放攻击”便是不容忽视的一环。

那么,究竟什么是JWT重放漏洞?它如何威胁我们的系统安全?又该如何有效修复?

今天,我们就来深入剖析这个问题,让你的系统固若金汤。

1、初识JWT重放漏洞:一场时空穿越的游戏

首先,让我们对JWT重放漏洞有一个直观的认识。

想象一下,你是一名电影导演,正在拍摄一部关于时间旅行的科幻大片。

主角手握一枚神秘的“时光令牌”(JWT),凭借它能自由穿梭于过去和未来。

然而,一旦这枚令牌落入反派手中,他们便可以随意模仿主角的行为,引发一系列混乱。

这就是JWT重放漏洞的现实写照。

具体来说,JWT是由服务器签发的一种包含用户信息的加密令牌,客户端通过携带此令牌访问受保护资源。

重放攻击就是攻击者截获并重新发送一个有效的JWT,利用其未过期的有效性,冒充合法用户执行操作,如同电影中的反派复制主角的“时光令牌”,在不同时间、不同场景中重复使用。

2、重放漏洞的危害有多深?

面对JWT重放漏洞,你的系统可能面临以下严峻挑战:

-

权限滥用:攻击者可以重复使用已获取的JWT,进行越权操作,如非法登录、篡改数据、甚至进行金融交易等敏感操作,严重侵犯用户权益,破坏系统秩序。

-

资源耗尽:大规模的重放攻击可能导致服务器处理大量无效请求,占用系统资源,降低服务性能,甚至引发拒绝服务攻击(DoS)。

-

业务逻辑漏洞放大:如果系统存在业务逻辑缺陷,如订单状态更新、积分兑换等操作未做严格的幂等性控制,重放攻击可能会被恶意利用,进一步扩大损失。

3、如何有效修复JWT重放漏洞?

明白了JWT重放漏洞的危害,我们接下来就要探讨如何构筑防线,让系统无懈可击。

以下是一些建议性的防御措施:

时间戳与有效期结合

为JWT添加一个“发行时间”(iat) claim,并结合“过期时间”(exp)进行双重防护。

服务器在验证JWT时,除了检查exp是否未过期,还要确保当前时间与iat之间的时间差在合理范围内(例如,允许的最大时延)。

这样可以防止攻击者长时间保存JWT并伺机重放。

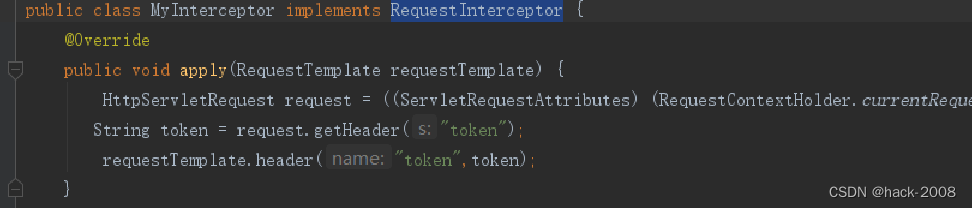

使用一次性Token(Nonce)

在特定操作(如重要交易、密码修改等)中,引入一次性Token(Nonce)。

服务器在生成JWT时附带一个随机生成且仅使用一次的Nonce值,客户端在请求时需同时提交该值。

服务器在验证JWT时,除了常规校验外,还需确认Nonce未被使用过。如此一来,即使JWT被截获,攻击者也无法重复使用。

实施滑动窗口策略

滑动窗口是一种更精细的时间戳验证机制。

设定一个固定的时间窗口(如5分钟),只允许在这个窗口内的JWT有效。每验证一个JWT,就将窗口向前滑动,抛弃窗口外的所有JWT。

这种动态调整的方式,能够有效抵御基于时间的重放攻击。

增强业务逻辑防护

对敏感操作进行严格的幂等性设计,确保同一操作无论执行多少次,结果都保持一致,从而减少重放攻击的影响。

例如,订单支付操作应确保同一笔订单不能被多次支付;用户密码修改后,旧密码应立即失效。

引入Token黑名单机制

对于已撤销或过期的JWT,将其加入服务器端的黑名单,并定期更新。

当接收到请求时,除了常规验证外,还应检查JWT是否存在于黑名单中。

虽然该方法会增加一定的存储和计算开销,但对于高安全要求的场景,不失为一种有效的补充防护手段。

4、安全无小事,行动起来!

JWT重放漏洞虽隐匿却危害甚大,但只要我们理解其原理,采取针对性的防御措施,就能有效封堵这一安全隐患。

记住,安全无小事,每一处细节都关乎系统的生死存亡。

审视你的系统,看看是否有被重放攻击“趁虚而入”的可能,及时打上补丁,让每一次验证、每一次交互都充满信任与安全感。

同时,欢迎在评论区分享你的防护经验或提出疑问,让我们共同探讨,共筑网络安全长城。

**MORE | 更多精彩文章**

- JWT重放漏洞如何攻防?你的系统安全吗?

- JWT vs Session:到底哪个才是你的菜?

- JWT:你真的了解它吗?

- 别再这么写POST请求了~

- H5推送,为什么都用WebSocket?

- 关注公众号:石头聊技术,解锁更多Java干货文章。

![华为OD-C卷-攀登者1[100分]](https://img-blog.csdnimg.cn/direct/538ba52235ab42708ca3c6a9ea7b1fcc.png)