XSS(Cross-Site Scripting,跨站脚本攻击)是一种常见的网络安全威胁,它允许攻击者将恶意脚本注入到正常的网页中,从而在其他用户的浏览器上执行这些脚本。这可能导致数据泄露、会话劫持、甚至是对受害者计算机的完全控制。本文将从前端开发的角度,详细探讨如何防范XSS攻击,包括原理解读、代码示例和逻辑图。

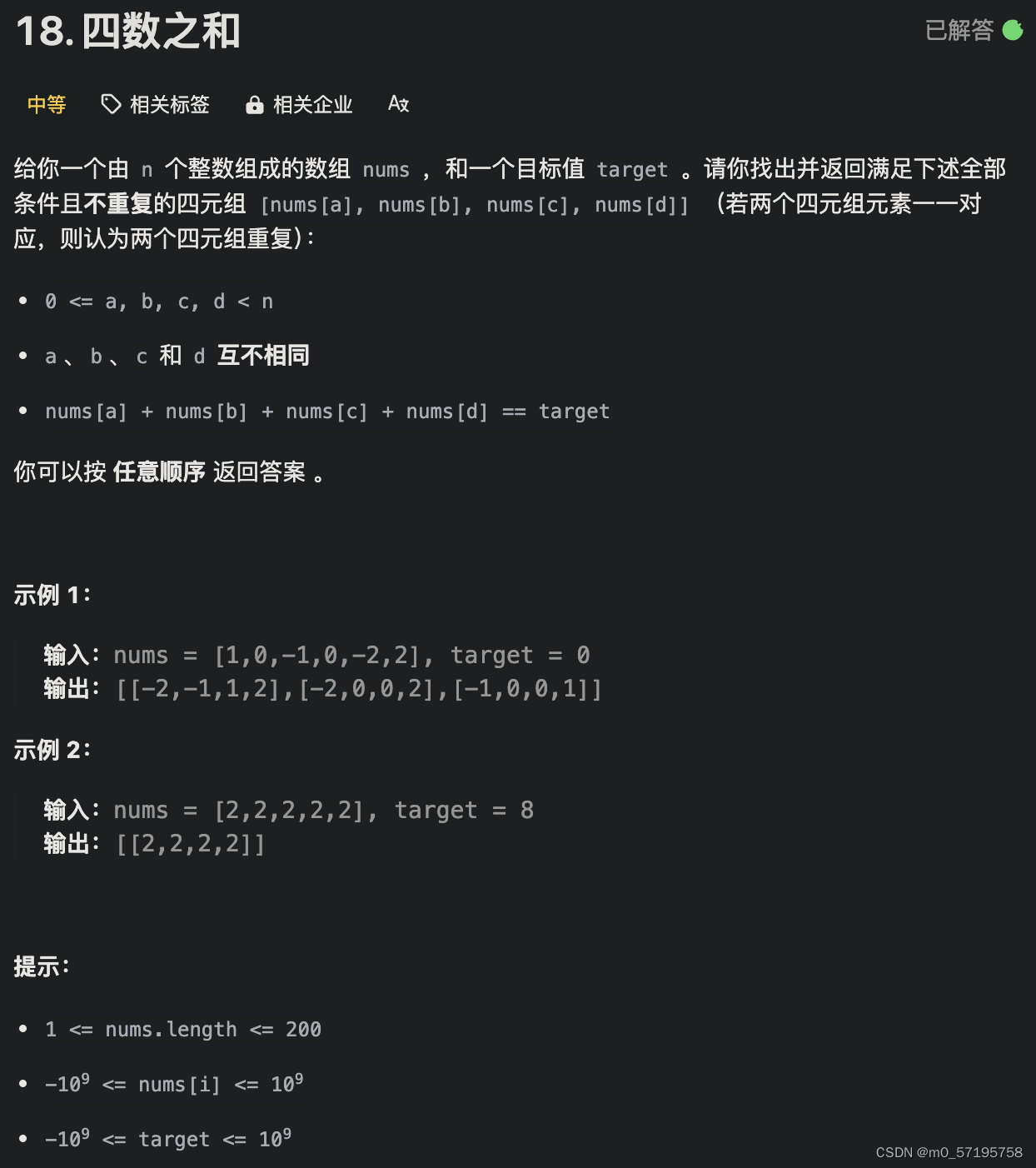

XSS攻击原理

XSS攻击的基本原理是利用网页开发中的安全漏洞,将恶意脚本注入到网页中。当其他用户浏览这个被篡改的网页时,恶意脚本会在他们的浏览器上执行。XSS攻击可以分为三种类型:

- 存储型XSS:恶意脚本存储在服务器上,例如数据库、消息论坛、访客留言等。

- 反射型XSS:恶意脚本通过URL参数或其他方式反射到网页上,通常需要诱使用户点击一个恶意链接。

- DOM-based XSS:攻击脚本直接在客户端执行,不经过服务器,通常是由于前端JavaScript代码的不当处理。

防范策略

1. 输入验证

在前端,对用户输入进行验证是防范XSS攻击的第一步。验证应该包括:

- 类型验证:确保输入数据的类型符合预期。

- 长度验证:限制输入的长度,防止过长的输入导致安全问题。

- 内容验证:过滤掉可能被用于XSS攻击的特殊字符,如

<、>、&等。

示例代码

function validateInput(input) {

if (typeof input !== 'string') {

throw new Error('Invalid input type');

}

input = input.trim();

if (input.length > 255) {

throw new Error('Input is too long');

}

// 简单的HTML标签过滤

input = input.replace(/<[^>]*>/g, '');

return input;

}2. 输出编码

对于所有输出到页面的数据,应该进行适当的编码,以防止恶意脚本被浏览器解释执行。

- HTML实体编码:将特殊字符转换为HTML实体。

- JavaScript编码:对于将要插入到JavaScript代码中的数据,使用

JSON.stringify()进行编码。

示例代码

function encodeForHTML(data) {

return data.replace(/&/g, '&')

.replace(/</g, '<')

.replace(/>/g, '>');

}

function encodeForJavaScript(data) {

return JSON.stringify(data);

}3. 使用HTTP头部

设置合适的HTTP响应头部可以提高防范XSS攻击的能力。

- Content-Security-Policy (CSP):通过限制网页上可以执行的脚本,减少XSS攻击的风险。

示例HTTP头部

Content-Security-Policy: default-src 'self'; script-src 'self' 'nonce-YourRandomNonceValue';4. 框架和库的使用

现代前端框架和库通常提供了防范XSS攻击的内置功能。

- React:在JSX中,所有的输出都会被自动转义。

- Angular:使用内置的模板语法,可以避免XSS攻击。

- vue:Vue.js的模板语法默认会对所有输出到页面的内容进行HTML转义。这意味着,如果在模板中绑定了用户输入的数据,Vue会自动将这些数据中的特殊字符(如

<、>、&等)转换为对应的HTML实体,从而防止恶意代码被注入到页面中执行。

<template>

<div>{{ message }}</div>

</template>

<script>

export default {

data() {

return {

message: '用户输入的内容'

};

}

};

</script>-

在这个例子中,即使

message包含了HTML标签,它们也会被Vue自动转义,从而避免了XSS攻击。 -

v-html指令的谨慎使用:Vue提供了

v-html指令,允许开发者将HTML字符串渲染为真实的HTML元素。然而,这个指令应该非常谨慎地使用,因为它会绕过Vue的默认转义机制。如果必须使用v-html,确保对内容进行严格的审查和清洗,或者使用可信的第三方库来确保内容的安全性。 -

使用DOMPurify或其他安全库:虽然Vue的模板语法提供了基本的转义机制,但在某些复杂的情况下,可能需要更细粒度的控制。这时,可以使用像DOMPurify这样的第三方库来对输出内容进行清洗,确保所有的HTML都是安全的。

-

避免内联事件处理器:Vue推荐使用事件监听器来处理用户交互,而不是在模板中使用内联的JavaScript表达式。这样可以避免潜在的XSS风险,因为Vue会自动对事件处理器中的表达式进行处理。

-

使用计算属性和方法:对于需要处理用户输入并显示在页面上的数据,推荐使用计算属性或方法来处理这些数据。这样可以将数据处理逻辑与模板分离,并通过Vue的响应式系统来确保数据的正确性和安全性。

示例代码(React)

function renderData(data) {

return <div>{data}</div>;

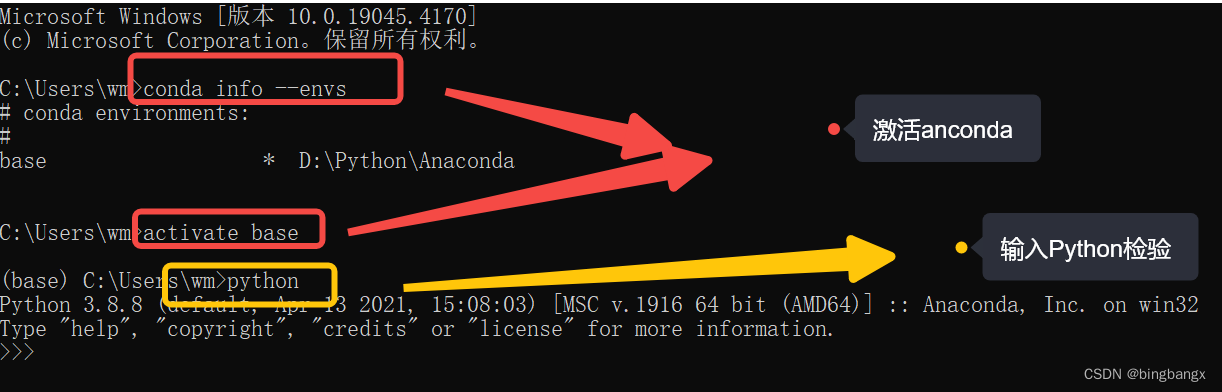

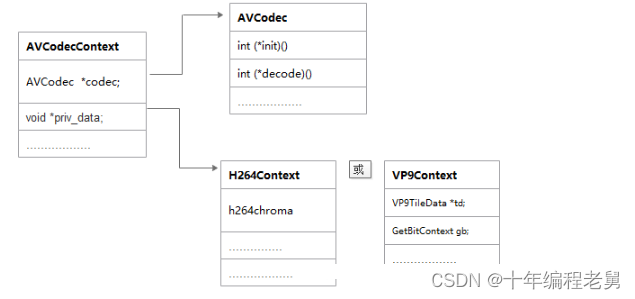

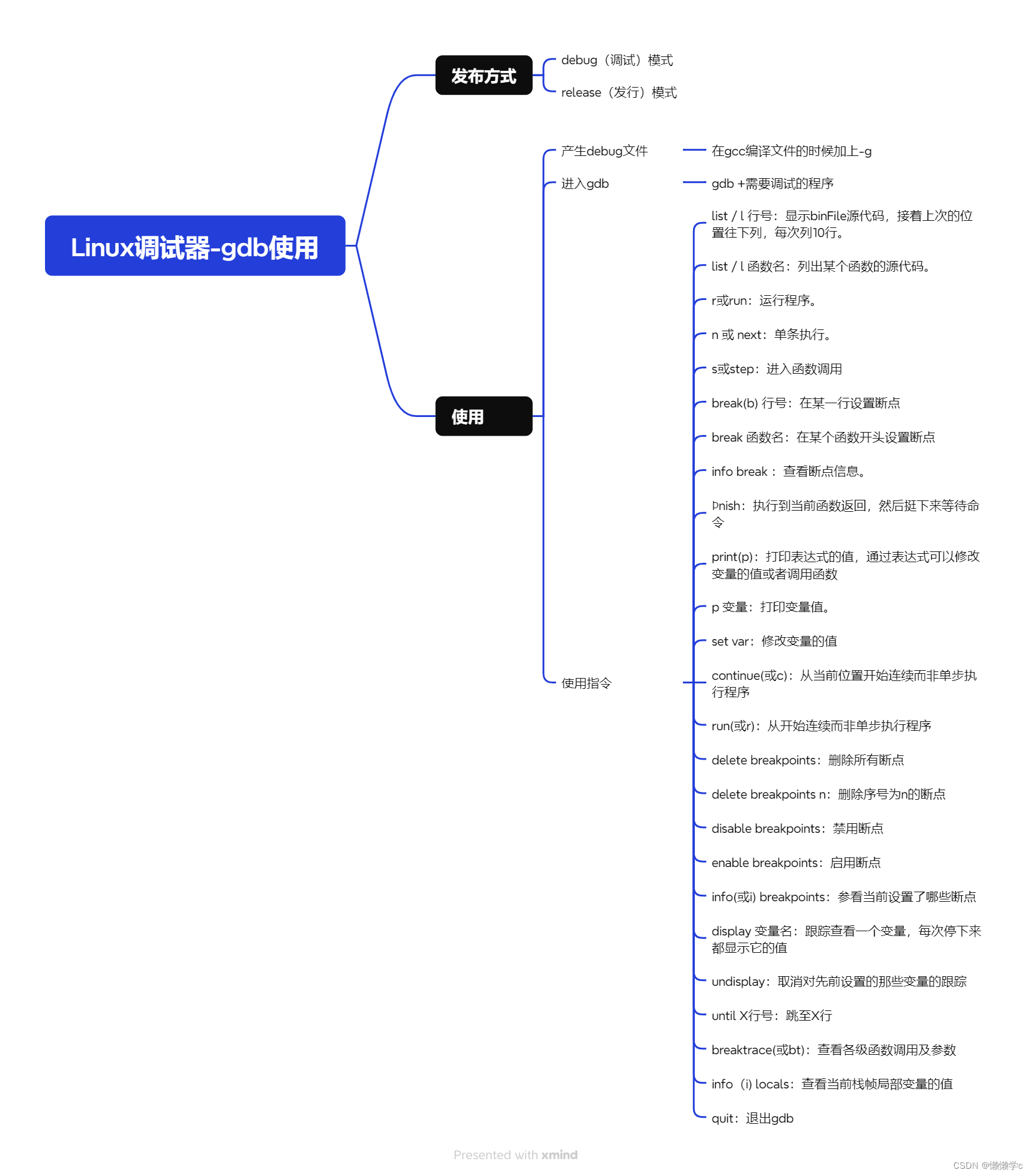

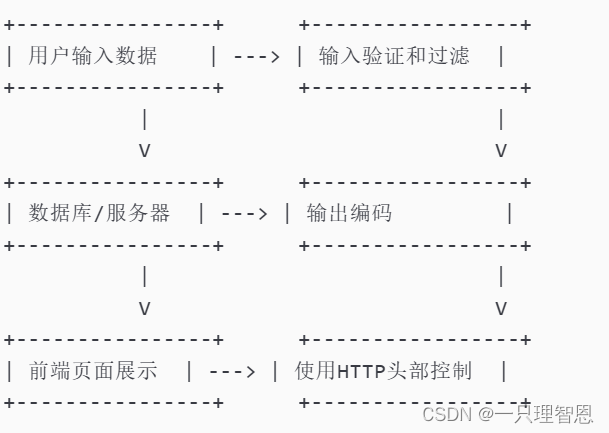

}逻辑图

以下是防范XSS攻击的逻辑图,展示了从输入到输出的整个流程中应该采取的安全措施。

结语

防范XSS攻击是一个复杂的过程,需要开发者在前端开发中始终保持警惕。通过输入验证、输出编码、合理设置HTTP头部以及利用现代前端框架和库提供的安全特性,可以大大降低XSS攻击的风险。然而,安全是一个不断发展的领域,开发者应该持续关注最新的安全研究和最佳实践,以保护用户和数据安全。