🌟🌌 欢迎来到知识与创意的殿堂 — 远见阁小民的世界!🚀

🌟🧭 在这里,我们一起探索技术的奥秘,一起在知识的海洋中遨游。

🌟🧭 在这里,每个错误都是成长的阶梯,每条建议都是前进的动力。

🌟🧭 在这里,我们一起成长,一起进步,让我们在知识的世界里畅游无阻,共同创造一个充满智慧和创新的明天。

🌟📚 点击关注,加入我们的技术探索之旅吧!❤️📖✨

✨博客主页:远见阁小民的主页

📕本文专栏:白帽学徒笔记

📕其他专栏:后端专栏 AI专栏 Python专栏 其他专栏 Linux专栏

1 前言

在网络安全的战场上,信息是最强大的武器,而工具,则是战士们手中不可或缺的盾与枪。

Metasploit Framework(简称MSF),作为一个开源的渗透测试平台,为网络安全专家和白帽黑客提供了一把锋利的剑,使他们能够发现系统漏洞、验证安全风险并采取有效的防护措施。

从2003年问世至今,Metasploit已经成为世界上最受欢迎和广泛使用的安全测试工具之一。

本文旨在为初学者介绍Metasploit Framework的基础知识和应用场景,帮助读者理解其在现代网络安全防御中的关键作用。

通过深入探索MSF,我们不仅能够更好地认识到网络安全的重要性,还可以学习如何利用这一强大工具来提升自身或企业的安全防护能力。

无论你是网络安全的新手,还是希望扩展自己在渗透测试领域知识的专业人士,这篇文章都将为你打开一扇了解和掌握Metasploit Framework的大门。

官方仓库:https://github.com/rapid7/metasploit-framework

2 目录结构

Kali Linux系统预装了Metasploit Framework(MSF)。

Kali Linux是一个专为网络安全专家设计的Linux发行版,它集成了大量的安全工具和测试程序,包括但不限于信息收集、漏洞分析、渗透测试和后渗透行为等。Metasploit Framework作为渗透测试中最为重要和广泛使用的工具之一,自然是Kali Linux所包含的工具集之一。

Kali Linux和Metasploit Framework的结合,为网络安全研究人员、渗透测试者和信息安全爱好者提供了一个强大、便捷的平台,使他们能够有效地开展安全测试和研究工作。使用Kali Linux,用户可以轻松地启动Metasploit Framework,并利用其提供的广泛功能来执行安全评估和渗透测试任务。

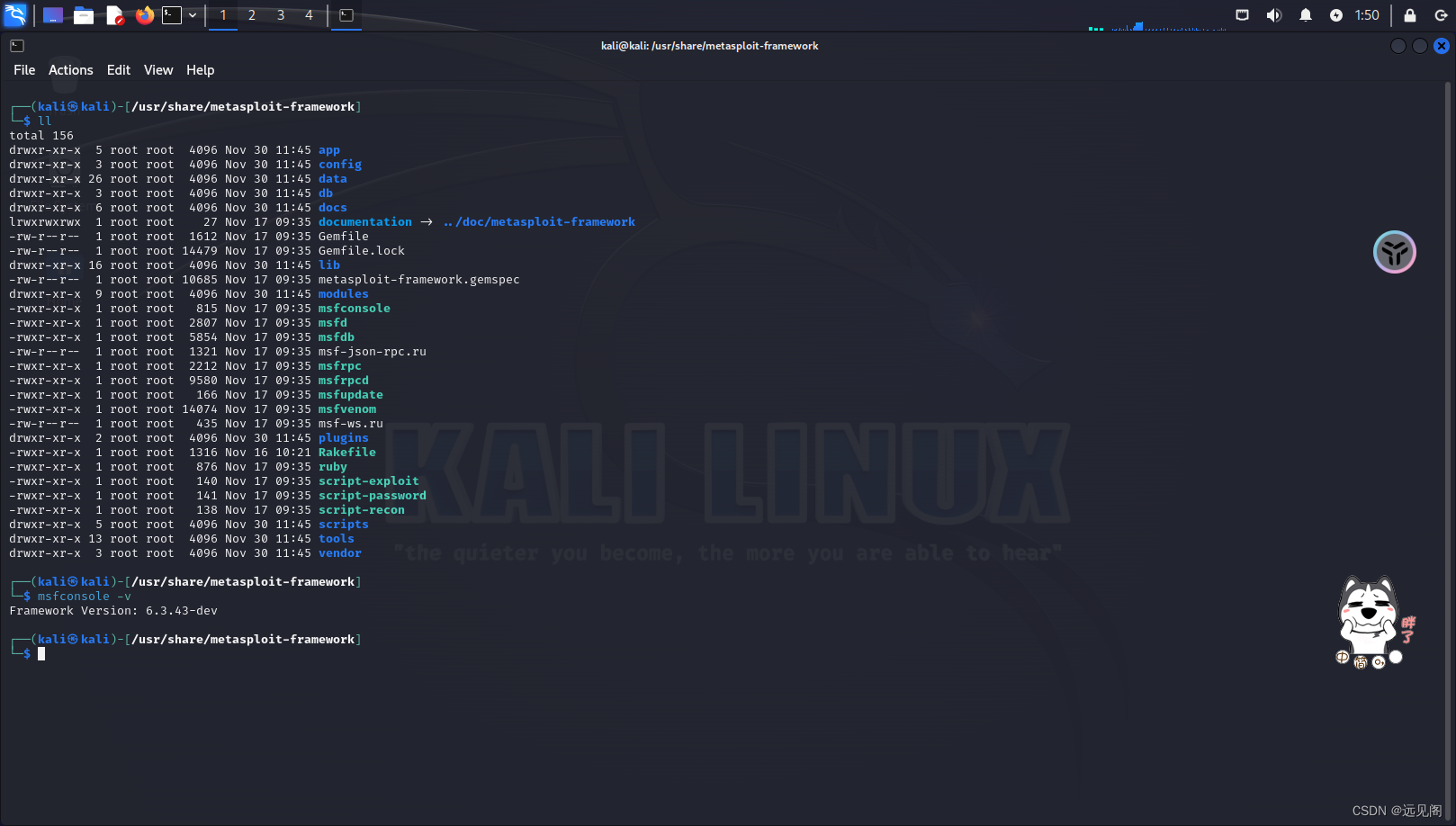

2.1 路径位置

/usr/share/metasploit-framework

2.2 kaili-metasploit更新

sudo apt-get update

sudo apt-get install metasploit-framework

2.3 查看版本

msfconsole -v

Metasploit Framework(MSF)的目录结构包含了多个重要的组件和文件夹,它们各自承担着不同的角色和功能。

2.4 主要目录文件及用途

/bin:包含Metasploit的可执行文件,例如msfconsole、msfvenom等。

/modules:这是Metasploit最重要的目录之一,包含所有的模块。模块被分为几个子目录,包括:

exploits:存放漏洞利用代码,用于针对特定的漏洞进行攻击。

payloads:负载代码,用于在目标系统上执行特定的操作,如反弹shell等。

encoders:编码器,用于对生成的payload进行编码,以避开目标系统的防病毒检测。

nops:NOP生成器,用于生成无操作指令,常在构造漏洞利用时使用。

post:后渗透模块,用于在成功渗透目标系统后执行的操作,如提权、搜集信息等。

auxiliary:辅助模块,包括扫描、嗅探、拒绝服务等工具。

/scripts:存放用于自动化Metasploit功能的脚本。

/plugins:Metasploit的插件目录,插件用于扩展Metasploit的功能。

/config:包含Metasploit的配置文件,如数据库配置等。

/data:存储Metasploit使用的各种数据文件,例如字典文件、样本等。

/documentation:Metasploit的文档目录,包含了使用指南、开发文档等。

/logs:Metasploit运行日志文件存放位置。

/tools:包含一些辅助工具和脚本,用于开发或增强模块功能。

/lib:Metasploit的库文件目录,包含了框架核心的代码和库。

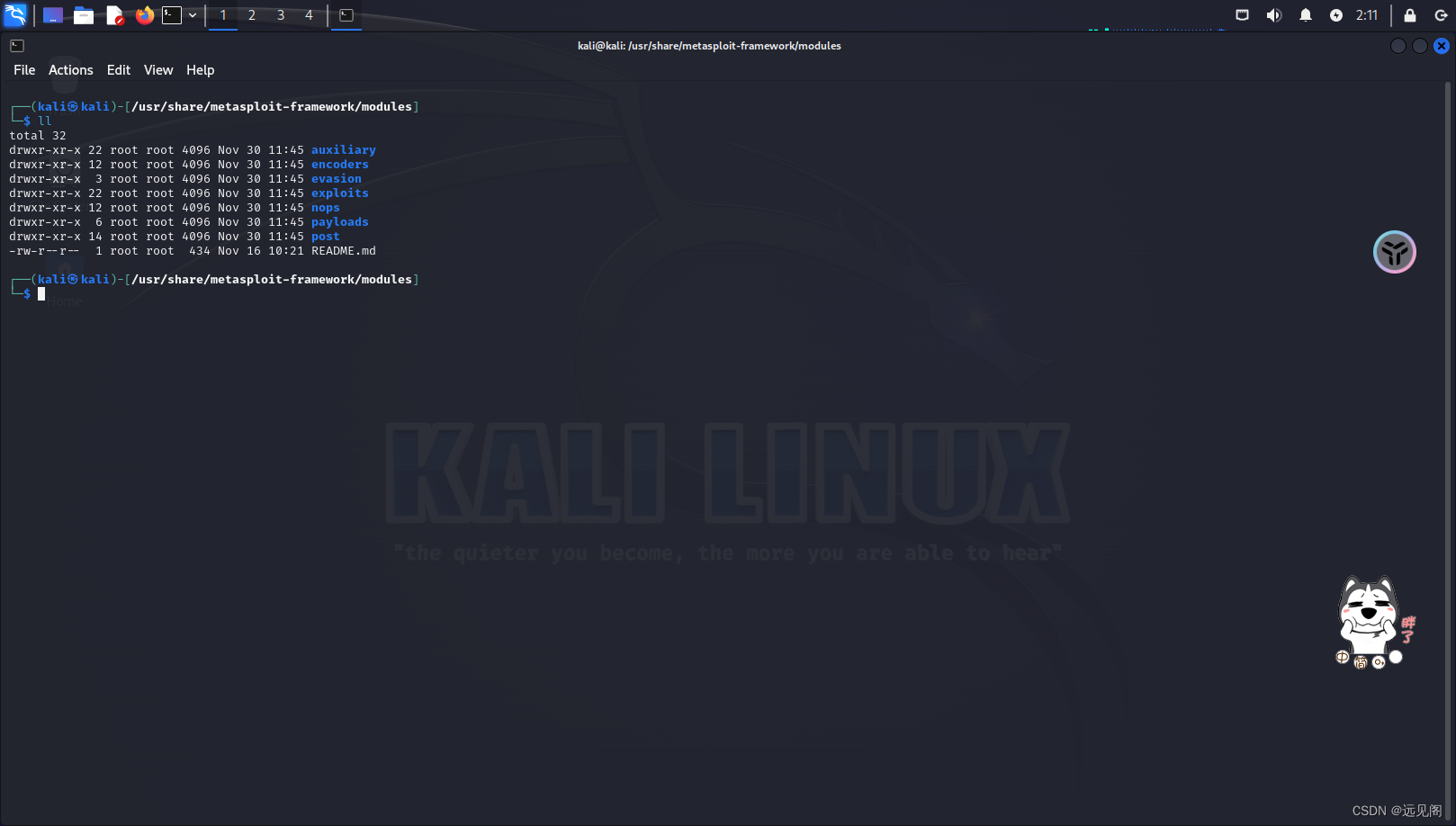

2.5 modules模块目录

Metasploit Framework 的 modules 目录是其架构中最为核心和丰富的部分之一,它存放了所有的渗透测试模块。

这些模块是Metasploit的主要工作部件,包括各种漏洞利用、负载(payloads)、辅助功能、编码器和NOP生成器。

2.5.1 auxiliary

辅助模块提供了除了漏洞利用之外的其他功能,例如扫描、嗅探、认证破解和拒绝服务攻击等。

这些模块对于信息收集和目标评估阶段尤为重要。

2.5.2 encoders

编码器模块用于对负载进行编码,以绕过非执行策略和杀毒软件的检测。

这些模块提高了负载的隐蔽性,使其更难被目标系统识别和阻止。

2.5.3 evasion

evasion模块是Metasploit Framework中相对较新的一个部分,专门用于生成能够绕过某些类型的安全检测机制的负载。

这些模块的目标是避免被入侵检测系统(IDS)、入侵防御系统(IPS)、杀毒软件(AV)和其他安全解决方案检测到,从而提高渗透测试的隐蔽性和成功率。

2.5.4 exploits

这个目录包含了各种漏洞利用模块,这些模块针对特定的漏洞设计,可以用来攻击目标系统或软件。

这些漏洞可以是操作系统的漏洞、应用程序的漏洞,或者是服务的漏洞。

每个利用模块都配备了相应的信息说明,包括适用的平台、所需的权限、受影响的软件版本等。

2.5.5 nops

NOP(无操作)模块生成一系列NOP指令,通常用于维持漏洞利用时的有效负载空间或保证负载的正确对齐。

2.5.6 payloads

负载模块用于在成功利用漏洞后,在目标系统上执行预定的代码。

这包括反向Shell、Meterpreter会话或自定义脚本。

负载可以是单独的,也可以与特定的漏洞利用模块结合使用。

2.5.7 post

后渗透模块用于在成功渗透目标系统之后执行的各种活动,如提权、搜集敏感信息、持久化访问等。

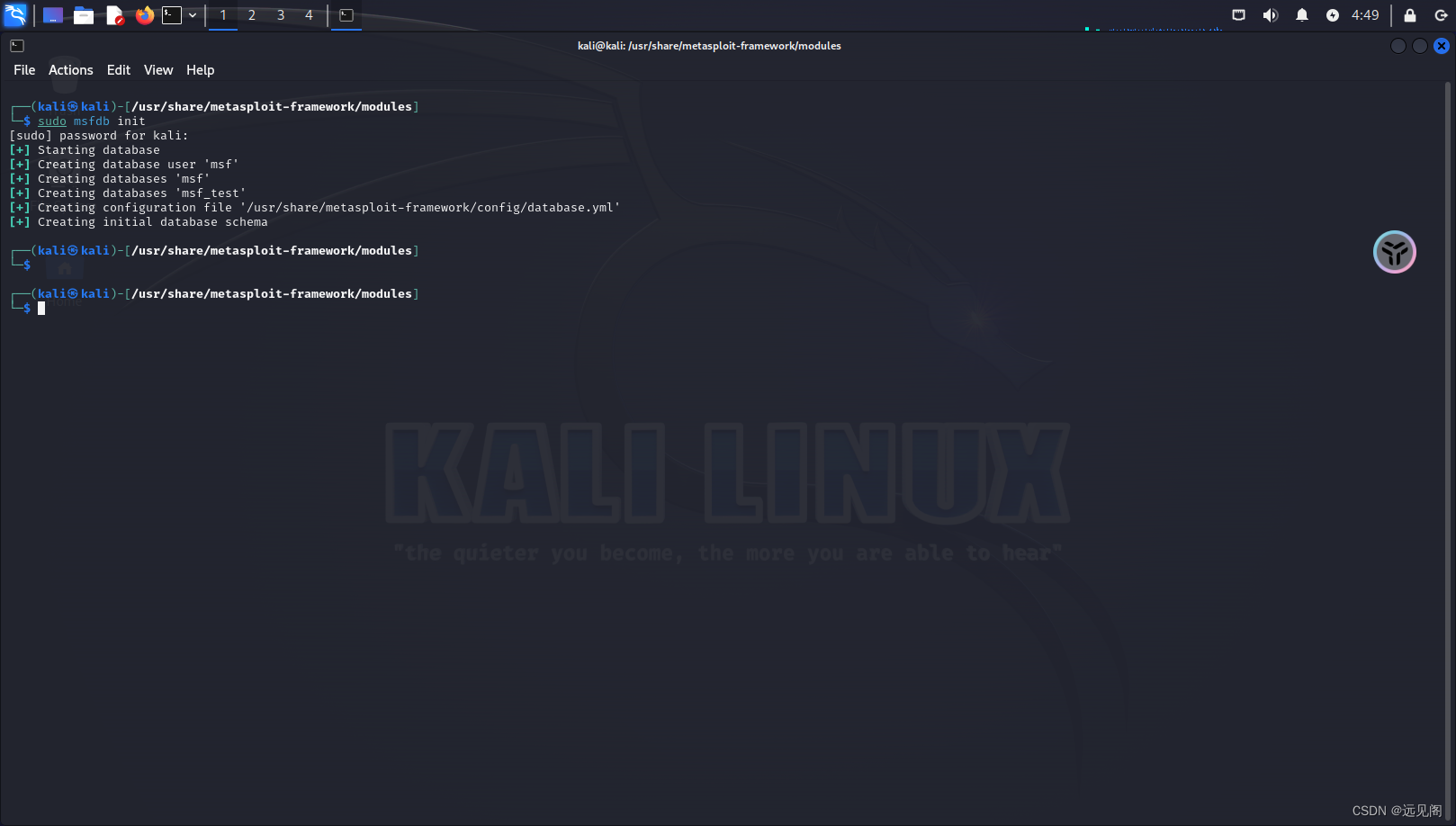

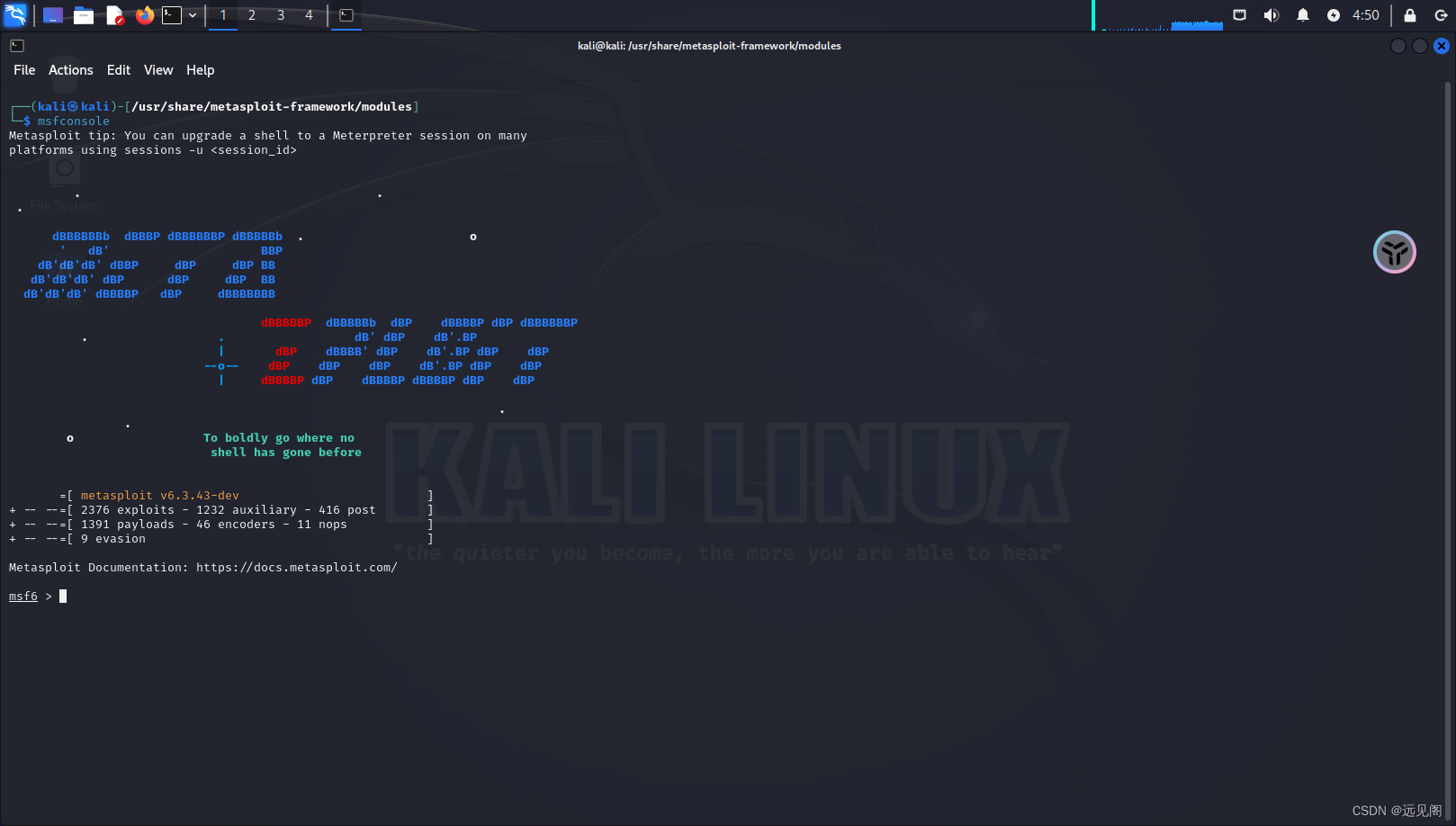

3 进入Metasploit

3.1 初始化数据库

msfdb init

3.2 启动

msfconsole

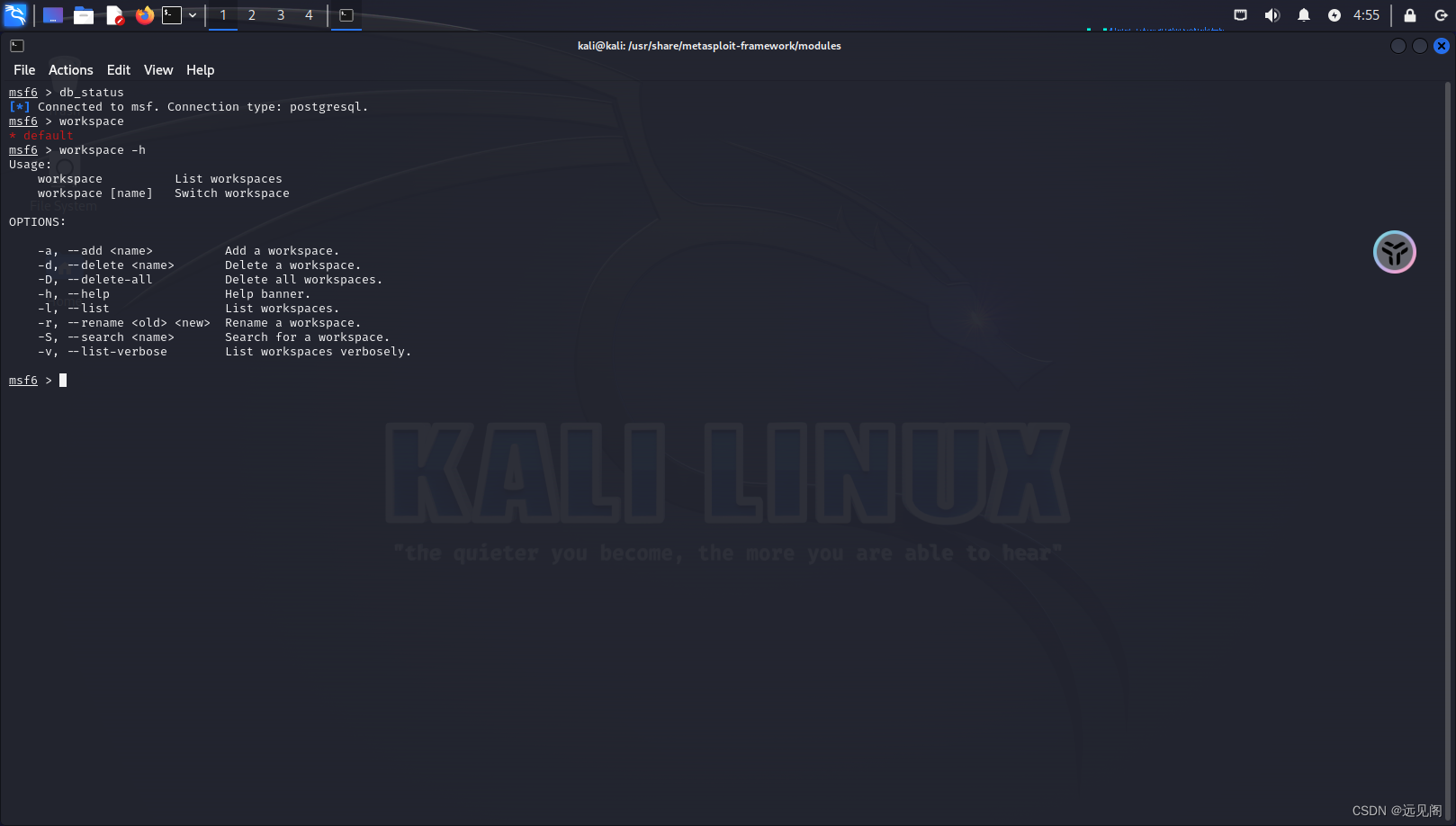

3.3 启动后命令

- 查看数据库是否成功连接

db_status

- 当前工作区

workspace

- 帮助命令

workspace -h

ps:写到这里,相信我们已经对Metasploit Framework(MSF)渗透测试框架有个大概的认识和了解了,至于怎么去实操运用,可以期待我的下一篇文章哦!!!