获取到/etc/passwd文件对于黑客来说可能是一个有价值的信息来源,因为这个文件通常包含了Linux系统中所有用户的信息(用户名、用户ID等)。然而,这个文件并不包含用户的密码,密码信息通常存储在/etc/shadow文件中。尽管如此,在获取到/etc/passwd文件后,黑客仍然可以采取一系列步骤来尝试入侵系统:

- 分析用户信息:

首先,黑客可以分析/etc/passwd文件,了解目标系统上的用户列表,找出可能的弱点。例如,黑客可能会关注具有较高权限的用户(如root用户或其他管理员帐户)或可能未得到适当保护的用户(如默认帐户、服务帐户等)。 - 暴力破解密码:

通过获取用户名列表后,黑客可以针对这些用户进行暴力破解攻击,尝试猜测用户的密码。这可以通过使用常见的密码字典、暴力破解工具(如John the Ripper、Hashcat等)或使用社会工程技巧(如猜测基于用户信息的密码)来实现。 - 利用已知漏洞:

黑客可能会针对在/etc/passwd中发现的特定用户或服务,寻找已知的漏洞或弱点。例如,如果黑客发现某个服务帐户使用了过时的软件,他们可能会利用这个软件的已知漏洞来获得对系统的访问权限。 - 横向移动:

一旦黑客成功入侵了一个用户帐户,他们可能会尝试在系统内部进行横向移动,以获取更高权限的帐户。这可以通过利用本地漏洞、窃取其他用户的凭据(如从内存中提取密码哈希)或利用其他网络资源(如利用已经入侵的帐户访问其他系统)来实现。 - 提升权限:

当黑客成功入侵一个具有较低权限的用户帐户时,他们可能会尝试提升自己的权限,以便访问更多的系统资源。这可以通过利用内核漏洞、利用配置错误或利用其他已知的权限提升技巧来实现。 - 数据窃取和勒索:

在成功入侵系统并获得足够权限后,黑客可能会窃取敏感数据(如用户数据、商业秘密等),或者对这些数据进行加密,然后向受害者索要赎金(勒索软件攻击)。

需要注意的是,这些步骤并不是一成不变的,具体的攻击过程可能因黑客的目标、技能和目标系统的具体情况而有所不同。为了防止此类攻击,建议采取一系列安全措施,如定期更新软件、使用复杂的密码、限制用户权限等。

入侵案例1

以下是一个详细的入侵案例,展示了黑客如何利用获取到的/etc/passwd文件来入侵一个Linux系统:

- 分析用户信息

假设黑客获取到了以下/etc/passwd文件内容:

root❌0:0:root:/root:/bin/bash

daemon❌1:1:daemon:/usr/sbin:/usr/sbin/nologin

bin❌2:2:bin:/bin:/usr/sbin/nologin

sys❌3:3:sys:/dev:/usr/sbin/nologin

sync❌4:65534:sync:/bin:/bin/sync

games❌5:60:games:/usr/games:/usr/sbin/nologin

man❌6:12👨/var/cache/man:/usr/sbin/nologin

ftp❌108:65534::/srv/ftp:/usr/sbin/nologin

mysql❌109:114:MySQL Server,:/nonexistent:/bin/false

黑客注意到了root用户(拥有最高权限)和mysql用户(可能关联到数据库服务)。

- 暴力破解密码

黑客决定针对root和mysql用户进行暴力破解攻击。他们使用了暴力破解工具Hydra,结合一个包含常见密码的字典文件(如rockyou.txt),尝试SSH登录:

hydra -L users.txt -P passwords.txt ssh://192.168.1.100

在这个例子中,users.txt包含了root和mysql,passwords.txt是包含常见密码的字典文件。

- 利用已知漏洞

假设暴力破解攻击未能成功,黑客决定寻找可能存在的漏洞。他们发现mysql用户关联到一个MySQL数据库服务,而该服务使用了一个存在已知漏洞的旧版本。黑客使用了名为SQLmap的工具,尝试利用该漏洞:

sqlmap -u “http://targetsite.com/vulnerable.php?id=1” --dbms=mysql --os-shell

这个命令尝试利用目标网站上的一个SQL注入漏洞,以获取操作系统Shell权限。

- 横向移动

假设黑客成功利用了MySQL漏洞并获取了mysql用户的Shell权限。他们现在可以在系统内部进行横向移动。黑客使用了名为Mimikatz的工具,从内存中提取其他用户的密码哈希:

mimikatz # sekurlsa::logonpasswords

- 提升权限

黑客发现了root用户的密码哈希,并使用了John the Ripper工具将其破解:

john --format=NT --wordlist=passwords.txt hashes.txt

在这个例子中,hashes.txt包含了从Mimikatz提取的密码哈希。成功破解root用户的密码后,黑客登录到root帐户并获取了最高权限。

- 数据窃取和勒索

现在,黑客可以自由访问系统上的所有数据。他们决定窃取数据库中的敏感信息,并使用勒索软件加密受害者的文件,要求受害者支付比特币赎金以解密文件。

请注意,这个案例仅用于说明如何利用获取到的/etc/passwd文件进行攻击。实际攻击可能因黑客的目标、技能和目标系统的具体情况而有所不同。为了防止此类攻击,建议采取一系列安全措施,如定期更新软件、使用复杂的密码、限制用户权限等。

入侵案例2

以下是一个详细的入侵案例,展示了黑客如何利用获取到的/etc/passwd文件来入侵一个Linux系统:

- 分析用户信息

假设黑客获取到了以下/etc/passwd文件内容:

root❌0:0:root:/root:/bin/bash

daemon❌1:1:daemon:/usr/sbin:/usr/sbin/nologin

bin❌2:2:bin:/bin:/usr/sbin/nologin

sys❌3:3:sys:/dev:/usr/sbin/nologin

sync❌4:65534:sync:/bin:/bin/sync

games❌5:60:games:/usr/games:/usr/sbin/nologin

man❌6:12👨/var/cache/man:/usr/sbin/nologin

ftp❌108:65534::/srv/ftp:/usr/sbin/nologin

jdoe❌1000:1000:John Doe,:/home/jdoe:/bin/bash

黑客注意到了root用户(拥有最高权限)和jdoe用户(可能是一个普通用户,但可能有访问敏感信息的权限)。

- 社会工程攻击

黑客决定对jdoe用户进行社会工程攻击。他们通过网络搜索,找到了John Doe的社交媒体账户,并发现他经常在密码中使用他的宠物名字。于是,他们使用这个信息,结合一个常见的密码结构(如宠物名字+生日),尝试登录John的账户。 - 提升权限

假设社会工程攻击成功,黑客现在已经控制了jdoe的账户。他们开始尝试提升权限,以便访问更多的系统资源。他们使用了一个名为Dirty COW的Linux内核漏洞,以提升自己的权限。 - 数据窃取

在成功提升权限后,黑客开始窃取敏感数据。他们使用了名为Wireshark的工具,捕获网络数据包,以获取其他用户的登录凭据。同时,他们还从John的账户中窃取了他的私人文件和电子邮件。 - 横向移动

黑客使用从Wireshark中获取的登录凭据,尝试在网络中的其他系统上登录。他们发现了一个FTP服务器,该服务器使用了他们已经获取到的一个登录凭据。黑客登录到这个FTP服务器,并开始在这个新的环境中重复他们的攻击步骤。

请注意,这个案例仅用于说明如何利用获取到的/etc/passwd文件进行攻击。实际攻击可能因黑客的目标、技能和目标系统的具体情况而有所不同。为了防止此类攻击,建议采取一系列安全措施,如定期更新软件、使用复杂的密码、限制用户权限等。

入侵案例3

以下是一个具体的入侵案例,展示了黑客如何利用获取到的/etc/passwd文件来入侵一个Linux系统:

- 分析用户信息

假设黑客获取到了以下/etc/passwd文件内容:

root❌0:0:root:/root:/bin/bash

daemon❌1:1:daemon:/usr/sbin:/usr/sbin/nologin

bin❌2:2:bin:/bin:/usr/sbin/nologin

sys❌3:3:sys:/dev:/usr/sbin/nologin

sync❌4:65534:sync:/bin:/bin/sync

www-data❌33:33:www-data:/var/www:/usr/sbin/nologin

backup❌34:34:backup:/var/backups:/usr/sbin/nologin

alice❌1000:1000:Alice,:/home/alice:/bin/bash

bob❌1001:1001:Bob,:/home/bob:/bin/bash

黑客注意到了root用户(拥有最高权限)、www-data用户(可能关联到Web服务)和普通用户alice和bob。

- 钓鱼攻击

黑客决定对普通用户alice和bob进行钓鱼攻击。他们伪装成公司的IT部门,发送了一封包含恶意附件的电子邮件。邮件声称附件包含了一份重要的软件更新,需要用户立即安装。实际上,附件中包含了一个恶意程序,用于在用户的计算机上安装一个后门。 - 获取内部访问

假设alice在收到电子邮件后,被欺骗并打开了附件。这导致了恶意程序在她的计算机上运行,并安装了一个后门。黑客通过这个后门获得了对alice计算机的访问权限。 - 提升权限

黑客在alice的计算机上运行了一个名为CVE-2016-5195的Linux内核漏洞利用程序,以提升自己的权限。成功提升权限后,黑客可以访问系统上的所有数据。 - 横向移动

黑客利用在alice计算机上获取的权限,尝试访问其他网络资源。他们发现了一个内部Web应用程序,该应用程序使用了www-data用户身份运行。黑客通过利用一个Web应用程序的文件上传漏洞,将一个Web Shell上传到服务器上,并以www-data用户身份执行命令。 - 数据窃取

在成功入侵Web服务器后,黑客开始窃取敏感数据。他们下载了服务器上存储的用户数据、源代码和配置文件。同时,他们还使用了名为Tcpdump的工具,捕获网络数据包,以获取其他用户的登录凭据。 - 渗透其他系统

黑客使用从Tcpdump中获取的登录凭据,尝试在网络中的其他系统上登录。他们发现了一个数据库服务器,该服务器使用了他们已经获取到的一个登录凭据。黑客登录到这个数据库服务器,并开始在这个新的环境中重复他们的攻击步骤。

请注意,这个案例仅用于说明如何利用获取到的/etc/passwd文件进行攻击。实际攻击可能因黑客的目标、技能和目标系统的具体情况而有所不同。为了防止此类攻击,建议采取一系列安全措施,如定期更新软件、使用复杂的密码、限制用户权限等。

入侵案例4

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

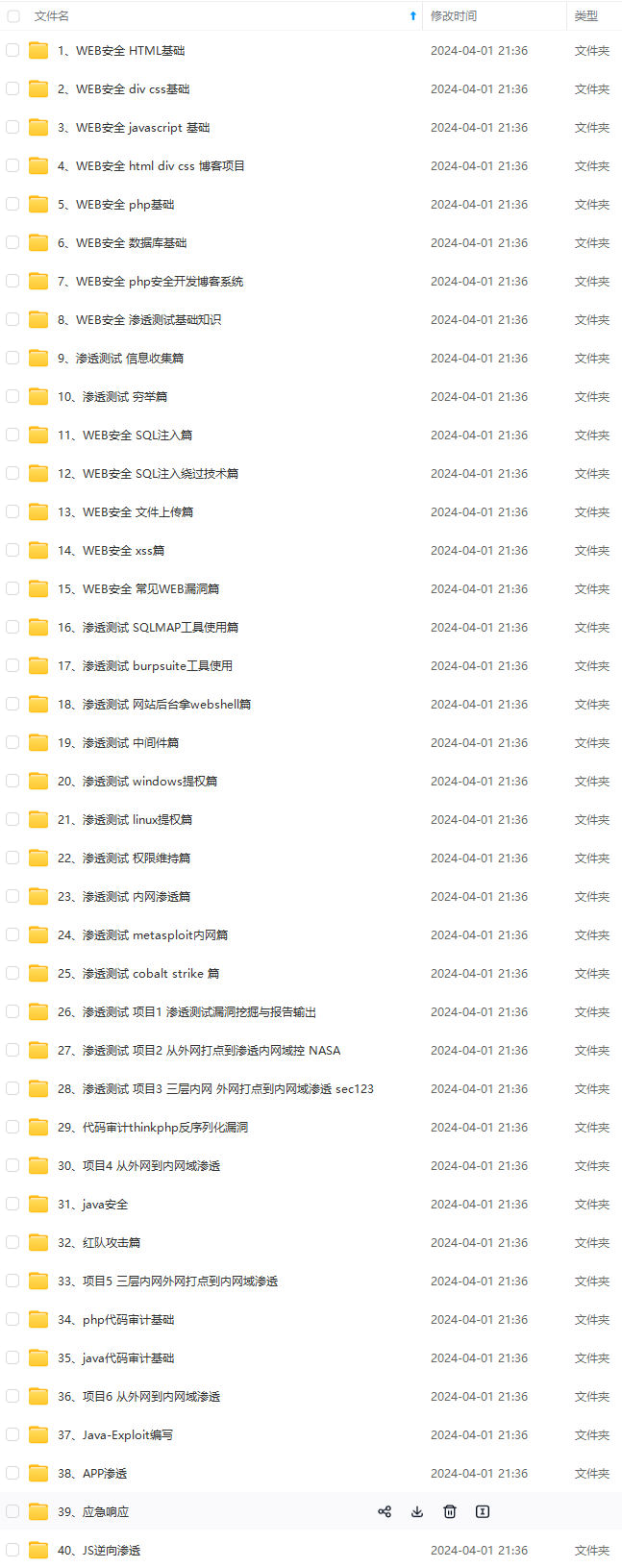

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点,真正体系化!

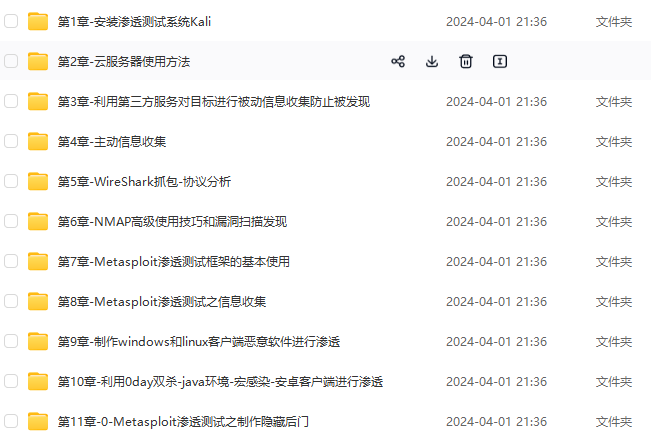

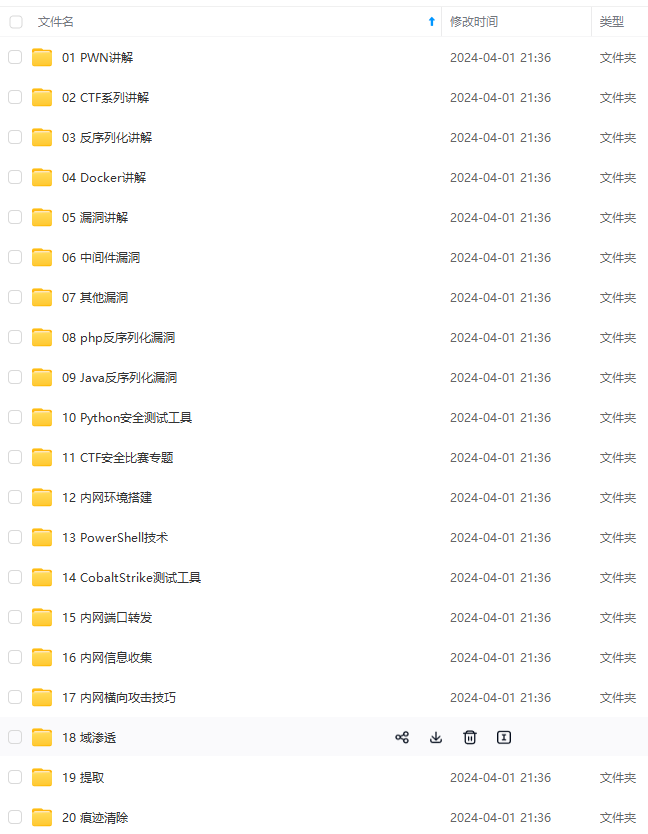

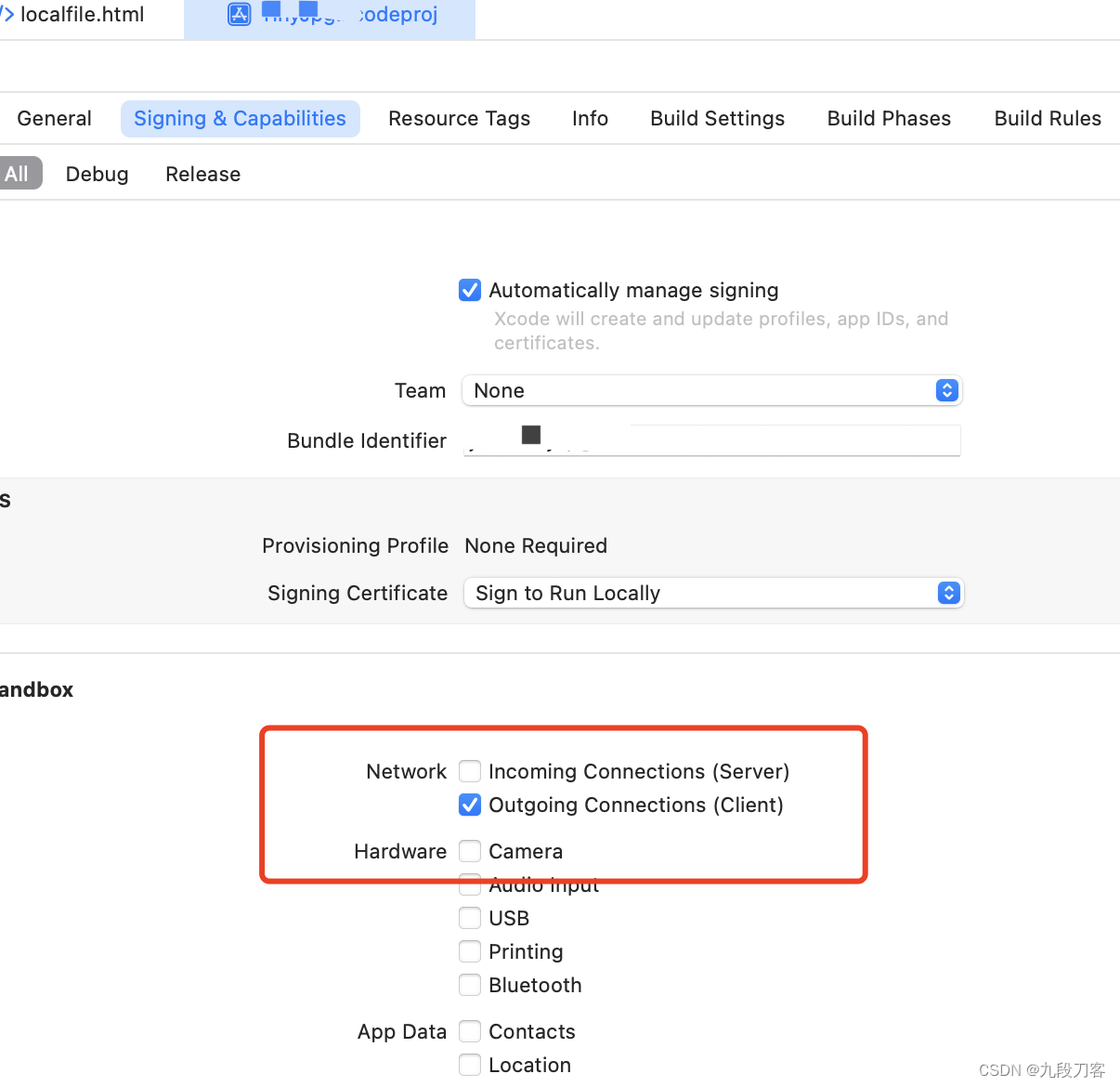

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)

学习路线:

这个方向初期比较容易入门一些,掌握一些基本技术,拿起各种现成的工具就可以开黑了。不过,要想从脚本小子变成黑客大神,这个方向越往后,需要学习和掌握的东西就会越来越多以下是网络渗透需要学习的内容:

一个人可以走的很快,但一群人才能走的更远。如果你从事以下工作或对以下感兴趣,欢迎戳这里加入程序员的圈子,让我们一起学习成长!

AI人工智能、Android移动开发、AIGC大模型、C C#、Go语言、Java、Linux运维、云计算、MySQL、PMP、网络安全、Python爬虫、UE5、UI设计、Unity3D、Web前端开发、产品经理、车载开发、大数据、鸿蒙、计算机网络、嵌入式物联网、软件测试、数据结构与算法、音视频开发、Flutter、IOS开发、PHP开发、.NET、安卓逆向、云计算

4bb5a486d4c3ab8389e65ecb71ac0)

AI人工智能、Android移动开发、AIGC大模型、C C#、Go语言、Java、Linux运维、云计算、MySQL、PMP、网络安全、Python爬虫、UE5、UI设计、Unity3D、Web前端开发、产品经理、车载开发、大数据、鸿蒙、计算机网络、嵌入式物联网、软件测试、数据结构与算法、音视频开发、Flutter、IOS开发、PHP开发、.NET、安卓逆向、云计算

![[paper note]LoRA+: 原理分析](https://img-blog.csdnimg.cn/direct/3742450805bf44b8a3dbdb500b424446.png)