4月2日,在顶象CSDN直播间,最新一期“业务安全大讲堂”上,顶象数据科学家翼龙与资深解决方案专家鳯羽,围绕当前备受关注的AI威胁、人脸风险进行深入分享,并详细介绍针对AI威胁的最新反欺诈技术与安全产品。

![]()

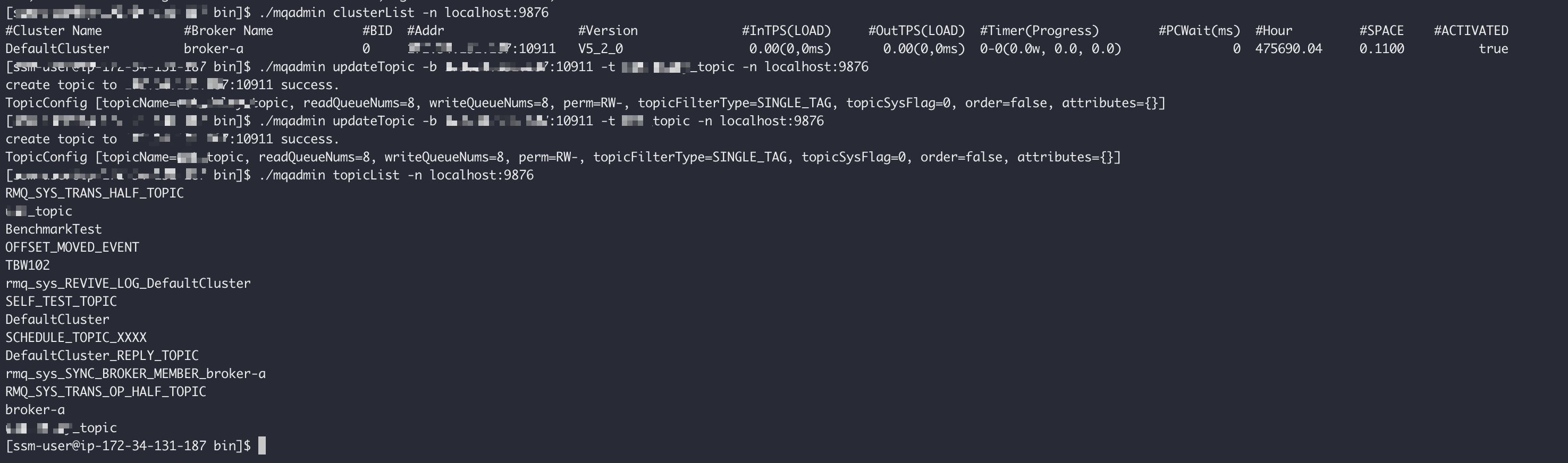

AI威胁带来的新挑战

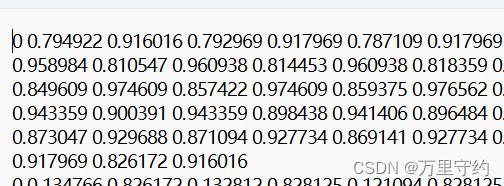

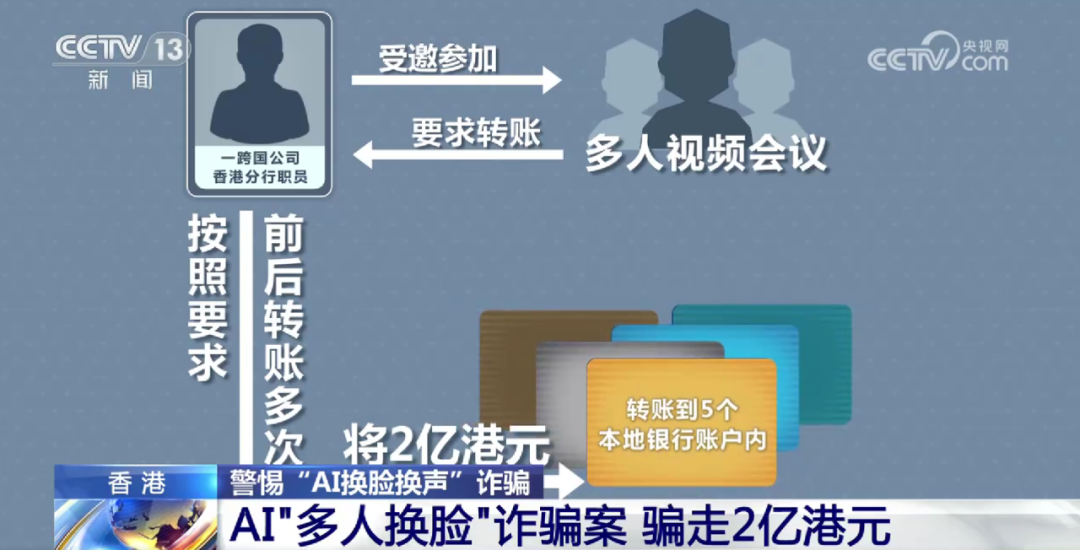

2023年11月,诈骗分子伪装成某科技公司郭先生的好友,骗取430万元;2023年12月,一名留学生父母收到孩子“被绑架”的勒索视频,被索要500万元赎金;2024年1月,香港一19家跨国公司员工遭遇钓鱼诈骗损失2亿港元;2024年2月,AI病毒“GoldPickaxe”出现,能够盗取人脸信息、转走用户银行卡余额。......

随着AI的广泛应用,其带来的安全威胁也日益引起人们的关注,并迅速成为一种新的威胁手段,给企业和个人用户带来前所未有的风险。数据显示,2023年,基于“AI换脸”的欺诈事件增长3000%,基于AI伪造的网络钓鱼邮件数量增长1000%。

顶象防御云业务安全情报中心发布的《“AI换脸”威胁研究与安全策略》情报专刊介绍,攻击者基于AI能够伪造文本、图片、视频、声音,制作仿真的人脸照片、人脸视频、身份证件、金融账户、统计数据,更可以生成新型的木马病毒、破解账号密码,发起自动化的网络攻击等。将AI伪造虚假内容与真实信息的元素拼凑在一起,就可以造谣传谣、冒充熟人进行电信网络诈骗、冒名申请银行贷款、冒充他人面试入职、仿冒登录盗走银行余额、进行网络钓鱼欺诈。

利用社交媒体、电子邮件、远程会议、网络招聘、新闻资讯等一系列媒介平台,借助模拟器、改机软件、IP秒拨、注册机、群控等工具,诈骗分子就可以进行各类诈骗活动。

![]()

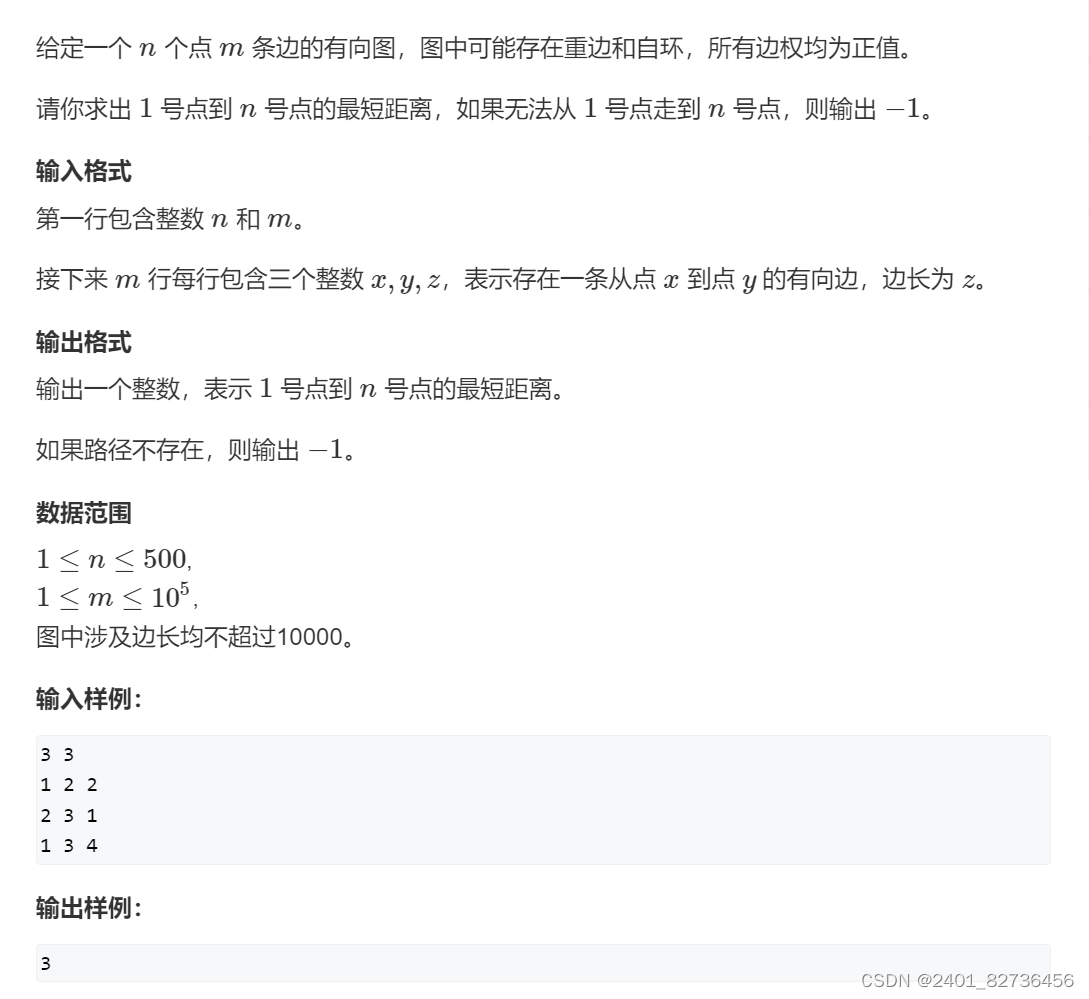

防御 AI攻击的安全策略

企业将需要加强数字身份识别、审查账号的访问权限,对数据收集最小化收集等。同时,加强员工关于如何发现AI威胁。

1、多渠道全场景多阶段的安全体系。覆盖各渠道平台和各业务场景,提供威胁感知、安全防护、数据沉淀、模型建设、策略共享等安全服务,能够满足不同业务场景,拥有各行业策略且能够基于自身业务特点实现沉淀和更迭演进,实现平台的精准防控。这涉及在网络的不同点部署多个安全解决方案,以保护自己免受各种威胁,制定全面的事件响应计划,从而快速有效地应对 AI 攻击,进行个性化防护。

2、基于 AI 驱动的安全工具体系。基于人工审查与 AI 技术相结合的反欺诈系统,提高自动化和效率,检测和响应基于 AI 的网络攻击。

3、增强的身份验证与保护。包括启用多重身份验证、对静态和传输中的数据进行加密以及实施防火墙等。对账号异地登录、更换设备、更换手机号、休眠账户突然活跃等等加强频繁验证,持久性检查以确保用户的身份在使用期间保持一致。对设备信息、地理位置以及行为操作进行比对识别,能够发现并防范异常操作。

4、账号授权的最小化原则。基于最小权限原则限制对敏感系统和账户的访问,确保访问其角色所需的资源,从而减少账户被盗用的潜在影响,防止未经授权访问您的系统和数据。

5、持续了解最新技术与威胁。尽可能随时了解 AI 技术的最新发展,以相应地调整保障措施。对 AI 模型的持续研究、开发和更新对于在日益复杂的安全形式中保持领先地位至关重要。

6、持续对员工进行安全教育培训。持续进行 AI 技术及其相关风险的培训,通过模拟攻击、漏洞挖掘、安全培训等,帮助员工识别和避免 AI 攻击和其他社会工程风险,保持警惕并快速报告异常情况,显著提高组织检测和响应深度伪造威胁的能力。

要防范基于AI的威胁,一方面需要有效识别检测出AI威胁,另一方面防范AI欺诈的利用和扩散。这不仅需要技术对策,更需要复杂的心理战和公众安全意识的提升。

![]()

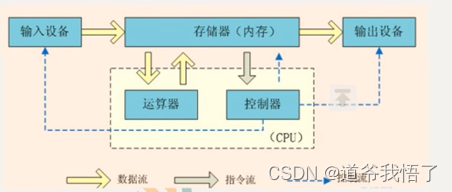

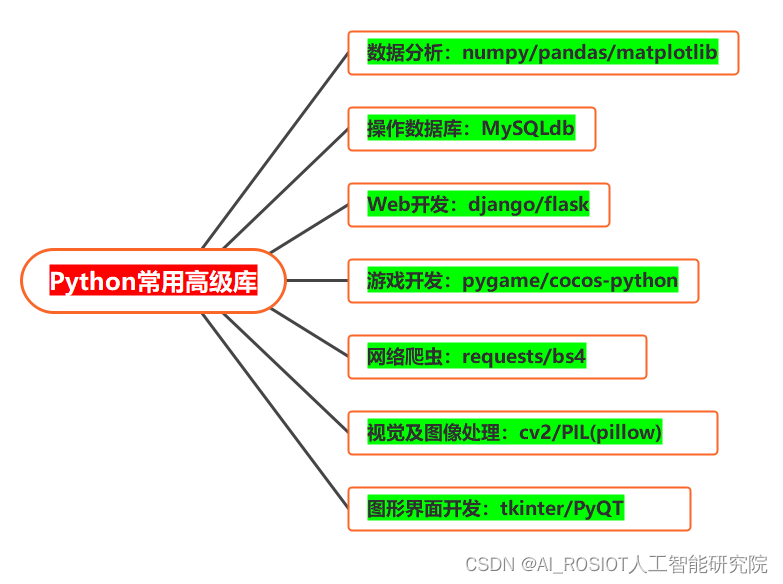

顶象全系列产品升级,对抗AI威胁

本次直播上,顶象数据科学家翼龙与资深解决方案专家鳯羽,详细介绍了顶象最新升级的反欺诈技术与安全产品,以系统对抗AI带来新威胁:自适应混淆加固的iOS加固、能够生成无限图片的无感验证、支持跨平台统一设备信息的设备指纹、能够拦截复杂攻击挖掘潜在威胁的Dinsight风控引擎,以及针对“AI换脸”风险的顶象全链路全景式人脸安全威胁感知方案,从而为企业搭建一个多渠道全场景多阶段的安全体系。

保障App安全,防范AI的自动化破解。顶象自适应的iOS加固基于图神经网络技术,通过深度分析并提取代码的特征,能够根据不同代码块的特点,自动选择适合的方法进行混淆,大幅提升提高代码的逆向分析难度,有效降低50%的计算性能消耗。其通过加密混淆引擎,对App代码进⾏加密、混淆、压缩,可以⼤⼤增加App代码的安全性,有效防⽌产品被攻击者破解、复制、二次打包。

保障账号安全,防范AI的恶意注册与登录。顶象无感验证基于AIGC技术,能够防止AI的暴力破解、自动化攻击和钓鱼攻击等威胁,有效防止未经授权的访问、账户被盗用和恶意操作,从而保护系统的稳定性。它集成了13种验证方式和多种防控策略,汇集了4380条风险策略、112类风险情报、覆盖24个行业和118种风险类型。其防控精准度高达99.9%,并能快速实现从风险到情报的转化。同时支持安全用户无感通过,实时对抗处置能力也缩减至60s内,进一步提高了数字登录服务体验的便捷性和效率。

识别AI伪造的设备,防范AI恶意欺诈。顶象设备指纹通过将多端设备信息的内部打通,对每个设备生成统一且唯一设备指纹。并搭建基于设备、环境、行为的多维度识别策略模型,识别出虚拟机、代理服务器、模拟器等被恶意操控等风险设备,分析设备是否存在多账号登录、是否频繁更换IP地址、频是否繁更换设备属性等出现异常或不符合用户习惯的行为,追踪和识别欺诈者的活动,帮助企业实现全场景各渠道下同一ID的运营,助力跨渠道的风险识别与管控。

挖掘潜在欺诈威胁,防范AI复杂攻击。顶象Dinsight实时风控引擎帮助企业进行风险评估、反欺诈分析和实时监控,提高风控的效率和准确性。Dinsigh的日常风控策略的平均处理速度在100毫秒以内,支持多方数据的配置化接入与沉淀,能够基于成熟指标、策略、模型的经验储备,以及深度学习技术,实现风控自我性能监控与自迭代的机制。与Dinsight搭配的Xintell智能模型平台,能够对已知风险进行安全策略自动优化,基于风控日志和数据挖掘潜在风险,一键配置不同场景支持风控策略。其基于关联网络和深度学习技术,将复杂的数据处理、挖掘、机器学习过程标准化,提供从数据处理、特征衍生、模型构建到最终模型上线的一站式建模服务。

拦截“AI换脸”攻击,保障人脸应用安全。顶象全链路全景式人脸安全威胁感知方案通过设备环境、人脸信息、图像鉴伪、用户行为、交互状态等多维度信息进行智能核验,快速识别注入攻击、活体伪造、图像伪造、摄像头劫持、调试风险、内存篡改、Root/越狱、恶意Rom、模拟器等运行和系统类等30多类恶意攻击行为,及时发现伪造视频、虚假人脸图片、异常交互行为后,可自动阻断操作。同时能够灵活配置视频核验强度与友好度,实现对正常用户无感验证,对异常用户加强验证的动态机制。

通过事前、事中、事后进行全面的风险防控,防范已形成产业化、拥有完备且拥有成熟攻击模式的AI威胁。