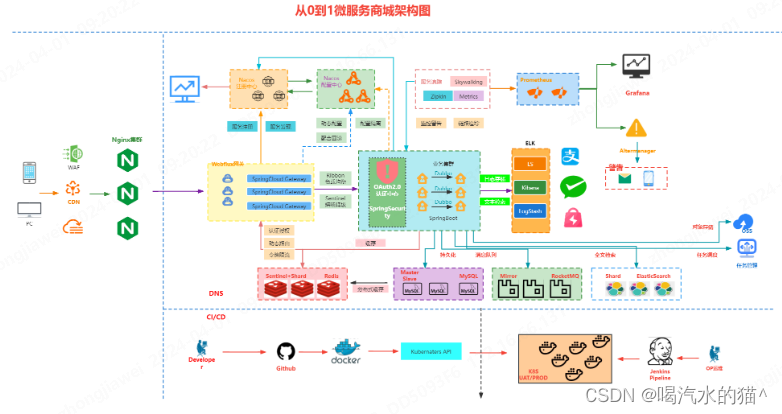

一、初识网关?

1、网关介绍

在微服务架构中,一个系统会被拆分为很多个微服务。那么作为客户端要如何去调用这么多的微服务呢?如果没有网关的存在,我们只能在客户端记录每个微服务的地址,然后分别去调用。这样的话会产生很多问题,例如:

- 客户端多次请求不同的微服务,增加客户端代码或配置编写的复杂性

- 认证复杂,每个微服务都有独立认证

- 存在跨域请求,在一定场景下处理相对复杂

为解决上面的问题所以引入了网关的概念:所谓的API网关,就是指系统的统一入口,提供内部服务的路由中转,为客户端提供统一服务,一些与业务本身功能无关的公共逻辑可以在这里实现,诸如认证、鉴权、监控、路由转发等。

2、网关对比

-

Zuul 1.x

Netflix开源的网关,基于Servlet框架构建,功能丰富,使用JAVA开发,易于二次开发 问题:即一个线程处理一次连接请求,这种方式在内部延迟严重、设备故障较多情况下会引起存活的连接增多和线程增加的情况发生。

-

Zuul 2.x

Zuul2 采用了Netty实现异步非阻塞编程模型,每个 CPU 核一个线程,处理所有的请求和响应,请求和响应的生命周期是通过事件和回调来处理的,这种方式减少了线程数量,因此开销较小。

-

GateWay

Spring公司为了替换Zuul而开发的网关服务,底层为Netty,将在下面具体介绍。

-

Nginx+lua

使用nginx的反向代理和负载均衡可实现对api服务器的负载均衡及高可用,lua是一种脚本语言,可以来编写一些简单的逻辑, nginx支持lua脚本,问题在于:无法融入到微服务架构中

-

Kong

基于Nginx+Lua开发,性能高,稳定,有多个可用的插件(限流、鉴权等等)可以开箱即用。 问题:只支持Http协议;二次开发,自由扩展困难;提供管理API,缺乏更易用的管控、配置方式。

3.Gateway介绍

Spring Cloud Gateway 基于Spring Boot 2.x、Spring WebFlux和Project Reactor,它旨在为微服务架构提供一种简单有效的统一的 API 路由管理方式。它的目标是替代Netflix Zuul,其不仅提供统一的路由方式,并且基于 Filter 链的方式提供了网关基本的功能,例如:安全,监控和限流。

特点:

- 性能强劲:是Zuul的1.6倍

- 功能强大:内置了很多实用的功能,例如转发、监控、限流等

- 设计优雅,容易扩展

3.1 基本概念:

路由(Route) 是 gateway 中最基本的组件之一,表示一个具体的路由信息载体。主要定义了下面的几个信息:

- id:路由标识、区别于其他route

- uri:路由指向的目的地uri,即客户端请求最终被转发到的微服务

- order:用于多个route之间的排序,数值越小排序越靠前,匹配优先级越高

- predicate:断言的作用是进行条件判断,只有断言都返回真,才会真正的执行路由

- filter:过滤器用于修改请求和响应信息

3.2 执行流程:

- Gateway Client向Gateway Server发送请求

- 请求首先会被HttpWebHandlerAdapter进行提取组装成网关上下文

- 然后网关的上下文会传递到DispatcherHandler,它负责将请求分发给RoutePredicateHandlerMapping

- RoutePredicateHandlerMapping负责路由查找,并根据路由断言判断路由是否可用

- 如果过断言成功,由FilteringWebHandler创建过滤器链并调用

- 请求会一次经过PreFilter–微服务–PostFilter的方法,最终返回响应

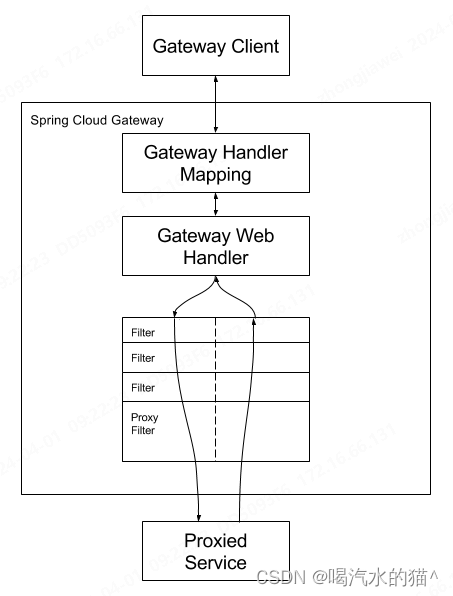

4. 核心流程简单介绍

在开始Gateway的使用之前我们先简单的来提下Gateway的核心流程。了解即可

说明:

客户端向 Spring Cloud Gateway 发出请求。如果Gateway Handler Mapping确定请求与路由匹配,则将其发送到Gateway Web Handler 处理程序。此处理程序通过特定于请求的Fliter链运行请求。Fliter被虚线分隔的原因是Fliter可以在发送代理请求之前(pre)和之后(post)运行逻辑。执行所有pre过滤器逻辑。然后进行代理请求。发出代理请求后,将运行“post”过滤器逻辑。

过滤器的作用:

- Filter在pre类型的过滤器可以做参数效验、权限效验、流量监控、日志输出、协议转换等。

- Filter在post类型的过滤器可以做响应内容、响应头的修改、日志输出、流量监控等

- 这两种类型的过滤器有着非常重要的作用

需要了解的几个核心概念

-

Route(路由)

路由是构建网关的基础模块,它由ID,目标URI,包括一些列的断言和过滤器组成,如果断言为true则匹配该路由

-

Predicate(断言)

参考的是Java8的java.util.function.Predicate,开发人员可以匹配HTTP请求中的所有内容(例如请求头或请求参数),请求与断言匹配则进行路由

-

Filter(过滤)

指的是Spring框架中GateWayFilter的实例,使用过滤器,可以在请求被路由前或者之后对请求进行修改。

-

三个核心点连起来:

当用户发出请求到达GateWay,GateWay会通过一些匹配条件,定位到真正的服务节点,并在这个转发过程前后,进行一些及细化控制。其中Predicate就是我们匹配的条件,而Filter可以理解为一个拦截器,有了这两个点,再加上目标URI,就可以实现一个具体的路由了。

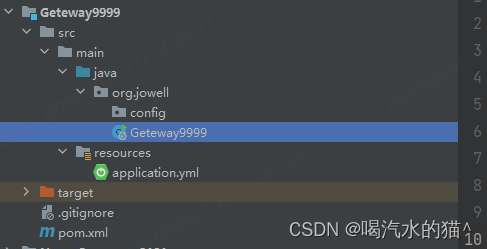

二、网关应用

这里随便创建一个简单项目,为了方便测试网关

1、入门案例

我们可以在前面的Nacos的案例基础上再创建一个SpringBoot项目。

然后在项目中添加网关的依赖

<dependency>

<groupId>org.springframework.cloud</groupId>

<artifactId>spring-cloud-starter-gateway</artifactId>

</dependency>

同时我们还需要添加下Nacos的依赖。这块也需要Nacos作为注册中心存在

<dependency>

<groupId>com.alibaba.cloud</groupId>

<artifactId>spring-cloud-starter-alibaba-nacos-discovery</artifactId>

</dependency>

然后在配置文件中添加Nacos和网关的相关配置

server:

port: 9999

spring:

application:

name: gateway-service

cloud:

nacos:

discovery:

server-addr: 192.168.1.111:8848

gateway:

discovery:

locator:

enabled: true #开启注册中心路由功能

routes: # 路由

- id: nacos-provider #路由ID,没有固定要求,但是要保证唯一,建议配合服务名

uri: lb://nacos-provider # 匹配提供服务的路由地址

predicates: # 断言

- Path=/user/** # 断言,路径相匹配进行路由

management:

endpoint:

web:

exposure:

include:'*'

这里通过断言处理。针对访问网关的请求中。如果是 /nacos-provider 开头的请求就路由到http://192.168.1.111:9001/nacos-provider这个服务中

因为配置nacos在启动类中同时添加相关的组件

@EnableDiscoveryClient

@SpringBootApplication

public class Gateway9999Application {

public static void main(String[] args) {

ConfigurableApplicationContext app = SpringApplication.run(Gateway9999Application.class, args);

}

}

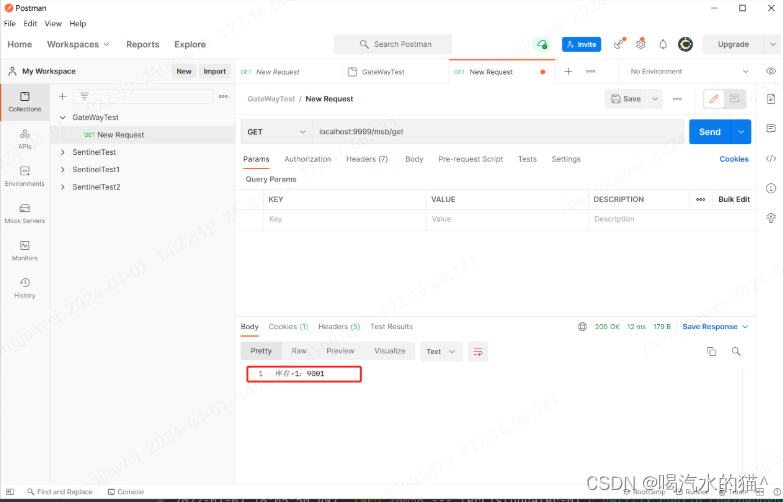

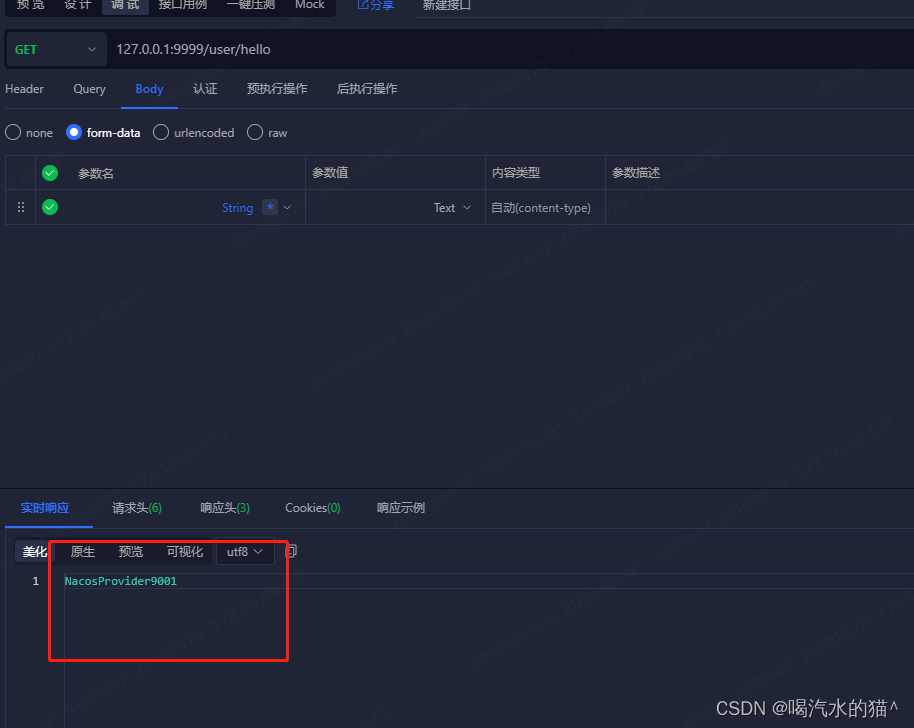

然后启动服务。提交请求到网关http://localhost:9999/user/hello

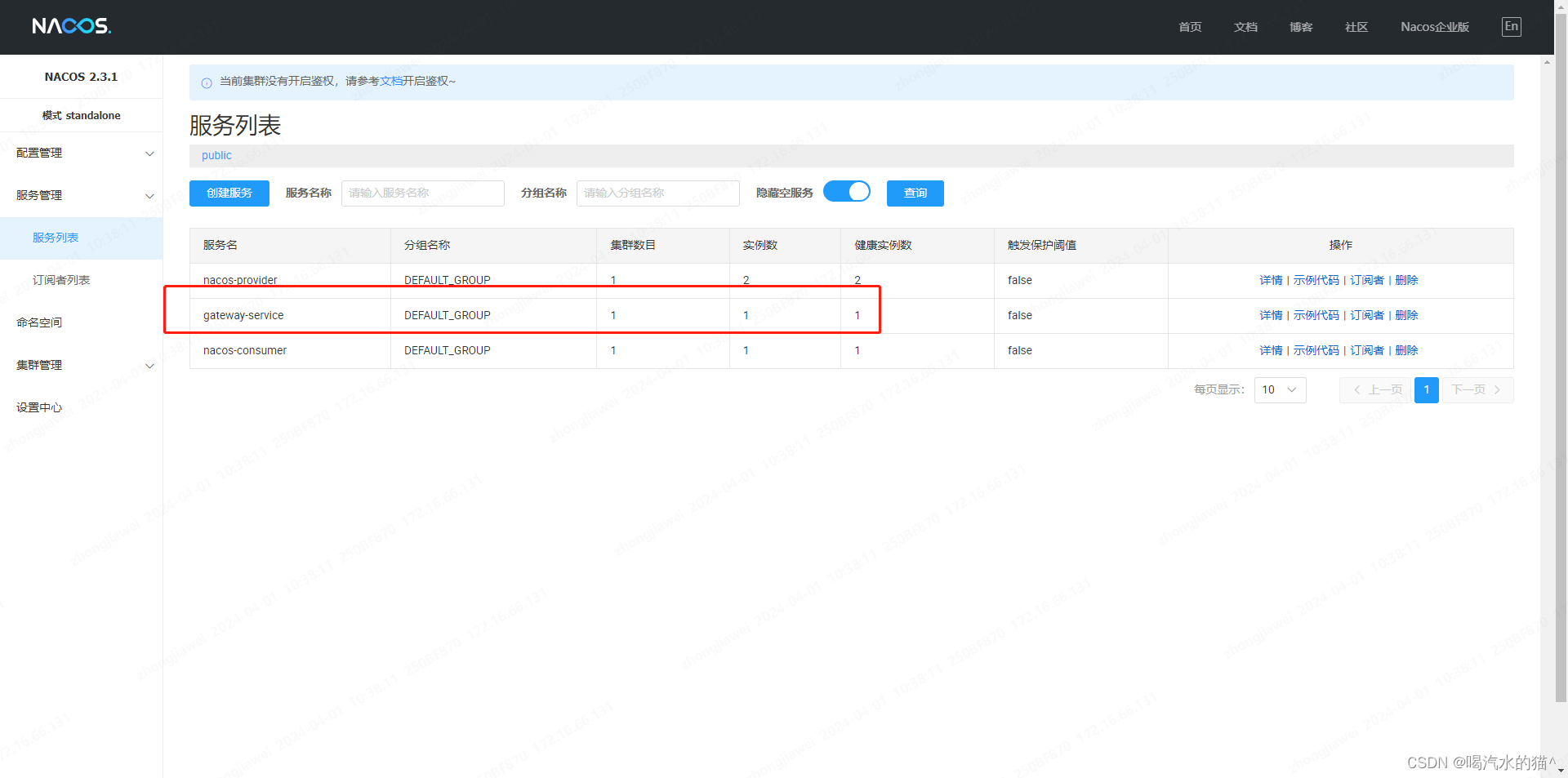

可以看到请求路由到了 9999 服务中了。说明网关起作用了!!!同时在Nacos中也可以看到注册的服务了

2、负载均衡

前面的例子我们都是在网关中直接写好要路由到的地址。在实际在开发中我们的服务更多的都是注册在注册中心中。而且都有做集群的多节点的部署。这时我们需要通过负载均衡的方式来处理,在Gateway中提供了两种负载均衡的方式

2.1 自动负载均衡

首先要实现负载均衡我们需要开启相关的配置

spring:

application:

name: gateway-service

cloud:

nacos:

discovery:

server-addr: 192.168.1.111:80

gateway:

discovery:

locator:

enabled: true #开启注册中心路由功能

我们可以启动两个需要路由的服务

然后我们就可以直接访问网关服务。http://localhost:9999/nacos-provider/hello会根据提供的nacos-provider去注册中心中动态的找到相关的服务。然后路由到具体的服务中

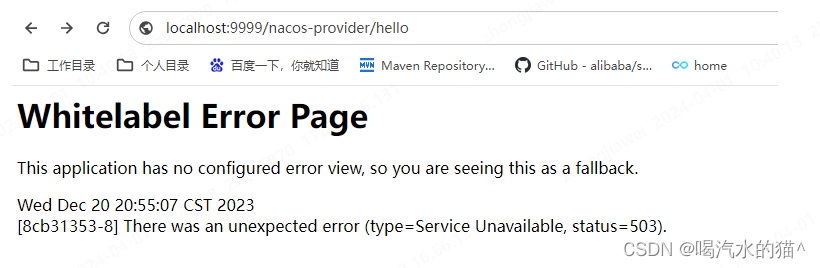

但是在访问后出现这个错误

原因是负载均衡我们需要添加相关的loadbalancer依赖

<dependency>

<groupId>org.springframework.cloud</groupId>

<artifactId>spring-cloud-starter-loadbalancer</artifactId>

</dependency>

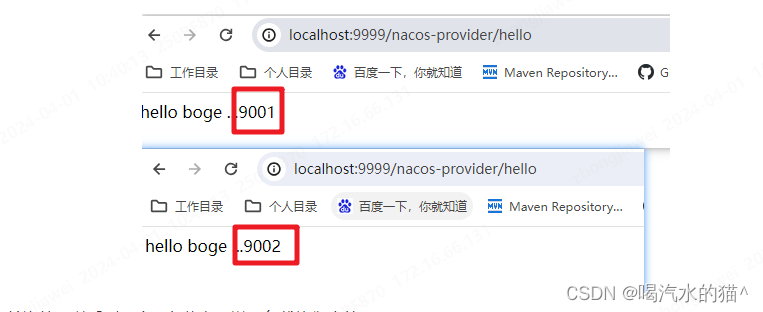

再访问就好了

轮询的可以看到两个服务信息。说明负载均衡生效了。

2.2 手动负载均衡

在以上的配置中,其实是有问题的,问题在于当前的服务名称暴露,并且太过于灵活,那么如果想解决的话,其实我们可以进行手动配置。

server:

port: 9999

spring:

application:

name: gateway-service

cloud:

nacos:

discovery:

server-addr: 192.168.1.111:80

gateway:

discovery:

locator:

enabled: false #开启注册中心路由功能

routes: # 路由

- id: nacos-provider #路由ID,没有固定要求,但是要保证唯一,建议配合服务名

uri: lb://nacos-provider # 匹配提供服务的路由地址

predicates: # 断言

- Path=/boge/** # 断言,路径相匹配进行路由

filters:

- StripPrefix=1

management:

endpoint:

web:

exposure:

include:'*'

测试即可成功

三、Predicate

每一个Predicate的使用,可以理解为:当满足条件后才会进行转发,如果十多个,那就是满足所有条件才会转发。

1.断言的种类

- After:匹配在指定日期时间之后发生的请求。

- Before:匹配在指定日期之前发生的请求。

- Between:需要指定两个日期参数,设定一个时间区间,匹配此时间区间内的请求。

- Cookie:需要指定两个参数,分别为name和regexp(正则表达式),也可以理解Key和Value,匹配具有给定名称且其值与正则表达式匹配的Cookie。

- Header:需要两个参数header和regexp(正则表达式),也可以理解为Key和Value,匹配请求携带信息。

- Host:匹配当前请求是否来自于设置的主机。

- Method:可以设置一个或多个参数,匹配HTTP请求,比如GET、POST

- Path:匹配指定路径下的请求,可以是多个用逗号分隔

- Query:需要指定一个或者多个参数,一个必须参数和一个可选的正则表达式,匹配请求中是否包含第一个参数,如果有两个参数,则匹配请求中第一个参数的值是否符合正则表达式。

- RemoteAddr:匹配指定IP或IP段,符合条件转发。

- Weight:需要两个参数group和weight(int),实现了路由权重功能,按照路由权重选择同一个分组中的路由

2. 案例讲解

咱们选择其中几个给大家做下演示讲解

2.1 After

匹配在指定时间之后发生的请求,可以对应提前上线业务

server:

port: 9999

spring:

application:

name: gateway-service

cloud:

nacos:

discovery:

server-addr: 192.168.1.111:80

gateway:

discovery:

locator:

enabled: true #开启注册中心路由功能

routes: # 路由

- id: nacos-provider #路由ID,没有固定要求,但是要保证唯一,建议配合服务名

uri: lb://nacos-provider # 匹配提供服务的路由地址

predicates: # 断言

- Path=/boge/** # 断言,路径相匹配进行路由

- After=2023-12-20T21:40:10.529+08:00[Asia/Shanghai]

filters:

- StripPrefix=1

management:

endpoint:

web:

exposure:

include:'*'

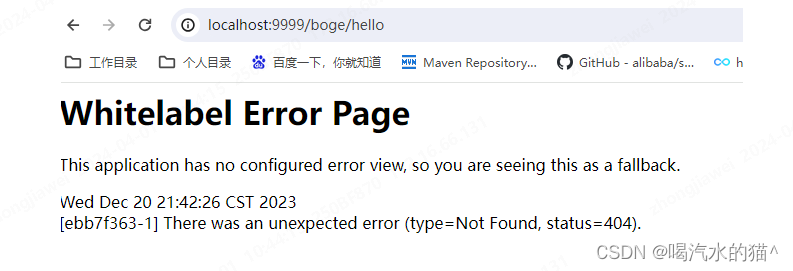

设置的时间是在当前时间之前。可以正常访问。但是如果我们把时间设置到了现在时间之后。在访问就404了

server:

port: 9999

spring:

application:

name: gateway-service

cloud:

nacos:

discovery:

server-addr: 192.168.1.111:80

gateway:

discovery:

locator:

enabled: true #开启注册中心路由功能

routes: # 路由

- id: nacos-provider #路由ID,没有固定要求,但是要保证唯一,建议配合服务名

uri: lb://nacos-provider # 匹配提供服务的路由地址

predicates: # 断言

- Path=/boge/** # 断言,路径相匹配进行路由

- After=2023-12-20T23:40:10.529+08:00[Asia/Shanghai]

filters:

- StripPrefix=1

management:

endpoint:

web:

exposure:

include:'*'

当这个After理解了以后,剩下的关于日期时间的设置Before、Between道理都是一样的,只不过是限定不同的日期时间区间

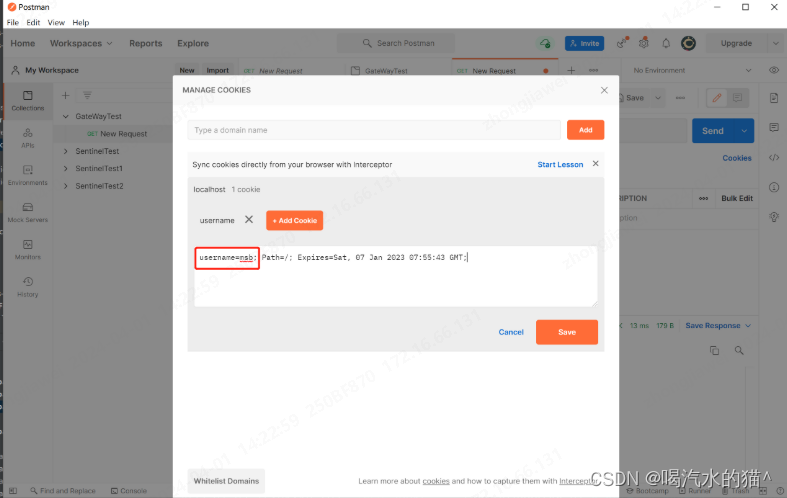

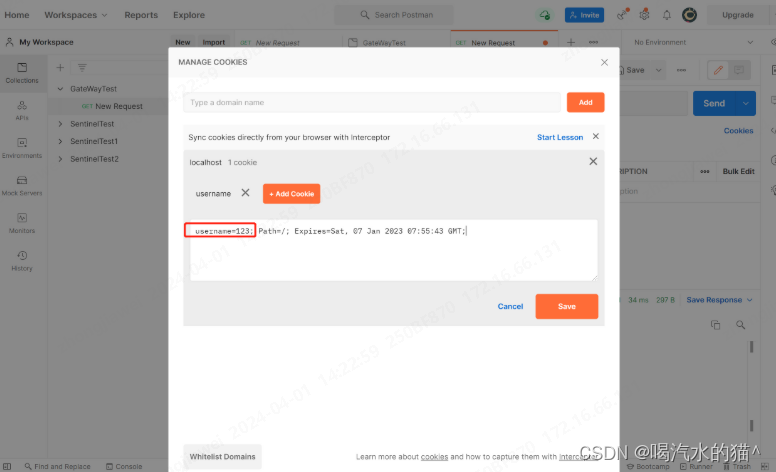

2.2 Cookie

需要指定两个参数,分别为name和regexp(正则表达式),也可以理解Key和Value,匹配具有给定名称且其值与正则表达式匹配的Cookie。

简单理解就是路由规则会通过获取Cookie name值和正则表达式去匹配,如果匹配上就会执行路由,如果匹配不上则不执行。

我们可以分为两种情况演示,Cookie匹配,Cookie不匹配

server:

port: 9999

spring:

application:

name: gateway-service

cloud:

nacos:

discovery:

server-addr: 192.168.1.111:80

gateway:

discovery:

locator:

enabled: true #开启注册中心路由功能

routes: # 路由

- id: nacos-provider #路由ID,没有固定要求,但是要保证唯一,建议配合服务名

uri: lb://nacos-provider # 匹配提供服务的路由地址

predicates: # 断言

- Path=/boge/** # 断言,路径相匹配进行路由

- Cookie=username,[a-z]+ # 匹配Cookie的key和value(正则表达式)

filters:

- StripPrefix=1

management:

endpoint:

web:

exposure:

include:'*'

那么我们通过postman来进行测试

当Cookie匹配时:

能正常的访问:

当Cookie不匹配时:

响应的就有错误的信息了

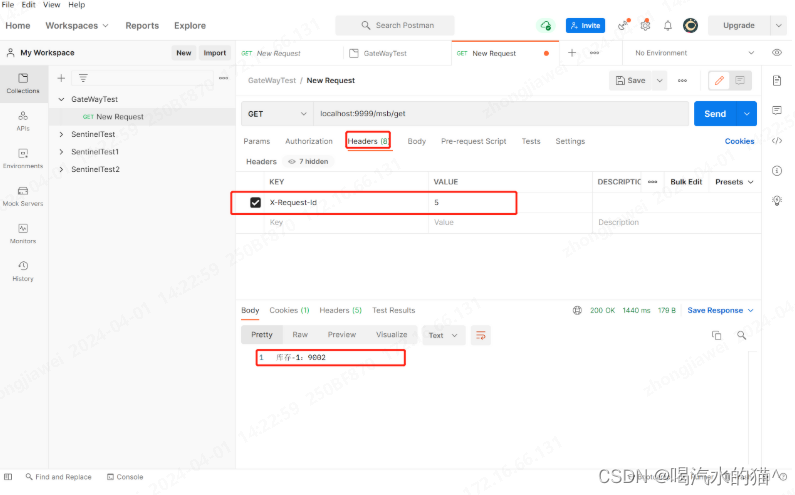

2.3 Header

需要两个参数header和regexp(正则表达式),也可以理解为Key和Value,匹配请求携带信息。

实际上就是请求头携带的信息,官网给出的案例是X-Request-Id,那我们就用这个做实验

server:

port: 9999

spring:

application:

name: gateway-service

cloud:

nacos:

discovery:

server-addr: 192.168.1.111:80

gateway:

discovery:

locator:

enabled: true #开启注册中心路由功能

routes: # 路由

- id: nacos-provider #路由ID,没有固定要求,但是要保证唯一,建议配合服务名

uri: lb://nacos-provider # 匹配提供服务的路由地址

predicates: # 断言

- Path=/boge/** # 断言,路径相匹配进行路由

- Header=X-Request-Id,\d+ #表示数字

filters:

- StripPrefix=1

management:

endpoint:

web:

exposure:

include:'*'

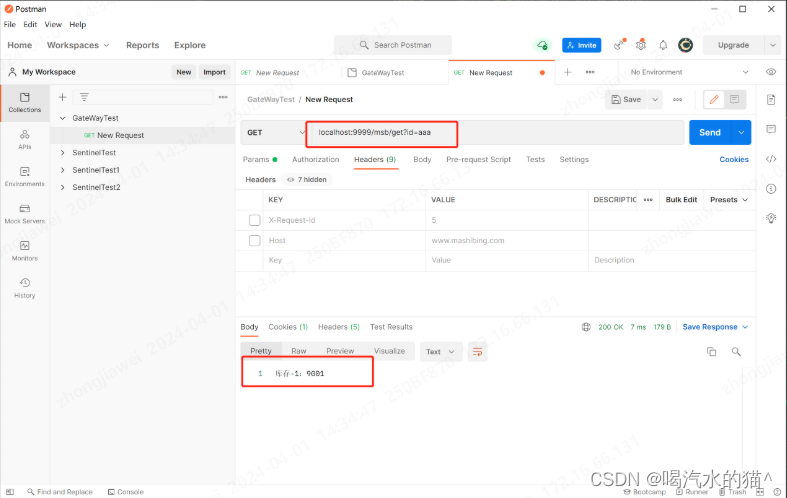

测试即可看到效果

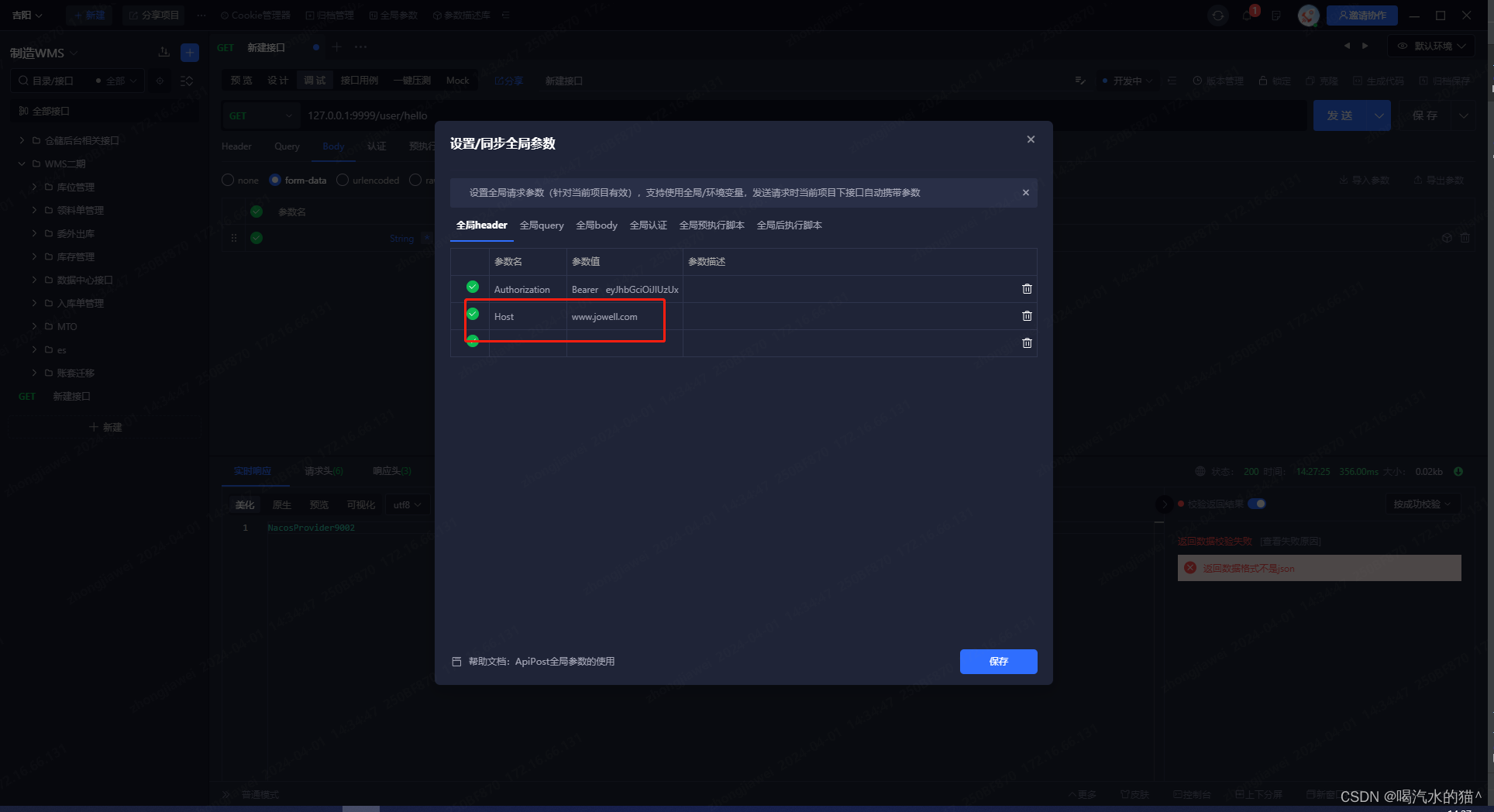

2.4 Host

匹配当前请求是否来自于设置的主机。

这个比较比较简单,我们直接来试验

server:

port: 9999

spring:

application:

name: gateway-service

cloud:

nacos:

discovery:

server-addr: 192.168.1.111:80

gateway:

discovery:

locator:

enabled: true #开启注册中心路由功能

routes: # 路由

- id: nacos-provider #路由ID,没有固定要求,但是要保证唯一,建议配合服务名

uri: lb://nacos-provider # 匹配提供服务的路由地址

predicates: # 断言

- Path=/boge/** # 断言,路径相匹配进行路由

- Host=**.jowell.com #匹配当前的主机地址发出的请求

filters:

- StripPrefix=1

management:

endpoint:

web:

exposure:

include:'*'

测试即可

2.5 Method

可以设置一个或多个参数,匹配HTTP请求,比如GET、POST

server:

port: 9999

spring:

application:

name: gateway-service

cloud:

nacos:

discovery:

server-addr: 192.168.1.111:80

gateway:

discovery:

locator:

enabled: true #开启注册中心路由功能

routes: # 路由

- id: nacos-provider #路由ID,没有固定要求,但是要保证唯一,建议配合服务名

uri: lb://nacos-provider # 匹配提供服务的路由地址

predicates: # 断言

- Path=/boge/** # 断言,路径相匹配进行路由

- Method=GET,POST # 匹配GET请求或者POST请求

filters:

- StripPrefix=1

management:

endpoint:

web:

exposure:

include:'*'

2.6 Query

需要指定一个或者多个参数,一个必须参数和一个可选的正则表达式,匹配请求中是否包含第一个参数,如果有两个参数,则匹配请求中第一个参数的值是否符合正则表达式。

server:

port: 9999

spring:

application:

name: gateway-service

cloud:

nacos:

discovery:

server-addr: 192.168.1.111:80

gateway:

discovery:

locator:

enabled: true #开启注册中心路由功能

routes: # 路由

- id: nacos-provider #路由ID,没有固定要求,但是要保证唯一,建议配合服务名

uri: lb://nacos-provider # 匹配提供服务的路由地址

predicates: # 断言

- Path=/boge/** # 断言,路径相匹配进行路由

- Query=id,.+ # 匹配请求参数,这里如果需要匹配多个参数,可以写多个Query

filters:

- StripPrefix=1

management:

endpoint:

web:

exposure:

include:'*'

测试

2.7 Weight

需要两个参数group和weight(int),实现了路由权重功能,按照路由权重选择同一个分组中的路由

官网提供的演示yml

spring:

cloud:

gateway:

routes:

- id: weight_high

uri: https://weighthigh.org

predicates:

- Weight=group1, 8

- id: weight_low

uri: https://weightlow.org

predicates:

- Weight=group1, 2

该路由会将约 80% 的流量转发到weighthigh.org,将约 20% 的流量转发到weightlow.org

小结:

Predicate就是为了实现一组匹配规则,让请求过来找到对应的Route进行处理。

3. Filter

路由过滤器允许以某种方式修改传入的 HTTP 请求或传出的 HTTP 响应。路由过滤器的范围是特定的路由。Spring Cloud Gateway 包含许多内置的 GatewayFilter 工厂。

-

GateWay内置的Filter生命周期为两种:pre(业务逻辑之前)、post(业务逻辑之后)

-

GateWay本身自带的Filter分为两种: GateWayFilter(单一)、GlobalFilter(全局)

-

单一的有32种,全局的有9种

-

官方网址:https://docs.spring.io/spring-cloud-gateway/docs/current/reference/html/#global-filters

这个数量实在是太惊人了,而且用法都比较简单,所以这里大家可以自行根据官网给出的演示进行练习,在这里给大家举一个例子

3.1、配置

spring:

application:

name: gateway-service

cloud:

nacos:

discovery:

username: nacos

password: nacos

server-addr:

gateway:

discovery:

locator:

enabled: true #开启注册中心路由功能

routes: # 路由

- id: nacos-provider #路由ID,没有固定要求,但是要保证唯一,建议配合服务名

uri: lb://nacos-provider # 匹配提供服务的路由地址

predicates: # 断言

- Path=/cloud/** # 断言,路径相匹配进行路由

filters:

- StripPrefix=1

- name: Token

args:

enable: true

3.2、JWT工具:

<!-- Token生成与解析-->

<dependency>

<groupId>com.auth0</groupId>

<artifactId>java-jwt</artifactId>

<version>3.18.3</version>

</dependency>

package org.jowell.config;

import com.auth0.jwt.JWT;

import com.auth0.jwt.JWTCreator;

import com.auth0.jwt.algorithms.Algorithm;

import com.google.common.collect.Maps;

import java.util.Calendar;

import java.util.HashMap;

/**

* @Author: Mr.zhongjiawei

* @Date: 2023-05-04 17:47

* @Description: 生成Token工具类

*/

public class JwtUtils {

private JwtUtils() {

}

/**

* 盐

*/

private static final String SIGN = "CAS#¥%O@3OAD!6-+";

/**

* token Key

*/

private static final String JWT_KEY_PHONE = "phone";

/**

* 用于每次生成Token不唯一

*/

private static final String JWT_TOKEN_TIME = "tokenTime";

/**

* 生成token

*

* @param passengerPhone 手机号

* @return Token

*/

public static String generatorToken(String passengerPhone) {

HashMap<String, String> map = Maps.newHashMap();

map.put(JWT_KEY_PHONE, passengerPhone);

map.put(JWT_TOKEN_TIME, Calendar.getInstance().getTime().toString());

JWTCreator.Builder jwt = JWT.create();

//整合map

map.forEach(jwt::withClaim);

//生成Token

return jwt.sign(Algorithm.HMAC256(SIGN));

}

/**

* 检验token是否正确

*/

public static boolean verify(String token) {

try {

JWT.require(Algorithm.HMAC256(SIGN)).build().verify(token);

return true;

} catch (Exception e) {

e.printStackTrace();

return false;

}

}

}

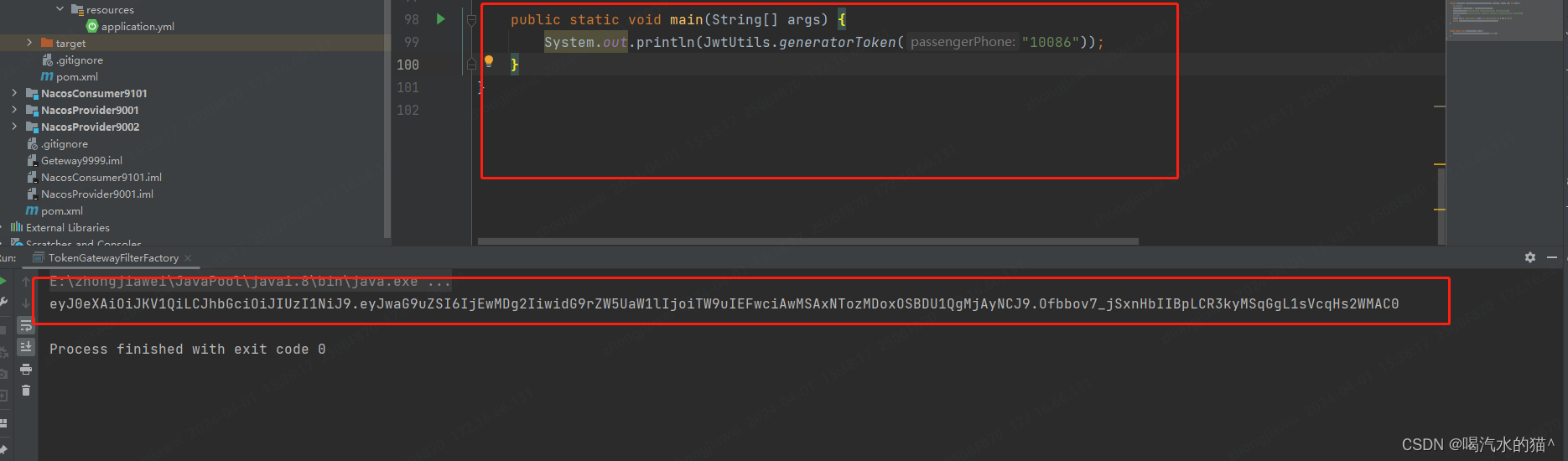

3.3、用JWT工具生成Token

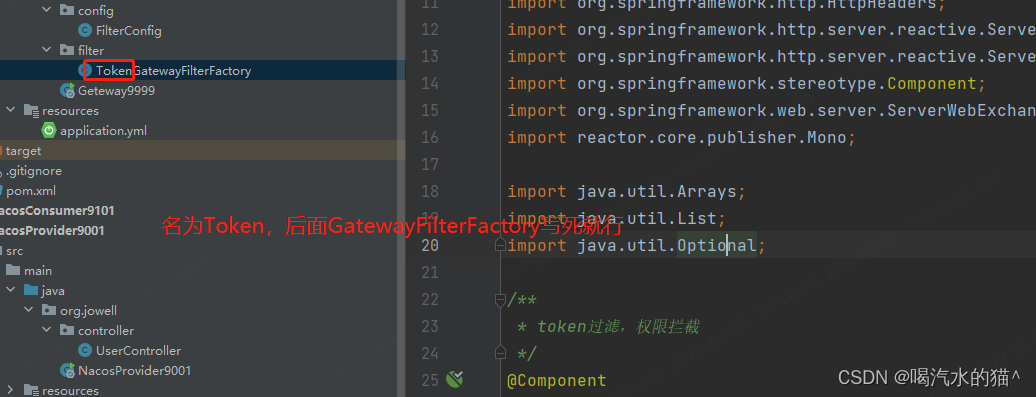

3.4、创建过滤器类

TokenGatewayFilterFactory

package org.jowell.filter;

import com.alibaba.nacos.common.utils.StringUtils;

import io.jsonwebtoken.Claims;

import io.jsonwebtoken.Jwts;

import org.jowell.config.FilterConfig;

import org.springframework.cloud.gateway.filter.GatewayFilter;

import org.springframework.cloud.gateway.filter.GatewayFilterChain;

import org.springframework.cloud.gateway.filter.factory.AbstractGatewayFilterFactory;

import org.springframework.core.io.buffer.DataBuffer;

import org.springframework.http.HttpHeaders;

import org.springframework.http.server.reactive.ServerHttpRequest;

import org.springframework.http.server.reactive.ServerHttpResponse;

import org.springframework.stereotype.Component;

import org.springframework.web.server.ServerWebExchange;

import reactor.core.publisher.Mono;

import java.util.Arrays;

import java.util.List;

import java.util.Optional;

/**

* token过滤,权限拦截

*/

@Component

public class TokenGatewayFilterFactory extends AbstractGatewayFilterFactory<FilterConfig> {

public static final String ENABLE_KEY = "enable";

public static final String EXCLUDE_KEY = "exclude";

/**

* 放行路径

*/

public static final String MATCH_STR = "/captchaImage,/image,/login,/getInfo," +

"/logout,/getRouters,/test,/websocket,/common/download/resource,/patfile," +

"/wms/pdf,/wms/report/listDeliveryToday,/wms/report,/cs/help_doc/getDocById,/lab/re_info/listAll,/drmes,/loginByCardNo,/lab/areas/list,/wxmp";

/**

* 匿名标识(针对不同模块统一开放的匿名请求,提高MATCH_STR变量可读性)

*/

public static final String ANONY_INDEX = "/anony/";

public TokenGatewayFilterFactory() {

super(FilterConfig.class);

}

@Override

public List<String> shortcutFieldOrder() {

return Arrays.asList(ENABLE_KEY, EXCLUDE_KEY);

}

@Override

public GatewayFilter apply(FilterConfig config) {

return (exchange, chain) -> {

if (!config.isEnable()) {

return chain.filter(exchange);

}

return getVoidMono(exchange, chain);

};

}

public Mono<Void> getVoidMono(ServerWebExchange exchange, GatewayFilterChain chain) {

ServerHttpRequest request = exchange.getRequest();

ServerHttpResponse response = exchange.getResponse();

String[] arr = MATCH_STR.split(",");

String requestUrl = request.getPath().toString();

//匿名标识过滤一遍

boolean flag = requestUrl.contains(ANONY_INDEX);

if (!flag) {

flag = Arrays.stream(arr).anyMatch(requestUrl::contains);

}

if (flag) {

return chain.filter(exchange);

}

/*

* 根据token信息获取用户权限,进行权限校验操作

*/

String token = Optional.ofNullable(request.getHeaders().getFirst("token"))

.orElse("");

if (StringUtils.isBlank(token)) {

DataBuffer data = setErrorInfo(response, "未登录,请重新登录!!!", 401);

return response.writeWith(Mono.just(data));

}

Claims claims = parseToken(token);

if (claims == null) {

DataBuffer data = setErrorInfo(response, "未登录或登录过期哦,请重新登录!!!", 401);

return response.writeWith(Mono.just(data));

}

return chain.filter(exchange);

}

private DataBuffer setErrorInfo(ServerHttpResponse response, String msg, int code) {

//设置headers

HttpHeaders httpHeaders = response.getHeaders();

httpHeaders.add("Content-Type", "application/json; charset=UTF-8");

httpHeaders.add("Cache-Control", "no-store, no-cache, must-revalidate, max-age=0");

//设置body

String body = "{\"code\":" + code + ", \"message\": \"" + msg + "\"}";

return response.bufferFactory().wrap(body.getBytes());

}

/**

* 从令牌中获取数据声明

*

* @param token 令牌

* @return 数据声明

*/

public static Claims parseToken(String token) {

return Jwts.parser().setSigningKey("abcdefghijklmnopqrstuvwxyz").parseClaimsJws(token).getBody();

}

}

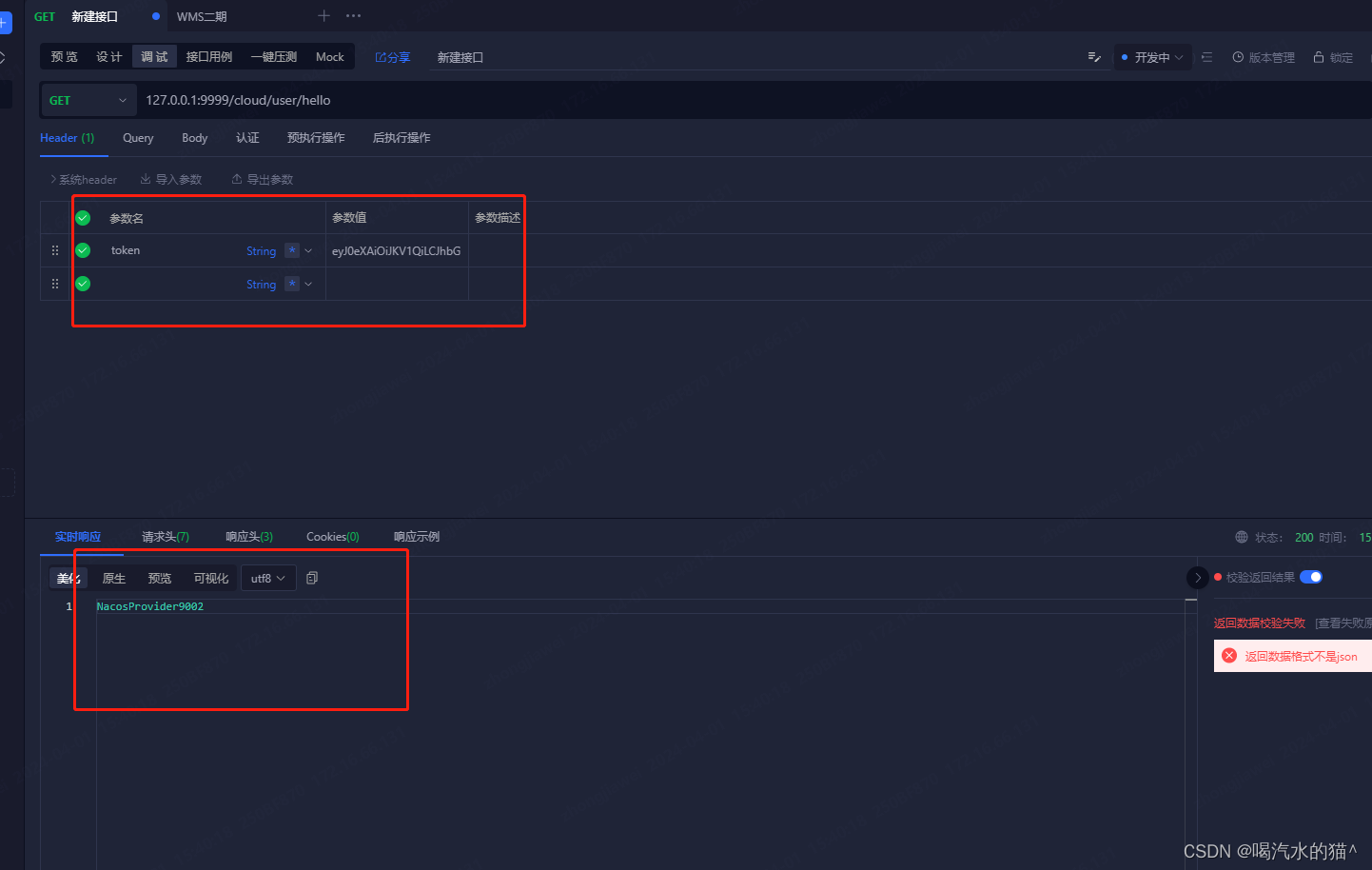

3.5、测试:

不token带参数:

带token:

完毕!