常见的网站攻击方式多种多样,每一种都有其独特的特点和危害。以下是一些常见的网站攻击方式:

跨站脚本攻击(XSS):攻击者通过在目标网站上注入恶意脚本,当用户浏览该网站时,恶意脚本会在用户的浏览器上执行,从而窃取用户的敏感信息或执行其他恶意操作。这种攻击方式利用了网站对用户输入的处理不当,导致攻击者能够插入并执行自己的脚本。

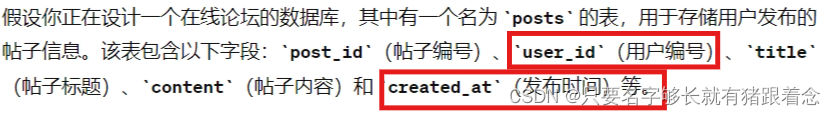

SQL注入攻击:当应用程序的数据库层存在安全漏洞时,攻击者可以通过构造特定的输入来插入或“注入”恶意的SQL代码,从而实现对数据库的非法访问和操作。这可能导致数据泄露、篡改或删除,甚至可能导致网站被挂马或传播恶意软件。

拒绝服务攻击(DoS/DDoS):这种攻击方式通过向目标网站发送大量无效的请求或流量,使服务器过载而无法正常处理合法请求,从而导致网站服务不可用。DDoS攻击通常涉及多个攻击源,使得防御变得更为困难。

钓鱼攻击:攻击者通过伪造与目标网站相似的页面或链接,诱骗用户点击并输入个人信息或执行其他操作。一旦用户上钩,攻击者就可以窃取用户的敏感信息,如用户名、密码或银行账户等。

为了防范这些攻击,IP定位技术发挥了重要的作用。IP定位技术是 https://www.ip66.net/?utm-source=LJ&utm-keyword=?1146 一种通过分析IP地址来确定网络设备的地理位置的技术。在防范网站攻击方面,IP定位技术可以发挥以下作用:

追踪攻击源:通过IP定位技术,可以快速准确地追踪到攻击源的地理位置。一旦确定了攻击源,网络管理员就可以采取相应的措施,如封锁IP地址、断开网络连接等,从而遏制攻击的进一步发展。这对于应对DDoS攻击等分布式攻击方式尤为重要,因为可以快速识别并隔离参与攻击的僵尸电脑。

提升网络安全监控效率:IP定位技术使得网络管理员能够更精确地锁定网络异常行为的位置。通过监控和分析IP地址的活动模式,管理员可以快速发现和处理安全问题,降低网络故障的发生概率,提升网络的整体稳定性。

助力网络安全风险评估:结合IP定位技术,网络管理员可以对风险IP进行画像识别,从而提前预警和防范网络安全风险。例如,根据IP定位结果,将恶意IP地址列入黑名单,阻止其访问网络,以避免潜在的安全威胁。

打击网络犯罪活动:通过IP定位技术,可以追踪到钓鱼网站的服务器位置或恶意软件的来源,从而协助执法部门采取相应的法律措施打击这些犯罪行为,保护用户的个人信息和财产安全。

总的来说,IP定位技术在防范网站攻击方面发挥着重要的作用。然而,需要注意的是,IP定位技术并非万能的,它需要结合其他网络安全措施和技术手段来共同提升网络安全水平。同时,网络管理员和用户也需要保持警惕,加强安全意识和防护措施,共同构建一个安全、稳定的网络环境。

由于篇幅限制,上述内容仅是对常见网站攻击方式和IP定位技术防范作用的简要介绍。在实际应用中,这些攻击方式和防范措施可能会更加复杂和多样。因此,建议读者进一步查阅相关资料或咨询网络安全专家以获取更详细和深入的了解。