本文章仅供学习参考!!!

靶场环境:upload-labs-master/pass-1

客户端检测

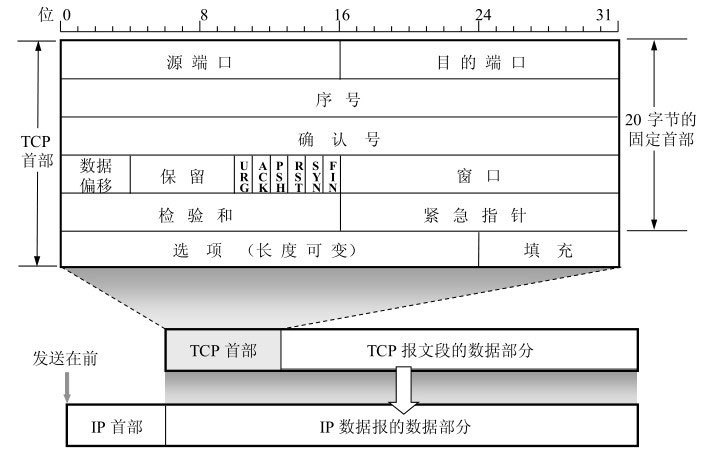

客户端检测一般都是在网页上写一段

javascript

脚本,校验上传文件 的后缀名,有白名单形式也有黑名单形式。

判断方式:在浏览加载文件,点击上传按钮时便弹出对话框,内容如:只允许上传.jpg/.jpeg/.png

后缀名的文件,而此时并没有发送数据包。

绕过技巧

在本地浏览器客户端禁用

JS

:可使用火狐浏览器的

Noscript

插件、浏览器禁用JS

等方式实现。

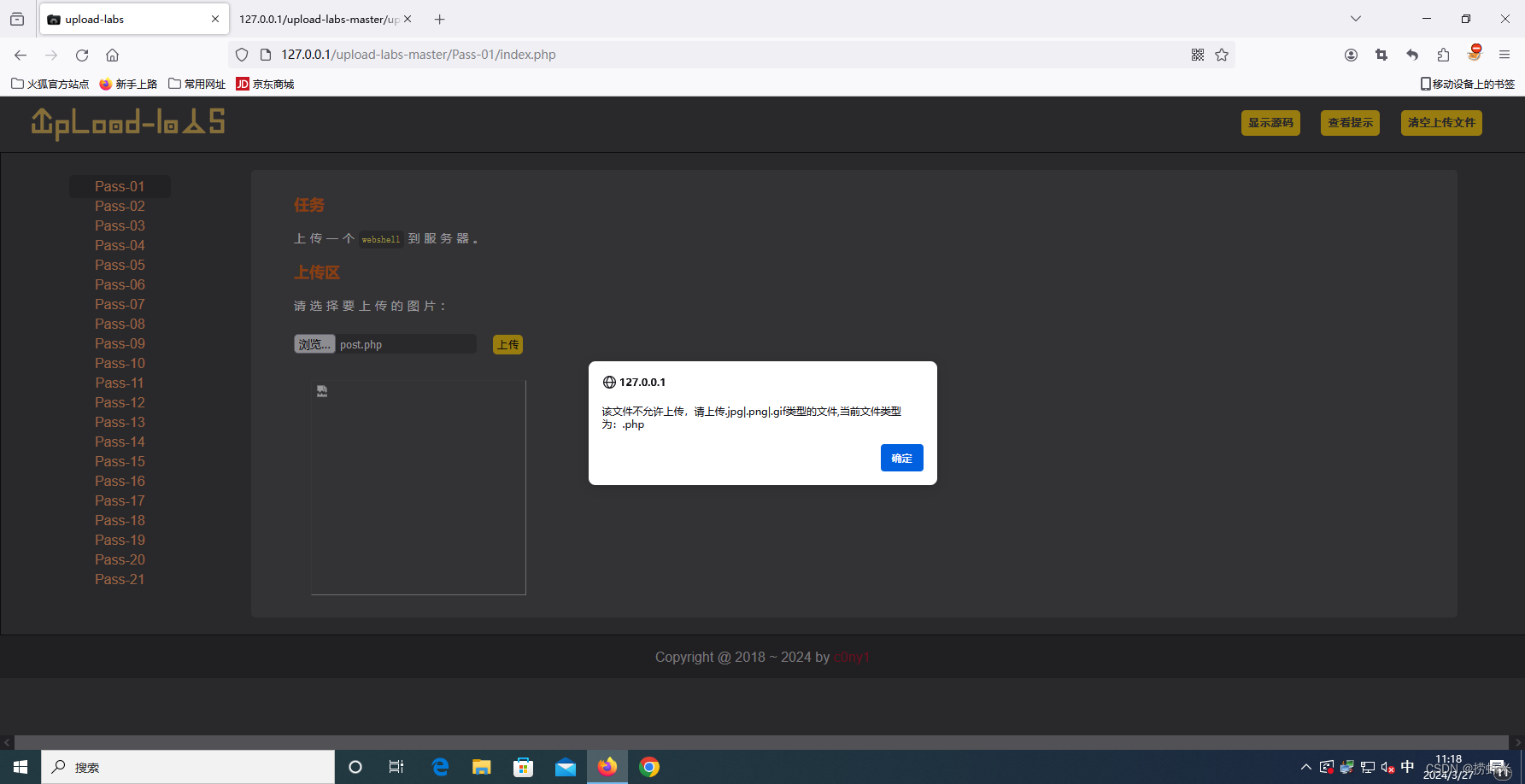

复现过程

法1

上传.php,发现弹框提示,这是因为JavaScript代码中限制了上传文件的类型,那么我们可以禁用掉网页的JavaScript功能,饶过检测上传文件

按f12

勾选禁用JavaScript

再次上传就能上传成功一句话木马了

我们再图像位置右键选择复制录像链接然后使用中国蚁剑。。。等工具既可以进入服务器内部

或者复制链接后在浏览器中打开

提示这个也代表上传成功,我们可以利用此漏洞做其他的操作

可以查看到该网站php的版本,证明成功了

这一次额的前提是客户端检测,他会在前端写一段JavaScript代码。那么我们还可以用另一种方法,直接更改前端页面的源代码。

法2

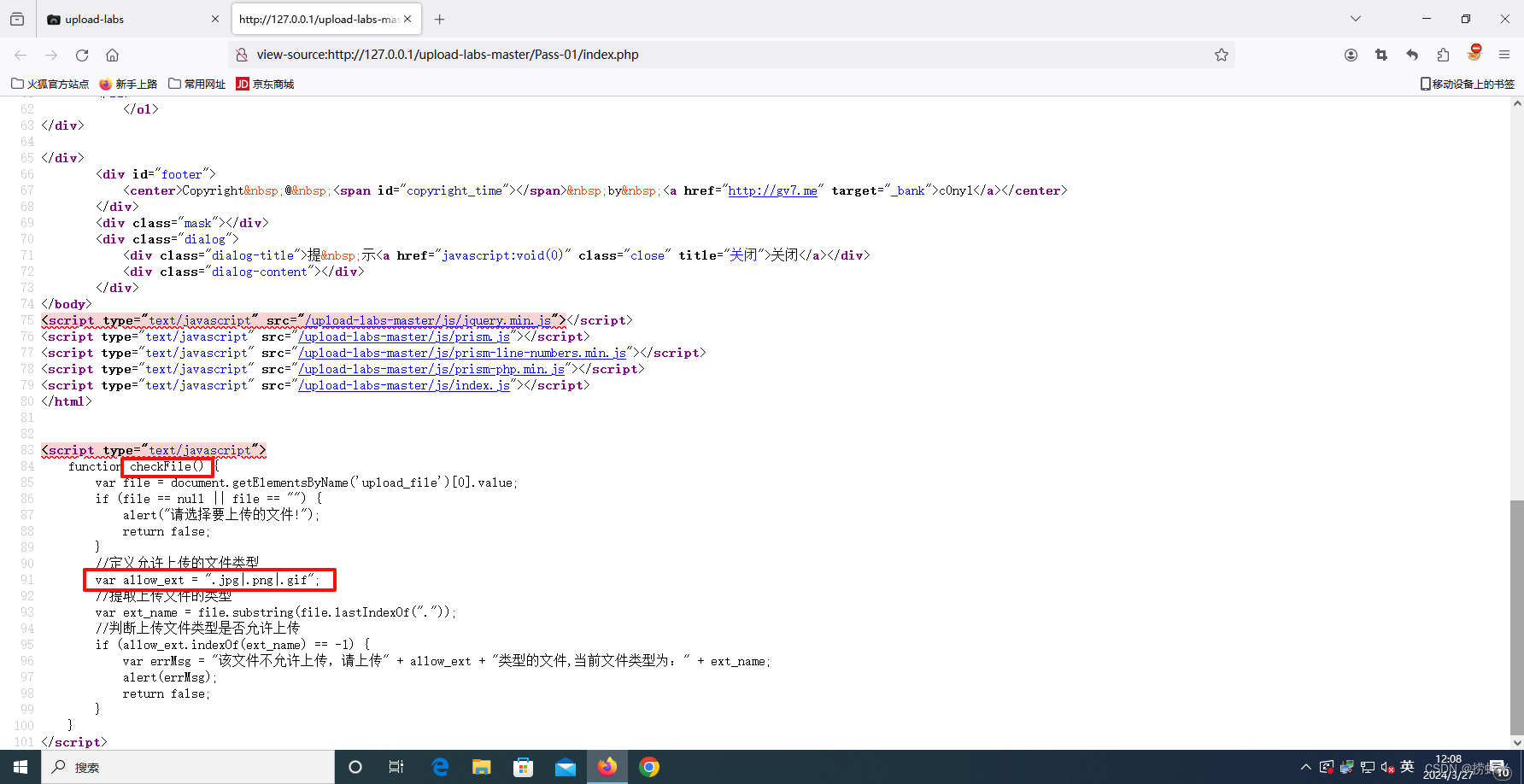

在关卡页面右键点击查看源代码

会发现这么一段JavaScript代码

可以看到,这个函数的名字(这个函数肯定会在上面调用),这里定义了可上传的文件类型

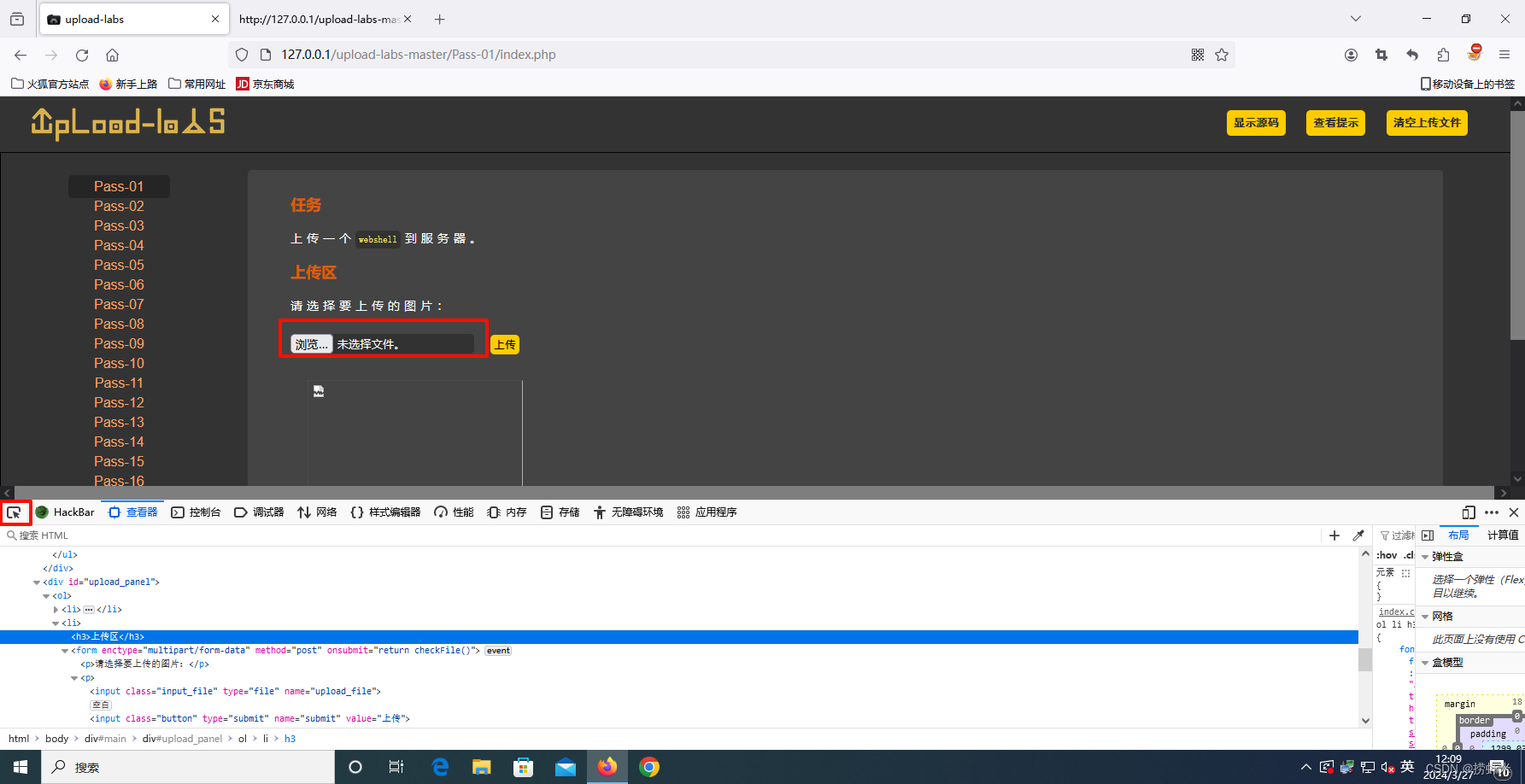

返回关卡页面

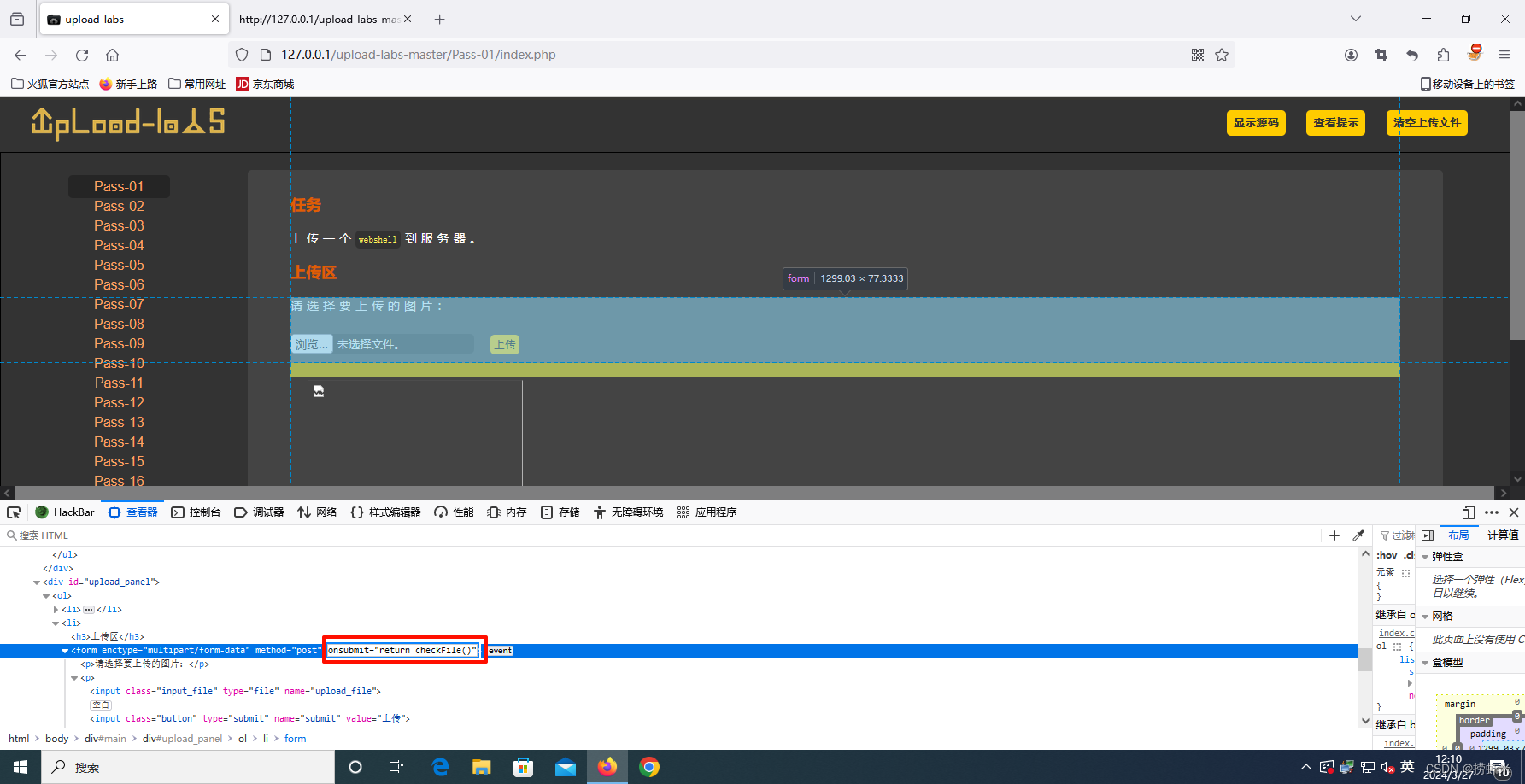

按f12选中这个位置,然后查看底部源代码,可以发现刚刚的函数名

这个的作用就是控制上传文件的类型,我们可以直接把这个属性删掉

然后再上传我们的木马,就能上传成功,这能用一次,上传后还想上传那么就还要在更改一次。

![P8764 [蓝桥杯 2021 国 BC] 二进制问题](https://img-blog.csdnimg.cn/direct/c0a609a0145b4f1f85c986fc133437b0.png)