参考本篇->OllyDbg笔记-对标志寄存器中ZF的理解(逆向方面)_零标志位zf怎么判断-CSDN博客

不想看也没关系,蒟蒻博主概述一下,总之,在机器执行汇编指令时,标志(flag)寄存器中的一个zf (Zero Flag) 零标志位用来存放指令判断,他的值将决定程序的分支走向,比方说zf=1如果走if逻辑,那么zf=0就走else逻辑了

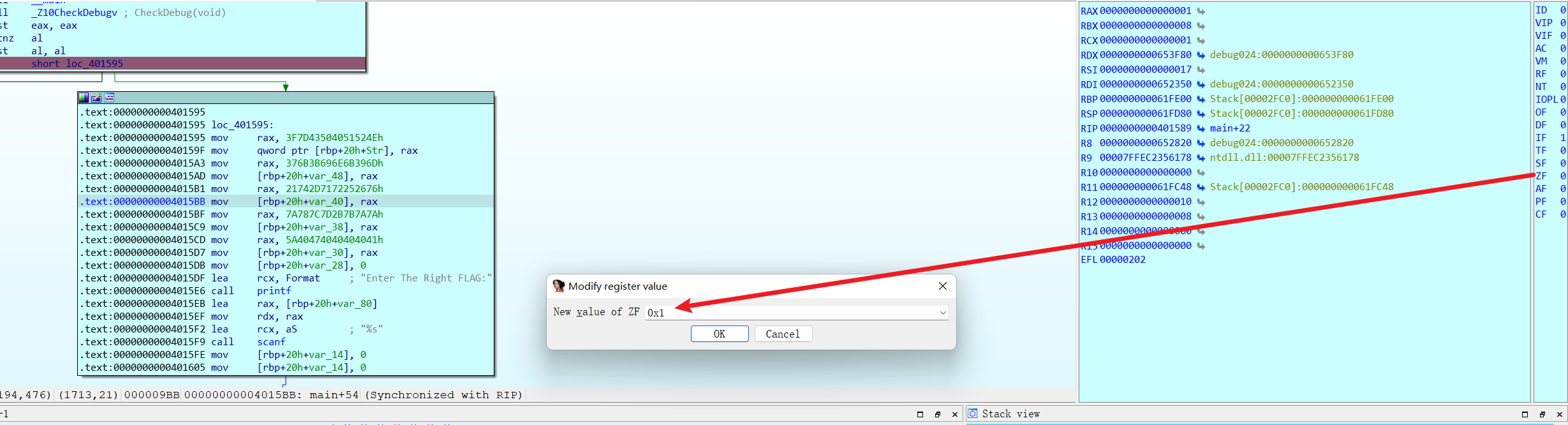

因此在逆向分析过程中,如果程序设有比较简单的反调试函数,可以利用这一点进行绕过,做法就是在反调试函数处打断点,然后修改此刻的zf值为相反逻辑值,下面举个实例:

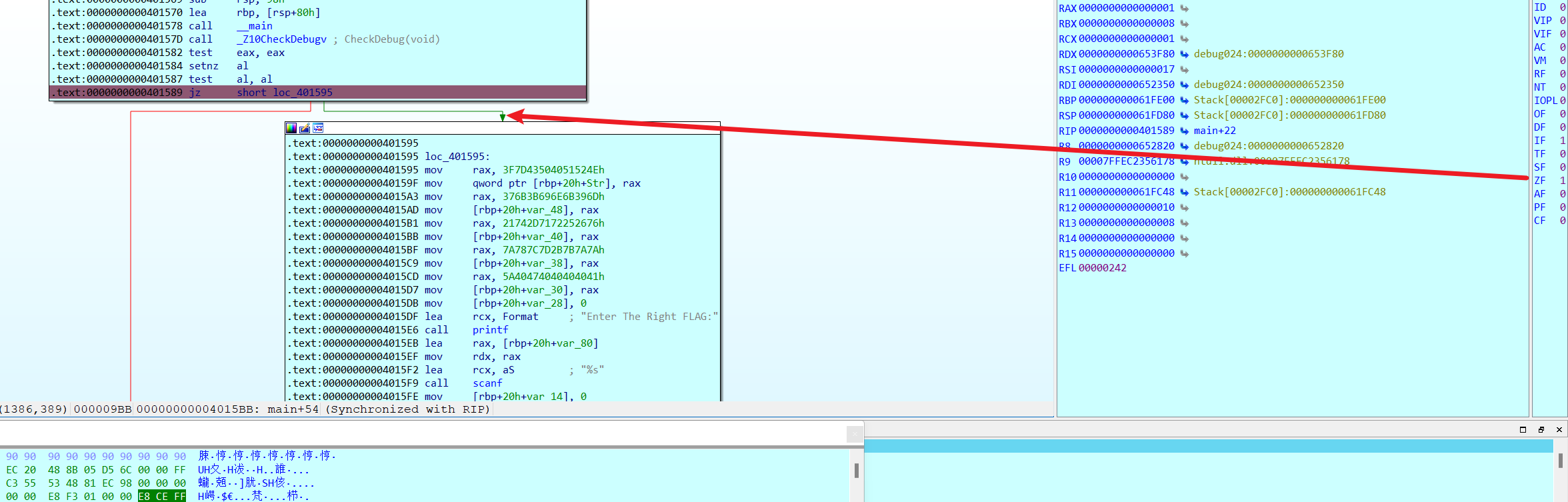

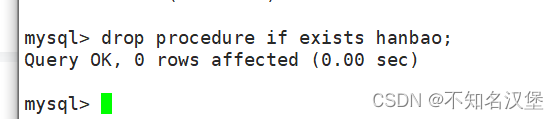

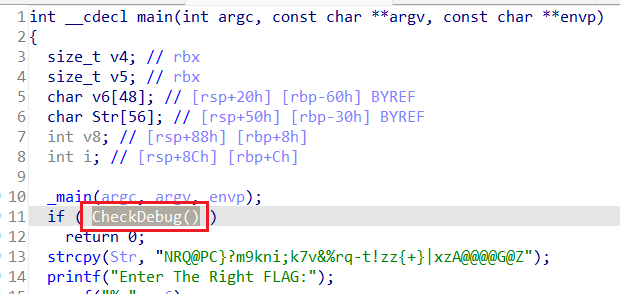

在这个程序的第11行代码处存在一个反调试函数,我们需要绕过它

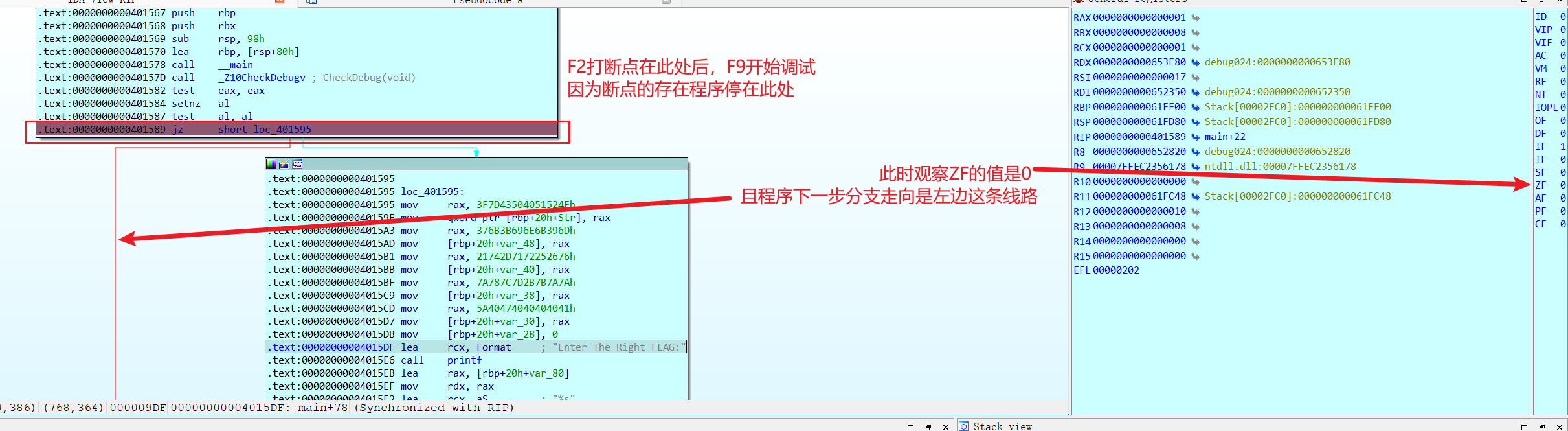

按TAB键查看汇编代码(如果ida不是下图这种流程图的形式,按空格键切换即可),这里可以看到反调试函数的具体逻辑,其中有一个jz指令,可以参考本篇->jmp、JE、JZ、JNE、JNT指令_je指令-CSDN博客

不想看还是没关系(哈哈),概述下来就是JZ命令通过ZF标志位判断是否跳转,当执行到JZ指令时,如果ZF=1则跳转,如果ZF=0,不跳转,反正无非就是一个if...else的逻辑

既然ZF=0时程序下一步往左边的线路走,那直接手动把ZF的值改成1

将ZF的值改为1后会发现,程序下一步的逻辑就变成往右边的线路走了(此处绿色的支线在不停跳动,静态截图没办法展现,反正肉眼是能很清楚看见的!),到此也就实现了绕过反调试的目的!