【网安】DDoS攻击:方法、影响与防御策略

- 写在最前面

- 1.DDoS(分布式拒绝服务)攻击

- 2. Web 漏洞利用

- 3. CC(凭证破解)攻击

- 4.恶意爬虫

前些天发现了一个人工智能学习网站,内容深入浅出、易于理解。如果对人工智能感兴趣,不妨点击查看。

写在最前面

DDoS / Web漏洞 / CC攻击 / 恶意爬虫

DDoS / Web vulnerabilities / CC attacks / malicious crawlers

分布式拒绝服务(DDoS)、Web漏洞利用、凭据破解(CC)攻击和恶意爬虫

概述每种类型的攻击,强调理解、预防和检测而不是利用。

1.DDoS(分布式拒绝服务)攻击

概述:DDoS 攻击旨在通过大量互联网流量压垮目标或其周围基础设施,从而破坏目标服务器、服务或网络的正常流量。

预防和检测:

- 预防:使用 DDoS 防护服务、增加带宽并在网络中实施冗余。

- 检测:监控异常流量,设置异常活动警报,并使用可实时分析流量模式的 DDoS 缓解工具。

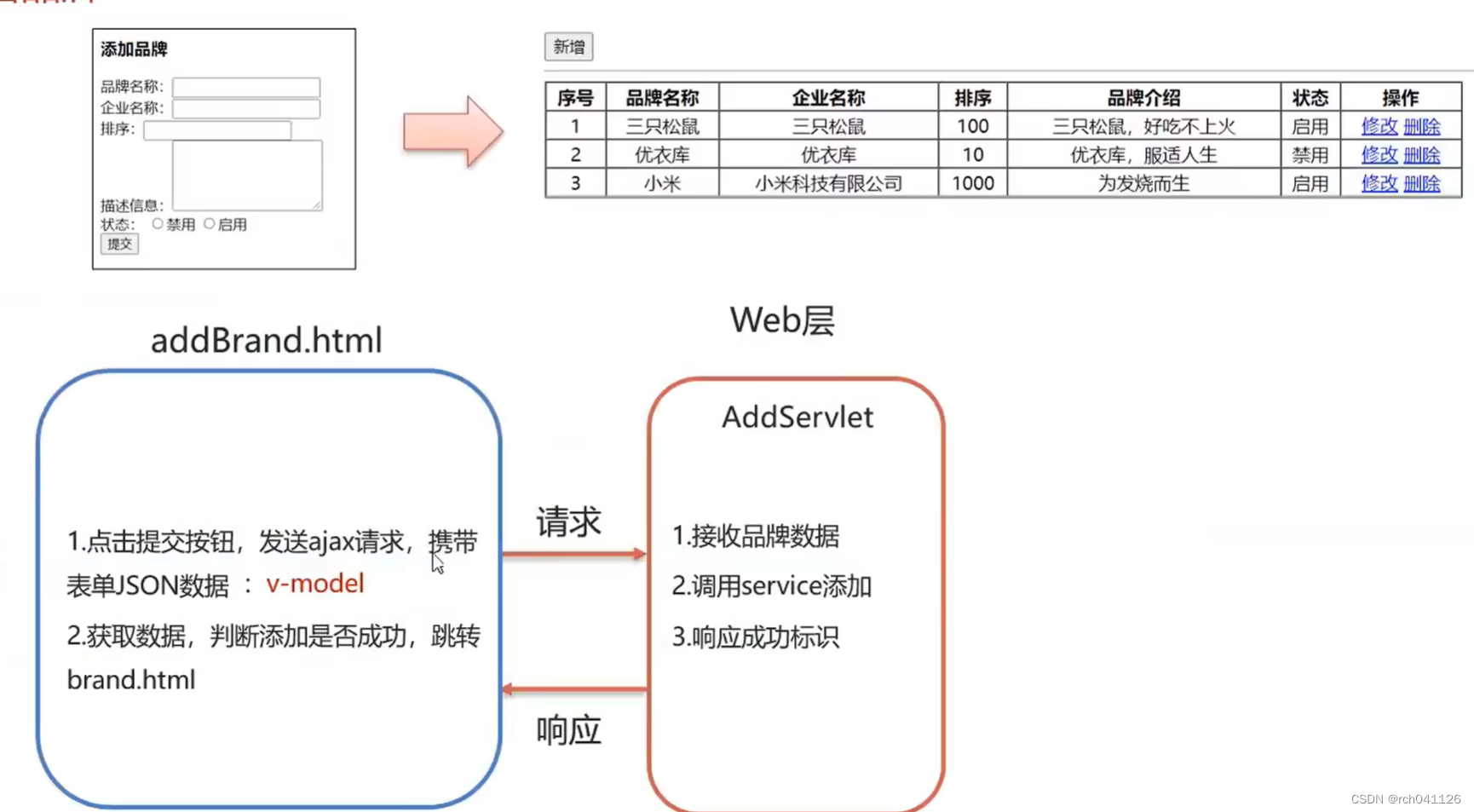

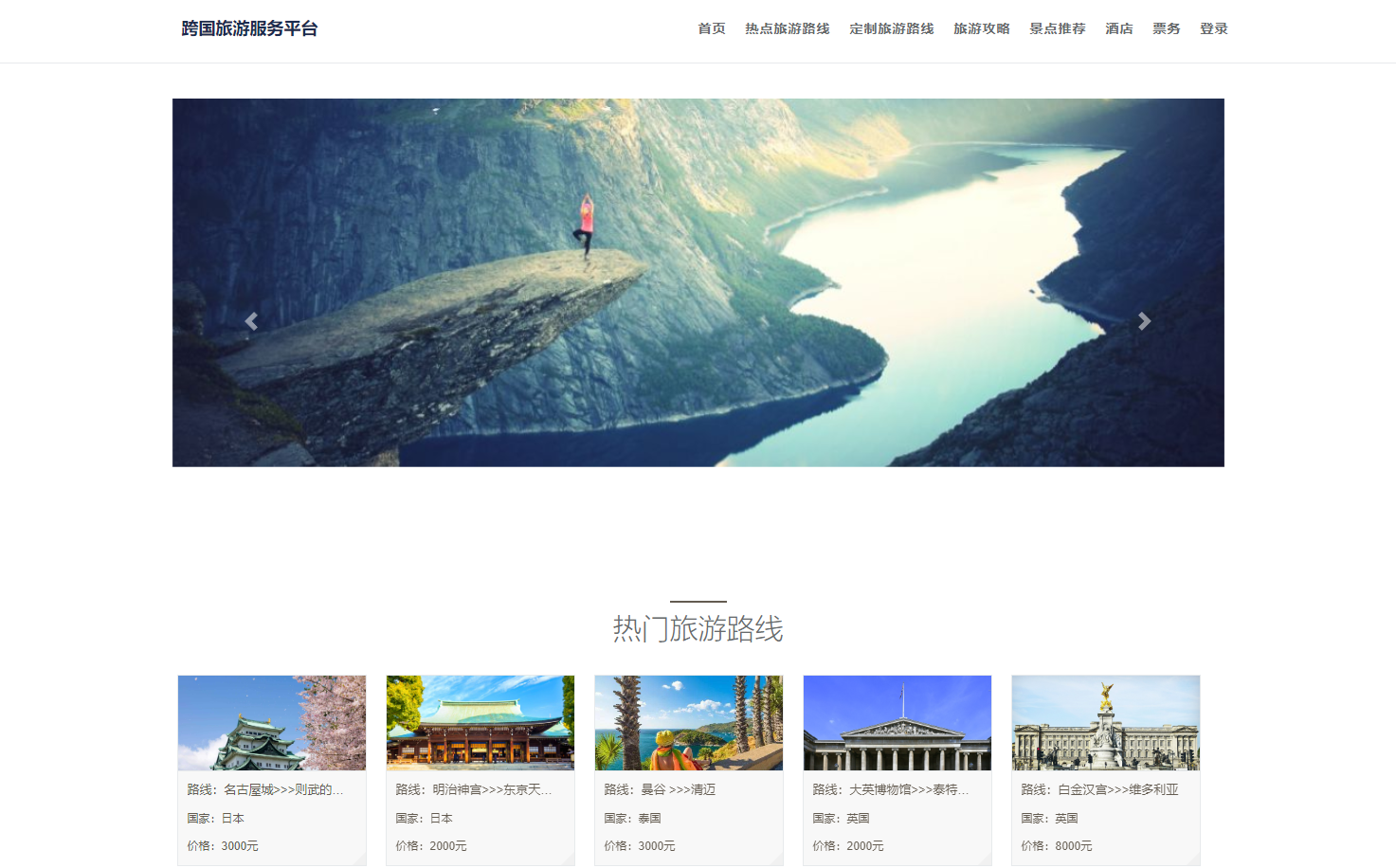

2. Web 漏洞利用

概述:攻击者利用 SQL 注入、跨站脚本 (XSS) 和跨站请求伪造 (CSRF) 等 Web 漏洞来获取未经授权的访问或对 Web 应用程序执行未经授权的操作。

预防和检测:

- 预防:实施安全编码实践,使用 Web 应用程序防火墙 (WAF),并定期进行安全评估和渗透测试。

- 检测:使用安全扫描仪和漏洞评估工具来及时识别和缓解已知漏洞。

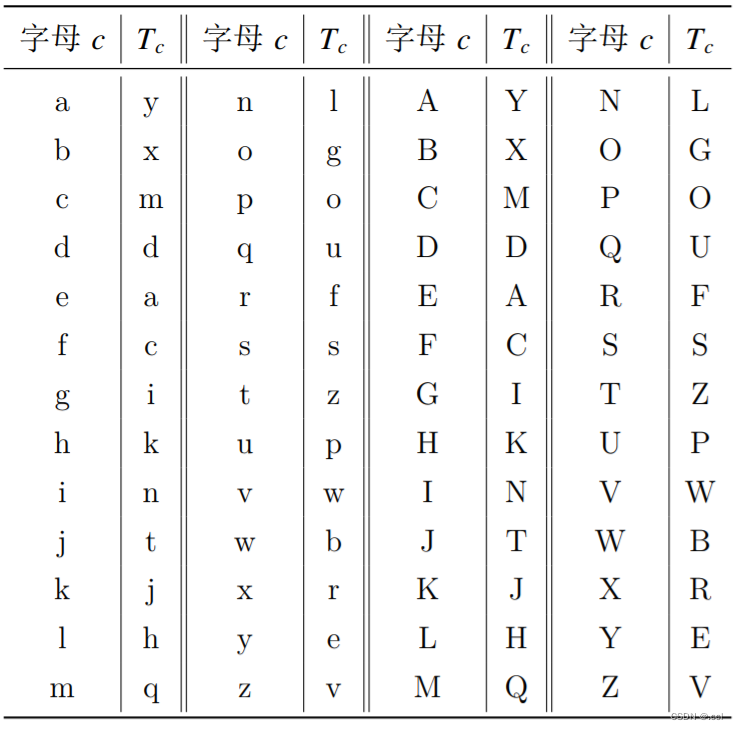

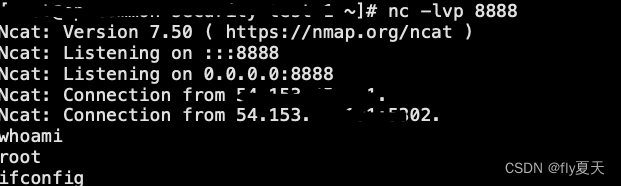

3. CC(凭证破解)攻击

概述:凭据破解涉及尝试猜测或解密用户的密码。 这种攻击可以通过暴力(猜测所有可能的组合)、字典攻击(使用预先安排的常用密码列表)或网络钓鱼来进行。

预防和检测:

- 预防:实施强密码策略,使用多重身份验证 (MFA),并教育用户有关网络钓鱼和安全最佳实践的知识。

- 检测:监视登录尝试是否存在表明暴力攻击的模式(例如高失败率),并针对可疑活动设置警报。

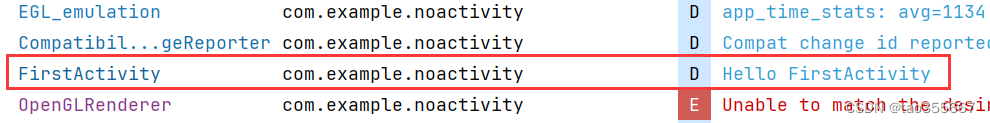

4.恶意爬虫

概述:恶意爬虫是自动脚本或程序,它们系统地浏览网络以在未经许可的情况下提取信息,通常用于发送垃圾邮件、窃取数据或侦察进一步的攻击。

预防和检测:

- 预防:实施验证码,使用robots.txt来控制爬虫访问,并采用速率限制来防止来自单一来源的过多请求。

- 检测:分析日志中是否存在异常访问模式,并阻止或质疑表现出类似机器人行为的 IP 地址。

对于管理或开发在线服务的任何人来说,关注安全最佳实践、随时了解最新威胁并实施强大的安全措施是减轻与这些攻击相关的风险的关键步骤。