中华人民共和国网络安全法

第二十七条

任何个人和组织不得从事非法侵入他人网络、干扰他人网络正常功能、窃取网络数据等危害网络安全的活动:不得提供专门用于从事侵入网络、干扰网络正常功能及防护措施、窃取网络数据等危害网络安全活动的程序、工具,明知他人从事危害网络安全的活动的,不得为其提供技术支持、广告推广、支付结算等帮助。

声明:本文章所分享内容仅用于网安爱好者之间的技术讨论,禁止用于违法途径,所有渗透都需获取授权!否则需自行承担,本文章及原作者不承担相应的后果。

一、渗透测试目的

通过渗透测试的方式,模拟黑客的攻击思路与技术手段,达到从攻击者角度,发现平台存在的安全隐患;深度挖掘渗透测试范围内应用系统各个层面(应用层、网络层、系统层)的安全漏洞;检验当前安全控制措施的有效性,针对发现的安全风险及时进行整改,增强系统自身防御能力,提升安全保障体系的整体健壮性。渗透测试作为独立的安全技术服务,其主要目的就在于验证平台系统的技术安全性,通过渗透测试,可在技术层面定性的分析系统的安全性。

二、 渗透测试参考标准

三、 渗透测试流程

总体分为7大部分,分别为前期交互、信息收集、威胁建模、漏洞扫描、渗透攻击、后渗透测试、形成报告。本文主要针对信息收集、渗透攻击两块进行讲解,这也是渗透测试中最为核心的两大块。

总流程如图所示:

图1 渗透测试总流程

(一)信息收集

1.信息搜集与分析

根据平台委托范围和时间,对目标系统进行信息搜集与分析,信息搜集是每一步渗透攻击的前提,通过信息搜集可以有针对性地制定模拟攻击测试计划,提高模拟攻击的成功率,同时可以有效的降低攻击测试对系统正常运行造成的不利影响。

信息搜集的目标是得到主机存活情况、DNS名、IP地址、网络链路,网络拓扑信息、操作系统指纹、应用类型、账号情况、系统配置等有价值的信息,为更深层次的渗透测试提供资料。同时通过对目标地址进行漏洞扫描,鉴定其操作系统,确定其所开放的TCP/UDP端口及服务的数量和类型,这是所有渗透测试的基础。

通过对某某网络信息收集分析,可以相应地、有针对性地制定模拟黑客入侵攻击的计划,以提高入侵的成功率、减小暴露或被发现的几率。信息收集的方法包括主机网络扫描、操作类型判别、应用判别、账号扫描、配置判别等等。主要方式有两种,主动和被动。

2.收集什么信息

• Whois

• 域名信息收集

• 端口探测

• 旁站、C段

• 目录扫描、敏感信息泄露

• 指纹识别、架构探测

2.1 Whois

Whois是用来查询互联网中域名的IP以及所有者等信息的传输协议。可以获取关键注册人的信息,包括注册商、所有者、邮箱、联系电话、域名状态、域名注册时间、域名到期时间、DNS服务器等。

常用工具:

国外的 who.is:https://who.is/

站长之家:http://whois.chinaz.com/

爱站:https://whois.aizhan.com/

微步:https://x.threatbook.cn/

全球 WHOIS 查询:https://www.whois365.com/cn/

VirusTotal:https://www.virustotal.com/gui/home/upload

阿里云:https://whois.aliyun.com/

2.2 域名信息收集

子域名可以扩大攻击的范围,同一个域名下的二级域名都属于相同资产,一般而言都有 一定的联系。收集子域名可以发现更多渗透测试范围内的域名/子域名,来增加发现漏洞的机率。

常用工具:

高并发的DNS暴力枚举工具:subDomainsBrute

子域名挖掘机:layer.exe

敏感信息扫描:GitPrey

在线平台:

潮汐指纹:http://finger.tidesec.com/

ip反查域名:https://dns.aizhan.com/

域名工具:https://reverseip.domaintools.com/

微步社区:https://x.threatbook.cn/

站长工具:http://tool.chinaz.com/subdomain/

Ps:进阶利用

email:邮箱命名规则、公司是否具有邮箱默认密码(这个可以采取社工

员工号:很多oa、um、sso系统都是采用员工号登录,知道员工号的规则尝试进行撞库

商家信息:如果是一些具有商家系统的,能收集到一些商家账户

敏感目录:网站后台目录/一些登录地址/一些接口目录

敏感文件:比如数据库配置文件、网站源码啊、数据库备份文件等

2.3端口探测

端口是服务器和客户端交互的接口,一个端口对应一个不同的 WEB 网站。

常用工具:

Namp:准确性高,较慢。

Masscan:快但准确性较低,只能扫描 IP 或者 IP 段,无法指定域名目标。

Zmap:快速扫描大量网络地址,但只能针对单端口。

在线工具:

站长之家:https://tool.chinaz.com/port

PostJson:http://coolaf.com/tool/port

Ps:

如果目标非常的大,建议先使用 zmap、masscan 等快速扫描工具,确定端口开放,然 后再使用 namp 等细扫。

常见服务器端口漏洞:

2.4 旁站、C 段

旁站其实就是同 IP 的站点,一定和目标站点在同一个内网或者是同一台服务器。

C段是和目标服务器ip处在同一个C段的其它服务器,可能是同一个内网,同一个公司。

常用工具:

K8

御剑

北极熊扫描器

Nmap

在线平台:

必应:http://cn.bing.com/search?q=ip:*.*.*.*

Google:site:*.*.*.*

站长工具:http://stool.chinaz.com/same

Web 扫描:https://www.webscan.cc/

2.5 目录扫描、敏感信息泄露

由于发布网站时,服务器配置问题,导致目录浏览器能打开,从而引起信息泄露。主要 扫出网站的管理员入口。一些敏感文件(.mdb,.excel,.word,.zip,.rar),压缩包源码、编辑器目 录、废弃页面和其他站点等等。

常用工具:

御剑

DirBrute

Dirsearch

dirb

wwwscan

AWVS

Burpsuite

BBscan

GSIL

在线平台:

Google:https://www.google.cn/

必应:https://cn.bing.com/?publ=DBING

百度:https://www.baidu.com/

360 搜索:https://www.so.com/

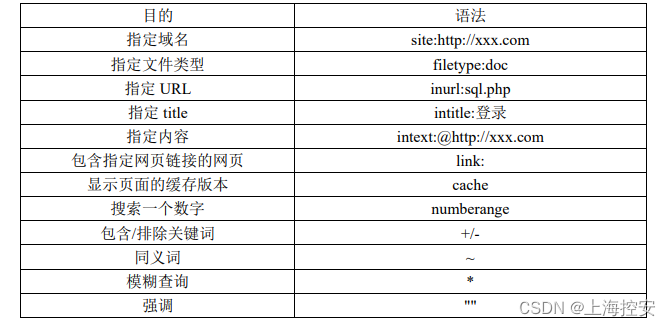

常用语法规则:

Ps:网络测绘工具

ZoomEy:https://www.zoomeye.org/,偏向 web 应用层面的搜索。

FoFa:https://fofa.info/,偏向资产搜索。

Dnsdb:https://www.dnsdb.io/zh-cn/,针对 dbs 解析。

Shodan:https://www.shodan.io/,偏向网络设备以及服务器的搜索。

Censys:https://censys.io/,与 shodan 类似。

2.6 指纹识别、架构探测

识别 CMS,寻找通杀漏洞,快速渗透目标。需要关注:操作系统,中间件,脚本语言, 数据库,服务器,web 容器等等。

常用工具:

御剑

Webrobot

wappalyzer 火狐插件

F12 查看数据包响应头

在线工具:

在线指纹识别:http://whatweb.bugscaner.com/look/

潮汐指纹:http://finger.tidesec.com/

微步社区:https://x.threatbook.com/

云悉:http://www.yunsee.cn/

欲知渗透攻击篇如何,且听下回分解!

声明:本文章所分享内容仅用于网安爱好者之间的技术讨论,禁止用于违法途径,所有渗透都需获取授权!否则需自行承担,本文章及原作者不承担相应的后果。

![[JavaEE初阶] 内存可见性问题----volatile与wait(),notify()的使用](https://img-blog.csdnimg.cn/714d9eadbc81456ead61a3220ef9e956.png)