安防视频监控/视频集中存储/云存储/磁盘阵列EasyCVR平台可拓展性强、视频能力灵活、部署轻快,可支持的主流标准协议有国标GB28181、RTSP/Onvif、RTMP等,以及支持厂家私有协议与SDK接入,包括海康Ehome、海大宇等设备的SDK等。平台既具备传统安防视频监控的能力,也具备接入AI智能分析的能力,应用场景十分广泛。

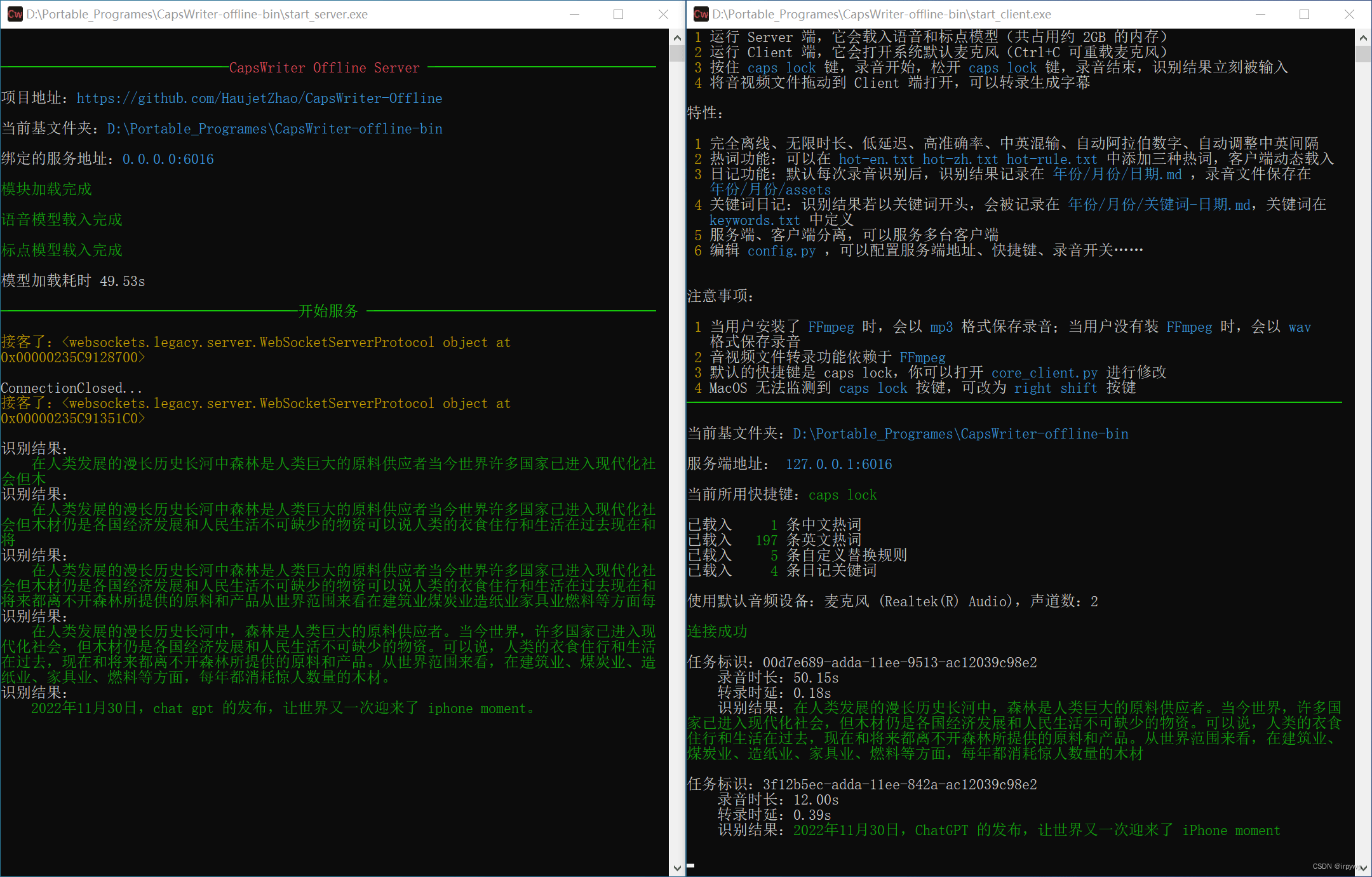

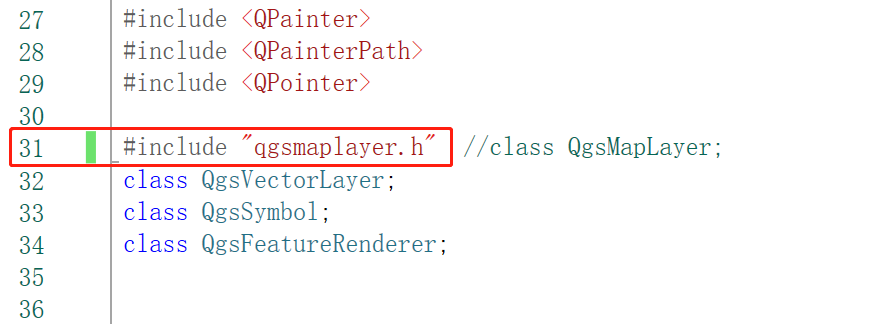

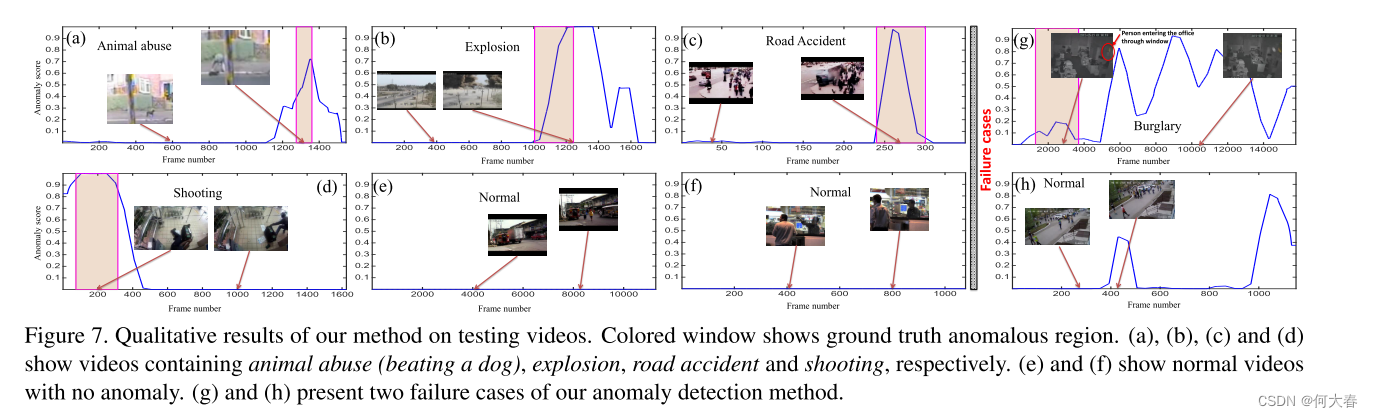

有用户反馈,在现场部署安防监控视频汇聚平台EasyCVR,将海康设备通过Ehome协议接入后,平台显示设备在线但是视频却无法播放,如下图:

根据用户的反馈,我们立即进行了排查。

1)平台上其他协议接入的设备均播放正常,表明EasyCVR服务是正常的;

2)平台部署在公网,经排查,公网8003端口出入方向都已开放;

3)进一步排查发现端口8003端口被占用,因此视频无法播放;

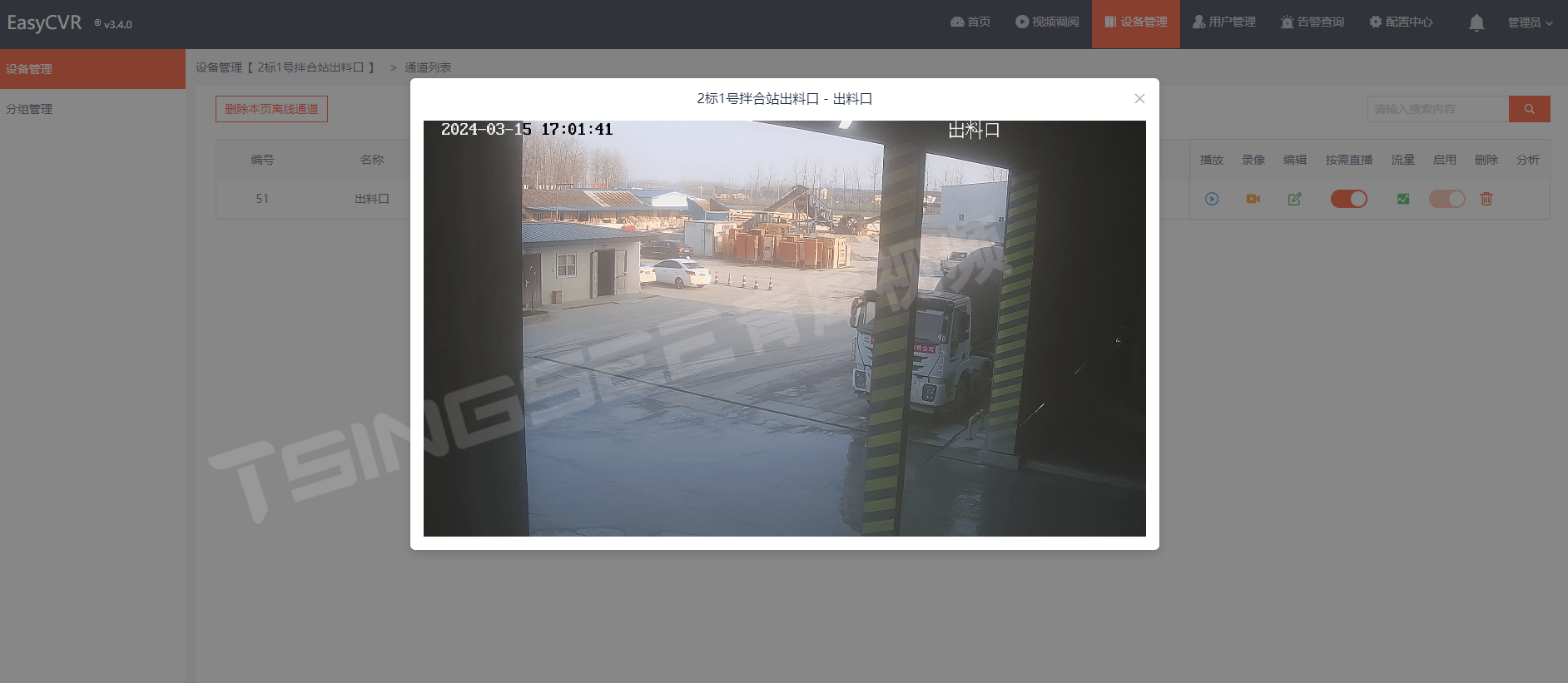

4)修改8003端口,随后重启服务,视频已经恢复了正常播放。

智慧安防监控EasyCVR视频管理平台能在复杂的网络环境中,将前端设备统一集中接入。EasyCVR平台可提供实时远程视频监控、视频录像、录像回放与存储、告警、语音对讲、云台控制、平台级联、磁盘阵列存储、视频集中存储、云存储等丰富的视频能力。在视频播放上,国标GB28181协议EasyCVR安防平台能同时播放多路视频流,视频画面1、4、9、16个可选,支持视频轮播。感兴趣的用户可以前往演示平台进行体验或部署测试。