常见的十大网络安全攻击类型

网络攻击是一种针对我们日常使用的计算机或信息系统的行为,其目的是篡改、破坏我们的数据,甚至直接窃取,或者利用我们的网络进行不法行为。你可能已经注意到,随着我们生活中越来越多的业务进行数字化,网络攻击的事件也在不断增加。

网络攻击的种类繁多,是不是让你感到有些困惑?不用担心,接下来小德将为你揭晓10大最常见的网络攻击类型。这样一来,你就能更深入地理解它们,也能更有效地防备这些网络攻击。

一、钓鱼攻击

钓鱼攻击往往通过伪装成可信任的实体来欺骗用户,比如伪装成银行或知名机构的欺诈邮件,大量诱导用户泄露敏感信息。又或者假冒受信任的品牌,如网络银行、在线零售商及信用卡公司,发送带有恶意链接的邮件,引诱用户下载病毒或泄露私人信息。

例如,用户可能会收到一封表面上看似银行发出的电子邮件,该邮件要求用户点击某个链接并输入账户详细信息。然而,此链接实际上可能导向一个伪装网站,由此攻击者有可能窃取用户的个人信息。

多数情况下,用户无法察觉已遭攻击,这使得攻击者能在无人察觉的情况下获取更多信息,这也是为什么钓鱼攻击的危害性如此大。

所以在阅读电子邮件和点击链接时,须谨慎查看邮件标题,仔细审查“回复”和“返回路径”的参数,避免点击任何可疑内容,同时不在网络上公开身份证明资料,如手机号码、身份证号和银行卡号码等。

鲸鱼网络钓鱼攻击

这种攻击被命名为"鲸鱼网络钓鱼",原因在于其主要目标是组织中的"大鱼",如高层管理人员或其他关键决策者。这些人员通常掌握着企业的关键信息,并且在面临信息泄露的威胁时,更可能愿意支付赎金。

为了抵御鲸鱼网络钓鱼攻击,采取的预防措施与常规网络防御策略相同,且更需细致。这包括仔细审查收到的每一封电子邮件,特别是邮件中的附件和链接,同时也需警惕任何可疑的网站目的地或链接参数。

鱼叉式网络钓鱼攻击

鱼叉式网络钓鱼的恐怖程度比起上面两个,有过之而无不及。它的主要特点是针对性强和高度定制化。在这种攻击中,攻击者会花费大量时间研究预定目标,以制定出与目标紧密相关的诱骗策略。这种攻击通常采用电子邮件作为主要的欺诈手段。

攻击者会伪造电子邮件的“发件人”,使其看起来像是目标的熟人、亲友或商业伙伴,增加其信任度,从而使受害者在毫无防备的情况下落入陷阱。这种高度精细的定制和伪装,使得鱼叉式网络钓鱼攻击在很大程度上难以被识别和防范。

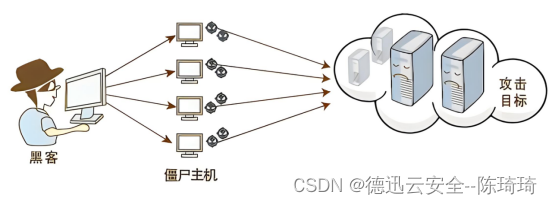

二、拒绝服务攻击(DoS)和分布式拒绝服务攻击(DDoS)

DoS是Denial of Service的缩写,意为拒绝服务。这种攻击通常是一对一的,它通过生成和发送大量无效数据,引起目标主机网络的拥堵,耗尽其服务资源,使得目标主机无法正常与外界通信。

相比之下,DDoS,全称Distributed Denial of Service,也就是分布式拒绝服务攻击,是一种更复杂的攻击形式。在这种攻击中,攻击者可以伪造IP地址,间接地增加攻击流量。通过伪造源IP地址,受害者会误认为有大量主机正在与其通信。此外,黑客会利用IP协议的漏洞,对一个或多个目标进行攻击,消耗网络带宽和系统资源,从而使合法用户无法获得正常服务。

DoS和DDoS攻击在网络安全领域中与其他类型的攻击有显著区别。不同于其他攻击试图获取或增强系统访问权限,DoS和DDoS攻击的主要目标是削弱或中断目标服务的可用性。此外,DoS攻击可能为其他类型的网络攻击创造机会,因为在遭受DoS或DDoS攻击后,系统可能会处于离线或脆弱状态,从而容易受到其他形式的攻击。

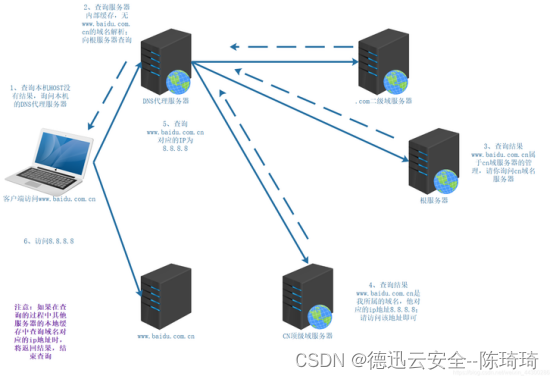

三、DNS欺骗

DNS欺骗,也称为DNS缓存投毒。攻击者通过伪造域名服务器,将用户的DNS查询请求导向自身的IP地址,从而引导用户访问攻击者的网站。这种攻击并未直接侵入目标网站,而是借由篡改DNS记录,冒充目标网站以误导用户。这种欺诈行为利用了DNS解析过程中的安全漏洞,通过修改DNS服务器上的缓存数据,达到欺诈的目的。

黑客通过DNS欺骗,篡改DNS记录并将流量引导至伪造或欺诈网站。在这些网站上,受害者可能在不自知的情况下泄露敏感信息。此外,黑客还可能创建包含贬损或煽动性内容的低质网站,以诽谤竞争对手。

DNS欺骗攻击的防御难度较大,原因在于其被动性。在大部分定向攻击中,用户往往无法察觉自己已经将网络银行账户信息输入到错误的网址,直到接到银行通知购买了高价商品,用户才会意识到问题的存在。

为避免DNS攻击,建议采取以下措施:使用最新版本的DNS服务器软件并及时安装安全补丁;关闭DNS服务器的递归查询功能。因为递归查询,无论是DNS服务器利用缓存记录回答查询请求,还是通过查询其他服务器获取信息并返回给客户机,都很容易被用来进行DNS欺骗。

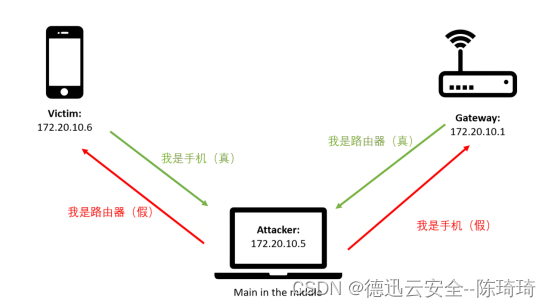

四、MIMT攻击

MIMT攻击,又叫中间人攻击。攻击者通过此漏洞在通信双方之间进行监听或篡改数据。在这种攻击模式下,双方可能误认为通信是安全的,但实际上,攻击者已经在信息传输过程中对其进行了非法访问或修改。这通常通过ARP欺诈或DNS欺诈等手段实现。例如,攻击者可能会截取用户与银行网站的通信,窃取用户的登录信息,并修改交易细节。

为抵御MITM攻击,可通过在接入点处实施强力加密,或采用虚拟专用网络(VPN)进行保护。

五、SQL注入

SQL注入攻击是一种典型的数据库安全威胁,涉及将外部参数嵌入SQL语句中,可能导致服务器执行恶意SQL指令,引发数据泄露、数据库删除、网页篡改等严重问题。这种攻击可根据变量类型划分为数字型和字符型,根据HTTP提交方式划分为GET注入、POST注入和Cookie注入,以及根据注入手段划分为报错注入、盲注(包括布尔盲注和时间盲注)和堆叠注入等。这些攻击手段的复杂性和多样性,使得数据库安全防护面临巨大挑战,亟需采取有效的预防和应对措施。

成功的SQL注入攻击会导致敏感数据泄漏,或者对关键数据进行篡改或删除,甚至允许攻击者执行如关闭数据库等的管理级操作,进一步破坏数据库的运行。

预防SQL注入攻击的有效策略是实施最小权限模型,只授予必要的数据库访问权限给必须的人员。这种策略不仅可以限制潜在攻击者的访问权限,还可以防止员工无意中留下的登录凭据成为攻击的漏洞。这段文字的语言更为简洁且专业,逻辑关系更为清晰,且增加了更多的细节说明。

六、零日攻击

零日攻击是针对软件中未公开的漏洞进行的。因为这些漏洞在攻击发生之前未被发现,所以很难防御。例如,2017年,WannaCry勒索软件就利用了Windows系统中的一个零日漏洞,导致全球范围内的大规模破坏。

七、跨站脚本攻击(XSS)

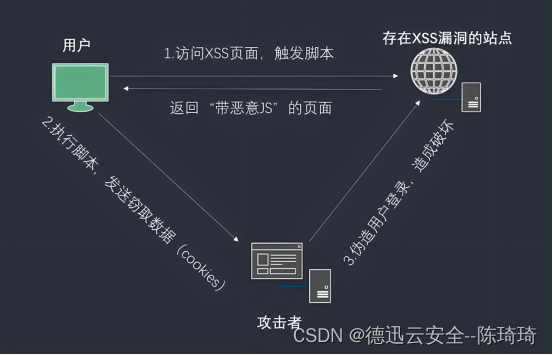

跨站脚本攻击,也被称为XSS攻击,是一种常见的Web安全威胁。这种攻击方式的主要策略是在Web页面中植入恶意的JavaScript脚本。当其他用户访问这个被篡改的页面时,这些脚本会在他们的浏览器中执行,可能会窃取他们的敏感信息,例如密码、信用卡信息等,或进行其他恶意操作,例如篡改用户界面,引导用户进行不安全的行为。

例如,攻击者可能会在社交网站的帖子中植入恶意脚本。如果他们的浏览器缺乏有效的安全防护,当用户浏览这些帖子时,这些恶意脚本就会被执行。攻击者往往会通过使用JavaScript的特性,例如document.cookie,来窃取用户的登录信息。

跨站脚本攻击的成功与否取决于网站的安全防护和用户的安全意识。如果网站未对用户提交内容进行检查,或用户对未知链接不警惕,都可能成为攻击目标。然而,开发者可以通过过滤用户输入和加密敏感信息来提升网站安全性,用户也可以通过更新浏览器、使用安全插件和避免点击未知链接来提高防护能力。

八、社会工程

社会工程并非技术性的攻击,而是利用人的心理和信任来获取敏感信息。例如,通过假装是IT支持人员来骗取用户的密码。例如,攻击者可能会通过电话或电子邮件联系目标,假装是技术支持人员或同事,然后试图说服目标提供他们的登录凭证或其他敏感信息。

九、勒索软件

勒索软件是一种恶意软件,其主要操作方式是通过限制用户访问其数据资产或计算资源,然后以此为威胁索取赎金。这些数据资产可以是文档、邮件、数据库、源代码、图片或压缩文件等。赎金的支付方式通常包括实物货币、比特币或其他虚拟货币。

勒索软件的传播方式与常见的木马类似,主要有以下几种:

- 通过网页木马传播,用户在无意中访问恶意网站时,勒索软件会被浏览器自动下载并在后台悄然运行。

- 与其他恶意软件捆绑发布。

- 通过电子邮件附件传播。

- 利用可移动存储设备进行传播。

对于影响多台计算机的勒索软件,其通常在初始渗透后的几天或几周后才开始启动。这种恶意软件可以通过内部网络或使用USB驱动器,将自启动文件从一台系统传播到另一台系统。当这些恶意软件开始执行加密操作时,所有受感染的系统将同时受到影响。

在某些场景下,勒索软件开发者精心构造代码,以规避传统的反病毒软件的侦测。因此,用户需对访问的网站和点击的链接保持高度警惕。此外,部署防火墙能有效阻挡大部分勒索软件的侵袭。防火墙具备先进的威胁检测功能,能够识别并阻止复杂的网络攻击,从而大幅提升网络安全防护能力。

十、密码攻击

密码作为主要的身份验证工具,自然成为黑客攻击的首选目标。他们可能通过拦截未加密的网络传输,或利用诱导手段让用户在处理伪装的“紧急”问题时泄露密码。

对于过于简单或与个人信息密切相关的密码,如“1234567”或者基于个人姓名、生日等信息的组合,黑客往往通过暴力破解或字典攻击等方式轻易破解。

为了提高账户安全性,用户应避免使用过于简单或含有过多个人信息的密码。另外,设置账户锁定策略也能有效防止暴力破解和字典攻击。该策略限制了黑客尝试破解密码的次数,一旦尝试次数超限,系统即自动锁定对应设备、网站或应用程序的访问权限,从而增强了账户的安全防护。