1、基础知识

五要素:

(1)机密性:确保信息不暴露给未授权的实体或进程。

(2)完整性:只有得到允许的人才能修改数据,并且能够判别出数据是否已被篡改。

(3)可用性:得到授权的实体在需要时可访问数据,即攻击者不能占用所有的资源而阻碍

授权者的工作。

(4)可控性:可以控制授权范围内的信息流向及行为方式。

(5)可审查性:对出现的信息安全问题提供调查的依据和手段。

安全范围:

设备安全

是信息系统安全的首要问题,是信息系统安全的物质基础

(1)设备的稳定性:指设备在一定时间内不出故障的概率。

(2)设备的可靠性:指设备在一定时间内正常执行任务的概率。

(3)设备的可用性:指设备可以正常使用的概率。

数据安全

(1)数据的秘密性:指数据不受未授权者知晓的属性。

(2)数据的完整性:指数据是正确的、真实的、未被篡改的、完整无缺的属性。

(3)数据的可用性:指数据可以随时正常使用的属性。

内容安全

信息安全在政治、法律、道德层次上的要求

行为安全

(1)行为的秘密性:指行为的过程和结果不能危害数据的秘密性。

(2)行为的完整性:指行为的过程和结果不能危害数据的完整性,行为的过程和结果是预

期的。

(3)行为的可控性:指当行为的过程偏离预期时,能够发现、控制和纠正。

2、信息存储安全

用户的标识与验证

限制访问系统的人员。它是访问控制的基础

一是基于人的物理特征的识别,包括签名识别法、指纹识别法和语音识别法;

二是基于用户所拥有特殊安全物品的识别,包括智能IC卡识别法、磁条卡识别法。

用户存取权限限制

(1)隔离控制法

在电子数据处理成分的周围建立屏障,以便在该环境中实施存取。

包括物理隔离方式、时间隔离方式、逻辑隔离方式和密码技术隔离方式等。

(2)限制权限法

有效地限制进入系统的用户所进行的操作。

即对用户进行分类管理,安全密级、授权不同的用户分在不同类别;

对目录、文件的访问控制进行严格的权限控制,防止越权操作;

放置在临时目录或通信缓冲区的文件要加密,用完尽快移走或删除。

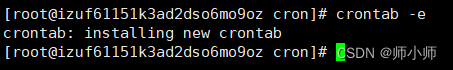

系统安全监控

建立一套安全监控系统,全面监控系统的活动

(1)监控当前正在进行的进程和正在登录的用户情况。

(2)检查文件的所有者、授权、修改日期情况和文件的特定访问控制属性。

(3)检查系统命令安全配置文件、口令文件、核心启动运行文件、任何可执行文件的修改情况。

(4)检查用户登录的历史记录和超级用户登录的记录,如发现异常应及时处理。

计算机病毒防治

加装网络病毒自动检测系统,以保护网络系统的安全,防范计算机病毒的侵袭,并且必须定期更新网络病毒检测系统。

网络安全漏洞

1、物理安全性:非授权机器物理接入

2、软件安全漏洞

3、不兼容使用漏洞

网络安全威胁

(1)非授权访问

假冒、身份攻击、非法用户进入网络系统进行违法操作、合法用户以未授权方式进行操作等。

(2)信息泄露或丢失

对信息流向、流量、通信频度和长度等参数的分析,推测出有用信息,如用户口令、账号重要息。

(3)破坏数据完整性

(4)拒绝服务攻击

(5)利用网络传播病毒

安全措施

(1)访问控制。确保会话对方(人或计算机)有权做它所声称的事情。

(2)认证。确保会话对方的资源(人或计算机)与它声称的一致。

(3)完整性。确保接收到的信息与发送的一致。

(4)审计。确保任何发生的交易在事后可以被证实,发信者和收信者都认为交换发生过,

即所谓的不可抵赖性。

(5)保密。确保敏感信息不被窃听。

3、信息安全系统组成框架

基础安全设备:

密码芯片、加密卡、身份识别卡等

计算机网络安全:

物理隔离,防火墙及访问控制,加密传输、认证、数字签名、摘要,隧道及V P N技术,病毒防范及上网行为管理,安全审计等实现技术

操作系统安全:

包括标识与鉴别机制、访问控制机制、最小特权管理、可信通路机制、运行保障机制、存储保护机制、文件保护机制、安全审计机制

数据库安全

分为数据库管理系统安全和数据库应用系统安全

物理数据库的完整性、逻辑数据库的完整性、元素安全性、可审计性、访问控制、身份认证、可用性、推理控制、多级保护以及消除隐通道等相关技术。

终端设备安全

从电信网终端设备的角度分为电话密码机、传真密码机、异步数据密码机等

4、加解密技术

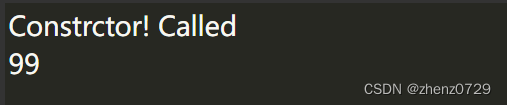

1、对称加密

AES、IDEA、DES(64位,三重128位)

2、非对称加密

RSA

3、数字签名

签名是可行的、不可伪造的、不可抵赖的

非对称密钥中,用自己的私钥加密。

4、DoS

借助于网络系统或网络协议的缺陷和配置漏洞进行网络攻击,使网络拥塞、系统资源耗尽或者系统应用死锁,妨碍目标主机和网络系统对正常用户服务请求的及时响应,造成服务的性能受损甚至导致服务中断。

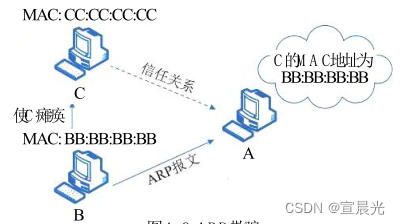

5、ARP欺骗

机器B 首先攻击 C, 使 C 瘫痪,然后向A 发送一个自己伪造的A R P应答,

而如果这个应答是 B 冒充 C 伪造来的,即IP地址为C 的IP, 而 M A C 地址是B 的

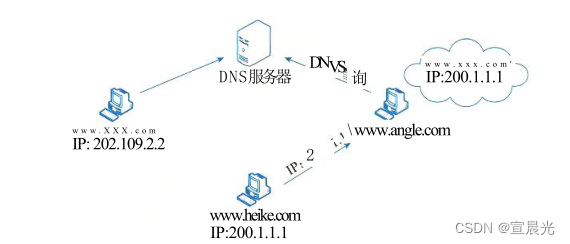

6、DNS欺骗

首先是冒充域名服务器,然后把查询的IP地址设为攻击者的IP地址

并不是真的“黑掉”了对方的网站,而是冒名顶替

7、IP欺骗

通过编程的方法可以随意改变发出的包的IP地址。

先使hostb失去工作能力。也就是所谓的拒绝服务攻击,让hostb瘫痪。

8、端口扫描

5、安全保护等级

第1级:用户自主保护级。隔离用户与数据,使用户具备自主安全保护的能力

第2级:系统审计保护级。通过登录规程、审计安全性相关事件和隔离资源,使用户对自己的行为负责

第3级:安全标记保护级。安全策略模型、数据标记

第4级:结构化保护级。隐蔽通道、鉴别机制

第5级:访问验证保护级。访问监控器仲裁主体对客体的全部访问