#XSS跨站系列内容:

1. XSS跨站-原理&分类&手法

- XSS跨站-探针&利用&审计

- XSS跨站另类攻击手法利用

- XSS跨站-防御修复&绕过策略

#知识点:

1、XSS 跨站-原理&攻击&分类等

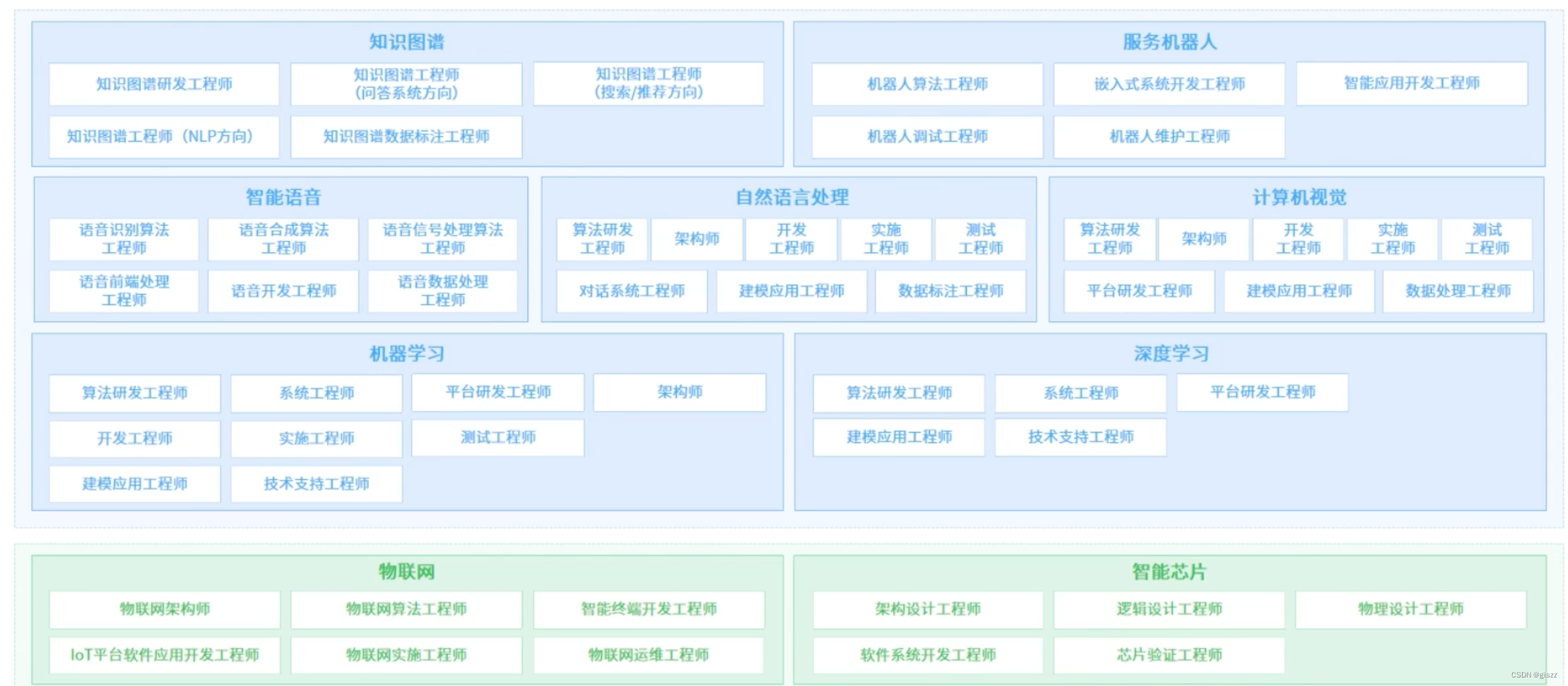

2、XSS 跨站-MXSS&UXSS&FlashXss&PDFXSS 等

1、原理

指攻击者利用网站程序对用户输入过滤不足,输入可以显示在页面上对其他用户造成影响

的 HTML 代码,从而盗取用户资料、利用用户身份进行某种动作或者对访问者进行病毒侵

害的一种攻击方式。通过在用户端注入恶意的可执行脚本,若服务器对用户的输入不进行

处理或处理不严,则浏览器就会直接执行用户注入的脚本。

-数据交互的地方

get、post、headers

反馈与浏览

富文本编辑器

各类标签插入和自定义

-数据输出的地方

用户资料

关键词、标签、说明

文件上传

2、分类

反射型(非持久型)

存储型(持久型)

DOM 型

mXSS(突变型 XSS)

UXSS(通用型 xss)

Flash XSS

UTF-7 XSS

MHTML XSS

CSS XSS

VBScript XSS

3、危害

网络钓鱼,包括获取各类用户账号;

窃取用户 cookies 资料,从而获取用户隐私信息,或利用用户身份对网站执行操作;

劫持用户(浏览器)会话,从而执行任意操作,例如非法转账、发表日志、邮件等;

强制弹出广告页面、刷流量等;

网页挂马;

进行恶意操作,如任意篡改页面信息、删除文章等;

进行大量的客户端攻击,如 ddos 等;

获取客户端攻击,如用户的浏览历史、真实ip、开放端口等;

控制受害者机器向其他网站发起攻击;

结合其他漏同,如CSrf.实施进一步危害;

提升用户权限,包括进一步渗透网站。

传播跨站脚本蠕虫等

4.修复

见绕过课程对比参考

Ø UXSS-Edge&CVE-2021-34506

Ø FlashXSS-PHPWind&SWF 反编译

Ø PDFXSS-PDF 动作添加&文件上传

#MXSS:

参考:https://www.fooying.com/the-art-of-xss-1-introduction/

mXSS中文是突变型XSS,指的是原先的Payload提交是无害不会产生XSS,而由于一些特殊原因,如反编码等,导致Payload发生变异,导致的XSS。

#UXSS 全称 Universal Cross-Site Scripting

UXSS 是利用浏览器或者浏览器扩展漏洞来制造产生 XSS 并执行代码的一种攻击类型。

该漏洞源于对输入的不正确清理,允许攻击者潜在地插入恶意JavaScript代码,就像XSS漏洞一样。具体而言,翻译功能无法正确处理包含标记的文本输入,而不是浏览器的默认语言。为了证明该漏洞的PoC漏洞,研究人员将其用作恶意有效载荷。

Payload:">img“ >img src=x οnerrοr=alert(1)>

MICROSOFT EDGE uXSS:CVE-2021-34506

Edge 浏览器翻译功能导致 JS 语句被调用执行

参考:https://www.bilibili.com/video/BV1fX4y1c7rX

浏览器自身的漏洞缺陷,即当浏览器进行翻译的时候,会将里面的<img src=x οnerrοr=alert(1)> 代码进行执行,即使已经过滤了,当翻译的时候就会将此代码执行

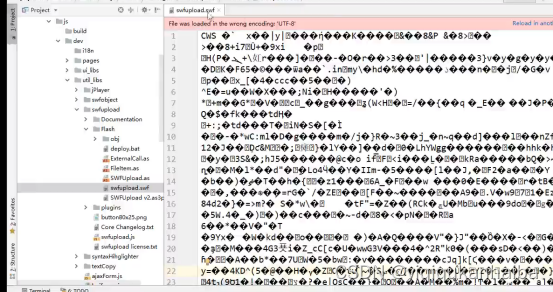

#Flashxss-swf 引用 js 的 xss 格式跨站

JPEXS Free Flash Decompiler

phpwind SWF 反编译 Flashxss

SWF——文件格式:做flash的专门格式,可以使用js进行相互调用

PhpwindCMS:

ExternalInterface.call 执行 JS 代码

对.swf进行falsh反编译

Swfupload.swf

Jplayer.swf

得知JQuery是向js进行参数的变量

Payload:

/res/js/dev/util_libs/jPlayer/Jplayer.swf?jQuery=alert(1))}catch(

e){}//

若是黑盒:

则可将.swf的视频下载下来,然后进行反编译查看

#PDFXSS-上传后直链触发 格式跨站

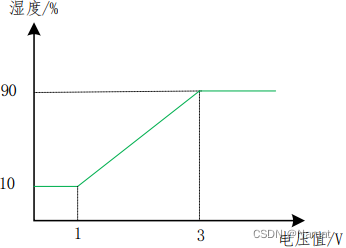

- 创建 PDF,加入动作 JS

- 通过文件上传获取直链/文件预览功能

文件直链平台 - 涟漪

3.直链地址访问后被触发

在浏览器上会直接运行(有些浏览器不支持pdf)