一、PKI 概述

名称; 公钥基础设施 (Public Key Facility)

作用: 通过加密技术和数字签名保证信息安全

组成: 公钥机密技术、数字证书、CA、RA

二、信息安全三要素

机密性:确保仅信息发收双方 能看懂信息

完整性: 确保信息发收完整,不被破坏

身份验证/操作不可否认性: 因为 信息仅有信息双方可查看操作,所以可以轻松知道发送者

三、应用领域

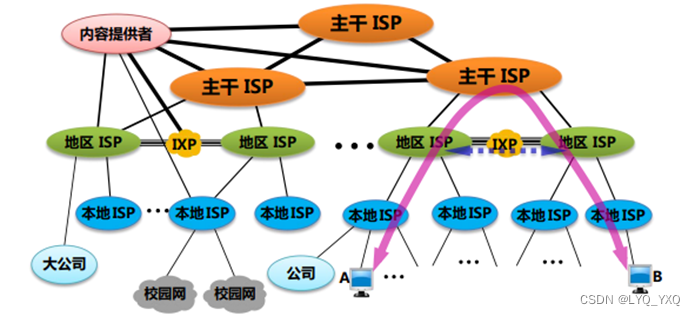

1.SSL/HTTPS

2.IPsecVPN

3.部分远程访问VPN

四、公钥加密技术

作用: 实现对信息加密、数字签名等。

加密算法:

1.对称加密算法

- 加解密秘钥一致

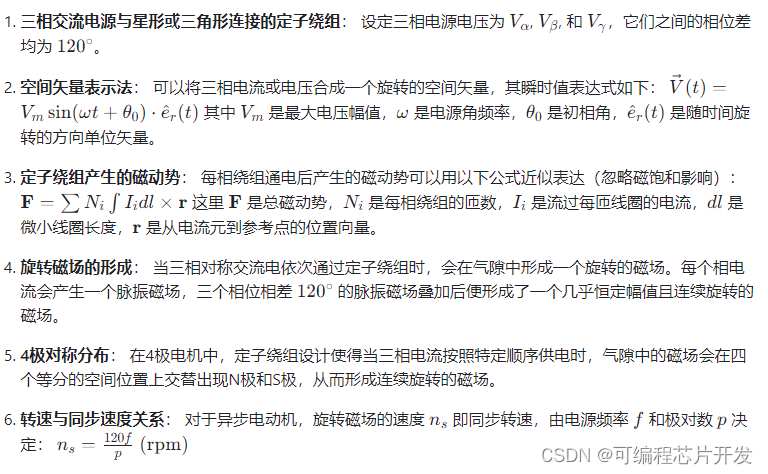

2.非对称加密算法

- 通信双方产生一对公私钥

- 双方各自交换公钥

- 公钥和私钥互相为加解密关系(公钥加密,私钥签名

- 公私钥不可互逆

例如:

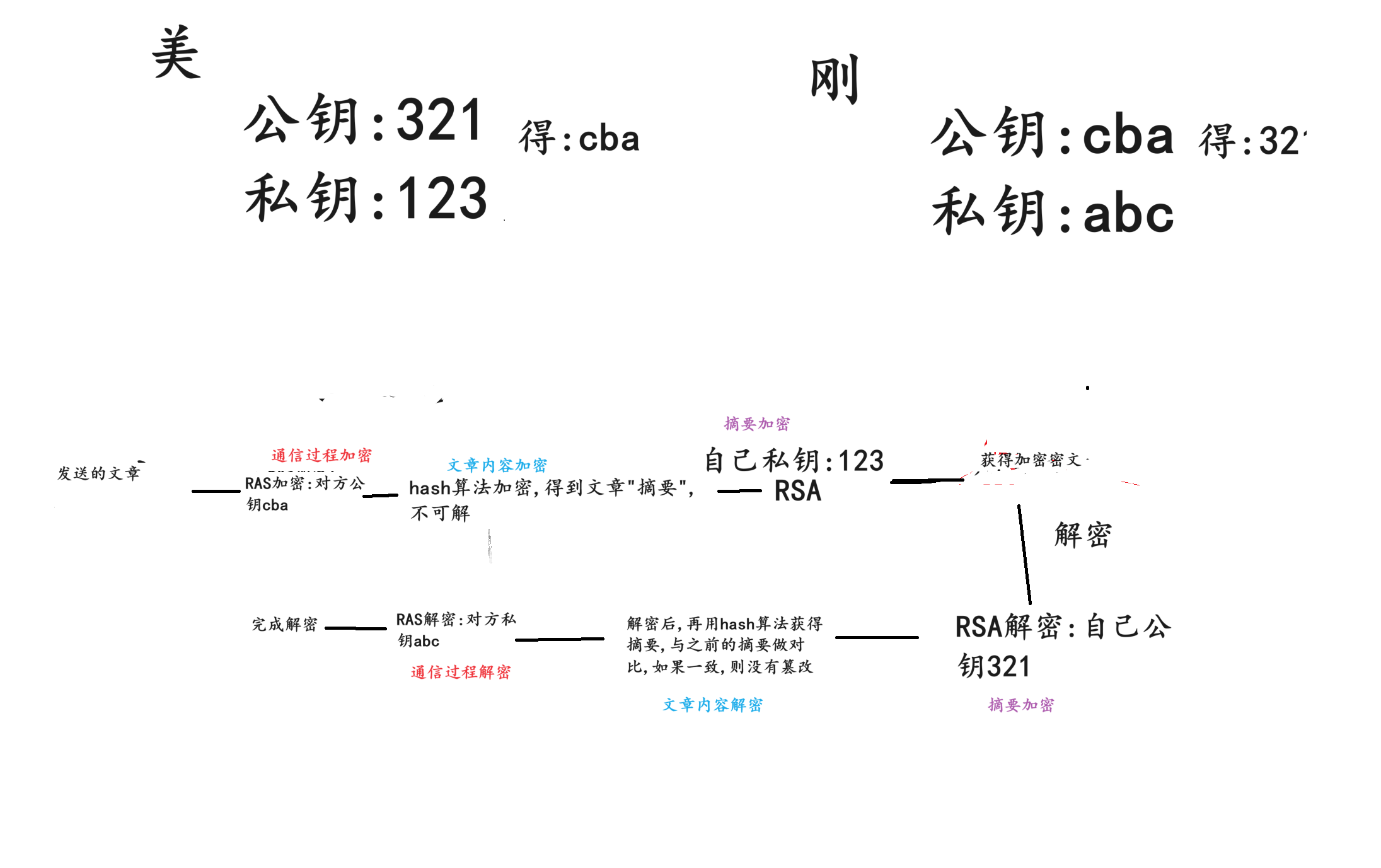

小美给小刚发送一段密文.

首先 小美利用加密算法产生 一条私钥: 123 一条公钥 321.

然后 小刚利用加密算法产生 一条私钥: abc 一条公钥 cba

然后 小刚和小美互相 将 自己的 公钥cba,321(明文方式) 发送给对方,

小美用对方 公钥cba 来加密信息 (这个时候 公钥就只有2人可知,验证身份),

随后小美通过公钥 cba 发送密文 到小刚, 小刚利用自己 的私钥abc 才能解开

(获取对方公钥 然后用对方私钥解) 用于验证,一旦公钥解不开,或者不用公钥就解开了,即数据被篡改了.

五、HASH算法

- MD5 SHA (验证完整性) 4字节

- HASH值 不可逆

- 摘要: HASH值

六、数字签名:

自己私钥对 摘要 进行加密的密文

七、证书:

- 用于公密的合法性

- 格式遵循X.509标准

- 包含信息

- 使用者公钥值

- 使用者标识信息(如:名称和电子邮件)

- 有效期(证书有效期时间)

- 颁发者标识信息

- 颁发者的数字签名

颁发机构: 权威公正的第三方机构: CA签发