声明:

本文章中所有内容仅供学习交流使用,不用于其他任何目的,不提供完整代码,抓包内容、敏感网址、数据接口等均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关!wx a15018601872

本文章未经许可禁止转载,禁止任何修改后二次传播,擅自使用本文讲解的技术而导致的任何意外,作者均不负责,若有侵权,请联系作者立即删除!q 2766958292

前言:

只是为了凑够5篇┭┮﹏┭┮太累了,水完看小说去了。

1.逆向思路

1.1.思路

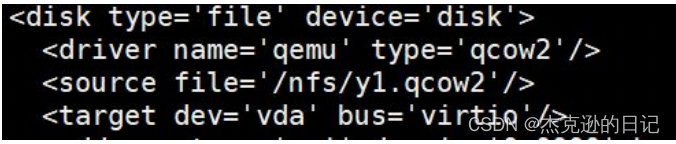

我之前使用express掉的,后续看情况出一个execjs处理的办法。把webpack扣下来通过sign(4)相当于拼多多网站的n(4)调用。

const app = express();

const port = 8080;

const anti_content = sign(4);

app.get('/', (req, res) => {

var content

content=new (sign(4))({

serverTime: Date.now()

}).messagePack()

console.log(content)

res.setHeader('Transfer-Encoding', 'chunked');

res.write(content);

res.end();

console.log('结束');

});

app.listen(port, () => {

console.log(`Server listening on port ${port}`);

});

content=new (sign(4))({

serverTime: Date.now()

}).messagePack()

console.log(new (sign(4)))1.2.补环境部分

jsdom好像处理不了拼多多,需要的自己去pdd anti_content参数(webpack) 实测可过h5及批发网站_拼多多 anti_content-CSDN博客

实在不行评论或者私聊,后续出第二期现在单纯水个文。

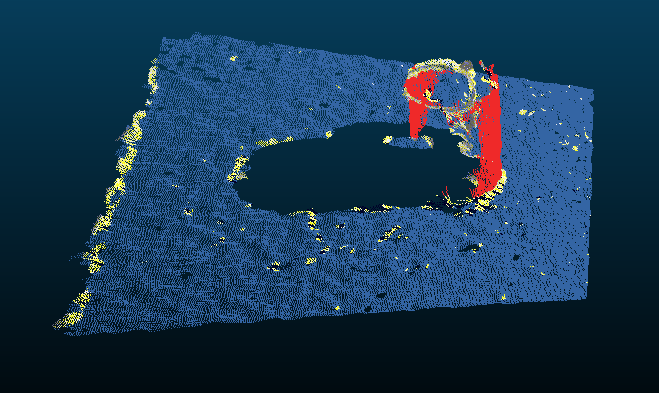

1.3.结果

1.4总结

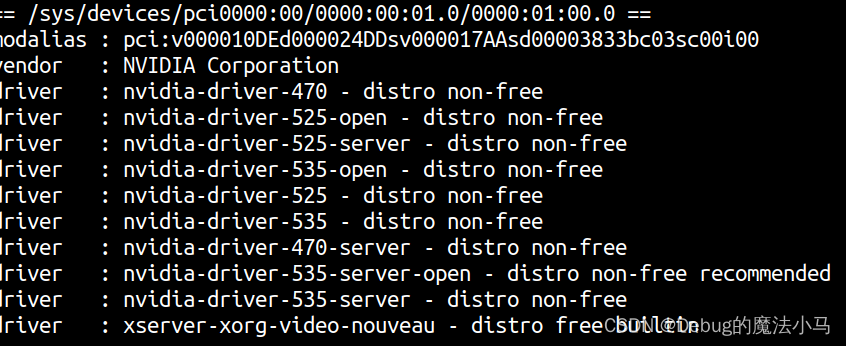

1.拼多多挺难的,他会识别你指纹请求多了直接把你干了所以建议用多个指纹处理一下,拼多多为了反爬做出的手段还是挺多的。

2.出于安全考虑,本章未提供完整流程,调试环节省略较多,只提供大致思路,具体细节要你自己还原,相信你也能调试出来.

3.提示jstools也可以是最简单的方法了好了溜了。