RRBE

仅供自己做学习笔记使用,切勿转载,如有侵权联系立删!

一、创新

1、首次将四色定理应用在图像处理领域;

2、扩展了四色定理,以方便RDHEI。

二、四色定理

四色问题的内容:“任何一张地图只用四种颜色就能使具有共同边界的国家着上不同的颜色。”也就是说在不引起混淆的情况下一张地图只需四种颜色来标记就行。

数学语言:将平面任意地细分为不相重叠的区域,每一个区域总可以用1234这四个数字之一来标记而不会使相邻的两个区域得到相同的数字。

这里,区域是平面地图的成对不相交子集。在平面图中,如果两个区域各自的闭包有一个不是角的公共点,则我们称这两个区域相邻。

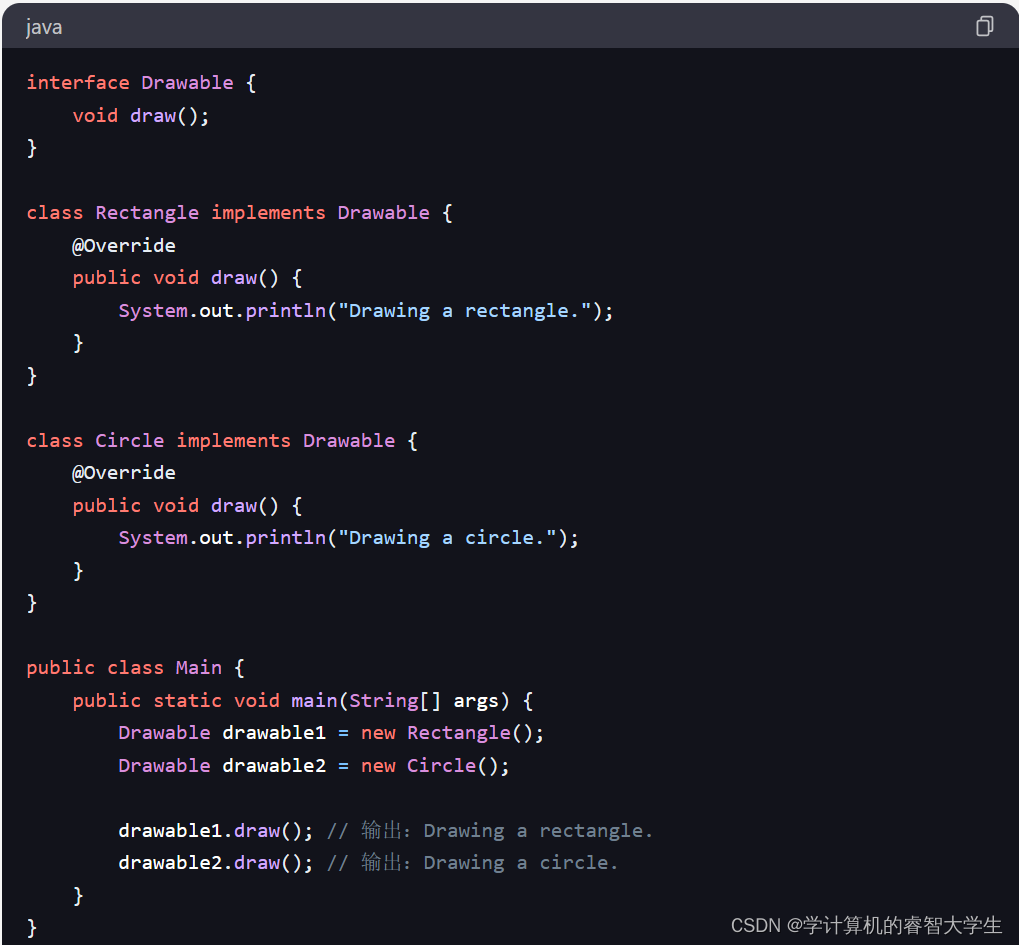

A运用四色定理

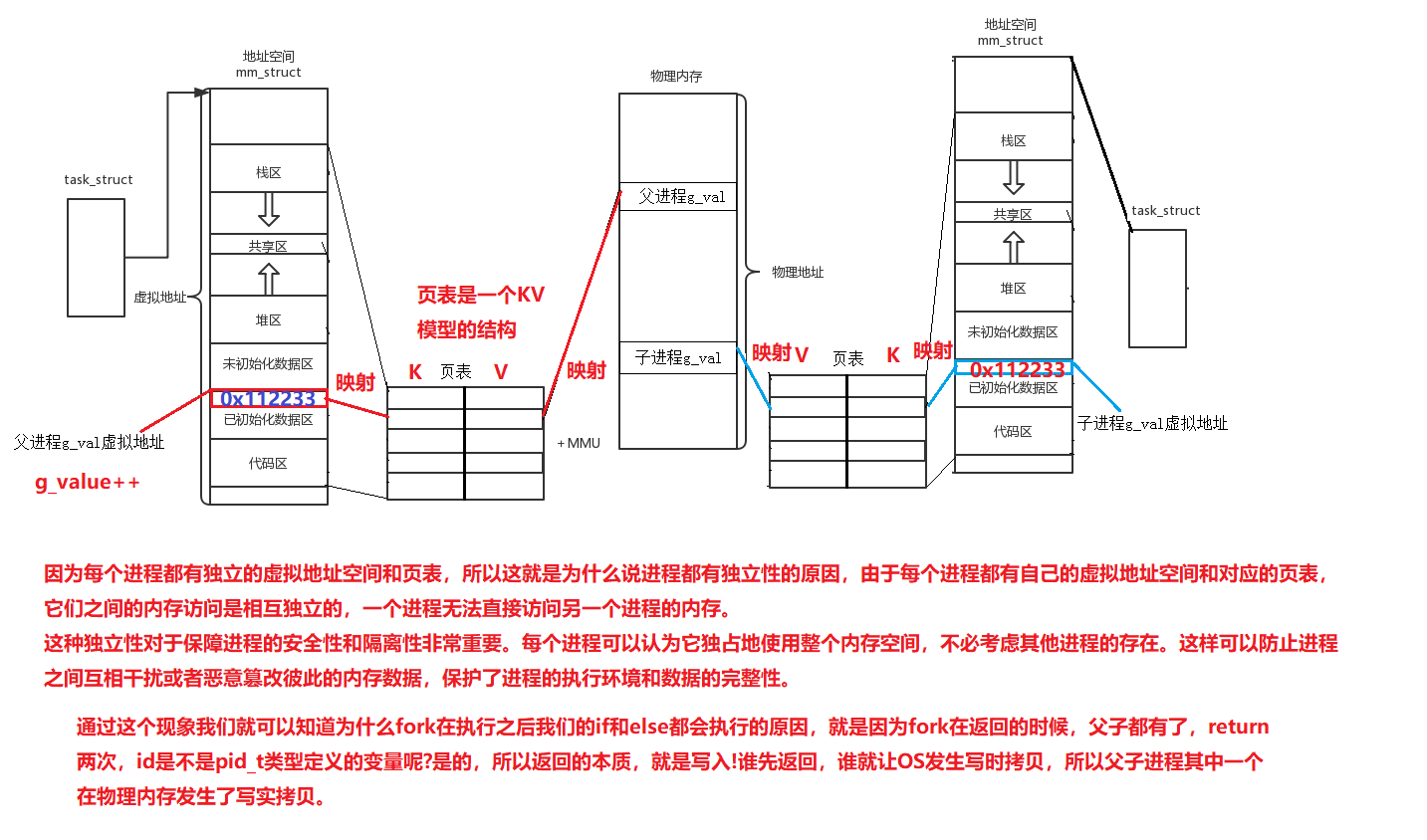

将灰度图像视为“平面图”,具有相同灰度值的相邻像素构成该“平面图”的区域。利用四色定理,这个“平面图”最多可以被染成四种颜色,也就是说,这个灰度图像的每个像素可以被替换为两个比特。因此,四色定理可以用来在从包含两个以上位平面的灰度图像中腾出空间。图1是从任意灰度级图像中提取的部分像素值,其中所有的像素组成一个平面图,并且用相同颜色的相邻像素组成该平面图的区域。

B四色定理的拓展

为了给“平面图”腾出更多的空间,扩展了四色定理,将灰度值相同的两个像素点,如果它们有公共点,则认为它们属于同一个区域。在这里,我们放弃上述的角点。在扩展四色定理下,像素值为64的绿色区域及其左上角黄色区域将形成一个新的区域。此外,我们还设计了一个算法的扩展四色定理(AEFCT)。

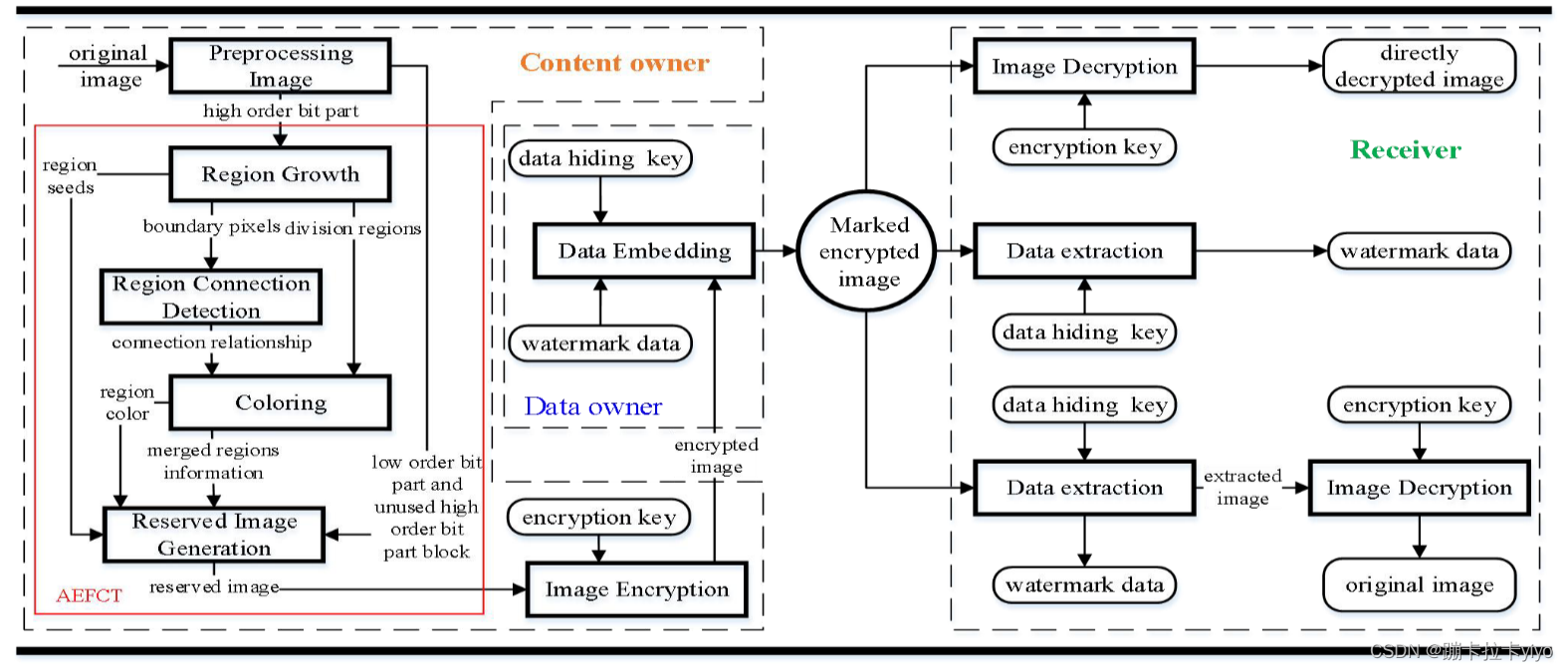

三、方法概括:

首先,先设计了图像预处理方法,以充分利用自然图像中潜在的空间相关性。

然后,介绍了四色定理,并对其进行了扩展,设计了算法(红色框内),利用扩展的四色定理(AEFCT)在原始图像中预留空间。

最后,对图像进行预留空间加密,利用加密图像中预留的空间实现可逆数据隐藏。

四、具体流程介绍

A图像预处理

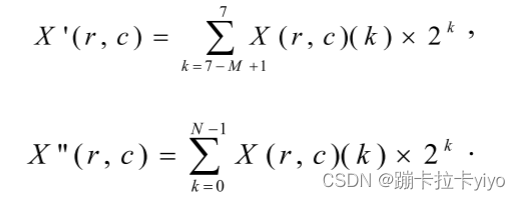

将原始图像分为高阶位部分+低阶位部分来利用潜在的空间相关性。

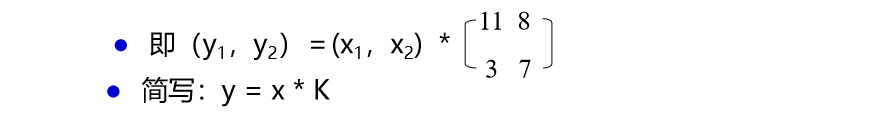

首先将灰度图像的每一位像素转换成8位二进制序列,假设高阶位平面包含M个,那么剩下的低阶位平面为N个,则时所对应的十进制可以由下式得到:

最后,将所有的高阶位比特部分划分为方形块,例如8×8、16×16、32×32.

B拓展的四色定理算法

通过拓展的四色定理可以得到,平面内每一个像素都有8个相邻像素,被称为周围像素。注意:拓展的四色定理算法只针对预处理获得的高阶位平面部分

B.1区域生长

通过拓展的四色定理划分每个正方形块,也就是说将相同灰度值的相邻像素被划分为一个区域,这个相同的灰度值被称为该区域的种子。需要记录区域的边界像素和种子。如图3(c)所示

B.2区域连接检测

通过第一个步骤获得了每一个区域,为了将扩展四色定理应用于这些区域,本节应该知道这些区域是如何相互连接的。

在这一步中使用边界像素来检测块的不同区域之间的连接关系。具体方法如下:假设存在块B的任意区域R1,并且BP是R1的边界像素。对于B的每个剩余区域(由R2表示),我们将BP的周围像素与R2进行比较;如果两者有交集,则此R2是R1的相邻区域。

B.3着色

将每个块中不同的区域染四种不同的颜色(00、01、10、11),使相邻区域中拥有不同的颜色,若出现两个或多个相邻区域具有相同的颜色,称这种情况为颜色冲突。在染色过程中,我们尝试依次为每个区域分配四种颜色。如果可以为某个区域指定颜色而不会发生颜色冲突,则可以为该区域指定当前颜色。如果四种颜色都存在颜色冲突,则对最新指定区域的染色结果进行回溯修改。通过这样做,可以避免大多数颜色冲突。然而,当我们扩展四色定理时,一小部分区域不能通过使用回溯方法来分配。针对这一问题,设计了着色校正方法。着色后,每个区域可以被分配一种颜色,并生成彩色分割,如图3(d)所示。

着色校正方法的核心思想是区域合并。假设两个参与者是A(be merged region)和B(merge region),则合并操作将A和B组合成一个区域,该区域的所有像素值都等于B的像素值。在合并操作期间,A的像素值将被B的像素值替换。当然,作为合并区域信息的A的像素值和位置坐标将被记录,以便恢复高阶比特部分。

B.4保留图像生成

首先,我们组织辅助信息,如未使用的块信息,区域种子和合并的区域信息,形成恢复信息。未使用块是指划分后的不适合用扩展四色定理处理的块。在论文的方案中,保持未使用的块的像素值不变,在后续的步骤,并记录其横坐标和纵坐标作为未使用的块信息,以方便图像恢复。

其次,将低位比特部分、有色部分、未使用块和恢复信息组合成保留图像,并在LSB位平面预留空间。

最后,将预留空间的起始坐标、高位比特部分划分块大小、未使用块数、恢复信息总长度以及区域种子二进制值长度等控制参数永久存储在预留空间的后部。

C图像加密

内容所有者按如下方式加密保留的图像。根据密钥生成的流密码进行加密:

D数据嵌入

在数据嵌入过程中,数据所有者首先根据参数确定预留空间的位置,然后使用数据隐藏密钥对水印数据进行加密。最后,数据所有者用加密后的水印数据替换预留空间中的比特。

E图像恢复和数据提取

E.1接收者只有加密密钥

可以得到直接解密的图像。接收方首先利用加密密钥对标记后的加密图像进行解密,然后根据读取的控制参数提取并分解恢复信息。第三,通过执行着色的逆过程来恢复高阶比特部分。最后,将恢复的高阶比特部分和标记的低阶比特部分合并生成直接解密图像。

E.2接收者只有数据隐藏密钥

可以无差错地获得水印。接收方首先通过阅读控制参数找到加密水印的位置,然后利用数据隐藏密钥解密,最后得到正确的水印。

E.3接收方同时具有加密密钥和数据隐藏密钥

可以准确无误地提取水印,从而无损地恢复原始图像。接收方首先提取水印,然后恢复高阶比特部分,并且同时从所提取的解密图像的MSB比特平面提取像素值以恢复低阶比特部分。最后,将恢复的高阶比特部分和恢复的低阶比特部分合并得到原始图像。

五、实验结果

我们首先执行图3中所提出的方案的关键过程,其中分割块大小设置为16 × 16,并且M的值设置为3。图3(c)中的白色点表示边界像素。在图3(d)中,相邻区域将具有不同的颜色。预留空间位于图3(e)的LSB位平面中。在图3(g)中,嵌入了0.86 bpp的有效载荷。与图3(a)相比,图3(h)和图3(i)的PSNR值分别为51.80 dB和Inf dB。

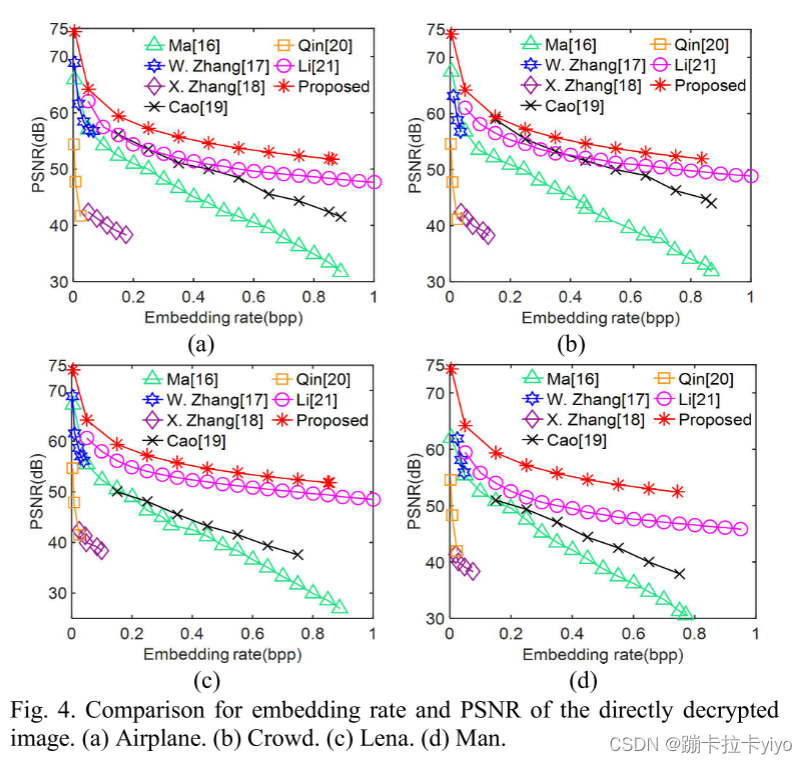

比较实验如图4所示,选择分割块大小为16 × 16。图4绘制了比较结果,提出的方法获得由于对照试验组的PSNR和嵌入率。