大家好,才是真的好。

不少人把Domino服务器直接挂在互联网上,前面不加任何防护,让Domino控制台上不住地显示饱受攻击毒打的惨状。

这些攻击,有从Web HTTP协议进来的攻击:

[007577:000017-00007F621246D700] 20.03.2022 07:36:42 http: info@acme.net [1.2.3.4] authentication failure using internet password

[007577:000017-00007F621246D700] 20.03.2022 07:36:43 http: IP Address [1.2.3.4] authentication

有些还比较隐晦,从TLS/SSL连接错误上才能发现:

[003546:000013-00007F12A17E5700] 28.05.2022 00:47:11 TLS/SSL connection 1.2.3.4(50332) -> 111.222.333.444(443) failed with rejected SSLv3 connection

[003546:000013-00007F12A17E5700] 28.05.2022 00:47:20 TLS/SSL connection 1.2.3.4(57820) -> 111.222.333.444(443) failed with no supported ciphers

[003546:000013-00007F12A17E5700] 28.05.2022 00:47:33 TLS/SSL connection 1.2.3.4(40082) -> 111.222.333.444(443) failed with rejected unknown record type

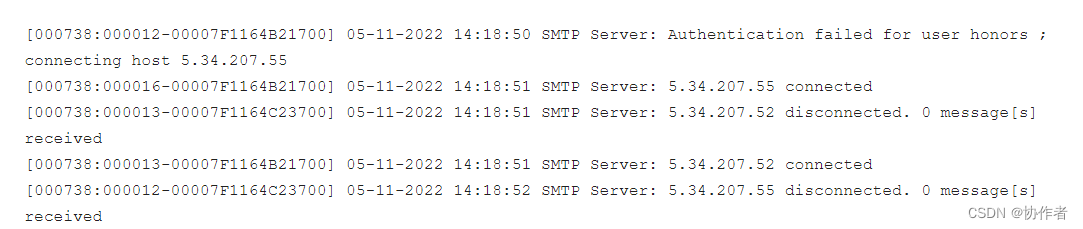

也有从SMTP协议来的:

不少人觉得很有趣,毕竟,Domino会把被攻击的账号锁定。

但解锁后,又饱受攻击,如此反复循环,直到伤透脑筋。

为此,号称不睡觉的Daniel Nashed在数年前就已经整合了Linux上的安全工具fail2ban,帮助裸奔在Internet上的Domino从被攻击的状态下解救出来,fail2ban是一款实用安全软件,运行在Linux上,可以监视系统日志,然后匹配日志的错误信息(正则式匹配)执行相应的屏蔽动作,用来禁止有恶意迹象的IP地址,例如密码失败过多、寻求漏洞等。开箱即用的Fail2Ban带有各种服务(apache,courier,ssh等)的过滤器。

Daniel已经将该款工具整合在他写的Domino启动脚本当中,你可以在此网站下载和查看:https://nashcom.github.io/domino-startscript/fail2ban/

安装和配置fail2ban整合Domino非常简单,首先关闭SELinux——通过命令vi /etc/selinux/config,设置下列行:

SELINUX=disabled

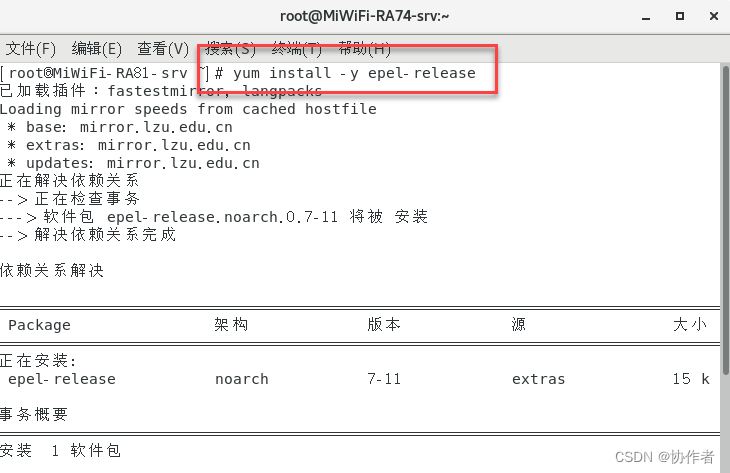

其次,在Linux上使用命令安装epel:

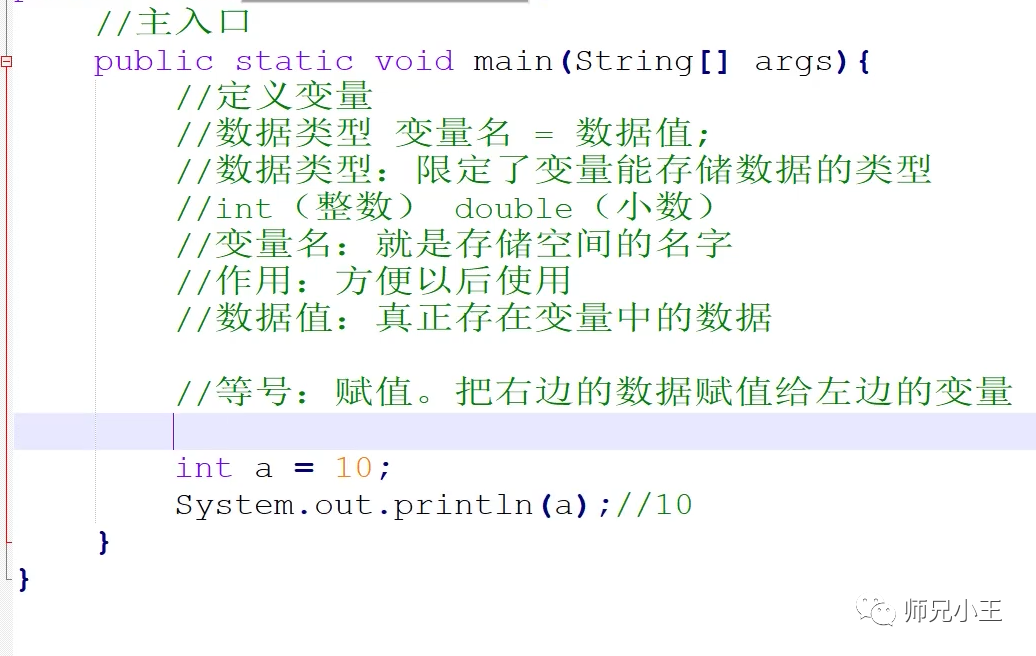

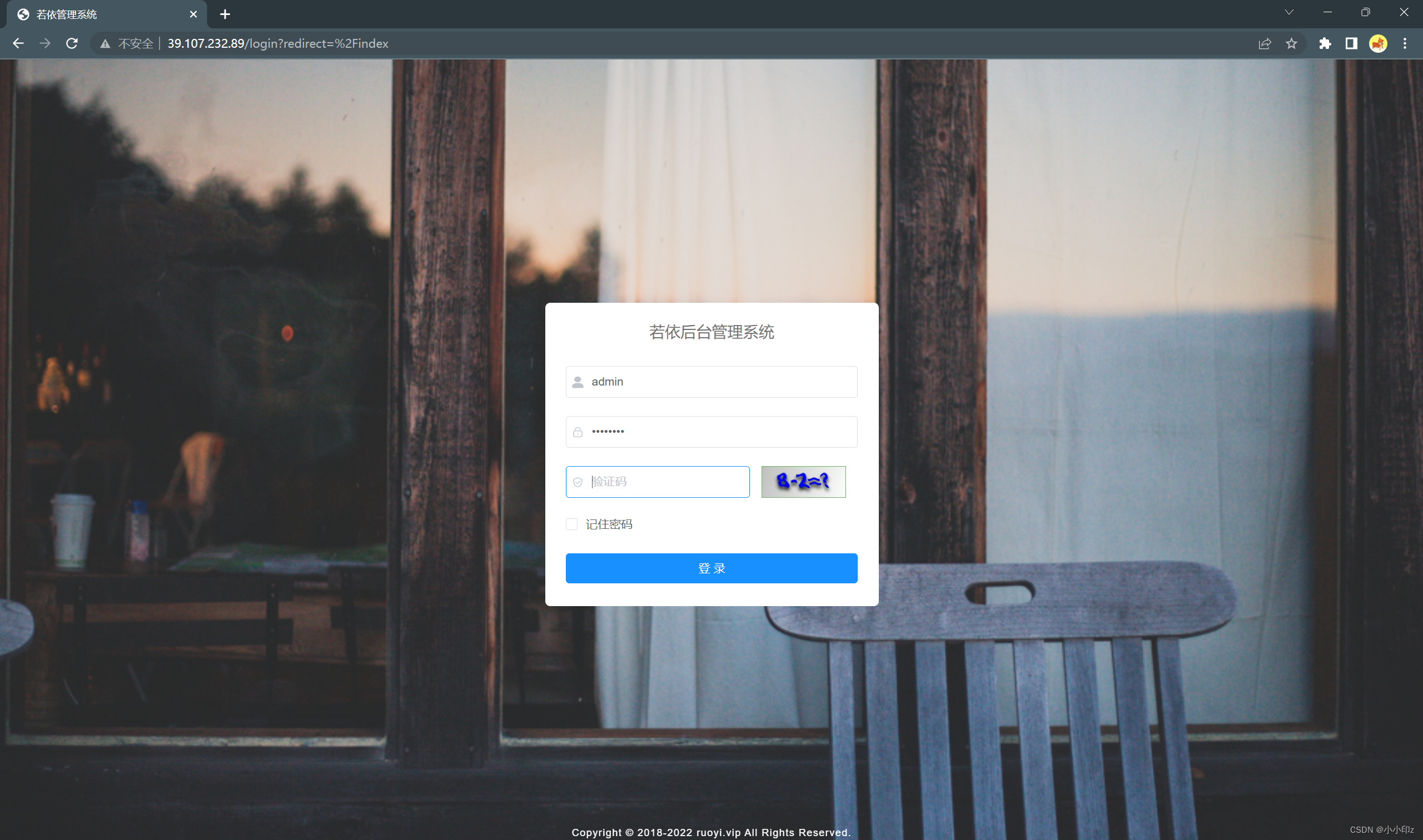

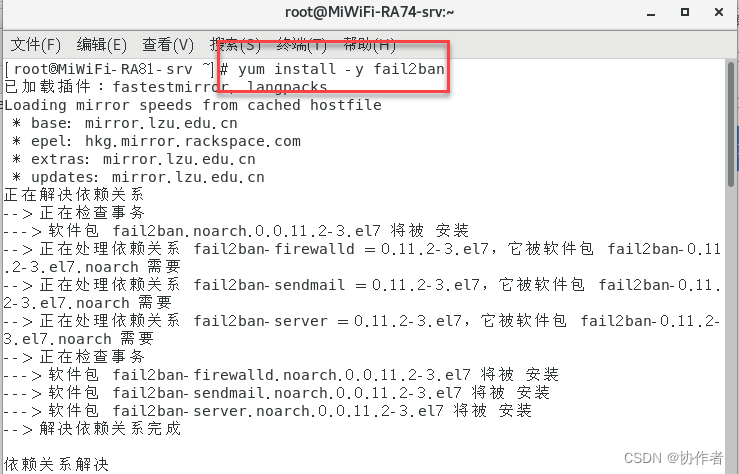

接着,使用命令yum install -y fail2ban来安装fail2ban,如下图:

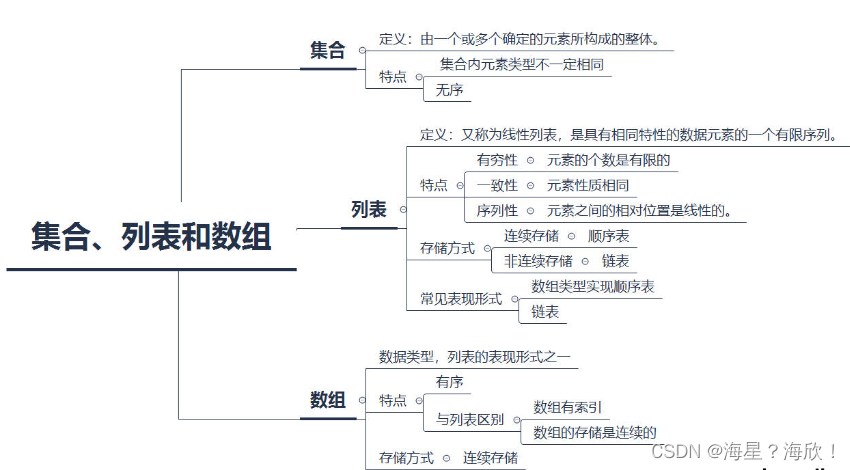

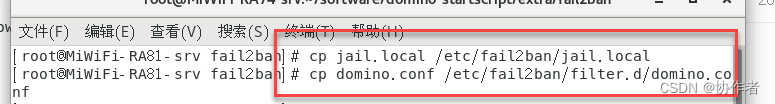

安装完成后,分别使用cp jail.local /etc/fail2ban/jail.local和cp domino.conf /etc/fail2ban/filter.d/domino.conf命令,将domino-startscript/fail2ban/下的两个文件jail.local和domino.conf拷贝到fail2ban目录下,如下图:

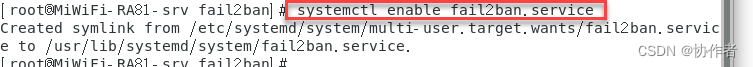

最后,我们使用命令systemctl enable fail2ban开启fail2ban服务器即可:

是不是很简单?现在,你的Domino就得到了fail2ban无微不至的保护。

今天我们就讲到这里吧。更多精彩内容请关注微信公众号:协作者